Sicherheitshinweis

Eine sichere, geschützte und widerstandsfähige Infrastruktur ist die Lebensader jeder Organisation. Organisationen müssen neue Allgemeine Schwachstellen und Gefährdungen (CVEs) verfolgen und die Auswirkungen von CVEs auf ihre Infrastruktur bewerten. Sie müssen auch die Behebung der Schwachstellen verstehen und planen.

Die Funktion “Sicherheitshinweis” in NetScaler Console ermöglicht Ihnen:

-

Ihre NetScaler-Konfigurationseinstellungen zu analysieren, um Fehlkonfigurationen, Schwachstellen oder Abweichungen von Best Practices zu identifizieren, die Ihr System Angriffen aussetzen könnten.

-

Neue Allgemeine Schwachstellen und Gefährdungen (CVEs) zu verfolgen, die Auswirkungen von CVEs zu bewerten, die Behebung zu verstehen und die Schwachstellen zu beheben.

-

Die Integrität Ihrer NetScaler-Build-Dateien zu überprüfen.

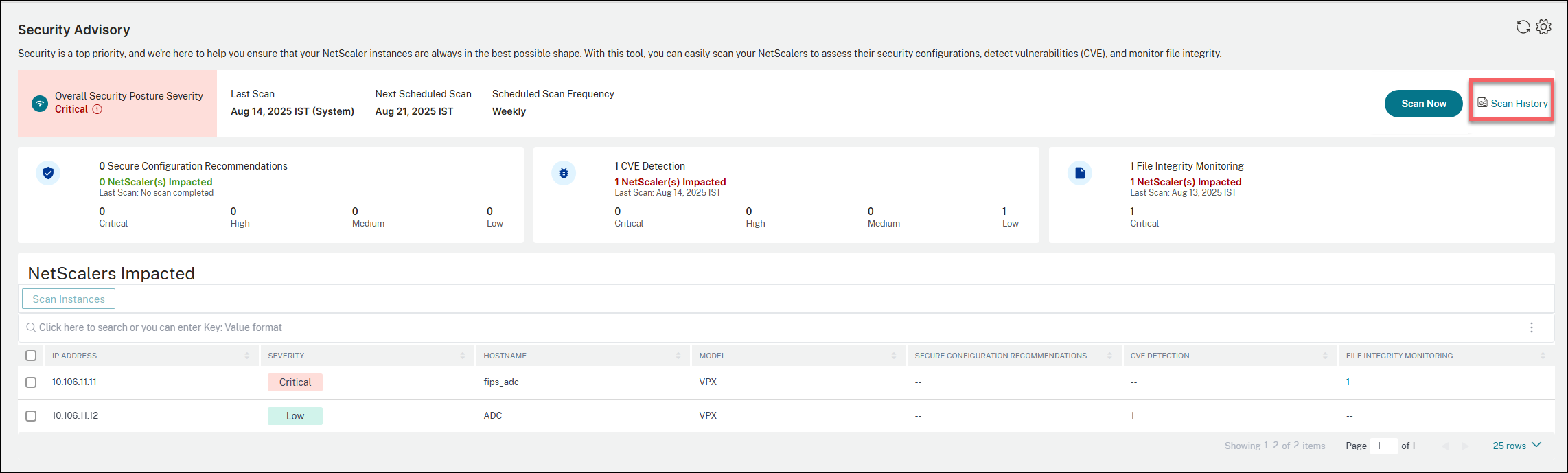

Landingpage für Sicherheitshinweise

Die Landingpage für Sicherheitshinweise bietet eine umfassende Gesamtübersicht über die Sicherheitslage Ihrer NetScaler-Bereitstellung. Die Benutzeroberfläche ist verbessert und darauf ausgelegt, Administratoren und Sicherheitsexperten sofortige Einblicke in den Gesamtzustand und den Schwachstellenstatus ihrer NetScaler-Infrastruktur zu geben.

NetScaler Console bietet drei Arten von Sicherheitshinweisen:

-

Empfehlungen für sichere Konfigurationen – Ermöglicht Ihnen, NetScaler-Instanzen gemäß Best Practices zu konfigurieren.

-

Erkennung allgemeiner Schwachstellen und Gefährdungen (CVEs) – Ermöglicht Ihnen, die CVEs zu identifizieren, die Ihre NetScaler-Instanzen gefährden, und empfiehlt Abhilfemaßnahmen.

-

Überwachung der Dateintegrität – Ermöglicht Ihnen zu identifizieren, ob Änderungen oder Ergänzungen an Ihren NetScaler-Build-Dateien vorgenommen wurden.

Das Dashboard für Sicherheitshinweise der NetScaler Console umfasst außerdem Folgendes:

-

Gesamtschwere der Sicherheitslage – Stellt den Status der Sicherheitslage dar und wird basierend auf der maximalen Schwere der drei Arten von Hinweisen berechnet. Der Status kann einer der folgenden sein:

- Kritisch: Es wurden mehrere Beobachtungen mit kritischer Schwere erkannt, die mit höchster Dringlichkeit behoben werden müssen.

- Hoch: Es wurden kritische Schwachstellen oder Fehlkonfigurationen erkannt, die sofort behoben werden müssen. Obwohl nicht so dringend wie kritische Befunde, stellen diese Probleme ein erhebliches Risiko für die Sicherheit und Stabilität dar.

- Mittel: Wichtige Sicherheitsbeobachtungen, die zeitnah behoben werden müssen. Diese Probleme stellen keine unmittelbare, kritische Bedrohung dar, könnten aber potenziell ausgenutzt werden oder zu schwerwiegenderen Problemen führen, wenn sie unbeachtet bleiben.

- Niedrig: Kleinere Sicherheitsprobleme oder Verstöße gegen Best Practices, die kein erhebliches Sicherheitsrisiko darstellen. Obwohl sie keine unmittelbare Bedrohung sind, ist es dennoch ratsam, diese Probleme zu beheben, um die allgemeine Sicherheitslage zu verbessern.

-

Letzter Scan – Das Datum des letzten Scans. Die im Dashboard bereitgestellten Daten basieren auf den Ergebnissen des letzten Scans.

-

Nächster geplanter Scan – Das Datum des nächsten geplanten Systemscans.

-

Häufigkeit geplanter Scans – Die Häufigkeit, mit der die Systemscans ausgeführt werden.

-

Jetzt scannen – Ermöglicht einen Bedarfsscan, mit dem Sie die Instanzen jederzeit nach Bedarf außerhalb des Systemscan-Zeitplans scannen können.

-

Scan-Verlauf – Bietet eine historische Ansicht aller Scans, die auf Ihren NetScaler-Instanzen ausgeführt wurden.

-

Betroffene NetScaler – Listet die NetScaler-Instanzen auf, die betroffen sind.

-

Einstellungen – Ermöglicht Ihnen, die Systemscan-Einstellungen zu konfigurieren und Benachrichtigungen für Ereignisse nach Ihren Bedürfnissen festzulegen.

Mit den im Dashboard verfügbaren Informationen können Sie kritische Schwachstellen, Empfehlungen für sichere Konfigurationen einschließlich Minderungsmaßnahmen und Links zu relevanter Dokumentation schnell identifizieren.

Die Landingpage ermöglicht es Ihnen, Probleme nach Kritikalität und NetScaler-IP-Adresse zu filtern. Wenn eine bestimmte Kritikalitätsstufe ausgewählt ist, werden nur NetScaler-Instanzen dieser Schwere angezeigt.

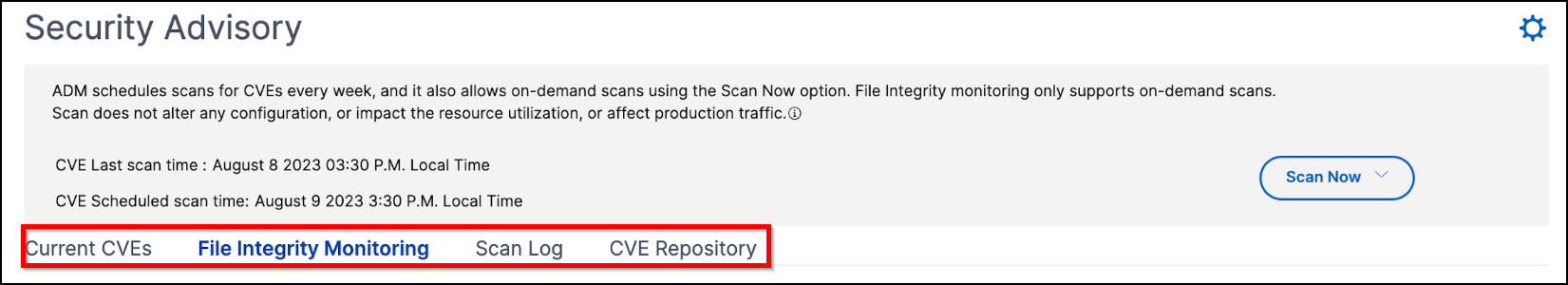

> **Wichtig:** > > In der **Sicherheitshinweis**-GUI oder im Bericht werden möglicherweise nicht alle CVEs angezeigt, und Sie sehen möglicherweise nur ein CVE. Als Workaround klicken Sie auf **Jetzt scannen** und wählen **CVE**, um einen Bedarfsscan auszuführen. Nachdem der Scan abgeschlossen ist, werden alle relevanten CVEs (ca. 15) in der Benutzeroberfläche oder im Bericht angezeigt.-->Empfehlungen für sichere Konfigurationen

Die Registerkarte Empfehlungen für sichere Konfigurationen bietet eine detaillierte Analyse der Konfigurationsbeobachtungen auf Instanzebene, die Benutzern umsetzbare Erkenntnisse liefern soll. Weitere Informationen finden Sie unter Empfehlungen für sichere Konfigurationen.

CVE-Erkennung

Die CVE-Erkennung konzentriert sich hauptsächlich auf die Identifizierung und Minderung von Sicherheitslücken. Weitere Informationen finden Sie unter CVE-Erkennung.

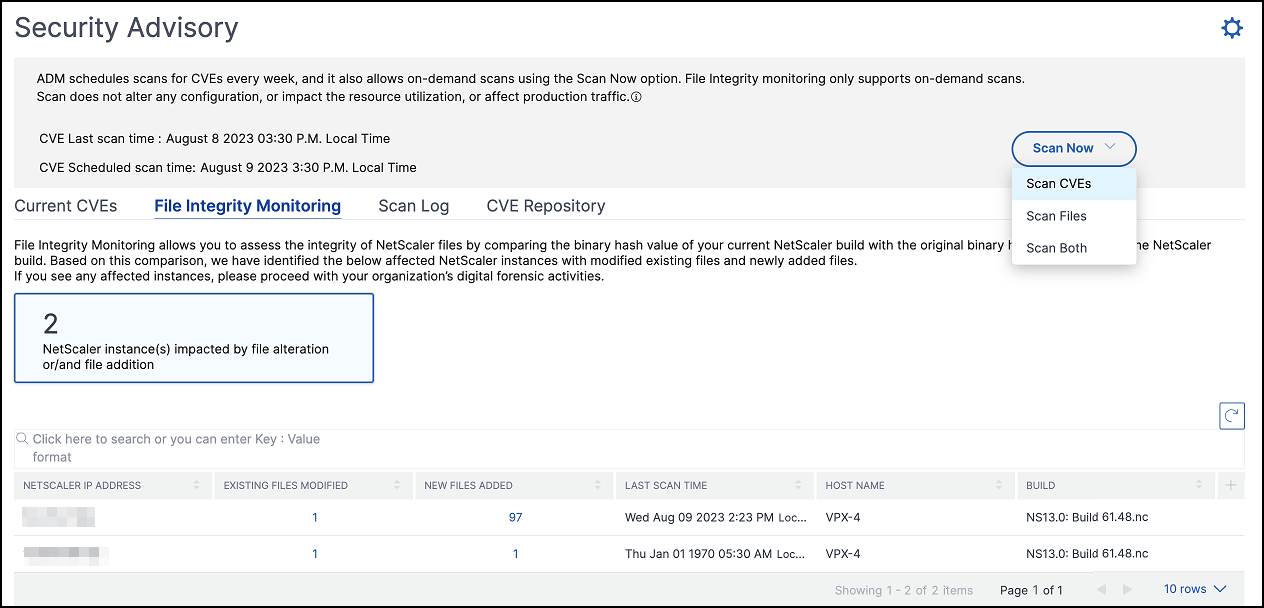

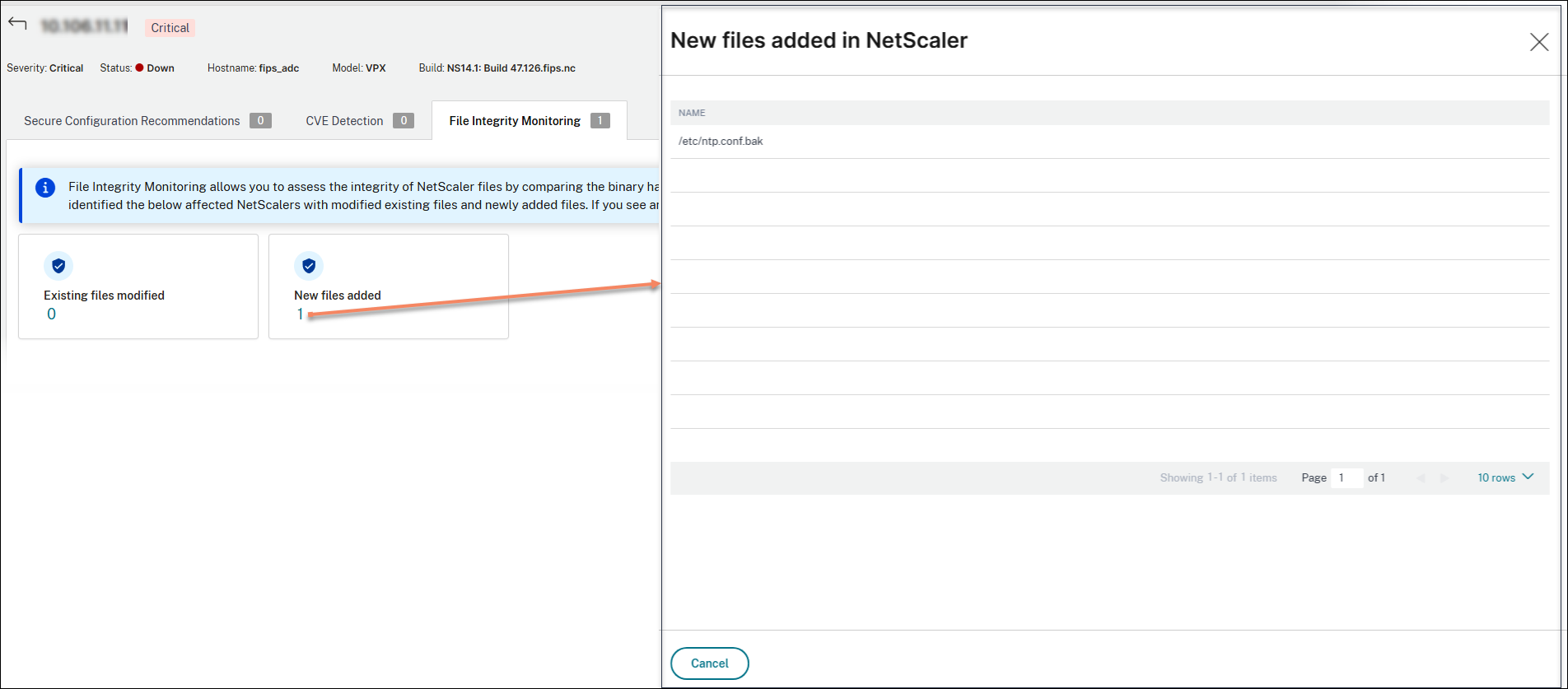

Überwachung der Dateintegrität

Die Überwachung der Dateintegrität prüft auf unautorisierte oder bösartige Änderungen an den Kerndateien einer NetScaler-Instanz. Sie ist ein wichtiger Bestandteil des Sicherheitshinweises. Weitere Informationen finden Sie unter Überwachung der Dateintegrität.

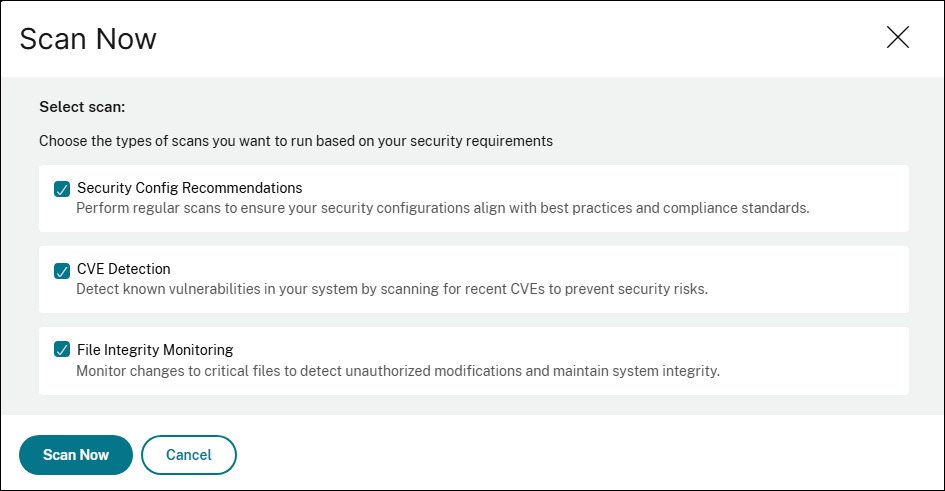

Jetzt scannen

Sie können die Instanzen jederzeit nach Bedarf scannen und auch die Arten von Scans auswählen, die Sie basierend auf Ihren Sicherheitsanforderungen ausführen möchten.

Führen Sie die folgenden Schritte aus, um den Scan auszuführen:

-

Klicken Sie auf Jetzt scannen.

-

Wählen Sie die Arten von Scans aus, die Sie ausführen möchten.

- Empfehlungen für Sicherheitskonfigurationen

- CVE-Erkennung

- Überwachung der Dateintegrität

-

Klicken Sie auf Jetzt scannen. Sobald der Scan abgeschlossen ist, werden die überarbeiteten Sicherheitsdetails im Dashboard für Sicherheitshinweise angezeigt.

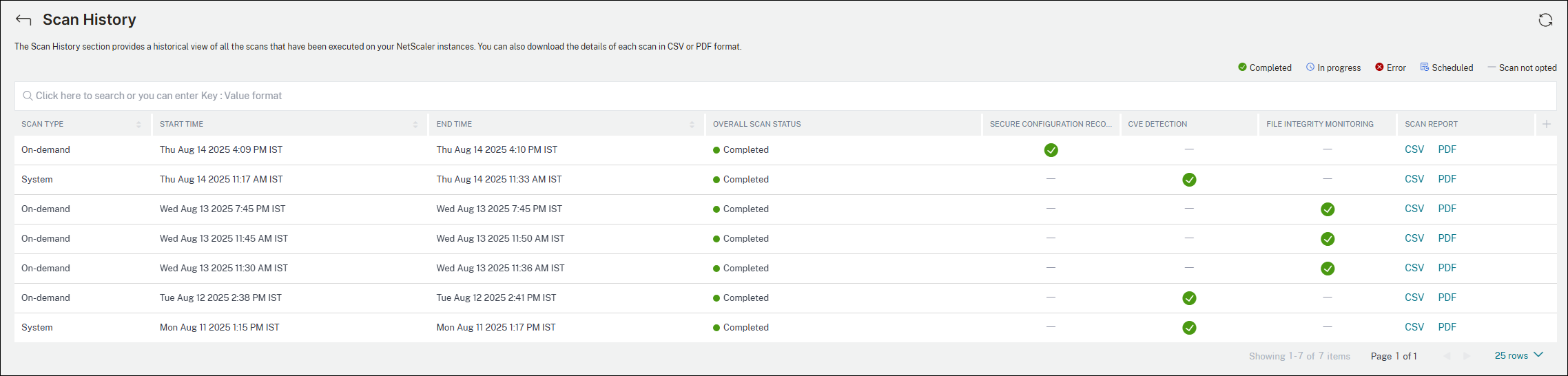

Scan-Verlauf

Klicken Sie auf Scan-Verlauf, um alle historischen Scans anzuzeigen, die auf Ihren NetScaler-Instanzen ausgeführt wurden.

Sie können den Scantyp (Bedarfsscan oder Systemscan), die Start- und Endzeit des Scans, den Gesamtscanstatus anzeigen und die Details jedes Scans im CSV- oder PDF-Format herunterladen.

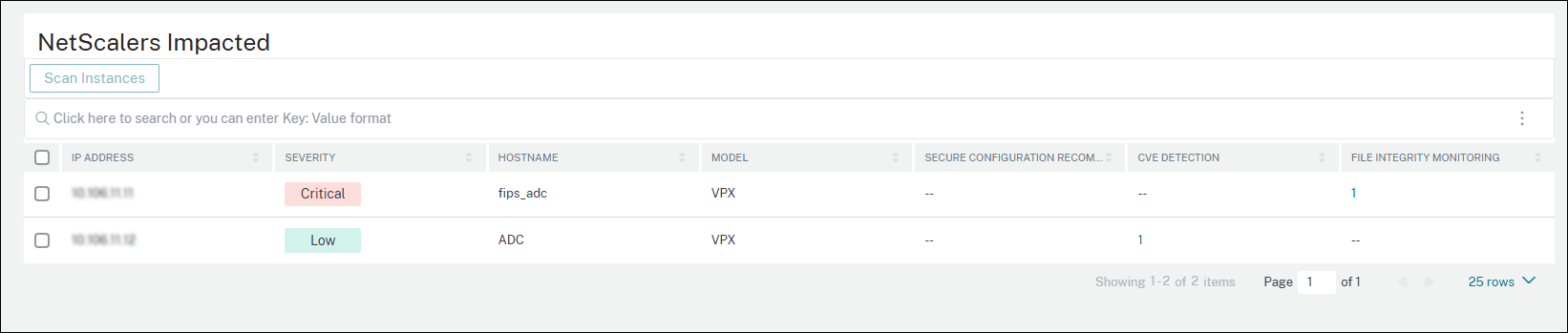

Betroffene NetScaler

Der Abschnitt Betroffene NetScaler listet alle NetScaler-Instanzen auf, die von den Sicherheitskonfigurationen, CVEs und Integritätsprüfungen der Überwachungsdatei betroffen sind.

Sie können auch auf die Zahl unter EMPFEHLUNG FÜR SICHERE KONFIGURATION, CVE-ERKENNUNG oder ÜBERWACHUNG DER DATEINTEGRITÄT klicken, um weitere Details anzuzeigen. Das Folgende ist ein Beispielbild für Ihre Referenz.

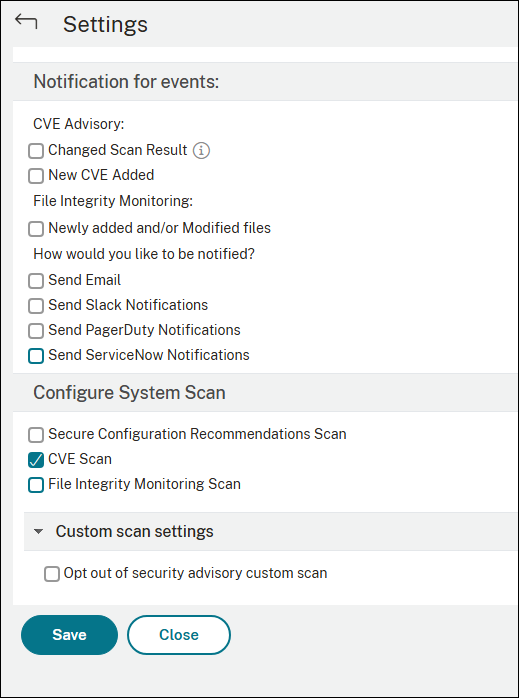

Einstellungen

Als Administrator können Sie Citrix Cloud-Benachrichtigungen erhalten, die Ihnen mitteilen, wie viele NetScaler-Instanzen mit CVEs anfällig sind. Um zu konfigurieren, wann und wie Sie Benachrichtigungen erhalten möchten, klicken Sie auf das Einstellungssymbol in der oberen rechten Ecke der Sicherheitshinweis-Seite.

![]()

Sie können die folgenden Aktionen ausführen:

- Wählen Sie die Art der Ereignisse aus, für die Sie die Benachrichtigung erhalten möchten.

- Wählen Sie aus, wie Sie benachrichtigt werden möchten. Zum Beispiel per E-Mail, Slack, PagerDuty.

- Wählen Sie die Art des Scans aus, der in Systemscans enthalten sein muss. Standardmäßig ist nur der CVE-Scan für den Systemscan aktiviert.

- Benutzerdefinierten Sicherheitshinweis-Scan abwählen.

Sie können auch die Art der Scans konfigurieren, die in den Systemscans enthalten sein müssen.

Haftungsausschluss:

Bitte beachten Sie, dass die NetScaler-Dateintegritätsüberwachung („die Funktion“) nicht in der Lage ist, alle Techniken, Taktiken oder Verfahren (TTPs) zu erkennen, die Bedrohungsakteure beim Angriff auf relevante Umgebungen verwenden könnten. Bedrohungsakteure ändern TTPs und Infrastruktur häufig, und daher kann die Funktion in Bezug auf bestimmte Bedrohungen nur einen begrenzten oder gar keinen forensischen Wert haben. Es wird dringend empfohlen, die Dienste erfahrener forensischer Ermittler in Anspruch zu nehmen, um Ihre Umgebung im Zusammenhang mit möglichen Bedrohungen zu bewerten.

Dieses Dokument und die darin enthaltenen Informationen werden wie besehen bereitgestellt. Cloud Software Group, Inc. gibt keine ausdrücklichen oder stillschweigenden Garantien oder Zusicherungen bezüglich des Dokuments oder seines Inhalts, einschließlich, aber nicht beschränkt auf die Fehlerfreiheit dieses Dokuments oder der darin enthaltenen Informationen oder die Erfüllung bestimmter Bedingungen der Marktgängigkeit oder Eignung für einen bestimmten Zweck.