-

Einfaches Onboarding von NetScaler-Instanzen mit Console Advisory Connect

-

-

Schwachstellen für CVE-2021-22927 und CVE-2021-22920 beheben

-

Schwachstellen für CVE-2021-22956 identifizieren und beheben

-

Schwachstellen für CVE-2022-27509 identifizieren und beheben

-

-

Minimale und maximale Kapazität für Flexed- und Pooled-Lizenzierung

-

Verhalten des NetScaler Agenten bei Flexed- oder Pooled-Lizenzierung

-

Szenarien für den Ablauf von Flexed- oder Pooled-Lizenzen und das Verhalten bei Verbindungsproblemen

-

NetScaler Console nur als Flexed- oder Pooled-Lizenzserver konfigurieren

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Schwachstellen für CVE-2021-22956 identifizieren und beheben

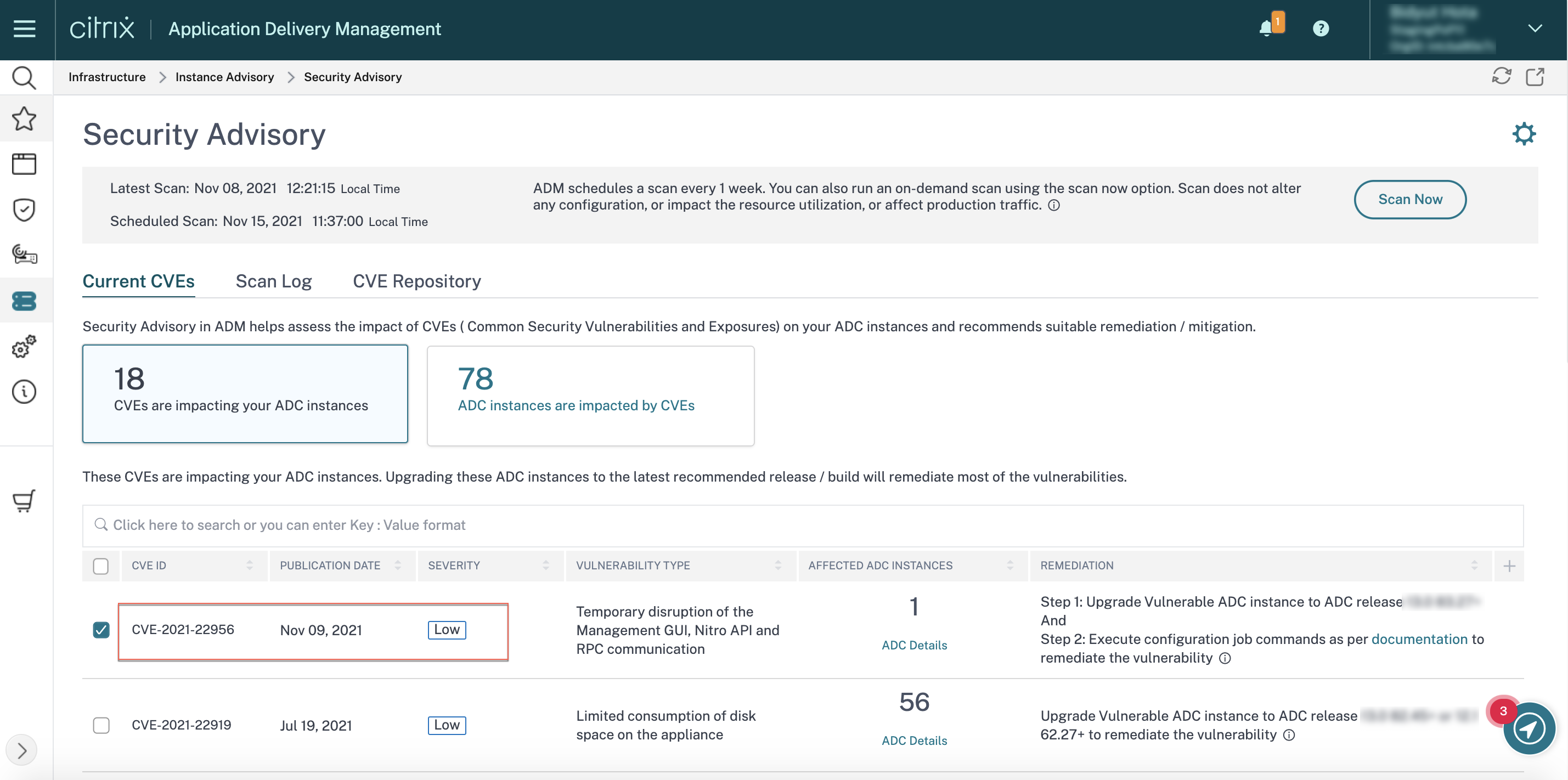

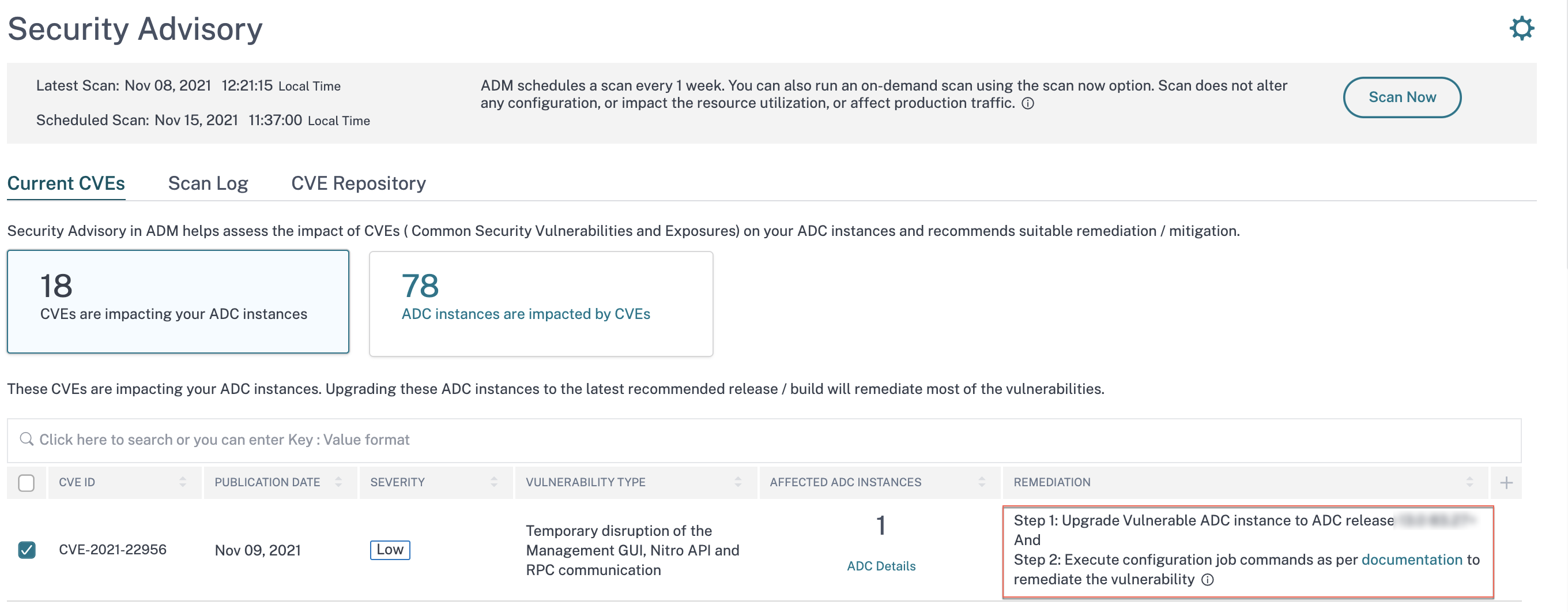

Im NetScaler Console Sicherheitswarnungs-Dashboard, unter Aktuelle CVEs > <Anzahl> NetScaler-Instanzen, die von Common Vulnerabilities and Exposures (CVEs) betroffen sind, sehen Sie alle Instanzen, die aufgrund dieser spezifischen CVE anfällig sind. Um die Details der von CVE-2021-22956 betroffenen Instanzen zu überprüfen, wählen Sie CVE-2021-22956 aus und klicken Sie auf Betroffene Instanzen anzeigen.

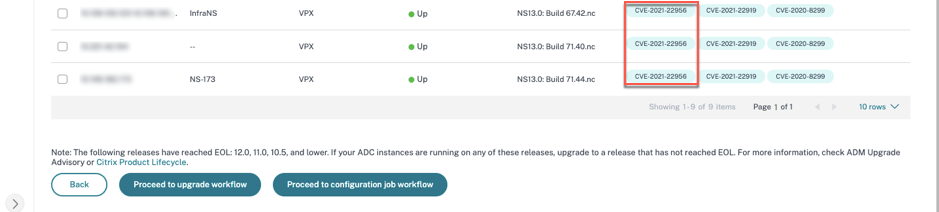

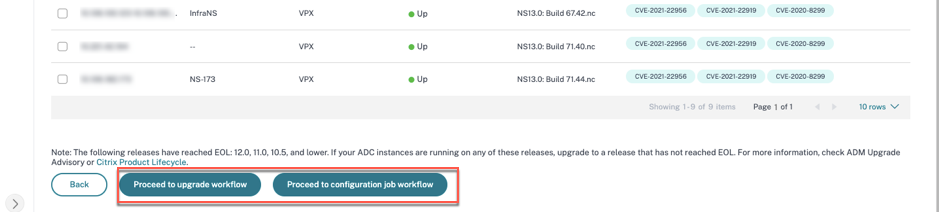

Das Fenster <Anzahl> NetScaler-Instanzen, die von CVEs betroffen sind wird angezeigt. Hier sehen Sie die Anzahl und Details der von CVE-2021-22956 betroffenen NetScaler-Instanzen.

Weitere Informationen zum Sicherheitswarnungs-Dashboard finden Sie unter Sicherheitswarnung.

Hinweis:

Es kann einige Zeit dauern, bis der Systemscan der Sicherheitswarnung abgeschlossen ist und die Auswirkungen von CVE-2021-22956 im Sicherheitswarnungsmodul widerspiegelt werden. Um die Auswirkungen früher zu sehen, starten Sie einen On-Demand-Scan, indem Sie auf Jetzt scannen klicken.

Betroffene Instanzen von CVE-2021-22956 identifizieren

CVE-2021-22956 erfordert einen benutzerdefinierten Scan, bei dem die NetScaler Console eine Verbindung zur verwalteten NetScaler-Instanz herstellt und ein Skript an die Instanz übermittelt. Das Skript wird auf der NetScaler-Instanz ausgeführt und überprüft die Apache-Konfigurationsdatei (httpd.conf-Datei) und die Parameter für maximale Client-Verbindungen (maxclient), um festzustellen, ob eine Instanz anfällig ist oder nicht. Die Informationen, die das Skript mit der NetScaler Console teilt, sind der Schwachstellenstatus in Boolesch (wahr oder falsch). Das Skript gibt der NetScaler Console auch eine Liste der Zählungen für max_clients für verschiedene Netzwerkschnittstellen zurück, z. B. lokalen Host, NSIP und SNIP mit Verwaltungszugriff. Einen detaillierten Bericht dieser Liste finden Sie in der CSV-Datei, die Sie über die Registerkarte Scan-Protokolle auf der Seite Sicherheitswarnung herunterladen können.

Dieses Skript wird jedes Mal ausgeführt, wenn Ihre geplanten oder On-Demand-Scans laufen. Nach Abschluss des Scans wird das Skript von der NetScaler-Instanz gelöscht.

CVE-2021-22956 beheben

Für von CVE-2021-22956 betroffene NetScaler-Instanzen ist die Behebung ein zweistufiger Prozess. In der GUI, unter Aktuelle CVEs > NetScaler-Instanzen sind von CVEs betroffen, sehen Sie Schritt 1 und 2.

Die beiden Schritte umfassen:

-

Aktualisieren der anfälligen NetScaler-Instanzen auf eine Version und einen Build, der den Fix enthält.

-

Anwenden der erforderlichen Konfigurationsbefehle mithilfe der anpassbaren integrierten Konfigurationsvorlage in Konfigurationsaufträgen.

Unter Aktuelle CVEs > NetScaler-Instanzen, die von CVEs betroffen sind, sehen Sie zwei separate Workflows für diesen zweistufigen Behebungsprozess: Mit Upgrade-Workflow fortfahren und Mit Konfigurationsauftrags-Workflow fortfahren.

Schritt 1: Anfällige NetScaler-Instanzen aktualisieren

Um die anfälligen Instanzen zu aktualisieren, wählen Sie die Instanzen aus und klicken Sie auf Mit Upgrade-Workflow fortfahren. Der Upgrade-Workflow wird mit den bereits ausgefüllten anfälligen NetScaler-Instanzen geöffnet.

Weitere Informationen zur Verwendung der NetScaler Console zum Aktualisieren von NetScaler-Instanzen finden Sie unter NetScaler-Upgrade-Auftrag erstellen.

Hinweis:

Dieser Schritt kann für alle anfälligen NetScaler-Instanzen gleichzeitig durchgeführt werden.

Schritt 2: Konfigurationsbefehle anwenden

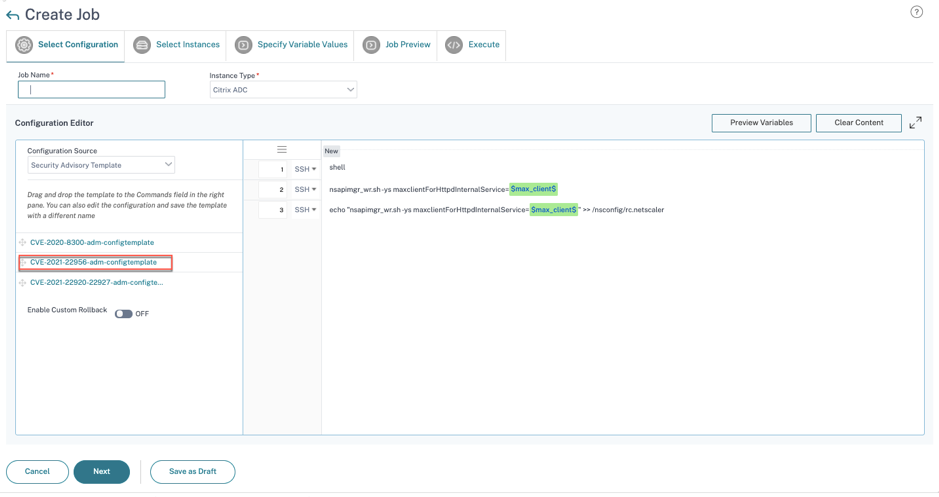

Nachdem Sie die betroffenen Instanzen aktualisiert haben, wählen Sie im Fenster <Anzahl> NetScaler-Instanzen, die von CVEs betroffen sind die von CVE-2021-22956 betroffene Instanz aus und klicken Sie auf Mit Konfigurationsauftrags-Workflow fortfahren. Der Workflow umfasst die folgenden Schritte.

- Anpassen der Konfiguration.

- Überprüfen der automatisch ausgefüllten betroffenen Instanzen.

- Angeben von Eingaben für Variablen für den Auftrag.

- Überprüfen der endgültigen Konfiguration mit ausgefüllten Variableneingaben.

- Ausführen des Auftrags.

Beachten Sie die folgenden Punkte, bevor Sie eine Instanz auswählen und auf Mit Konfigurationsauftrags-Workflow fortfahren klicken:

-

Für eine NetScaler-Instanz, die von mehreren CVEs betroffen ist (z. B. CVE-2020-8300, CVE-2021-22927, CVE-2021-22920 und CVE-2021-22956): Wenn Sie die Instanz auswählen und auf Mit Konfigurationsauftrags-Workflow fortfahren klicken, wird die integrierte Konfigurationsvorlage nicht automatisch unter Konfiguration auswählen ausgefüllt. Ziehen Sie die entsprechende Konfigurationsauftragsvorlage unter Sicherheitswarnungs-Vorlage manuell in den Konfigurationsauftragsbereich auf der rechten Seite.

-

Für mehrere NetScaler-Instanzen, die nur von CVE-2021-22956 betroffen sind: Sie können Konfigurationsaufträge für alle Instanzen gleichzeitig ausführen. Wenn Sie beispielsweise NetScaler 1, NetScaler 2 und NetScaler 3 haben und alle nur von CVE-2021-22956 betroffen sind, wählen Sie alle diese Instanzen aus und klicken Sie auf Mit Konfigurationsauftrags-Workflow fortfahren, und die integrierte Konfigurationsvorlage wird automatisch unter Konfiguration auswählen ausgefüllt.

-

Für mehrere NetScaler-Instanzen, die von CVE-2021-22956 und einer oder mehreren anderen CVEs betroffen sind (z. B. CVE-2020-8300, CVE-2021-22927 und CVE-2021-22920), die eine Behebung erfordern, die jeweils auf jeden NetScaler angewendet werden muss: Wenn Sie diese Instanzen auswählen und auf Mit Konfigurationsauftrags-Workflow fortfahren klicken, wird eine Fehlermeldung angezeigt, die Sie darauf hinweist, den Konfigurationsauftrag jeweils auf jedem NetScaler auszuführen.

Schritt 1: Konfiguration auswählen

Im Konfigurationsauftrags-Workflow wird die integrierte Konfigurationsbasistabelle automatisch unter Konfiguration auswählen ausgefüllt.

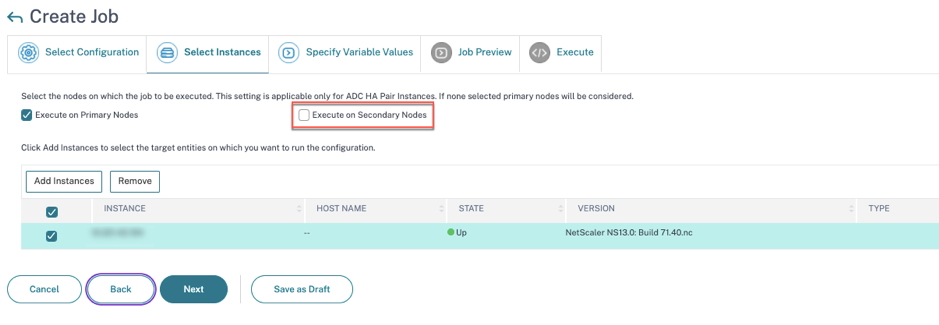

Schritt 2: Instanz auswählen

Die betroffene Instanz wird automatisch unter Instanzen auswählen ausgefüllt. Wählen Sie die Instanz aus. Wenn diese Instanz Teil eines HA-Paares ist, wählen Sie Auf sekundären Knoten ausführen. Klicken Sie auf Weiter.

Hinweis:

Für NetScaler-Instanzen im Cluster-Modus, die Sicherheitswarnungen verwenden, unterstützt die NetScaler Console das Ausführen des Konfigurationsauftrags nur auf dem Cluster Configuration Coordinator (CCO)-Knoten. Führen Sie die Befehle auf Nicht-CCO-Knoten separat aus.

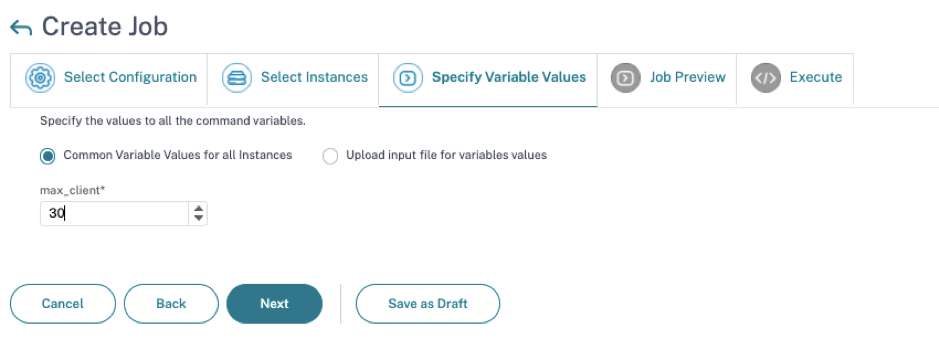

Schritt 3: Variablenwerte angeben

Geben Sie die Variablenwerte ein.

Wählen Sie eine der folgenden Optionen, um Variablen für Ihre Instanzen anzugeben:

Gemeinsame Variablenwerte für alle Instanzen: Geben Sie einen gemeinsamen Wert für die Variable max_client ein.

Eingabedatei für Variablenwerte hochladen: Klicken Sie auf Eingabeschlüsseldatei herunterladen, um eine Eingabedatei herunterzuladen. Geben Sie in der Eingabedatei Werte für die Variable max_client ein und laden Sie die Datei dann auf den NetScaler Console-Server hoch.

Hinweis:

Für beide oben genannten Optionen beträgt der empfohlene

max_client-Wert 30. Sie können den Wert entsprechend Ihrem aktuellen Wert festlegen. Er sollte jedoch nicht Null sein und kleiner oder gleich dem in der Datei/etc/httpd.conffestgelegtenmax_client-Wert sein. Sie können den aktuellen Wert, der in der Apache HTTP Server-Konfigurationsdatei/etc/httpd.conffestgelegt ist, überprüfen, indem Sie in der NetScaler-Instanz nach der ZeichenfolgeMaxClientssuchen.

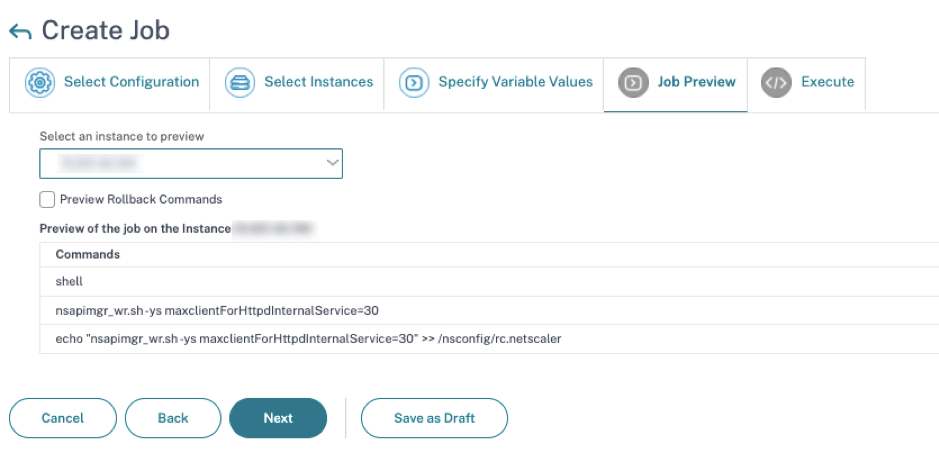

Schritt 4: Konfiguration in der Vorschau anzeigen

Zeigt die in die Konfiguration eingefügten Variablenwerte in der Vorschau an und klicken Sie auf Weiter.

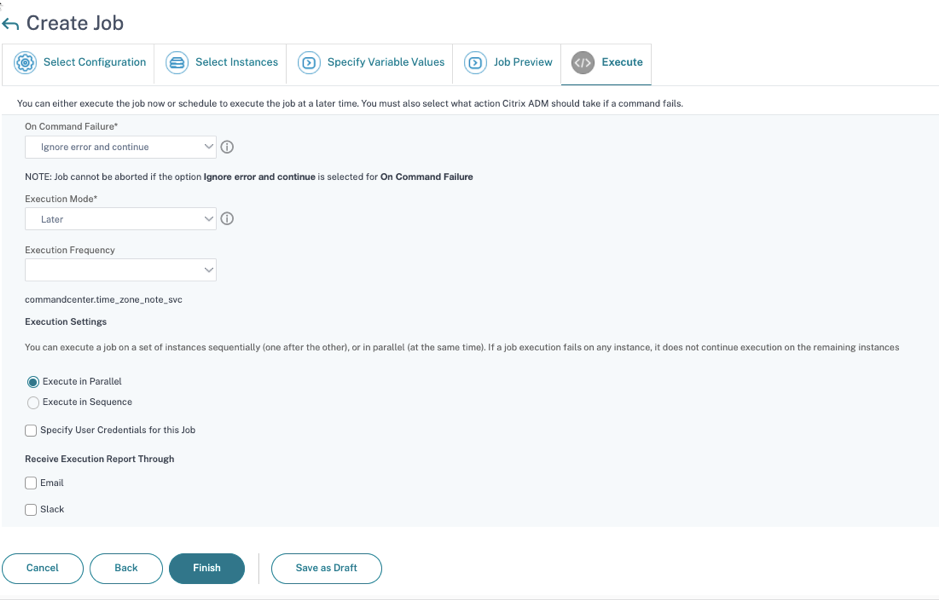

Schritt 5: Auftrag ausführen

Klicken Sie auf Fertig stellen, um den Konfigurationsauftrag auszuführen.

Nachdem der Auftrag ausgeführt wurde, wird er unter Infrastruktur > Konfiguration > Konfigurationsaufträge angezeigt.

Nach Abschluss der beiden Behebungsschritte für alle anfälligen NetScaler-Instanzen können Sie einen On-Demand-Scan ausführen, um die überarbeitete Sicherheitslage zu sehen.

Teilen

Teilen

In diesem Artikel

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.