-

-

-

-

-

CVE-2021-22927およびCVE-2021-22920の脆弱性の修正

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

CVE-2021-22927およびCVE-2021-22920の脆弱性の修復

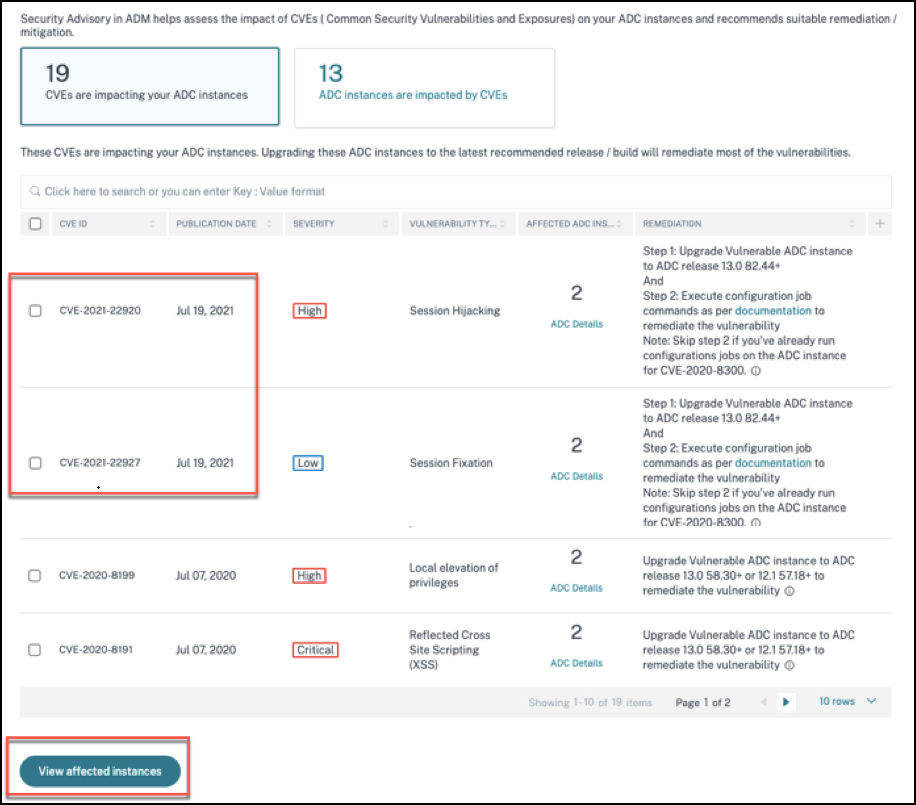

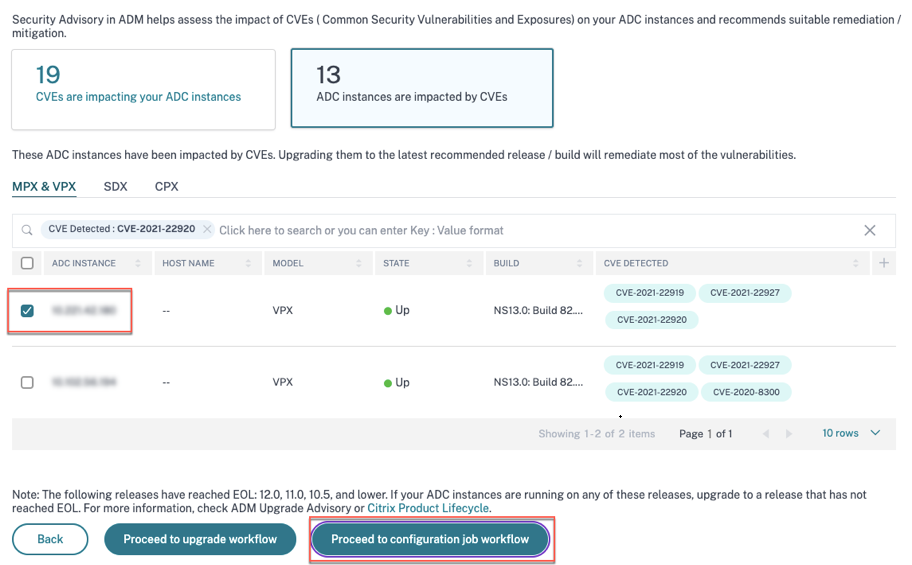

NetScaler Consoleのセキュリティアドバイザリダッシュボードで、[現在のCVE] > [<number of> NetScalerインスタンスがCVEの影響を受けています] の下に、CVE-2021-22927およびCVE-2021-22920によって脆弱なすべてのインスタンスが表示されます。これら2つのCVEの影響を受けるインスタンスの詳細を確認するには、1つ以上のCVEを選択し、[影響を受けるインスタンスを表示] をクリックします。

注

セキュリティアドバイザリシステムのスキャンが完了し、セキュリティアドバイザリモジュールにCVE-2021-22927およびCVE-2021-22920の影響が反映されるまでに数時間かかる場合があります。影響をより早く確認するには、[今すぐスキャン] をクリックしてオンデマンドスキャンを開始します。

セキュリティアドバイザリダッシュボードの詳細については、「セキュリティアドバイザリ」を参照してください。

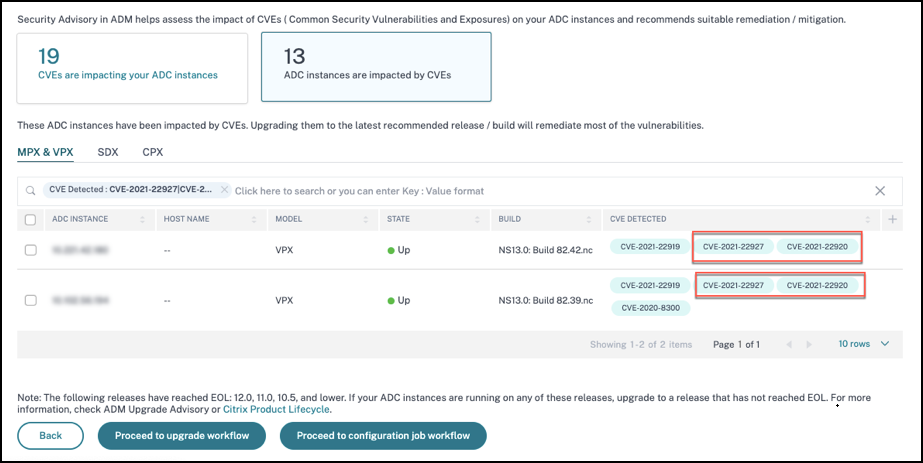

[CVEの影響を受ける<number of> NetScalerインスタンス] ウィンドウが表示されます。次のスクリーンショットでは、CVE-2021-22927およびCVE-2021-22920の影響を受けるNetScalerインスタンスの数と詳細を確認できます。

CVE-2021-22927およびCVE-2021-22920の修復

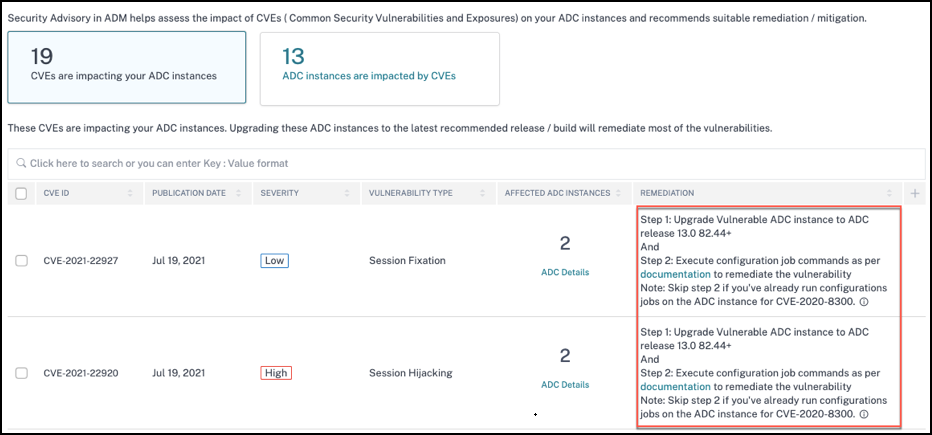

CVE-2021-22927およびCVE-2021-22920の影響を受けるNetScalerインスタンスの場合、修復は2段階のプロセスです。GUIの[現在のCVE] > [NetScalerインスタンスがCVEの影響を受けています] の下に、ステップ1と2が表示されます。

2つのステップは次のとおりです。

- 脆弱なNetScalerインスタンスを、修正を含むリリースおよびビルドにアップグレードします。

- 構成ジョブでカスタマイズ可能な組み込み構成テンプレートを使用して、必要な構成コマンドを適用します。このステップは、脆弱なNetScalerごとに1つずつ実行し、そのNetScalerのすべてのSAMLアクションを含めます。

注

CVE-2020-8300 のNetScalerインスタンスで構成ジョブをすでに実行している場合は、ステップ2をスキップしてください。

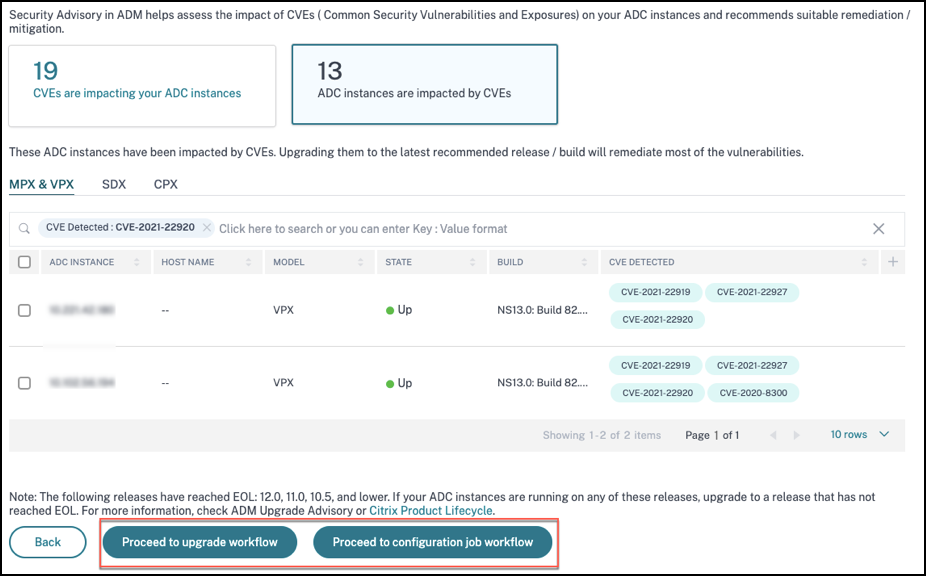

[現在のCVE] > [NetScalerインスタンスがCVEの影響を受けています] の下に、この2段階の修復プロセスに2つの個別のワークフローが表示されます。これらは、[アップグレードワークフローに進む] と [構成ジョブワークフローに進む] です。

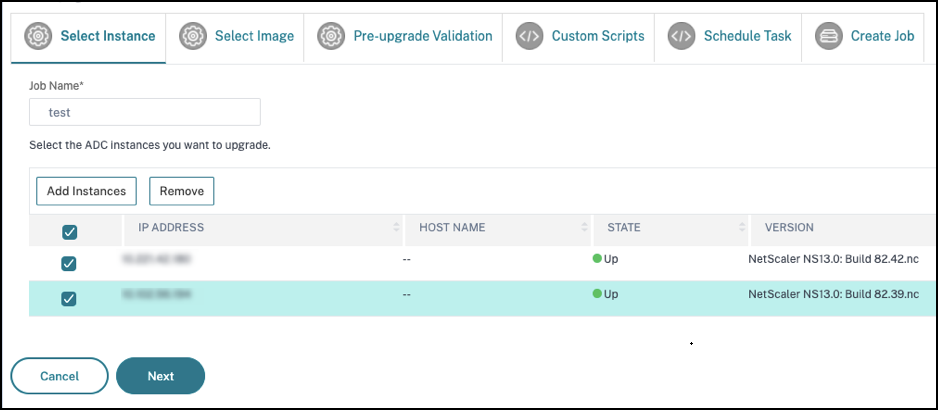

ステップ1:脆弱なNetScalerインスタンスのアップグレード

脆弱なインスタンスをアップグレードするには、インスタンスを選択し、[アップグレードワークフローに進む] をクリックします。アップグレードワークフローが開き、脆弱なNetScalerインスタンスがすでに設定されています。

NetScaler Consoleを使用してNetScalerインスタンスをアップグレードする方法の詳細については、「NetScalerアップグレードジョブの作成」を参照してください。

注

このステップは、すべての脆弱なNetScalerインスタンスに対して一度に実行できます。 注

CVE-2021-22920およびCVE-2021-22927に対して脆弱なすべてのNetScalerインスタンスについてステップ1を完了したら、オンデマンドスキャンを実行します。[現在のCVE] の下の更新されたセキュリティ態勢は、NetScalerインスタンスがこれらのCVEのいずれかに対してまだ脆弱であるかどうかを理解するのに役立ちます。新しい態勢から、構成ジョブを実行する必要があるかどうかも確認できます。 CVE-2020-8300のNetScalerインスタンスに適切な構成ジョブをすでに適用し、NetScalerインスタンスをアップグレードした場合は、オンデマンドスキャンを実行した後、そのインスタンスはCVE-2020-8300、CVE-2021-22920、およびCVE-2021-22927に対して脆弱であるとは表示されなくなります。

ステップ2:構成コマンドの適用

影響を受けるインスタンスをアップグレードしたら、[CVEの影響を受ける<number of> NetScalerインスタンス] ウィンドウで、CVE-2021-22927およびCVE-2021-22920の影響を受けるインスタンスを1つ選択し、[構成ジョブワークフローに進む] をクリックします。ワークフローには次のステップが含まれます。

- 構成のカスタマイズ。

- 自動入力された影響を受けるインスタンスの確認。

- ジョブの変数への入力の指定。

- 変数入力が設定された最終構成の確認。

- ジョブの実行。

インスタンスを選択して[構成ジョブワークフローに進む] をクリックする前に、次の点に注意してください。

-

複数のCVE(CVE-2020-8300、CVE-2021-22927、CVE-2021-22920、CVE-2021-22956など)の影響を受けるNetScalerインスタンスの場合:インスタンスを選択して[構成ジョブワークフローに進む] をクリックしても、組み込み構成テンプレートは [構成の選択] の下に自動入力されません。適切な構成ジョブテンプレートを[セキュリティアドバイザリテンプレート] の下から手動で右側の構成ジョブペインにドラッグアンドドロップしてください。

-

CVE-2021-22956のみの影響を受ける複数のNetScalerインスタンスの場合:すべてのインスタンスで構成ジョブを一度に実行できます。たとえば、NetScaler 1、NetScaler 2、NetScaler 3があり、それらすべてがCVE-2021-22956のみの影響を受けているとします。これらのインスタンスをすべて選択し、[構成ジョブワークフローに進む] をクリックすると、組み込み構成テンプレートが[構成の選択] の下に自動入力されます。

-

CVE-2021-22956と1つ以上の他のCVE(CVE-2020-8300、CVE-2021-22927、CVE-2021-22920など)の影響を受ける複数のNetScalerインスタンスの場合、修復はNetScalerごとに一度に適用する必要があります。これらのインスタンスを選択して[構成ジョブワークフローに進む] をクリックすると、NetScalerごとに一度に構成ジョブを実行するように指示するエラーメッセージが表示されます。

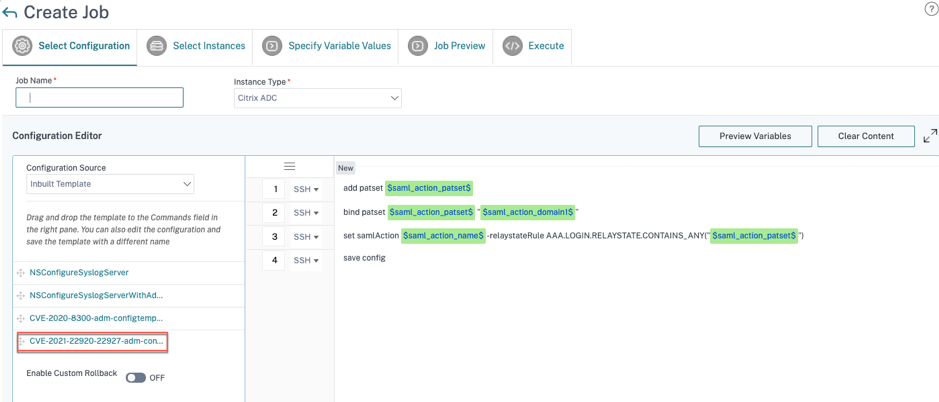

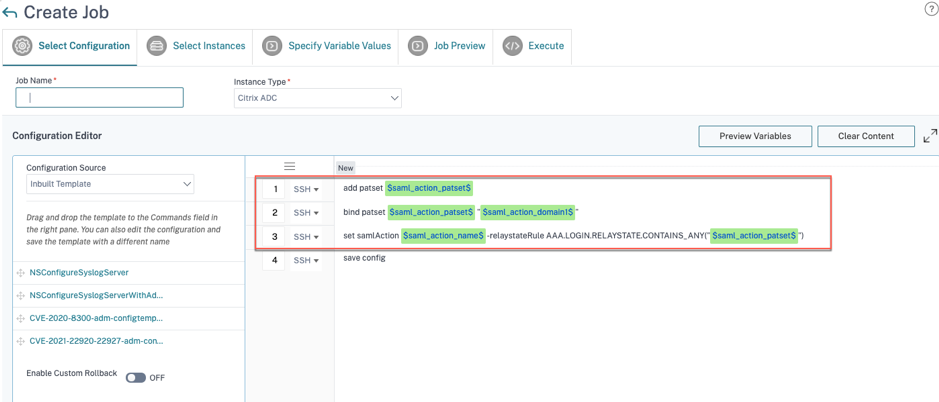

ステップ1:構成の選択

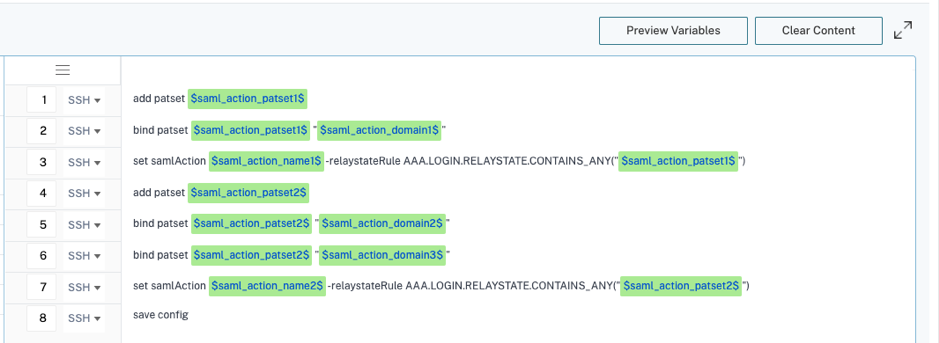

構成ジョブワークフローでは、組み込み構成ベーステンプレートが[構成の選択] の下に自動入力されます。

注

構成コマンドを適用するためにステップ2で選択されたNetScalerインスタンスが、CVE-2021-22927、CVE-2021-22920、およびCVE-2020-8300に対しても脆弱である場合、CVE-2020-8300のベーステンプレートが自動入力されます。CVE-2020-8300テンプレートは、これら3つのCVEすべてに必要な構成コマンドのスーパーセットです。このベーステンプレートをNetScalerインスタンスの展開と要件に合わせてカスタマイズしてください。

影響を受けるNetScalerインスタンスごとに、一度に1つずつ個別の構成ジョブを実行し、そのNetScalerのすべてのSAMLアクションを含める必要があります。たとえば、それぞれ2つのSAMLアクションを持つ2つの脆弱なNetScalerインスタンスがある場合、この構成ジョブを2回実行する必要があります。NetScalerごとに1回、そのすべてのSAMLアクションをカバーします。

| NetScaler 1 | NetScaler 2 |

|---|---|

| ジョブ1:2つのSAMLアクション | ジョブ2:2つのSAMLアクション |

ジョブに名前を付け、次の仕様に合わせてテンプレートをカスタマイズします。組み込み構成テンプレートは、単なる概要またはベーステンプレートです。次の要件に合わせて、展開に基づいてテンプレートをカスタマイズしてください。

a. SAMLアクションとその関連ドメイン

展開に含まれるSAMLアクションの数に応じて、1~3行目を複製し、各SAMLアクションのドメインをカスタマイズする必要があります。

たとえば、2つのSAMLアクションがある場合、1~3行目を2回繰り返し、それに応じて各SAMLアクションの変数定義をカスタマイズします。

また、SAMLアクションにN個のドメインがある場合、そのSAMLアクションに対して行がN回表示されるように、bind patset $saml_action_patset$ “$saml_action_domain1$” の行を複数回手動で入力する必要があります。そして、次の変数定義名を変更します。

-

saml_action_patset:構成テンプレート変数であり、SAMLアクションのパターンセット(patset)の名前の値を表します。実際の値は、構成ジョブワークフローのステップ3で指定できます。このドキュメントの「ステップ3:変数値を指定する」セクションを参照してください。 -

saml_action_domain1:構成テンプレート変数であり、その特定のSAMLアクションのドメイン名を表します。実際の値は、構成ジョブワークフローのステップ3で指定できます。このドキュメントの「ステップ3:変数値を指定する」セクションを参照してください。

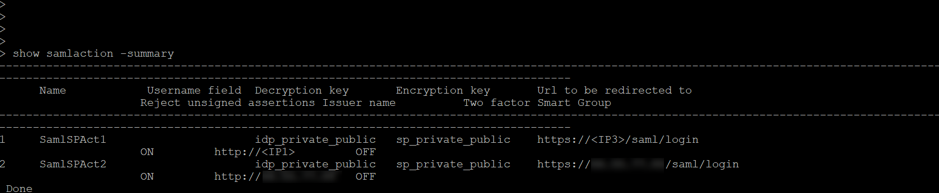

デバイスのすべてのSAMLアクションを見つけるには、show samlaction コマンドを実行します。

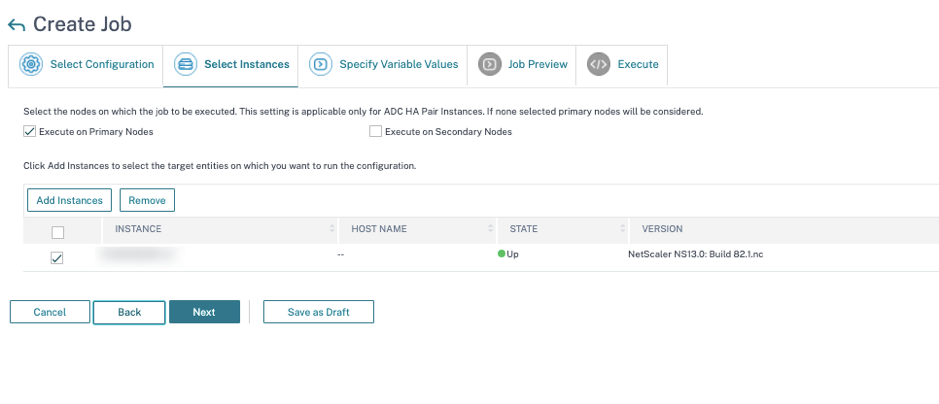

ステップ2:インスタンスの選択

影響を受けるインスタンスは[インスタンスの選択] の下に自動入力されます。インスタンスを選択し、[次へ] をクリックします。

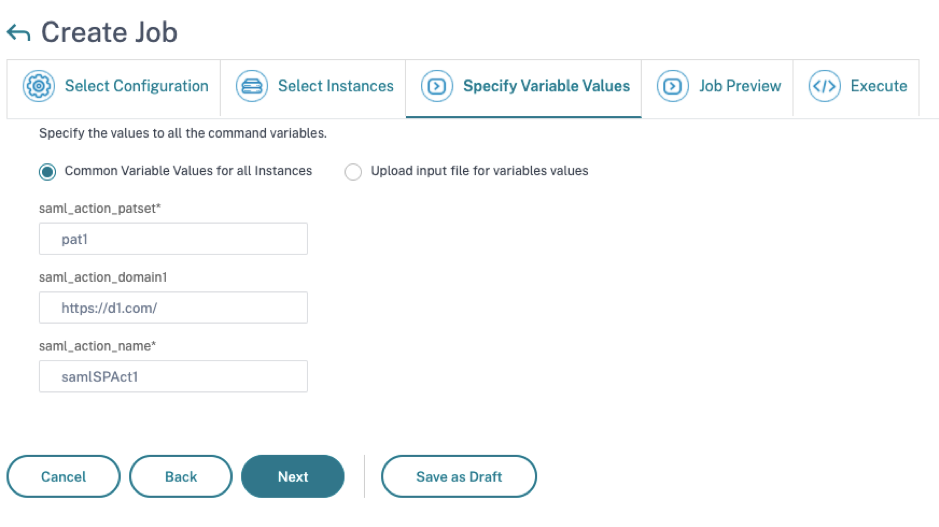

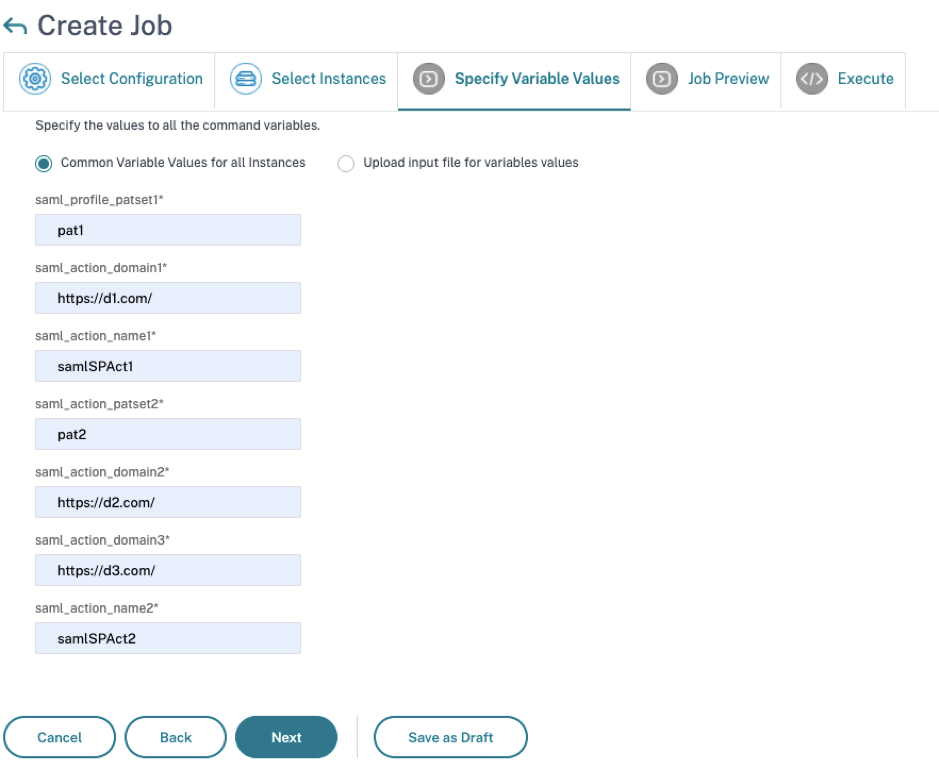

ステップ3:変数値の指定

変数値を入力します。

-

saml_action_patset:SAMLアクションの名前を追加します -

saml_action_domain1:https://<example1.com>/の形式でドメインを入力します -

saml_action_name:ジョブを構成しているSAMLアクションの名前を入力します

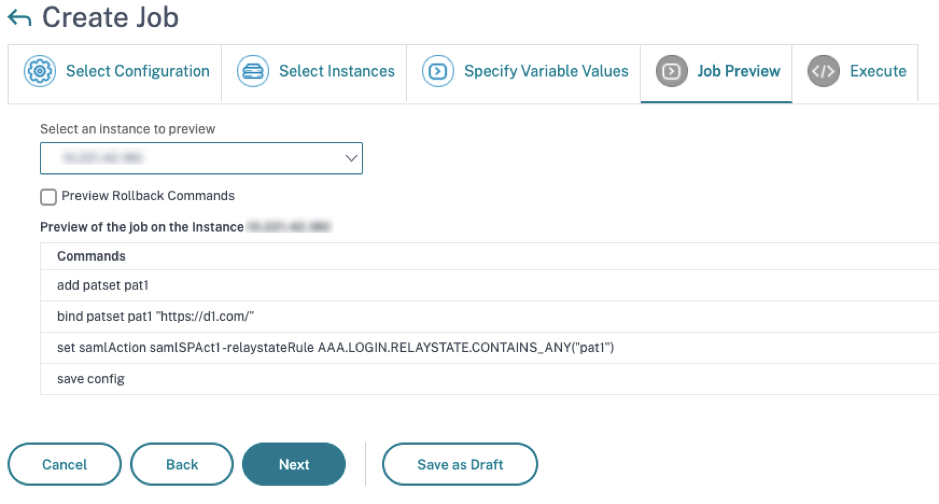

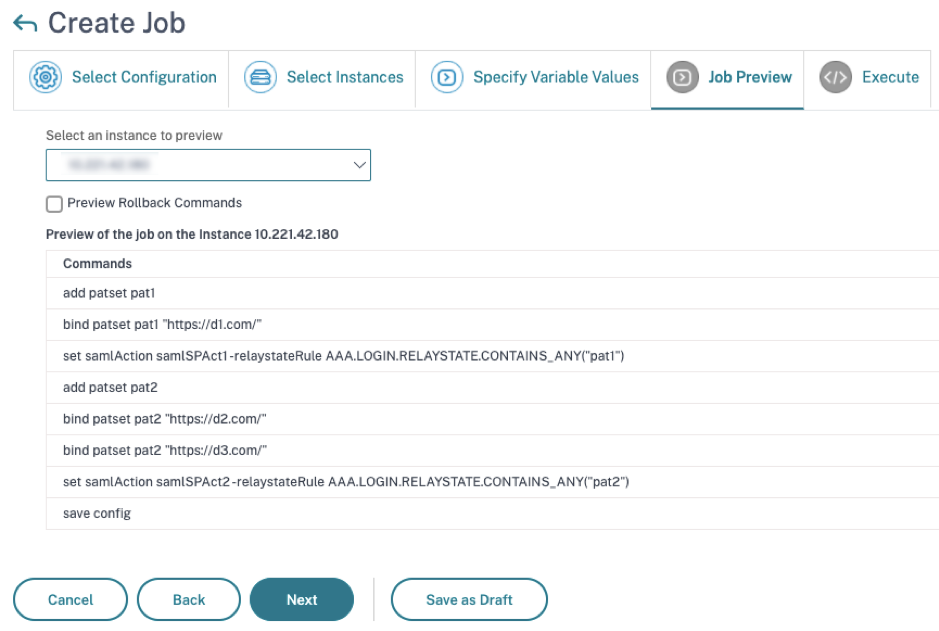

ステップ4:構成のプレビュー

構成に挿入された変数値をプレビューし、[次へ] をクリックします。

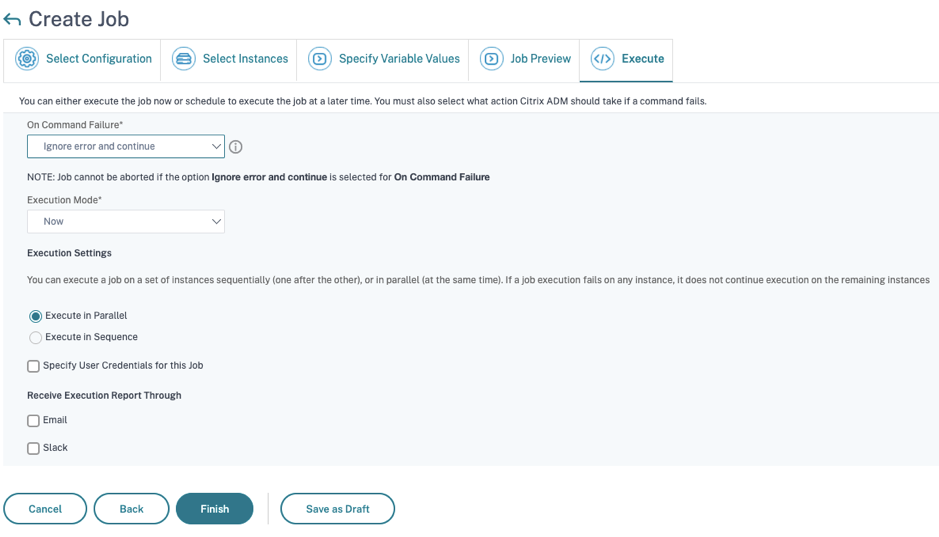

ステップ5:ジョブの実行

[完了] をクリックして構成ジョブを実行します。

ジョブが実行されると、[インフラストラクチャ] > [構成] > [構成ジョブ] の下に表示されます。

すべての脆弱なNetScalerインスタンスに対して2つの修復ステップを完了したら、オンデマンドスキャンを実行して、改訂されたセキュリティ態勢を確認できます。

シナリオ

このシナリオでは、2つのNetScalerインスタンスがCVE-2021-22920に対して脆弱であり、すべてのインスタンスを修復する必要があります。次のステップに従ってください。

-

このドキュメントの「インスタンスのアップグレード」セクションに記載されているステップに従って、3つのNetScalerインスタンスすべてをアップグレードします。

-

構成ジョブワークフローを使用して、一度に1つのNetScalerに構成パッチを適用します。このドキュメントの「構成コマンドの適用」セクションに記載されているステップを参照してください。

脆弱なNetScaler 1には、2つのSAMLアクションがあります。

- SAMLアクション1には1つのドメインがあります

- SAMLアクション2には2つのドメインがあります

NetScaler 1を選択し、[構成ジョブワークフローに進む] をクリックします。組み込みベーステンプレートが自動入力されます。次に、ジョブ名を指定し、指定された構成に従ってテンプレートをカスタマイズします。

次の表に、カスタマイズされたパラメータの変数定義を示します。

表:SAMLアクションの変数定義

| NetScaler構成 | patsetの変数定義 | SAMLアクション名の変数定義 | ドメインの変数定義 |

|---|---|---|---|

| SAMLアクション1には1つのドメインがあります | saml_action_patset1 | saml_action_name1 | saml_action_domain1 |

| SAMLアクション2には2つのドメインがあります | saml_action_patset2 | saml_action_name2 | saml_action_domain2, saml_action_domain3 |

[インスタンスの選択] の下でNetScaler 1を選択し、[次へ] をクリックします。[変数値の指定] ウィンドウが表示されます。このステップでは、前のステップで定義されたすべての変数に値を指定する必要があります。

次に、変数をレビューします。

[次へ] をクリックし、次に[完了] をクリックしてジョブを実行します。

ジョブが実行されると、[インフラストラクチャ] > [構成] > [構成ジョブ] の下に表示されます。

NetScaler 1の2つの修復ステップを完了したら、NetScaler 2とNetScaler 3を修復するために同じステップに従ってください。修復が完了したら、オンデマンドスキャンを実行して、改訂されたセキュリティ態勢を確認できます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.