-

-

-

ロールベースのアクセス制御

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ロールベースのアクセス制御

NetScaler Consoleは、きめ細かなロールベースのアクセス制御 (RBAC) を提供しており、企業内の個々のユーザーのロールに基づいてアクセス権限を付与できます。この文脈において、アクセスとは、ファイルの表示、作成、変更、削除などの特定のタスクを実行する能力を指します。ロールは、企業内のユーザーの権限と責任に応じて定義されます。たとえば、あるユーザーはすべてのネットワーク操作を実行できる一方で、別のユーザーはアプリケーションのトラフィックフローを監視し、構成テンプレートの作成を支援できる場合があります。

ロールはポリシーによって決定されます。ポリシーを作成した後、ロールを作成し、各ロールを1つ以上のポリシーにバインドし、ユーザーにロールを割り当てます。ユーザーのグループにロールを割り当てることもできます。

グループとは、共通の権限を持つユーザーの集まりです。たとえば、特定のデータセンターを管理しているユーザーはグループに割り当てることができます。ロールとは、特定の条件に基づいてユーザーまたはグループに付与されるIDです。NetScaler Consoleでは、ロールとポリシーの作成はNetScalerのRBAC機能に固有のものです。ロールとポリシーは、企業のニーズの変化に応じて、個々のユーザーの特権を個別に更新することなく、簡単に作成、変更、または廃止できます。

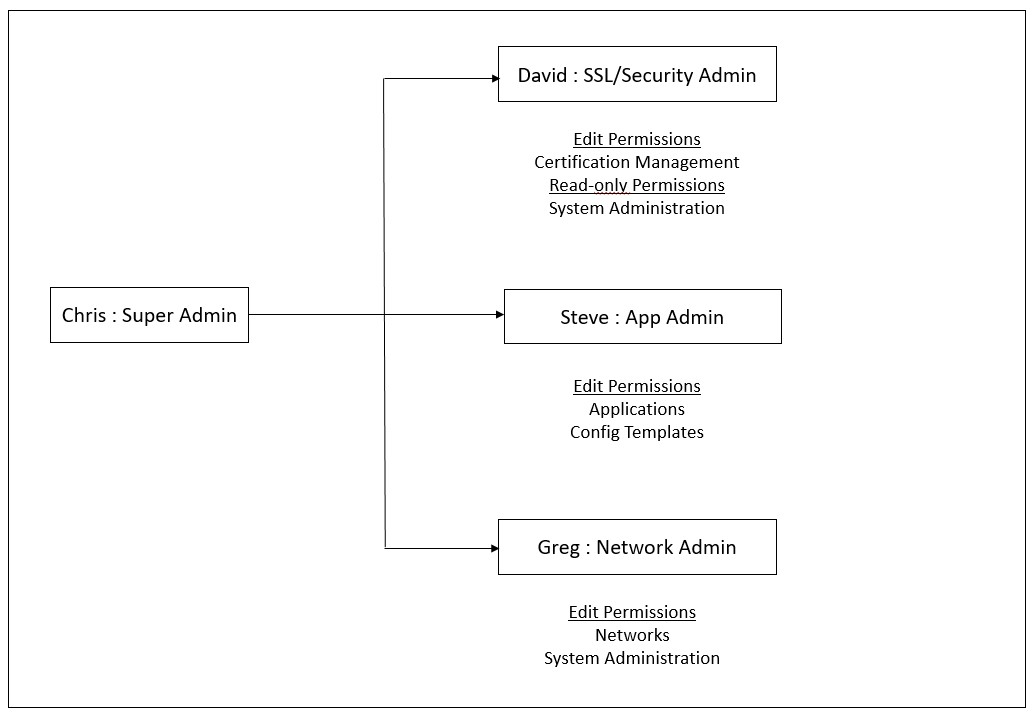

ロールは、機能ベースまたはリソースベースにすることができます。たとえば、SSL/セキュリティ管理者とアプリケーション管理者を考えてみましょう。SSL/セキュリティ管理者は、SSL証明書の管理および監視機能への完全なアクセス権を持つ必要がありますが、システム管理操作に対しては読み取り専用アクセス権を持つ必要があります。アプリケーション管理者は、スコープ内のリソースのみにアクセスできる必要があります。

例:

NetScalerグループの責任者であるChrisは、組織内のNetScaler Consoleのスーパー管理者です。Chrisは、セキュリティ管理者、アプリケーション管理者、ネットワーク管理者の3つの管理者ロールを作成します。

セキュリティ管理者であるDavidは、SSL証明書の管理と監視に対して完全なアクセス権を持つ必要がありますが、システム管理操作に対しては読み取り専用アクセス権も持つ必要があります。

アプリケーション管理者であるSteveは、特定のアプリケーションと特定の構成テンプレートのみにアクセスする必要があります。

ネットワーク管理者であるGregは、システムおよびネットワーク管理へのアクセスが必要です。

Chrisはまた、ローカルユーザーであるか外部ユーザーであるかに関わらず、すべてのユーザーにRBACを提供する必要があります。

NetScaler Consoleユーザーは、ローカルで認証することも、外部サーバー (RADIUS/LDAP/TACACS) を介して認証することもできます。RBAC設定は、採用されている認証方法に関わらず、すべてのユーザーに適用可能である必要があります。

次の図は、管理者およびその他のユーザーが持つ権限と、組織内での彼らのロールを示しています。

制限事項

RBACは、以下のNetScaler Console機能では完全にサポートされていません。

- Analytics - RBACはAnalyticsモジュールでは完全にサポートされていません。RBACのサポートはインスタンスレベルに限定されており、Web Insight、SSL Insight、Gateway Insight、HDX™ Insight、およびWAF Security ViolationsのAnalyticsモジュールではアプリケーションレベルには適用されません。例:

例 1: インスタンスベースのRBAC (サポート対象)

いくつかのインスタンスを割り当てられた管理者は、Web Insight > Instances の下にそれらのインスタンスのみを表示でき、Web Insight > Applications の下には対応する仮想サーバーのみを表示できます。これは、RBACがインスタンスレベルでサポートされているためです。

例 2: アプリケーションベースのRBAC (サポート対象外)

いくつかのアプリケーションを割り当てられた管理者は、Web Insight > Applications の下にすべての仮想サーバーを表示できますが、それらにアクセスすることはできません。これは、RBACがアプリケーションレベルでサポートされていないためです。

- Orchestration - RBACはOrchestrationではサポートされていません。

共有

共有

この記事の概要

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.