-

-

-

-

-

CVE-2021-22956の脆弱性の特定と修正

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

CVE-2021-22956 の脆弱性の特定と修正

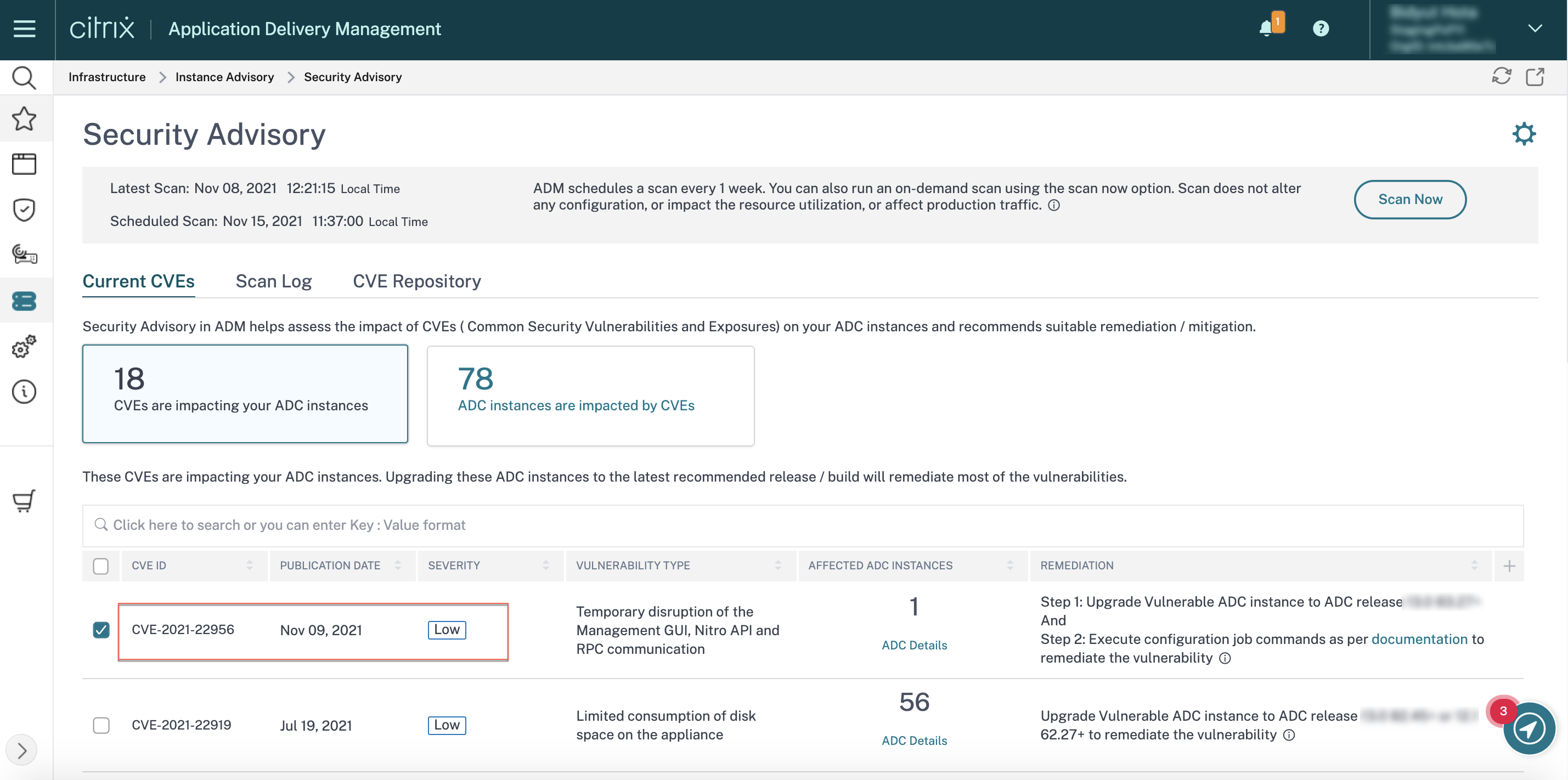

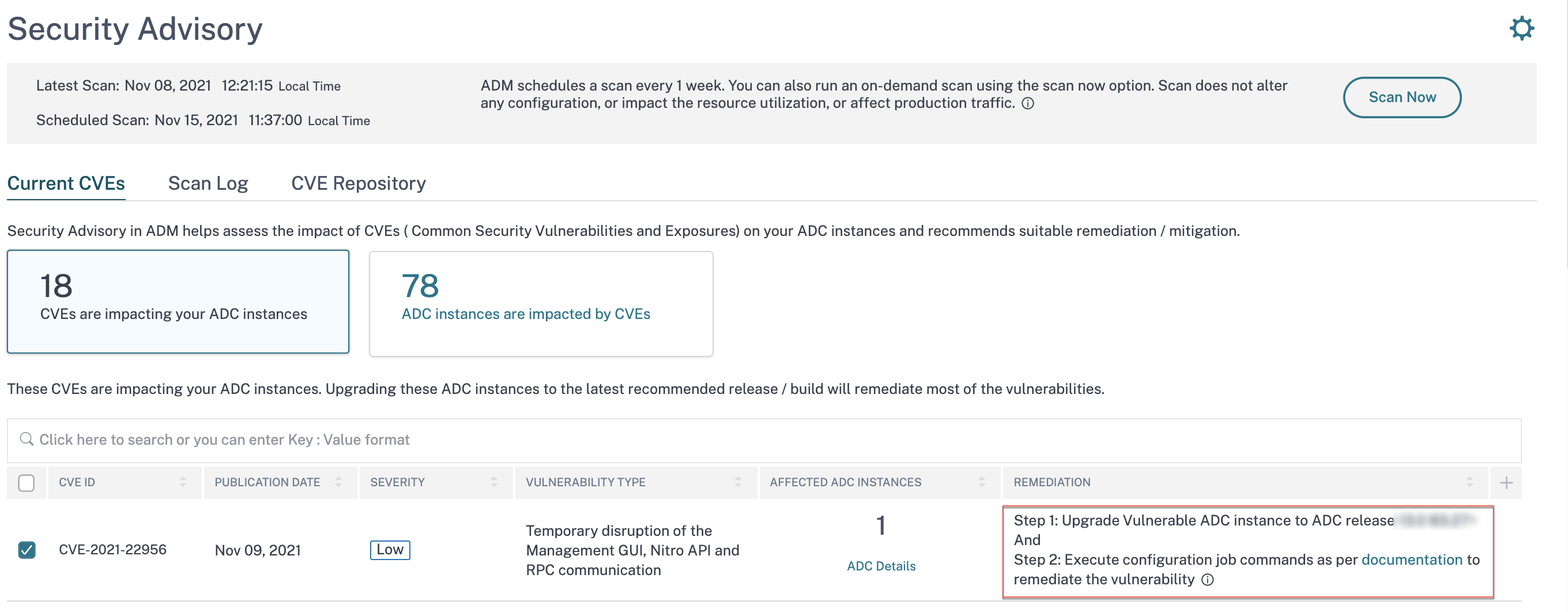

NetScaler Consoleセキュリティアドバイザリダッシュボードの Current CVEs > <number of> NetScalerインスタンスが共通脆弱性識別子 (CVE) の影響を受けています の下で、この特定の CVE によって脆弱なすべてのインスタンスを確認できます。CVE-2021-22956 の影響を受けるインスタンスの詳細を確認するには、CVE-2021-22956 を選択し、View Affected Instances をクリックします。

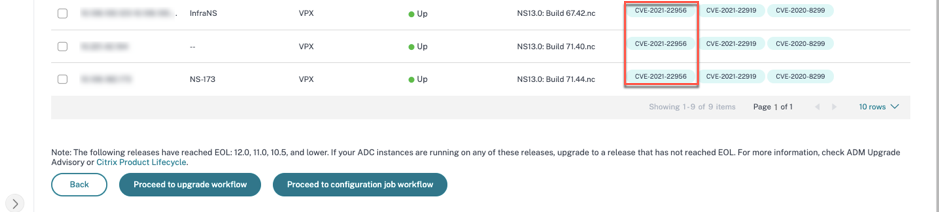

<number of> NetScalerインスタンスが CVE の影響を受けています ウィンドウが表示されます。ここには、CVE-2021-22956 の影響を受ける NetScaler インスタンスの数と詳細が表示されます。

セキュリティアドバイザリダッシュボードの詳細については、セキュリティアドバイザリを参照してください。

注

セキュリティアドバイザリシステムスキャンが完了し、セキュリティアドバイザリモジュールに CVE-2021-22956 の影響が反映されるまでに時間がかかる場合があります。影響をより早く確認するには、Scan Now をクリックしてオンデマンドスキャンを開始します。

CVE-2021-22956 の影響を受けるインスタンスの特定

CVE-2021-22956 にはカスタムスキャンが必要です。このスキャンでは、NetScaler Consoleサービスが管理対象の NetScaler インスタンスに接続し、スクリプトをインスタンスにプッシュします。このスクリプトは NetScaler インスタンス上で実行され、Apache 設定ファイル (httpd.conf file) と最大クライアント接続数 (maxclient) パラメーターをチェックして、インスタンスが脆弱であるかどうかを判断します。スクリプトが NetScaler Consoleサービスと共有する情報は、ブール値 (true または false) での脆弱性ステータスです。スクリプトはまた、ローカルホスト、NSIP、管理アクセスを持つ SNIP など、異なるネットワークインターフェイスの max_clients のカウントリストを NetScaler Consoleサービスに返します。

このスクリプトは、スケジュールされたスキャンまたはオンデマンドスキャンが実行されるたびに実行されます。スキャンが完了すると、スクリプトは NetScaler インスタンスから削除されます。

CVE-2021-22956 の修正

CVE-2021-22956 の影響を受ける NetScaler インスタンスの場合、修正は 2 段階のプロセスです。GUI の Current CVEs > NetScaler instances are impacted by CVEs の下で、ステップ 1 と 2 を確認できます。

2 つのステップは次のとおりです。

- 脆弱な NetScaler インスタンスを修正を含むリリースおよびビルドにアップグレードします。

- 設定ジョブでカスタマイズ可能な組み込み設定テンプレートを使用して、必要な設定コマンドを適用します。

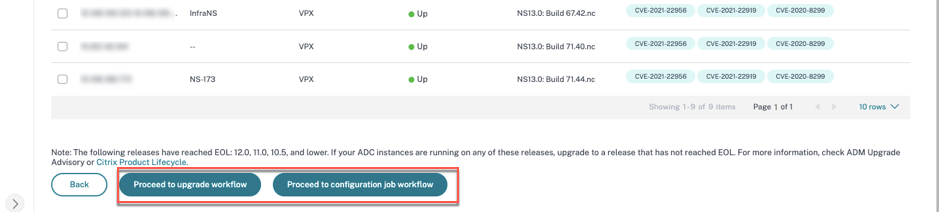

Current CVEs > NetScaler instances impacted by CVEs の下で、この 2 段階の修正プロセスには、Proceed to upgrade workflow と Proceed to configuration job workflow の 2 つの別個のワークフローが表示されます。

ステップ 1: 脆弱な NetScaler インスタンスのアップグレード

脆弱なインスタンスをアップグレードするには、インスタンスを選択し、Proceed to upgrade workflow をクリックします。アップグレードワークフローが開き、脆弱な NetScaler インスタンスがすでに設定されています。

NetScaler Console を使用して NetScaler インスタンスをアップグレードする方法の詳細については、NetScaler アップグレードジョブの作成を参照してください。

注

このステップは、すべての脆弱な NetScaler インスタンスに対して一度に実行できます。

ステップ 2: 設定コマンドの適用

影響を受けるインスタンスをアップグレードした後、<number of> NetScaler instances impacted by CVEs ウィンドウで、CVE-2021-2295 の影響を受けるインスタンスを選択し、Proceed to configuration job workflow をクリックします。ワークフローには次のステップが含まれます。

- 設定のカスタマイズ

- 自動入力された影響を受けるインスタンスの確認

- ジョブの変数への入力の指定

- 変数入力が入力された最終設定の確認

- ジョブの実行

インスタンスを選択して Proceed to configuration job workflow をクリックする前に、次の点に留意してください。

-

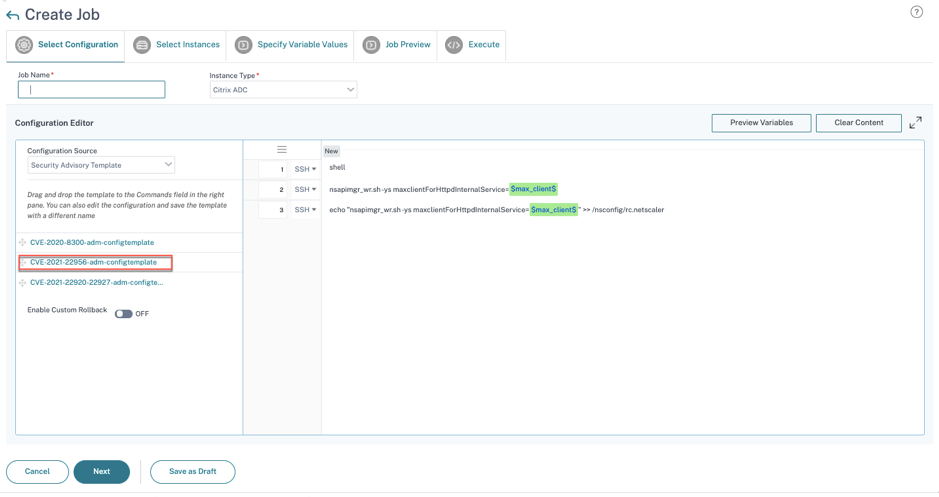

複数の CVE (CVE-2020-8300、CVE-2021-22927、CVE-2021-22920、CVE-2021-22956 など) の影響を受ける NetScaler インスタンスの場合: インスタンスを選択して Proceed to configuration job workflow をクリックしても、組み込み設定テンプレートは [Select configuration] の下に自動入力されません。Security Advisory Template の下にある適切な設定ジョブテンプレートを、右側の設定ジョブペインに手動でドラッグアンドドロップします。

-

CVE-2021-22956 のみの影響を受ける複数の NetScaler インスタンスの場合: すべてのインスタンスで設定ジョブを一度に実行できます。たとえば、NetScaler 1、NetScaler 2、NetScaler 3 があり、これらすべてが CVE-2021-22956 のみの影響を受けているとします。これらすべてのインスタンスを選択し、Proceed to configuration job workflow をクリックすると、組み込み設定テンプレートが Select configuration の下に自動入力されます。

-

CVE-2021-22956 と 1 つ以上の他の CVE (CVE-2020-8300、CVE-2021-22927、CVE-2021-22920 など) の影響を受ける複数の NetScaler インスタンスで、各 NetScaler に一度に修正を適用する必要がある場合: これらのインスタンスを選択して Proceed to configuration job workflow をクリックすると、各 NetScaler で設定ジョブを一度に実行するように指示するエラーメッセージが表示されます。

ステップ 1: 設定の選択

設定ジョブワークフローでは、組み込み設定ベーステンプレートが Select configuration の下に自動入力されます。

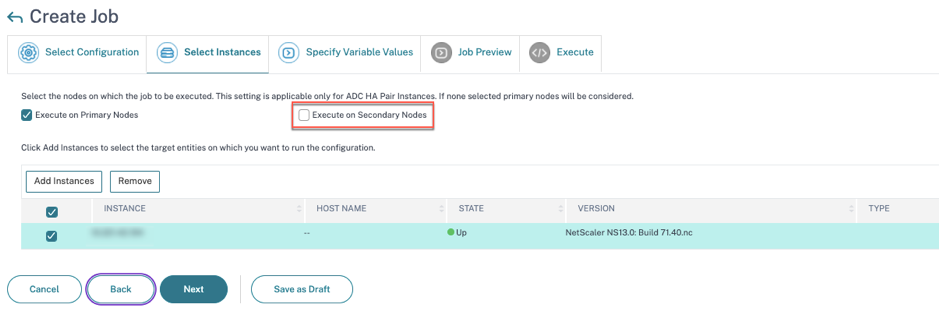

ステップ 2: インスタンスの選択

影響を受けるインスタンスは Select Instances の下に自動入力されます。インスタンスを選択します。このインスタンスが HA ペアの一部である場合は、Execute on Secondary Nodes を選択します。Next をクリックします。

注

クラスターモードの NetScaler インスタンスの場合、NetScaler Consoleセキュリティアドバイザリを使用すると、NetScaler Console はクラスター設定コーディネーター (CCO) ノードでのみ設定ジョブの実行をサポートします。CCO 以外のノードでは、コマンドを個別に実行します。

rc.netscaler はすべての HA およびクラスターノード間で同期され、各再起動後も修正が永続的になります。

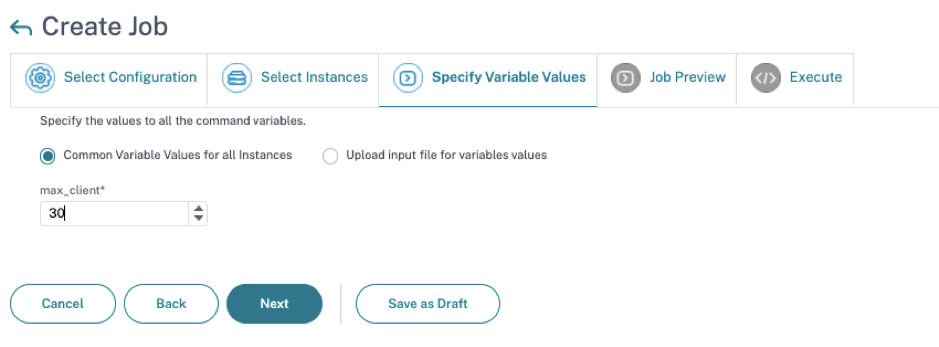

ステップ 3: 変数値の指定

変数値を入力します。

インスタンスの変数を指定するには、次のいずれかのオプションを選択します。

すべてのインスタンスの共通変数: 変数 max_client に共通の値を入力します。

変数値の入力ファイルのアップロード: Download Input Key File をクリックして入力ファイルをダウンロードします。入力ファイルで変数 max_client の値を入力し、ファイルを NetScaler Consoleサーバーにアップロードします。

注

上記の両方のオプションについて、推奨される

max_clientの値は 30 です。現在の値に応じて値を設定できます。ただし、ゼロであってはならず、/etc/httpd.confファイルで設定されているmax_client以下である必要があります。NetScaler インスタンスで文字列MaxClientsを検索することで、Apache HTTP Server 設定ファイル/etc/httpd.confに設定されている現在の値を確認できます。

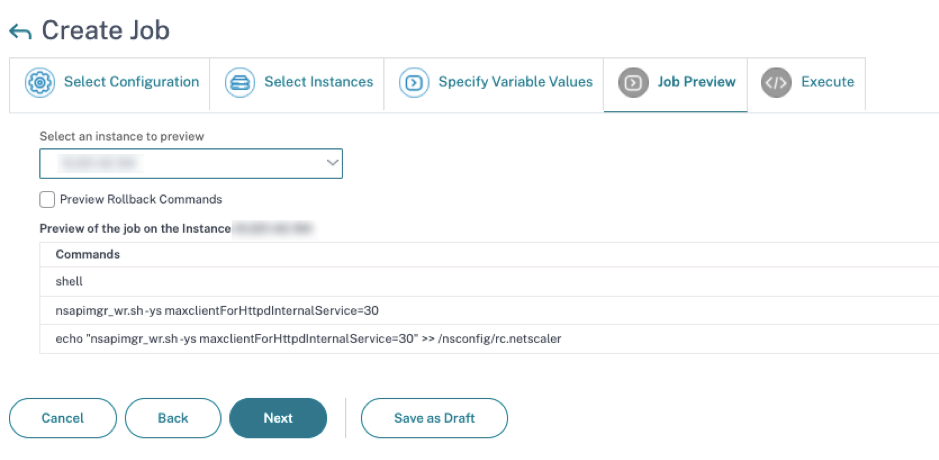

ステップ 4: 設定のプレビュー

変数値が設定に挿入されていることをプレビューし、Next をクリックします。

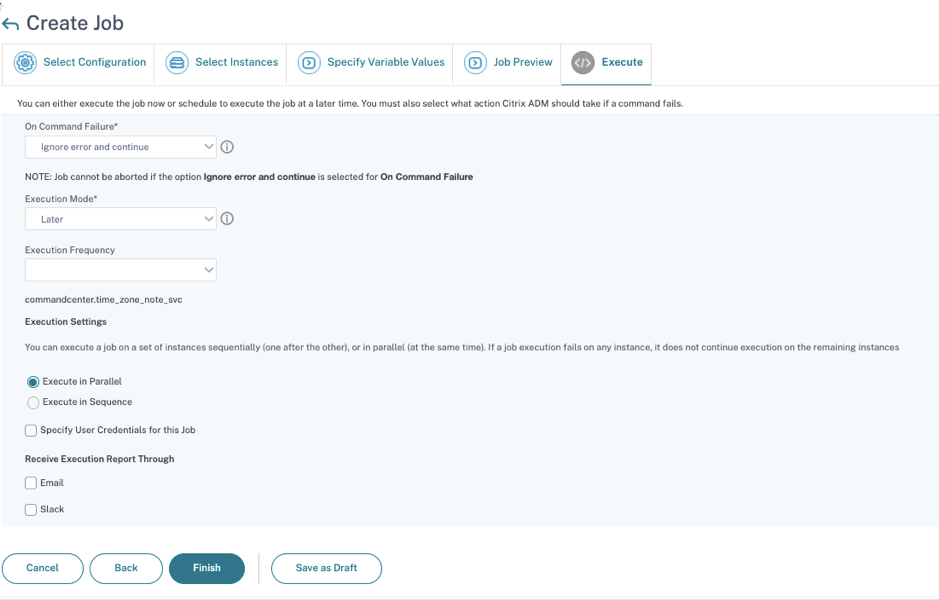

ステップ 5: ジョブの実行

Finish をクリックして設定ジョブを実行します。

ジョブが実行されると、Infrastructure > Configuration > Configuration Jobs の下に表示されます。

すべての脆弱な NetScaler インスタンスに対する 2 つの修正ステップを完了した後、オンデマンドスキャンを実行して、改訂されたセキュリティ体制を確認できます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.