-

Bereitstellen einer NetScaler VPX- Instanz

-

Optimieren der Leistung von NetScaler VPX auf VMware ESX, Linux KVM und Citrix Hypervisors

-

Unterstützung für die Erhöhung des NetScaler VPX-Speicherplatzes

-

NetScaler VPX-Konfigurationen beim ersten Start der NetScaler-Appliance in der Cloud anwenden

-

Verbessern der SSL-TPS-Leistung auf Public-Cloud-Plattformen

-

Gleichzeitiges Multithreading für NetScaler VPX in öffentlichen Clouds konfigurieren

-

Installieren einer NetScaler VPX Instanz auf einem Bare-Metal-Server

-

Installieren einer NetScaler VPX-Instanz auf Citrix Hypervisor

-

Installieren einer NetScaler VPX-Instanz auf VMware ESX

-

NetScaler VPX für die Verwendung der VMXNET3-Netzwerkschnittstelle konfigurieren

-

NetScaler VPX für die Verwendung der SR-IOV-Netzwerkschnittstelle konfigurieren

-

Migration des NetScaler VPX von E1000 zu SR-IOV- oder VMXNET3-Netzwerkschnittstellen

-

NetScaler VPX für die Verwendung der PCI-Passthrough-Netzwerkschnittstelle konfigurieren

-

-

Installieren einer NetScaler VPX-Instanz in der VMware Cloud auf AWS

-

Installieren einer NetScaler VPX-Instanz auf Microsoft Hyper-V-Servern

-

Installieren einer NetScaler VPX-Instanz auf der Linux-KVM-Plattform

-

Voraussetzungen für die Installation virtueller NetScaler VPX-Appliances auf der Linux-KVM-Plattform

-

Provisioning der virtuellen NetScaler-Appliance mit OpenStack

-

Provisioning der virtuellen NetScaler-Appliance mit Virtual Machine Manager

-

Konfigurieren virtueller NetScaler-Appliances für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Provisioning der virtuellen NetScaler-Appliance mit dem virsh-Programm

-

Provisioning der virtuellen NetScaler-Appliance mit SR-IOV auf OpenStack

-

-

Bereitstellen einer NetScaler VPX-Instanz auf AWS

-

Bereitstellen einer eigenständigen NetScaler VPX-Instanz auf AWS

-

Bereitstellen eines VPX-HA-Paar in derselben AWS-Verfügbarkeitszone

-

Bereitstellen eines VPX Hochverfügbarkeitspaars mit privaten IP-Adressen in verschiedenen AWS-Zonen

-

Schützen von AWS API Gateway mit NetScaler Web Application Firewall

-

NetScaler GSLB auf AWS bereitstellen

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung von Enhanced Networking mit AWS ENA

-

Bereitstellen einer NetScaler VPX Instanz unter Microsoft Azure

-

Netzwerkarchitektur für NetScaler VPX-Instanzen auf Microsoft Azure

-

Mehrere IP-Adressen für eine eigenständige NetScaler VPX-Instanz konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs über PowerShell-Befehle konfigurieren

-

NetScaler-Hochverfügbarkeitspaar auf Azure mit ALB im Floating IP-Deaktiviert-Modus bereitstellen

-

Konfigurieren Sie eine NetScaler VPX-Instanz für die Verwendung von Azure Accelerated Networking

-

Konfigurieren Sie HA-INC-Knoten mithilfe der NetScaler-Hochverfügbarkeitsvorlage mit Azure ILB

-

NetScaler VPX-Instanz auf der Azure VMware-Lösung installieren

-

Eigenständige NetScaler VPX-Instanz auf der Azure VMware-Lösung konfigurieren

-

NetScaler VPX-Hochverfügbarkeitssetups auf Azure VMware-Lösung konfigurieren

-

Konfigurieren von GSLB in einem Active-Standby-Hochverfügbarkeitssetup

-

Konfigurieren von Adresspools (IIP) für eine NetScaler Gateway Appliance

-

Erstellen Sie ein Support-Ticket für die VPX-Instanz in Azure

-

NetScaler VPX-Instanz auf der Google Cloud Platform bereitstellen

-

Bereitstellen eines VPX-Hochverfügbarkeitspaars auf der Google Cloud Platform

-

VPX-Hochverfügbarkeitspaars mit privaten IP-Adressen auf der Google Cloud Platform bereitstellen

-

NetScaler VPX-Instanz auf Google Cloud VMware Engine bereitstellen

-

Unterstützung für VIP-Skalierung für NetScaler VPX-Instanz auf GCP

-

-

Bereitstellung und Konfigurationen von NetScaler automatisieren

-

Lösungen für Telekommunikationsdienstleister

-

Authentifizierung, Autorisierung und Überwachung des Anwendungsverkehrs

-

Wie Authentifizierung, Autorisierung und Auditing funktionieren

-

Grundkomponenten der Authentifizierung, Autorisierung und Audit-Konfiguration

-

Web Application Firewall-Schutz für virtuelle VPN-Server und virtuelle Authentifizierungsserver

-

Lokales NetScaler Gateway als Identitätsanbieter für Citrix Cloud

-

Authentifizierungs-, Autorisierungs- und Überwachungskonfiguration für häufig verwendete Protokolle

-

-

-

-

Erweiterte Richtlinienausdrücke konfigurieren: Erste Schritte

-

Erweiterte Richtlinienausdrücke: Arbeiten mit Datum, Uhrzeit und Zahlen

-

Erweiterte Richtlinienausdrücke: Analysieren von HTTP-, TCP- und UDP-Daten

-

Erweiterte Richtlinienausdrücke: Analysieren von SSL-Zertifikaten

-

Erweiterte Richtlinienausdrücke: IP- und MAC-Adressen, Durchsatz, VLAN-IDs

-

Erweiterte Richtlinienausdrücke: Stream-Analytics-Funktionen

-

Zusammenfassende Beispiele für fortgeschrittene politische Ausdrücke

-

Tutorial-Beispiele für erweiterte Richtlinien für das Umschreiben

-

-

-

Anwendungsfall — Binden der Web App Firewall-Richtlinie an einen virtuellen VPN-Server

-

-

-

-

Verwalten eines virtuellen Cache-Umleitungsservers

-

Statistiken für virtuelle Server zur Cache-Umleitung anzeigen

-

Aktivieren oder Deaktivieren eines virtuellen Cache-Umleitungsservers

-

Direkte Richtlinieneinschläge auf den Cache anstelle des Ursprungs

-

Verwalten von Clientverbindungen für einen virtuellen Server

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

-

Übersetzen die Ziel-IP-Adresse einer Anfrage in die Ursprungs-IP-Adresse

-

-

Verwalten des NetScaler Clusters

-

Knotengruppen für gepunktete und teilweise gestreifte Konfigurationen

-

Entfernen eines Knotens aus einem Cluster, der mit Cluster-Link-Aggregation bereitgestellt wird

-

Überwachen von Fehlern bei der Befehlsausbreitung in einer Clusterbereitstellung

-

VRRP-Interface-Bindung in einem aktiven Cluster mit einem einzigen Knoten

-

-

Konfigurieren von NetScaler als nicht-validierenden sicherheitsbewussten Stub-Resolver

-

Jumbo-Frames Unterstützung für DNS zur Handhabung von Reaktionen großer Größen

-

Zwischenspeichern von EDNS0-Client-Subnetzdaten bei einer NetScaler-Appliance im Proxymodus

-

Anwendungsfall — Konfiguration der automatischen DNSSEC-Schlüsselverwaltungsfunktion

-

Anwendungsfall — wie man einen kompromittierten aktiven Schlüssel widerruft

-

-

GSLB-Entitäten einzeln konfigurieren

-

Anwendungsfall: Bereitstellung einer Domänennamen-basierten Autoscale-Dienstgruppe

-

Anwendungsfall: Bereitstellung einer IP-Adressbasierten Autoscale-Dienstgruppe

-

-

-

IP-Adresse und Port eines virtuellen Servers in den Request-Header einfügen

-

Angegebene Quell-IP für die Back-End-Kommunikation verwenden

-

Quellport aus einem bestimmten Portbereich für die Back-End-Kommunikation verwenden

-

Quell-IP-Persistenz für Back-End-Kommunikation konfigurieren

-

Lokale IPv6-Linkadressen auf der Serverseite eines Load Balancing-Setups

-

Erweiterte Load Balancing-Einstellungen

-

Allmählich die Belastung eines neuen Dienstes mit virtuellem Server-Level erhöhen

-

Anwendungen vor Verkehrsspitzen auf geschützten Servern schützen

-

Bereinigung von virtuellen Server- und Dienstverbindungen ermöglichen

-

Persistenzsitzung auf TROFS-Diensten aktivieren oder deaktivieren

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

Standortdetails von der Benutzer-IP-Adresse mit der Geolocation-Datenbank abrufen

-

Quell-IP-Adresse des Clients beim Verbinden mit dem Server verwenden

-

Limit für die Anzahl der Anfragen pro Verbindung zum Server festlegen

-

Festlegen eines Schwellenwerts für die an einen Dienst gebundenen Monitore

-

Grenzwert für die Bandbreitenauslastung durch Clients festlegen

-

-

-

Lastausgleichs für häufig verwendete Protokolle konfigurieren

-

Anwendungsfall 5: DSR-Modus beim Verwenden von TOS konfigurieren

-

Anwendungsfall 6: Lastausgleich im DSR-Modus für IPv6-Netzwerke mit dem TOS-Feld konfigurieren

-

Anwendungsfall 7: Konfiguration des Lastenausgleichs im DSR-Modus mithilfe von IP Over IP

-

Anwendungsfall 8: Lastausgleich im Einarmmodus konfigurieren

-

Anwendungsfall 9: Lastausgleich im Inlinemodus konfigurieren

-

Anwendungsfall 10: Lastausgleich von Intrusion-Detection-System-Servern

-

Anwendungsfall 11: Netzwerkverkehr mit Listenrichtlinien isolieren

-

Anwendungsfall 12: Citrix Virtual Desktops für den Lastausgleich konfigurieren

-

Anwendungsfall 13: Konfiguration von Citrix Virtual Apps and Desktops für den Lastausgleich

-

Anwendungsfall 14: ShareFile-Assistent zum Lastausgleich Citrix ShareFile

-

Anwendungsfall 15: Konfiguration des Layer-4-Lastenausgleichs auf der NetScaler Appliance

-

-

SSL-Offload und Beschleunigung

-

Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance

-

Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen

-

Unterstützung für Thales Luna Network Hardwaresicherheitsmodul

-

-

-

CloudBridge Connector-Tunnels zwischen zwei Rechenzentren konfigurieren

-

CloudBridge Connector zwischen Datacenter und AWS Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen einem Rechenzentrum und Azure Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen Datacenter und SoftLayer Enterprise Cloud konfigurieren

-

-

Konfigurationsdateien in einem Hochverfügbarkeitssetup synchronisieren

-

Hochverfügbarkeitsknoten in verschiedenen Subnetzen konfigurieren

-

Beschränken von Failovers, die durch Routenmonitore im Nicht-INC-Modus verursacht werden

-

HA-Heartbeat-Meldungen auf einer NetScaler-Appliance verwalten

-

NetScaler in einem Hochverfügbarkeitssetup entfernen und ersetzen

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NetScaler GSLB auf AWS bereitstellen

Das Einrichten von GSLB für NetScaler auf AWS besteht im Wesentlichen aus der Konfiguration von NetScaler für den Lastausgleich des Datenverkehrs zu Servern außerhalb der VPC, zu der NetScaler gehört, z. B. innerhalb einer anderen VPC in einer anderen Verfügbarkeitsregion oder einem on-premises Rechenzentrum.

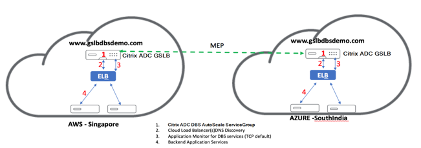

DBS-Übersicht

Die Unterstützung von NetScaler GSLB mithilfe von DBS (Domain Based Services) für Cloud-Load Balancer ermöglicht die automatische Erkennung dynamischer Cloud-Dienste mithilfe einer Cloud-Load-Balancer-Lösung. Diese Konfiguration ermöglicht es NetScaler, Global Server Load Balancing Domain-Name Based Services (GSLB DBS) in einer Active-Active-Umgebung zu implementieren. DBS ermöglicht die Skalierung von Back-End-Ressourcen in AWS-Umgebungen ab der DNS-Erkennung.

Dieser Abschnitt behandelt Integrationen zwischen NetScaler in AWS AutoScaling-Umgebungen. Im letzten Abschnitt des Dokuments wird die Möglichkeit beschrieben, ein HA-Paar von NetScaler ADCs einzurichten, die sich über zwei verschiedene Availability Zones (AZs) erstrecken, die für eine AWS-Region spezifisch sind.

Domainnamenbasierte Dienste (DBS) mit ELB

GSLB DBS verwendet den FQDN des Benutzers Elastic Load Balancer (ELB), um die GSLB-Servicegruppen dynamisch zu aktualisieren, sodass sie die Backend-Server enthalten, die in AWS erstellt und gelöscht werden. Die Back-End-Server oder -Instanzen in AWS können so konfiguriert werden, dass sie je nach Netzwerkbedarf oder CPU-Auslastung skaliert werden. Um diese Funktion zu konfigurieren, verweisen Sie NetScaler auf den ELB, um dynamisch an verschiedene Server in AWS weiterzuleiten, ohne NetScaler jedes Mal manuell aktualisieren zu müssen, wenn eine Instanz in AWS erstellt und gelöscht wird. Die NetScaler DBS-Funktion für GSLB-Dienstgruppen verwendet die DNS-fähige Diensterkennung, um die Mitgliedsdienstressourcen des in der AutoScale-Gruppe identifizierten DBS-Namespaces zu ermitteln.

NetScaler GSLB DBS AutoScale-Komponenten mit Cloud Load Balancern:

AWS-Komponenten konfigurieren

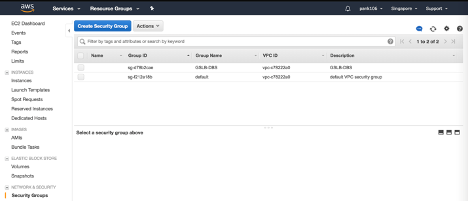

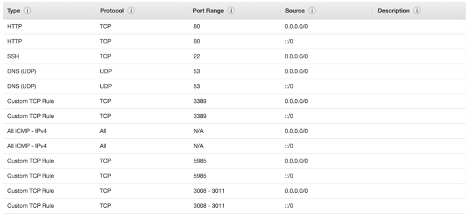

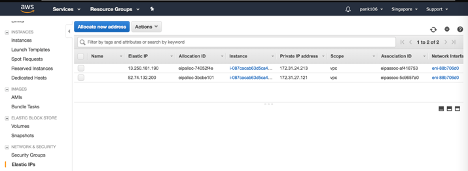

Sicherheitsgruppen

Hinweis:

Wir empfehlen Ihnen, verschiedene Sicherheitsgruppen für ELB, NetScaler GSLB-Instanz und Linux-Instanz zu erstellen, da die für jede dieser Entitäten erforderlichen Regeln unterschiedlich sind. Dieses Beispiel verfügt über eine konsolidierte Sicherheitsgruppenkonfiguration zur Kürze.

Informationen zur ordnungsgemäßen Konfiguration der virtuellen Firewall finden Sie unter: Sicherheitsgruppen für Ihre VPC.

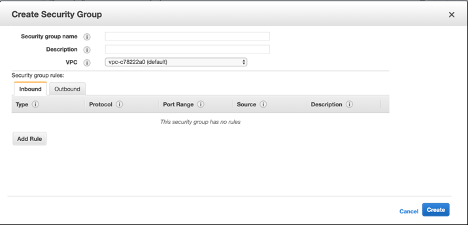

- Melden Sie sich bei derAWS-Benutzergruppean und navigieren Sie zuEC2 > NETWORK & SECURITY > Security Groups.

- Klicken Sie aufSicherheitsgruppe erstellen und geben Sie einen Namen und eine Beschreibung ein. Diese Sicherheitsgruppe umfasst NetScaler- und Linux-Back-End-Webserver.

-

Fügen Sie die Regeln für eingehende Port aus dem folgenden Screenshot hinzu.

Hinweis:

Die Beschränkung des Quell-IP-Zugriffs wird für die granulare Härtung empfohlen. Weitere Informationen finden Sie unter: Webserverregeln.

-

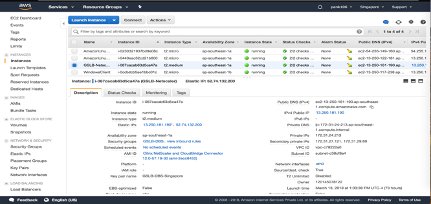

Amazon Linux-Backend-Webservices

- Melden Sie sich bei derAWS-Benutzergruppean und navigieren Sie zuEC2 > Instanzen.

- Klicken Sie auf Launch Instance und konfigurieren Sie dieAmazon Linux-Instanz mit den folgenden Details.

Geben Sie die Details zum Einrichten eines Webservers oder Back-End-Dienstes auf dieser Instanz ein.

-

NetScaler-Konfiguration

- Melden Sie sich bei derAWS-Benutzergruppean und navigieren Sie zuEC2 > Instanzen.

- Klicken Sie auf Launch Instance und konfigurieren Sie die Amazon AMI-Instanz anhand der folgenden Details.

-

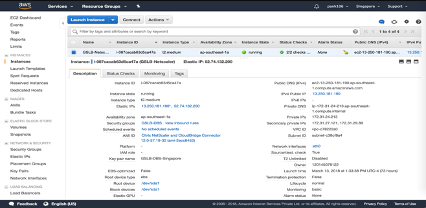

Elastic IP-Konfiguration

Hinweis:

NetScaler kann bei Bedarf auch mit einer einzigen elastischen IP ausgeführt werden, um die Kosten zu senken, indem keine öffentliche IP für das NSIP vorhanden ist. Fügen Sie stattdessen dem SNIP eine elastische IP hinzu, die den Verwaltungszugriff auf die Box zusätzlich zur GSLB-Site-IP und ADNS-IP abdecken kann.

-

Melden Sie sich bei derAWS-Benutzergruppean und navigieren Sie zuEC2 > NETWORK & SECURITY > Elastic IPs.

-

Klicken Sie aufNeue Adresse zuweisen, um eine Elastic IP-Adresse zu erstellen.

-

Konfigurieren Sie die Elastic IP so, dass sie auf den Benutzer verweist, der die NetScaler-Instanz in AWS ausführt.

-

Konfigurieren Sie eine zweite Elastic IP und verweisen Sie sie erneut auf den Benutzer, der die NetScaler-Instanz ausführt.

-

-

Elastic Load Balancer

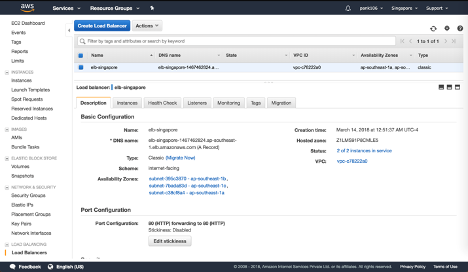

- Melden Sie sich bei der AWS-Benutzergruppean und navigieren Sie zuEC2 > LOAD BALANCING > Load Balancer.

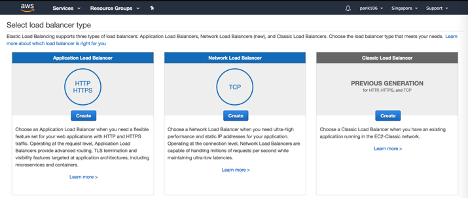

- Klicken Sie aufLoad Balancer erstellen, um einen klassischen Load Balancer zu konfigurieren.

Die Benutzer Elastic Load Balancers ermöglichen Benutzern den Lastenausgleich ihrer Amazon Linux-Back-End-Instanzen und können gleichzeitig andere Instanzen ausgleichen, die je nach Bedarf hochgefahren werden.

Konfiguration von domänennamenbasierten Diensten für globalen Serverlastenausgleich

Informationen zu Traffic Management-Konfigurationen finden Sie unter Konfigurieren des domänenbasierten NetScaler GSLB-Dienstes.

Bereitstellungstypen

Bereitstellung mit drei Netzwerkkarten

-

Typische Bereitstellungen

-

GSLB StyleBook

-

Mit ADM

-

Mit GSLB (Route53 mit Domainregistrierung)

-

Lizenzierung - gepoolt/Marketplace

-

-

Anwendungsfälle

-

Drei-NIC-Bereitstellungen werden verwendet, um eine echte Isolierung des Daten- und Verwaltungsdatenverkehrs zu erreichen.

-

Drei-NIC-Bereitstellungen verbessern auch den Umfang und die Leistung des ADC.

-

Drei-NIC-Bereitstellungen werden in Netzwerkanwendungen verwendet, bei denen der Durchsatz normalerweise 1 Gbit/s oder höher beträgt und eine Bereitstellung mit drei Netzwerkkarten empfohlen wird.

-

CFT-Einsatz

Kunden würden mithilfe von CloudFormation-Vorlagen bereitstellen, wenn sie ihre Bereitstellungen anpassen oder ihre Bereitstellungen automatisieren.

Bereitstellungsschritte

Im Folgenden sind die Bereitstellungsschritte aufgeführt:

- Bereitstellung mit drei NICs für GSLB

- Lizenzierung

- Bereitstellungsoption

Bereitstellung mit drei NICs für GSLB

Die NetScaler VPX-Instanz ist als Amazon Machine Image (AMI) auf dem AWS-Marktplatz verfügbar und kann als Elastic Compute Cloud (EC2)-Instanz innerhalb einer AWS-VPC gestartet werden. Der EC2-Instanz-Typ, der als unterstütztes AMI auf NetScaler VPX mindestens zulässig ist, ist m4.large. Die NetScaler VPX AMI-Instanz benötigt mindestens 2 virtuelle CPUs und 2 GB Arbeitsspeicher. Eine EC2-Instanz, die in einer AWS VPC gestartet wird, kann auch die für die VPX-Konfiguration erforderlichen Schnittstellen, mehrere IP-Adressen pro Schnittstelle sowie öffentliche und private IP-Adressen bereitstellen. Jede VPX-Instanz benötigt mindestens drei IP-Subnetze:

- Ein Management-Subnetz

- Ein Client-Subnetz (VIP)

- Ein Back-End-Subnetz (SNIP)

NetScaler empfiehlt drei Netzwerkschnittstellen für eine Standard-VPX-Instanz auf einer AWS-Installation.

AWS stellt derzeit Multi-IP-Funktionen nur für Instanzen zur Verfügung, die in einer AWS-VPC ausgeführt werden. Eine VPX-Instanz in einer VPC kann zum Lastausgleich von Servern verwendet werden, die in EC2-Instanzen ausgeführt werden. Mit einer Amazon VPC können Benutzer eine virtuelle Netzwerkumgebung erstellen und steuern, einschließlich ihres eigenen IP-Adressbereichs, Subnetzen, Routing-Tabellen und Netzwerk-Gateways.

Hinweis:

Standardmäßig können Benutzer bis zu 5 VPC-Instanzen pro AWS-Region für jedes AWS-Konto erstellen. Benutzer können höhere VPC-Limits beantragen, indem sie das Antragsformular von Amazon hier einreichen: Amazon VPC-Anfrage.

Lizenzierung

Für eine NetScaler VPX-Instanz auf AWS ist eine Lizenz erforderlich. Die folgenden Lizenzoptionen sind für NetScaler VPX-Instanzen verfügbar, die auf AWS ausgeführt werden:

- Kostenlos (unbegrenzt)

- Stündlich

- jährlich

Eigene Lizenz

Kostenlose Testversion (alle NetScaler VPX-AWS-Abonnementangebote für 21 Tage kostenlos auf dem AWS-Marktplatz).

Bereitstellungsoption

Benutzer können eine eigenständige NetScaler VPX-Instanz auf AWS bereitstellen. Weitere Informationen finden Sie unter Bereitstellen einer eigenständigen NetScaler VPX-Instanz auf AWS

Globaler NetScaler Load Balancing für Hybrid- und Multi-Cloud-Bereitstellungen

Die NetScaler Hybrid- und Multi-Cloud-Lösung Global Server Load Balancing (GSLB) ermöglicht es Benutzern, den Anwendungsdatenverkehr auf mehrere Rechenzentren in Hybrid-Clouds, mehreren Clouds und on-premises Bereitstellungen zu verteilen. Die NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung hilft Benutzern, ihr Load Balancing-Setup in Hybrid- oder Multi-Cloud-Umgebungen zu verwalten, ohne das bestehende Setup zu ändern. Wenn Benutzer über ein lokales Setup verfügen, können sie außerdem einige ihrer Dienste in der Cloud testen, indem sie die NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung verwenden, bevor sie vollständig in die Cloud migrieren. Beispielsweise können Benutzer nur einen kleinen Prozentsatz ihres Traffics in die Cloud weiterleiten und den größten Teil des Datenverkehrs on-premises abwickeln. Die NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung ermöglicht es Benutzern auch, NetScaler-Instanzen über geografische Standorte hinweg von einer einzigen, einheitlichen Konsole aus zu verwalten und zu überwachen.

Eine Hybrid- und Multi-Cloud-Architektur kann auch die Gesamtleistung des Unternehmens verbessern, indem eine „Anbieterbindung“ vermieden wird und unterschiedliche Infrastrukturen verwendet werden, um die Bedürfnisse von Benutzerpartnern und Kunden zu erfüllen Mit einer Multi-Cloud-Architektur können Benutzer ihre Infrastrukturkosten besser verwalten, da sie jetzt nur noch für das bezahlen müssen, was sie nutzen. Benutzer können ihre Anwendungen auch besser skalieren, da sie die Infrastruktur jetzt bei Bedarf nutzen. Es bietet auch die Möglichkeit, schnell von einer Cloud in eine andere zu wechseln, um die Vorteile der besten Angebote jedes Anbieters zu nutzen.

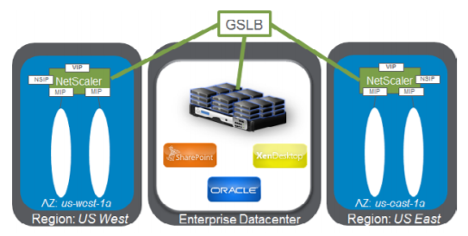

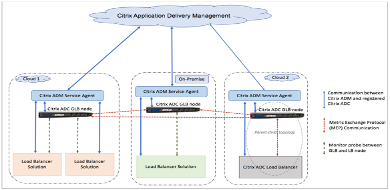

Architektur der NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung

Das folgende Diagramm veranschaulicht die Architektur der NetScaler-Hybrid- und Multi-Cloud-GSLB-Funktion.

NetScaler GSLB-Knoten übernehmen die DNS-Namensauflösung. Jeder dieser GSLB-Knoten kann DNS-Anfragen von jedem Client-Standort empfangen. Der GSLB-Knoten, der die DNS-Anfrage empfängt, gibt die IP-Adresse des virtuellen Load Balancer-Servers zurück, wie sie von der konfigurierten Lastausgleichsmethode ausgewählt wurde. Metriken (Standort-, Netzwerk- und Persistenzmetriken) werden zwischen den GSLB-Knoten mithilfe des Metrics Exchange Protocol (MEP) ausgetauscht, einem proprietären NetScaler-Protokoll. Weitere Informationen zum MEP-Protokoll finden Sie unter:Metrics Exchange Protocol konfigurieren.

Der im GSLB-Knoten konfigurierte Monitor überwacht den Zustand des virtuellen Lastausgleichsservers im selben Rechenzentrum. In einer übergeordneten und untergeordneten Topologie werden Metriken zwischen den GSLB- und NetScaler-Knoten mithilfe von MEP ausgetauscht. Die Konfiguration von Monitorsonden zwischen einem GSLB- und einem NetScaler LB-Knoten ist in einer übergeordneten und untergeordneten Topologie jedoch optional.

Der NetScaler Agent ermöglicht die Kommunikation zwischen der NetScaler Console und den verwalteten Instanzen im Benutzerdatencenter. Weitere Informationen zu NetScaler Agents und deren Installation finden Sie unter ErsteSchritte.

Hinweis:

In diesem Dokument werden die folgenden Annahmen getroffen:

Wenn Benutzer über ein vorhandenes Load Balancing-Setup verfügen, ist es betriebsbereit.

Eine SNIP-Adresse oder eine GSLB-Site-IP-Adresse ist auf jedem NetScaler GSLB-Knoten konfiguriert. Diese IP-Adresse wird als IP-Adresse der Rechenzentrumsquelle beim Austausch von Metriken mit anderen Rechenzentren verwendet.

Ein ADNS- oder ADNS-TCP-Dienst ist auf jeder NetScaler GSLB-Instanz konfiguriert, um den DNS-Verkehr zu empfangen.

Die erforderlichen Firewall- und Sicherheitsgruppen werden in den Cloud-Dienstanbietern konfiguriert.

Konfiguration der Sicherheitsgruppen

Benutzer müssen die erforderliche Firewall-/Sicherheitsgruppenkonfiguration in den Cloud-Dienstanbietern einrichten. Weitere Informationen zu den AWS-Sicherheitsfunktionen finden Sie unter:AWS/Dokumentation/Amazon VPC/Benutzerhandbuch/Sicherheit.

Außerdem müssen Benutzer auf dem GSLB-Knoten Port 53 für die ADNS-Dienst-/DNS-Server-IP-Adresse und Port 3009 für die GSLB-Standort-IP-Adresse für den MEP-Datenaustausch öffnen. Auf dem Load Balancing-Knoten müssen Benutzer die entsprechenden Ports öffnen, um den Anwendungsdatenverkehr zu empfangen. Benutzer müssen beispielsweise Port 80 für den Empfang von HTTP-Verkehr und Port 443 für den Empfang von HTTPS-Verkehr öffnen. Öffnen Sie Port 443 für die NITRO-Kommunikation zwischen dem NetScaler Agent und der NetScaler Console.

Für die dynamische Roundtrip-Time-GSLB-Methode müssen Benutzer Port 53 öffnen, um UDP- und TCP-Prüfungen je nach konfiguriertem LDNS-Testtyp zuzulassen. Die UDP- oder TCP-Prüfungen werden mit einem der SNiPs initiiert. Daher muss diese Einstellung für Sicherheitsgruppen vorgenommen werden, die an das serverseitige Subnetz gebunden sind.

Funktionen der NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung

Einige der Funktionen der NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung werden in diesem Abschnitt beschrieben.

Kompatibilität mit anderen Load Balancing-Lösungen

Die NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung unterstützt verschiedene Load Balancing-Lösungen wie NetScaler Load Balancer, NGINX, HAProxy und andere Load Balancer von Drittanbietern.

Hinweis:

Andere Load Balancing-Lösungen als NetScaler werden nur unterstützt, wenn proximitätsbasierte und nicht metrische GSLB-Methoden verwendet werden und wenn die übergeordnete und untergeordnete Topologie nicht konfiguriert ist.

GSLB-Methoden

Die NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung unterstützt die folgenden GSLB-Methoden.

-

Metrikbasierte GSLB-Methoden. Metrikbasierte GSLB-Methoden sammeln Metriken von den anderen NetScaler-Knoten über das Metrikaustauschprotokoll.

-

Mindest Connection: Die Client-Anfrage wird an den Load Balancer weitergeleitet, der die wenigsten aktiven Verbindungen hat.

-

Geringste Bandbreite: Die Clientanforderung wird an den Load Balancer weitergeleitet, der derzeit den geringsten Datenverkehr bedient.

-

Wenigste Pakete: Die Client-Anfrage wird an den Load Balancer weitergeleitet, der in den letzten 14 Sekunden die wenigsten Pakete empfangen hat.

-

-

Nichtmetrische GSLB-Methoden

-

Round Robin: Die Client-Anfrage wird an die IP-Adresse des Load Balancers weitergeleitet, die in der Liste der Load Balancer ganz oben steht. Dieser Load Balancer wird dann an das Ende der Liste verschoben.

-

Quell-IP-Hash: Diese Methode verwendet den Hash-Wert der Client-IP-Adresse, um einen Load Balancer auszuwählen.

-

-

Proximity-basierte GSLB-Methoden

-

Statische Nähe: Die Clientanforderung wird an den Load Balancer weitergeleitet, der der Client-IP-Adresse am nächsten ist.

-

Round-Trip-Zeit (RTT): Diese Methode verwendet den RTT-Wert (die Zeitverzögerung in der Verbindung zwischen dem lokalen DNS-Server des Clients und dem Rechenzentrum), um die IP-Adresse des Load Balancers mit der besten Leistung auszuwählen.

-

Weitere Informationen zu den Load Balancing-Methoden finden Sie unter:Load Balancing-Algorithmen.

GSLB-Topologien

Die NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung unterstützt die Aktiv-Passiv-Topologie und die Parent-Child-Topologie.

-

Aktiv-Passiv-Topologie — Bietet Disaster Recovery und gewährleistet die kontinuierliche Verfügbarkeit von Anwendungen durch Schutz vor Ausfallstellen. Wenn das primäre Rechenzentrum ausfällt, wird das passive Rechenzentrum betriebsbereit. Weitere Informationen zur GSLB-Topologie mit Aktiv-Passiv finden Sie unter:Konfigurieren von GSLB für Disaster Recovery.

-

Parent-Child-Topologie — Kann verwendet werden, wenn Kunden die metrikbasierten GSLB-Methoden verwenden, um GSLB- und LB-Knoten zu konfigurieren, und wenn die LB-Knoten auf einer anderen NetScaler-Instanz bereitgestellt werden. In einer über-/untergeordneten Topologie muss der LB-Knoten (untergeordneter Standort) eine NetScaler Appliance sein, da der Austausch von Metriken zwischen dem übergeordneten und dem untergeordneten Standort über das Metrikaustauschprotokoll (MEP) erfolgt.

Weitere Informationen zur über-/untergeordneten Topologie finden Sie unter:Bereitstellung von übergeordneter und untergeordneter Topologie mithilfe des MEP-Protokolls.

Unterstützung für IPv6

Die NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung unterstützt auch IPv6.

Überwachen

Die NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung unterstützt integrierte Monitore mit einer Option zur Aktivierung der sicheren Verbindung. Wenn sich LB- und GSLB-Konfigurationen jedoch auf derselben NetScaler-Instanz befinden oder wenn eine übergeordnete und untergeordnete Topologie verwendet wird, ist die Konfiguration von Monitoren optional.

Beharrlichkeit

Die NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung unterstützt Folgendes:

-

Quell-IP-basierte Persistenzsitzungen, sodass mehrere Anforderungen desselben Clients an denselben Dienst weitergeleitet werden, wenn sie innerhalb des konfigurierten Zeitüberschreitungsfensters eintreffen. Wenn der Timeoutwert abläuft, bevor der Client eine weitere Anfrage sendet, wird die Sitzung verworfen und der konfigurierte Load Balancing-Algorithmus wird verwendet, um einen neuen Server für die nächste Anforderung des Clients auszuwählen.

-

Spillover-Persistenz, so dass der virtuelle Backup-Server die empfangenen Anforderungen weiterhin verarbeitet, auch wenn die Last auf dem primären Schwellenwert unterschritten wird. Weitere Informationen finden Sie unter:Überlauf konfigurieren.

-

Standortpersistenz, sodass der GSLB-Knoten ein Rechenzentrum für die Verarbeitung einer Client-Anfrage auswählt und die IP-Adresse des ausgewählten Rechenzentrums für alle nachfolgenden DNS-Anfragen weiterleitet. Wenn die konfigurierte Persistenz für eine Site gilt, die DOWN ist, verwendet der GSLB-Knoten eine GSLB-Methode, um eine neue Site auszuwählen, und die neue Site wird für nachfolgende Anfragen vom Client persistent.

Konfiguration mithilfe von NetScaler Console StyleBooks

Kunden können das standardmäßige Multi-Cloud-GSLB-StyleBook auf der NetScaler Console verwenden, um NetScaler-Instanzen mit Hybrid- und Multi-Cloud-GSLB-Konfigurationen zu konfigurieren.

Kunden können das standardmäßige Multi-Cloud-GSLB-StyleBook für das LB Node StyleBook verwenden, um NetScaler Load Balancing-Knoten zu konfigurieren, bei denen es sich um untergeordnete Sites in einer übergeordneten und untergeordneten Topologie handelt, die den Anwendungsverkehr verarbeiten. Verwenden Sie dieses StyleBook nur, wenn Benutzer LB-Knoten in einer über-/untergeordneten Topologie konfigurieren möchten. Jeder LB-Knoten muss jedoch separat mit diesem StyleBook konfiguriert werden.

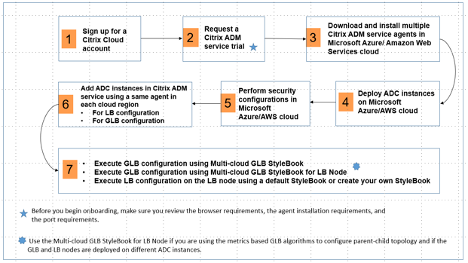

Arbeitsablauf der NetScaler Hybrid- und Multi-Cloud-GSLB-Lösungskonfiguration

Kunden können das mitgelieferte Multi-Cloud GSLB StyleBook auf der NetScaler Console verwenden, um NetScaler-Instanzen mit Hybrid- und Multi-Cloud-GSLB-Konfigurationen zu konfigurieren.

Das folgende Diagramm zeigt den Arbeitsablauf für die Konfiguration einer NetScaler-Hybrid- und Multi-Cloud-GSLB-Lösung. Die Schritte im Workflow-Diagramm werden nach dem Diagramm ausführlicher erläutert.

Führen Sie die folgenden Aufgaben als Cloud-Administrator aus:

-

Eröffnen Sie ein NetScaler Cloud-Konto.

Um mit der Verwendung der NetScaler Console zu beginnen, erstellen Sie ein NetScaler Cloud-Unternehmenskonto oder treten Sie einem bestehenden Konto bei, das von jemandem in Ihrem Unternehmen erstellt wurde.

-

Nachdem sich Benutzer bei NetScaler Cloud angemeldet haben, klicken Sie auf der Kachel NetScaler Application Delivery Management auf Verwalten, um den ADM Service zum ersten Mal einzurichten.

-

Laden Sie mehrere NetScaler Console Service Agents herunter und installieren Sie sie.

Benutzer müssen den NetScaler Console Service Agent in ihrer Netzwerkumgebung installieren und konfigurieren, um die Kommunikation zwischen der NetScaler Console und den verwalteten Instanzen in ihrem Rechenzentrum oder ihrer Cloud zu ermöglichen. Installieren Sie in jeder Region einen Agenten, damit sie LB- und GSLB-Konfigurationen auf den verwalteten Instanzen konfigurieren können. Die LB- und GSLB-Konfigurationen können sich einen einzigen Agenten teilen. Weitere Informationen zu den drei oben genannten Aufgaben finden Sie unter:Erste Schritte.

-

Stellen Sie Load Balancer in Cloud-/lokalen Rechenzentren von Microsoft AWS bereit.

Stellen Sie sie je nach Art der Load Balancer, die Benutzer in der Cloud und vor Ort bereitstellen, entsprechend bereit. Beispielsweise können Benutzer NetScaler VPX-Instanzen in einer virtuellen privaten Cloud von Amazon Web Services (AWS) und in on-premises Rechenzentren bereitstellen. Konfigurieren Sie NetScaler-Instanzen so, dass sie im Standalone-Modus als LB- oder GSLB-Knoten funktionieren, indem Sie die virtuellen Maschinen erstellen und andere Ressourcen konfigurieren. Weitere Informationen zum Bereitstellen von NetScaler VPX Instanzen finden Sie in den folgenden Dokumenten:

-

Führen Sie Sicherheitskonfigurationen durch.

Konfigurieren Sie Netzwerksicherheitsgruppen und Netzwerk-ACLs in ARM und in AWS, um den eingehenden und ausgehenden Datenverkehr für Benutzerinstanzen und Subnetze zu steuern.

-

Fügen Sie NetScaler-Instanzen in der NetScaler Console hinzu.

NetScaler-Instanzen sind Netzwerk-Appliances oder virtuelle Appliances, die Benutzer von der NetScaler Console aus erkennen, verwalten und überwachen möchten. Um diese Instanzen zu verwalten und zu überwachen, müssen Benutzer die Instanzen zum Service hinzufügen und sowohl LB- (wenn Benutzer NetScaler for LB verwenden) als auch GSLB-Instanzen registrieren. Weitere Informationen zum Hinzufügen von NetScaler-Instanzen in der NetScaler Console finden Sie unter: Erste Schritte

-

Implementieren Sie die GSLB- und LB-Konfigurationen mithilfe der standardmäßigen NetScaler Console StyleBooks.

-

Verwenden Sie Multi-Cloud GSLB StyleBook, um die GSLB-Konfiguration auf den ausgewählten GSLB NetScaler-Instanzen auszuführen.

-

Implementieren Sie die Load Balancing-Konfiguration. (Benutzer können diesen Schritt überspringen, wenn sie bereits LB-Konfigurationen auf den verwalteten Instances haben.) Benutzer können Load Balancer auf NetScaler ADC-Instanzen auf zwei Arten konfigurieren:

-

Konfigurieren Sie die Instanzen für den Lastenausgleich der Anwendungen manuell. Weitere Informationen zur manuellen Konfiguration der Instanzen finden Sie unter:Basic Load Balancing einrichten.

-

Verwenden Sie StyleBooks. Benutzer können eines der NetScaler Console StyleBooks (HTTP/SSL Load Balancing StyleBook oder HTTP/SSL Load Balancing (with Monitors) StyleBook) verwenden, um die Load Balancer-Konfiguration auf der ausgewählten NetScaler-Instanz zu erstellen. Benutzer können auch ihre eigenen StyleBooks erstellen. Weitere Informationen zu StyleBooks finden Sie unter: StyleBooks.

-

-

Verwenden Sie Multi-Cloud GSLB StyleBook for LB Node, um die GSLB-Parent-Child-Topologie in einem der folgenden Fälle zu konfigurieren:

-

Wenn Benutzer die metrikbasierten GSLB-Algorithmen (Least Packets, Least Connections, Least Bandwidth) verwenden, um GSLB- und LB-Knoten zu konfigurieren, und wenn die LB-Knoten auf einer anderen NetScaler-Instanz bereitgestellt werden.

-

Wenn Site-Persistenz erforderlich ist.

-

Verwenden von StyleBooks zur Konfiguration von GSLB auf NetScaler LB-Knoten

Kunden können dasMulti-Cloud GSLB StyleBook for LB Node verwenden, wenn sie die metrikbasierten GSLB-Algorithmen (Least Packets, Least Connections, Least Bandwidth) verwenden, um GSLB- und LB-Knoten zu konfigurieren, und wenn die LB-Knoten auf einer anderen NetScaler-Instanz bereitgestellt werden.

Benutzer können dieses StyleBook auch verwenden, um mehr untergeordnete Websites für eine vorhandene übergeordnete Website zu konfigurieren. Dieses StyleBook konfiguriert jeweils eine untergeordnete Website. Erstellen Sie also so viele Konfigurationen (Config Packs) aus diesem StyleBook, wie es untergeordnete Websites gibt. Das StyleBook wendet die GSLB-Konfiguration auf die untergeordneten Sites an. Benutzer können maximal 1024 untergeordnete Websites konfigurieren.

Hinweis:

Verwenden Sie Multi-Cloud GSLB StyleBook, um die übergeordneten Websites zu konfigurieren.

Dieses StyleBook macht die folgenden Annahmen:

-

Eine SNIP-Adresse oder eine GSLB-Site-IP-Adresse ist konfiguriert.

-

Die erforderlichen Firewall- und Sicherheitsgruppen werden in den Cloud-Dienstanbietern konfiguriert.

Konfigurieren einer untergeordneten Site in einer über-/untergeordneten Topologie mithilfe von Multi-Cloud GSLB StyleBook für LB-Knoten

-

Navigieren Sie zuAnwendungen > Konfiguration > Neue erstellen.

-

Navigieren Sie zuAnwendungen > Konfiguration und klicken Sie auf Neu erstellen.

Das StyleBook wird als Benutzeroberflächenseite angezeigt, auf der Benutzer die Werte für alle in diesem StyleBook definierten Parameter eingeben können.

Hinweis:

Die Begriffe Rechenzentrum und Standorte werden in diesem Dokument synonym verwendet.

-

Legen Sie die folgenden Parameter fest:

-

Name der Anwendung. Geben Sie den Namen der GSLB-Anwendung ein, die auf den GSLB-Sites bereitgestellt wird, für die Sie untergeordnete Sites erstellen möchten.

-

Protokoll. Wählen Sie im Dropdown-Listenfeld das Anwendungsprotokoll der bereitgestellten Anwendung aus.

-

LB-Integritätsprüfung (optional)

-

Typ der Gesundheitsüberprüfung. Wählen Sie im Dropdown-Listenfeld den Prüftyp aus, der zum Überprüfen des Zustands der Load Balancer-VIP-Adresse verwendet wird, die die Anwendung auf einer Site darstellt.

-

Sicherer Modus. (Optional) Wählen Sie Ja aus, um diesen Parameter zu aktivieren, wenn SSL-basierte Zustandsprüfungen erforderlich sind.

-

HTTP-Anforderung. (Optional) Wenn Benutzer HTTP als Health-Check-Typ ausgewählt haben, geben Sie die vollständige HTTP-Anfrage ein, die zum Prüfen der VIP-Adresse verwendet wurde.

-

Liste der HTTP-Statusantwortcodes. (Optional) Wenn Benutzer HTTP als Zustandsprüfungstyp ausgewählt haben, geben Sie die Liste der HTTP-Statuscodes ein, die bei Antworten auf HTTP-Anfragen erwartet werden, wenn die VIP fehlerfrei ist.

-

-

Die übergeordnete Site wird konfiguriert.

-

Geben Sie die Details der übergeordneten Site (GSLB-Knoten) an, unter der Sie die untergeordnete Site (LB-Knoten) erstellen möchten.

-

Standortname. Geben Sie den Namen der übergeordneten Site ein.

-

IP-Adresse des Standorts. Geben Sie die IP-Adresse ein, die die übergeordnete Site beim Austausch von Metriken mit anderen Sites als Quell-IP-Adresse verwendet. Es wird davon ausgegangen, dass diese IP-Adresse bereits auf dem GSLB-Knoten an jedem Standort konfiguriert ist.

-

Öffentliche IP-Adresse des Standorts. (Optional) Geben Sie die öffentliche IP-Adresse der übergeordneten Site ein, die zum Austausch von Metriken verwendet wird, wenn die IP-Adresse dieser Site NAT’ed ist.

-

-

-

Untergeordnete Site wird konfiguriert.

-

Geben Sie die Details der untergeordneten Site an.

-

Site-Name. Geben Sie den Namen der Site ein.

-

IP-Adresse des Standorts. Geben Sie die IP-Adresse der untergeordneten Site ein. Verwenden Sie hier die private IP-Adresse oder SNIP des NetScaler-Knotens, der als untergeordnete Site konfiguriert wird.

-

Öffentliche IP-Adresse des Standorts. (Optional) Geben Sie die öffentliche IP-Adresse der untergeordneten Site ein, die zum Austausch von Metriken verwendet wird, wenn die IP-Adresse dieser Site NAT’ed ist.

-

-

-

Konfiguration aktiver GSLB-Dienste (optional)

-

Konfigurieren Sie aktive GSLB-Dienste nur, wenn die IP-Adresse des virtuellen LB-Servers keine öffentliche IP-Adresse ist. In diesem Abschnitt können Benutzer die Liste der lokalen GSLB-Dienste auf den Websites konfigurieren, auf denen die Anwendung bereitgestellt wird.

-

Dienst-IP. Geben Sie die IP-Adresse des virtuellen Lastausgleichsservers auf dieser Site ein.

-

Öffentliche IP-Adresse des Dienstes. Wenn die virtuelle IP-Adresse privat ist und eine öffentliche IP-Adresse hat, geben Sie die öffentliche IP-Adresse an.

-

Service-Anschluss. Geben Sie den Port des GSLB-Dienstes auf dieser Site ein.

-

Standortname. Geben Sie den Namen der Site ein, auf der sich der GSLB-Dienst befindet.

-

-

-

Klicken Sie auf Zielinstanzen und wählen Sie NetScaler-Instanzen aus, die als GSLB-Instanzen auf jeder Site konfiguriert sind, auf der die GSLB-Konfiguration bereitgestellt werden soll.

-

Klicken Sie auf Erstellen, um die LB-Konfiguration auf der ausgewählten NetScaler-Instanz (LB-Knoten) zu erstellen. Benutzer können auch aufTrockenlaufklicken, um die Objekte zu überprüfen, die in den Zielinstanzen erstellt würden. Die von Benutzern erstellte StyleBook-Konfiguration wird in der Liste der Konfigurationen auf der Seite Konfigurationen angezeigt. Benutzer können diese Konfiguration mithilfe der NetScaler Console-GUI überprüfen, aktualisieren oder entfernen.

Bereitstellung von CloudFormation-Vorlagen

NetScaler VPX ist als Amazon Machine Images (AMI) im AWS Marketplace verfügbar. Bevor Sie eine CloudFormation-Vorlage zur Bereitstellung eines NetScaler VPX in AWS verwenden, muss der AWS-Benutzer die Bedingungen akzeptieren und das AWS Marketplace-Produkt abonnieren. Für jede Edition von NetScaler VPX im Marketplace ist dieser Schritt erforderlich.

Jede Vorlage im CloudFormation-Repository enthält eine zusammengestellte Dokumentation, die die Verwendung und Architektur der Vorlage beschreibt. Die Vorlagen versuchen, die empfohlene Bereitstellungsarchitektur von NetScaler VPX zu kodifizieren oder dem Benutzer NetScaler vorzustellen oder eine bestimmte Funktion, Edition oder Option zu demonstrieren. Benutzer können die Vorlagen wiederverwenden, modifizieren oder erweitern, um sie an ihre speziellen Produktions- und Testanforderungen anzupassen. Die meisten Vorlagen erfordern neben den Berechtigungen zum Erstellen von IAM-Rollen auch vollständige EC2-Berechtigungen.

Die CloudFormation-Vorlagen enthalten AMI-IDs, die für eine bestimmte Version von NetScaler VPX (z. B. Version 12.0-56.20) und eine bestimmte Edition (z. B. NetScaler VPX Platinum Edition — 10 Mbit/s) ODER NetScaler BYOL spezifisch sind. Um eine andere Version/Edition von NetScaler VPX mit einer CloudFormation-Vorlage zu verwenden, muss der Benutzer die Vorlage bearbeiten und die AMI-IDs ersetzen.

Die neuesten NetScaler AWS-AMI-IDs befinden sich hier: NetScaler AWS CloudFormation Master.

CFT-Bereitstellung mit drei NICs

Diese Vorlage stellt eine VPC mit 3 Subnetzen (Management, Client, Server) für 2 Availability Zones bereit. Es stellt ein Internet-Gateway mit einer Standardroute in den öffentlichen Subnetzen bereit. Diese Vorlage erstellt auch ein HA-Paar über Availability Zones hinweg mit zwei Instanzen von NetScaler: 3 ENIs, die 3 VPC-Subnetzen (Management, Client, Server) auf primären und 3 ENIs, die 3 VPC-Subnetzen (Management, Client, Server) zugeordnet sind, auf sekundären. Allen von dieser CFT erstellten Ressourcennamen wird ein tagName des Stacknamens vorangestellt.

Die Ausgabe der CloudFormation-Vorlage umfasst:

-

primaryCitrixADCManagementUrl — HTTPS-URL zur Management-GUI des primären VPX (verwendet ein selbstsigniertes Zertifikat)

-

primaryCitrixADCManagementUrl2 — HTTP-URL zur Management-GUI des primären VPX

-

primaryCitrixADCInstanceId — Instanz-ID der neu erstellten primären VPX-Instanz

-

primaryCitrixADCPublicVip - Elastische IP-Adresse der primären VPX-Instanz, die mit der VIP verknüpft ist

-

primaryCitrixADCPrivatenSIP - Private IP (NS IP), die für die Verwaltung des primären VPX verwendet wird

-

primaryCitrixADCPublicNSIP - Öffentliche IP (NS IP), die für die Verwaltung des primären VPX verwendet wird

-

primaryCitrixADCPrivateVIP - Private IP-Adresse der primären VPX-Instanz, die mit der VIP verknüpft ist

-

primaryCitrixADCSnip - Private IP-Adresse der primären VPX-Instanz, die mit dem SNIP verknüpft ist

-

secondaryCitrixADCManagementUrl — HTTPS-URL zur Management-GUI des sekundären VPX (verwendet selbstsigniertes Zertifikat)

-

SecondaryCitrixADCManagementUrl2 — HTTP-URL zur Management-GUI des sekundären VPX

-

secondaryCitrixADCInstanceId — Instanz-ID der neu erstellten sekundären VPX-Instanz

-

SecondaryCitrixADCPrivatenSIP - Private IP (NS IP) zur Verwaltung des sekundären VPX

-

SecondaryCitrixADCPublicNSIP - Öffentliche IP (NS IP) zur Verwaltung des sekundären VPX

-

SecondaryCitrixADCPrivateVIP - Private IP-Adresse der sekundären VPX-Instanz, die mit der VIP verknüpft ist

-

SecondaryCitrixADCSnip - Private IP-Adresse der sekundären VPX-Instanz, die mit dem SNIP verknüpft ist

-

SecurityGroup - Sicherheitsgruppen-ID, zu der der VPX gehört

Bei der Bereitstellung von Eingaben für die CFT bedeutet * das für einen beliebigen Parameter in der CFT, dass es sich um ein Pflichtfeld handelt. Zum Beispiel VPC ID* ist ein Pflichtfeld.

Die folgenden Voraussetzungen müssen erfüllt sein. Die CloudFormation-Vorlage erfordert ausreichende Berechtigungen, um IAM-Rollen zu erstellen, die über die normalen vollen EC2-Berechtigungen hinausgehen. Der Benutzer dieser Vorlage muss außerdem die Bedingungen akzeptieren und das AWS Marketplace-Produkt abonnieren, bevor er diese CloudFormation-Vorlage verwenden kann.

Folgendes sollte ebenfalls vorhanden sein:

-

Schlüssel-Paar

-

3 nicht zugewiesene EIPs

-

Primäre Verwaltung

-

Kunde VIP

-

Sekundäres Management

Weitere Informationen zur Bereitstellung von NetScaler VPX-Instanzen in AWS finden Benutzer unter: Provisioning von NetScaler VPX Instances in AWS.

Informationen zur Konfiguration von GSLB mithilfe von Stylebooks finden Sie unter Verwenden von StyleBooks zur Konfiguration von GSLB

Voraussetzungen

Bevor Benutzer versuchen, eine VPX-Instanz in AWS zu erstellen, sollten sie sicherstellen, dass sie über Folgendes verfügen:

-

Ein AWS-Konto zum Starten eines NetScaler VPX AMI in einer Amazon Web Services (AWS) Virtual Private Cloud (VPC). Benutzer können kostenlos ein AWS-Konto bei Amazon erstellen.

-

Ein AWS Identity and Access Management (IAM) -Benutzerkonto zur sicheren Steuerung des Zugriffs auf AWS-Services und -Ressourcen für Benutzer. Weitere Informationen zum Erstellen eines IAM-Benutzerkontos finden Sie im Thema: Erstellen von IAM-Benutzern (Konsole).

Eine IAM-Rolle ist sowohl für eigenständige als auch für Hochverfügbarkeitsbereitstellungen obligatorisch. Die IAM-Rolle muss über die folgenden Rechte verfügen:

- ec2:DescribeInstances

- ec2:DescribeNetworkInterfaces

- ec2:DetachNetworkInterface

- ec2:AttachNetworkInterface

- ec2:StartInstances

- ec2:StopInstances

- ec2:RebootInstances

- ec2:DescribeAddresses

- ec2:AssociateAddress

- ec2:DisassociateAddress

- autoscaling:*

- sns:*

- sqs:*

- iam:SimulatePrincipalPolicy

- iam:GetRole

Wenn die NetScaler CloudFormation-Vorlage verwendet wird, wird die IAM-Rolle automatisch erstellt. Die Vorlage erlaubt es nicht, eine bereits erstellte IAM-Rolle auszuwählen.

Hinweis:

Wenn sich Benutzer über die GUI an der VPX-Instanz anmelden, wird eine Aufforderung zur Konfiguration der erforderlichen Berechtigungen für die IAM-Rolle angezeigt. Ignorieren Sie die Aufforderung, wenn die Berechtigungen bereits konfiguriert wurden.

- Die AWS CLI ist erforderlich, um alle Funktionen nutzen zu können, die von der AWS-Managementkonsole aus dem Terminalprogramm bereitgestellt werden. Weitere Informationen finden Sie unter: Was ist die AWS-Befehlszeilenschnittstelle?. Benutzer benötigen außerdem die AWS-CLI, um den Netzwerkschnittstellentyp auf SR-IOV zu ändern.

GSLB-Voraussetzungen

Zu den Voraussetzungen für NetScaler GSLB Service Groups gehört eine funktionierende AWS-Umgebung mit dem Wissen und der Fähigkeit, Sicherheitsgruppen, Linux-Webserver, NetScaler ADCs innerhalb von AWS, Elastic IPs und Elastic Load Balancers zu konfigurieren.

Für die GSLB DBS Service-Integration ist NetScaler Version 12.0.57 für AWS ELB Load Balancer-Instanzen erforderlich.

Das neueste Update zu den aktuell unterstützten VPX-Modellen und AWS-Regionen, Instanztypen und Diensten finden Sie in der VPX-AWS-Supportmatrix.

Andere Ressourcen

NetScaler Console GSLB für Hybrid-und Multi-Cloud-Bereitstellungen.

Teilen

Teilen

In diesem Artikel

- DBS-Übersicht

- AWS-Komponenten konfigurieren

- Konfiguration von domänennamenbasierten Diensten für globalen Serverlastenausgleich

- Bereitstellungstypen

- Globaler NetScaler Load Balancing für Hybrid- und Multi-Cloud-Bereitstellungen

- Architektur der NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung

- Funktionen der NetScaler Hybrid- und Multi-Cloud-GSLB-Lösung

- Konfiguration mithilfe von NetScaler Console StyleBooks

- Arbeitsablauf der NetScaler Hybrid- und Multi-Cloud-GSLB-Lösungskonfiguration

- Bereitstellung von CloudFormation-Vorlagen

- Voraussetzungen

- Andere Ressourcen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.