Stellen Sie NetScaler Web App Firewall auf AWS bereit

Die NetScaler Web App Firewall kann entweder als Layer-3-Netzwerkgerät oder als Layer-2-Netzwerkbrücke zwischen Kundenservern und Kundenbenutzern installiert werden, normalerweise hinter dem Router oder der Firewall des Kundenunternehmens. NetScaler Web App Firewall muss an einem Ort installiert werden, an dem sie den Datenverkehr zwischen den Webservern und dem Hub oder Switch abfangen kann, über den Benutzer auf diese Webserver zugreifen. Die Benutzer konfigurieren das Netzwerk dann so, dass Anforderungen an die Web Application Firewall anstatt direkt an ihre Webserver und Antworten an die Web Application Firewall anstatt direkt an ihre Benutzer gesendet werden. Die Web Application Firewall filtert diesen Datenverkehr, bevor sie ihn an sein endgültiges Ziel weiterleitet. Dabei werden sowohl der interne Regelsatz als auch die Benutzerergänzungen und -änderungen verwendet. Es blockiert oder macht alle Aktivitäten unschädlich, die es als schädlich erkennt, und leitet dann den verbleibenden Verkehr an den Webserver weiter. Das vorhergehende Bild bietet einen Überblick über den Filtervorgang.

Weitere Informationen finden Sie unter Funktionsweise der NetScaler Web App Firewall.

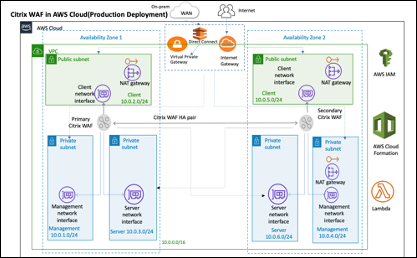

Architektur für NetScaler Web App Firewall auf AWS für die Produktionsbereitstellung

Das Bild zeigt eine Virtual Private Cloud (VPC) mit Standardparametern, die eine NetScaler Web App Firewall-Umgebung in der AWS-Cloud erstellt.

In einer Produktionsbereitstellung werden die folgenden Parameter für die NetScaler Web App Firewall-Umgebung eingerichtet:

-

Diese Architektur setzt die Verwendung einer AWS CloudFormation-Vorlage voraus.

-

Eine VPC, die sich über zwei Availability Zones erstreckt und gemäß den Best Practices von AWS mit zwei öffentlichen und vier privaten Subnetzen konfiguriert ist, um Ihnen Ihr eigenes virtuelles Netzwerk auf AWS mit einem /16 Classless Inter-Domain Routing (CIDR) -Block (ein Netzwerk mit 65.536 privaten IP-Adressen) zur Verfügung zu stellen.

-

Zwei Instanzen der NetScaler Web App Firewall (primär und sekundär), eine in jeder Availability Zone.

-

Drei Sicherheitsgruppen, eine für jede Netzwerkschnittstelle (Management, Client, Server), die als virtuelle Firewalls dienen, um den Datenverkehr für die zugehörigen Instanzen zu steuern.

-

Drei Subnetzefür jede Instanz - eines für die Verwaltung, eines für den Client und eines für den Back-End-Server.

-

Ein Internet-Gateway, das mit der VPC verbunden ist, und eine Routing-Tabelle für öffentliche Subnetze, die öffentlichen Subnetzen zugeordnet ist, um den Zugriff auf das Internet zu ermöglichen. Dieses Gateway wird vom Web App Firewall-Host zum Senden und Empfangen von Datenverkehr verwendet. Weitere Informationen zu Internet-Gateways finden Sie unter: Internet-Gateways.

-

5 Routing-Tabellen− eine öffentliche Routing-Tabelle, die den Client-Subnetzen der primären und sekundären Web App Firewall zugeordnet ist. Die verbleibenden 4 Routing-Tabellen sind mit jedem der 4 privaten Subnetze verknüpft (Management- und serverseitige Subnetze der primären und sekundären Web App Firewall) . *

-

AWS Lambda in Web App Firewall kümmert sich um Folgendes:

-

Konfiguration von zwei Web App Firewall in jeder Verfügbarkeitszone des HA-Modus

-

Ein Beispiel für ein Web App Firewall-Profil erstellen und diese Konfiguration somit in Bezug auf die Web App Firewall übertragen

-

-

AWS Identity and Access Management (IAM) zur sicheren Kontrolle des Zugriffs auf AWS-Services und -Ressourcen für Ihre Benutzer. Standardmäßig erstellt das CloudFormation Template (CFT) die erforderliche IAM-Rolle. Benutzer können jedoch ihre eigene IAM-Rolle für NetScaler ADC-Instanzen bereitstellen.

-

In den öffentlichen Subnetzen zwei verwaltete Network Address Translation (NAT) -Gateways, um ausgehenden Internetzugriff für Ressourcen in öffentlichen Subnetzen zu ermöglichen.

Hinweis:

Die CFT Web App Firewall-Vorlage, die die NetScaler Web App Firewall in einer vorhandenen VPC bereitstellt, überspringt die mit Sternchen markierten Komponenten und fordert Benutzer zur Eingabe ihrer vorhandenen VPC-Konfiguration auf.

Backend-Server werden von der CFT nicht bereitgestellt.

Kosten und Lizenzierung

Die Benutzer sind für die Kosten der AWS-Services verantwortlich, die bei der Ausführung von AWS-Bereitstellungen verwendet werden. Die AWS CloudFormation-Vorlagen, die für diese Bereitstellung verwendet werden können, enthalten Konfigurationsparameter, die Benutzer bei Bedarf anpassen können. Einige dieser Einstellungen, wie der Instance-Typ, wirken sich auf die Bereitstellungskosten aus. Kostenvoranschläge finden Sie auf den Preisseiten für jeden von ihnen verwendeten AWS-Service. Die Preise können sich ändern.

Für eine NetScaler Web App Firewall auf AWS ist eine Lizenz erforderlich. Um NetScaler Web App Firewall zu lizenzieren, müssen Benutzer den Lizenzschlüssel in einem S3-Bucket platzieren und seinen Speicherort angeben, wenn sie die Bereitstellung starten.

Hinweis:

Wenn Benutzer das Lizenzmodell Bring Your Own License (BYOL) wählen, sollten sie sicherstellen, dass sie eine AppFlow-Funktion aktiviert haben. Weitere Informationen zur BYOL-Lizenzierung finden Sie unter: AWS Marketplace/Citrix VPX− Kundenlizenziert.

Die folgenden Lizenzoptionen sind für die Citrix ADC Web App Firewall verfügbar, die auf AWS ausgeführt wird. Benutzer können ein AMI (Amazon Machine Image) basierend auf einem einzigen Faktor wie dem Durchsatz auswählen.

-

Lizenzmodell: Pay as You Go (PAYG, für die Produktionslizenzen) oder Bring Your Own License (BYOL, für das vom Kunden lizenzierte AMI - Citrix ADC Pooled Capacity). Weitere Informationen zur gepoolten Kapazität von Citrix ADC finden Sie unter: Citrix ADC Pooled Capacity.

-

Für BYOL gibt es 3 Lizenzierungsmodi:

-

NetScaler Pool-Kapazität konfigurieren: Konfigurieren Sie die gepoolte Kapazität von Citrix ADC

-

NetScaler VPX Check-in- und Checkout-Lizenzierung (CICO): Citrix ADC VPX Ein- und Auscheck-Lizenzierung

Tipp:

Wenn Benutzer die CICO-Lizenzierung mit den Anwendungsplattformtypen VPX-200, VPX-1000, VPX-3000, VPX-5000 oder VPX-8000 wählen, sollten sie sicherstellen, dass auf ihrem NetScaler Console-Lizenzserver dieselbe Durchsatzlizenz vorhanden ist.

- NetScaler virtuelle CPU-Lizenzierung: NetScaler virtuelle CPU-Lizenzierung

-

-

Hinweis:

Wenn Benutzer die Bandbreite einer VPX-Instanz dynamisch ändern möchten, sollten sie eine BYOL-Option wählen, z. B. NetScaler Pool Capacity, mit der sie die Lizenzen von der NetScaler Console aus zuweisen können, oder sie können die Lizenzen entsprechend der Mindest- und Maximalkapazität der Instanz bei Bedarf und ohne Neustart von NetScaler auschecken. Ein Neustart ist nur erforderlich, wenn Benutzer die Lizenzversion ändern möchten.

-

Durchsatz: 200 MBit/s oder 1 GBit/s

-

Paket: Premium

Bereitstellungsoption

Dieser Bereitstellungshandbuch bietet zwei Bereitstellungsoptionen:

-

Die erste Option ist die Bereitstellung mithilfe eines Schnellstarthandbuchformats und der folgenden Optionen:

-

Stellen Sie NetScaler Web App Firewall in einer neuen VPC bereit (durchgängige Bereitstellung). Diese Option erstellt eine neue AWS-Umgebung, die aus der VPC, Subnetzen, Sicherheitsgruppen und anderen Infrastrukturkomponenten besteht, und stellt dann NetScaler Web App Firewall in dieser neuen VPC bereit.

-

Stellen Sie NetScaler Web App Firewall in einer vorhandenen VPC bereit. Diese Option stellt die NetScaler Web App Firewall in der vorhandenen AWS-Infrastruktur des Benutzers bereit.

-

-

Die zweite Option besteht darin, die Web App Firewall StyleBooks mithilfe der NetScaler Console bereitzustellen

AWS-Schnellstart

Schritt 1: Melden Sie sich beim AWS-Benutzerkonto an

-

Melden Sie sich beim Benutzerkonto bei AWS: AWS mit einer IAM-Benutzerrolle (Identity and Access Management) an, die über die erforderlichen Berechtigungen verfügt, um ein Amazon-Konto (falls erforderlich) zu erstellen oder sich bei einem Amazon-Konto anzumelden.

-

Verwenden Sie die Regionsauswahl in der Navigationsleiste, um die AWS-Region auszuwählen, in der Benutzer Hochverfügbarkeitszonen bereitstellen möchten.

-

Stellen Sie sicher, dass das AWS-Benutzerkonto korrekt konfiguriert ist. Weitere Informationen finden Sie im Abschnitt Technische Anforderungen in diesem Dokument.

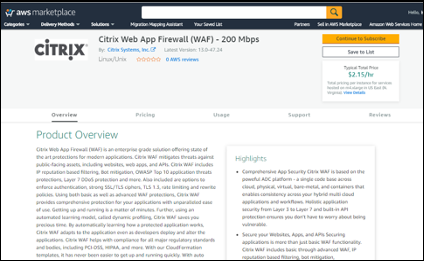

Schritt 2: Abonnieren Sie das NetScaler Web App Firewall AMI

-

Für diese Bereitstellung ist ein Abonnement des AMI für NetScaler Web App Firewall im AWS Marketplace erforderlich.

-

Melden Sie sich beim AWS-Benutzerkonto an.

-

Öffnen Sie die Seite für das NetScaler Web App Firewall-Angebot, indem Sie einen der Links in der folgenden Tabelle auswählen.

- Wenn Benutzer die Schnellstartanleitung zur Bereitstellung der NetScaler Web App Firewall in Schritt 3 unten starten, verwenden sie den NetScaler Web App Firewall Image-Parameter , um das Paket und die Durchsatzoption auszuwählen, die ihrem AMI-Abonnement entspricht. Die folgende Liste zeigt die AMI-Optionen und die entsprechenden Parametereinstellungen. Die VPX AMI-Instanz benötigt mindestens 2 virtuelle CPUs und 2 GB Arbeitsspeicher.

Hinweis:

Informationen zum Abrufen der AMI-ID finden Sie auf der Seite NetScaler Products on AWS Marketplace auf GitHub: Citrix Products on AWS Marketplace.

-

AWS Marketplace AMI

-

NetScaler Web Application Firewall (Web App Firewall) − 200 MBit/s: Citrix Web App Firewall (Web App Firewall) − 200 MBit/s

-

NetScaler Web Application Firewall (Web App Firewall) − 1000 MBit/s: Citrix Web App Firewall (Web App Firewall) −1000 MBit/s

-

-

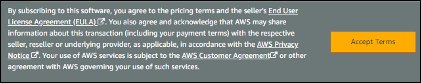

Wählen Sie auf der AMI-Seite Continue to Subscribe.

-

Lesen Sie sich die Allgemeinen Geschäftsbedingungen für die Softwarenutzung durch und wählen Sie dann Nutzungsbedingungen akzeptieren.

Hinweis:

Benutzer erhalten eine Bestätigungsseite und eine E-Mail-Bestätigung wird an den Kontoinhaber gesendet. Detaillierte Anweisungen zum Abonnement finden Sie unter Erste Schritte in der AWS Marketplace-Dokumentation: Erste Schritte.

-

Wenn der Abonnementprozess abgeschlossen ist, verlassen Sie den AWS Marketplace ohne weitere Maßnahmen. Stellen Sie die Software nicht über AWS Marketplace bereit − Benutzer stellen das AMI mit der Schnellstartanleitung bereit.

Schritt 3: Starten Sie den AWS Schnellstart

-

Melden Sie sich beim AWS-Benutzerkonto an und wählen Sie eine der folgenden Optionen, um die AWS CloudFormation-Vorlage zu starten. Hilfe bei der Auswahl einer Option finden Sie weiter oben in diesem Handbuch unter Bereitstellungsoptionen.

-

Stellen Sie NetScaler VPX in einer neuen VPC auf AWS bereit, indem Sie eine der AWS CloudFormation-Vorlagen verwenden, die Sie hier finden:

-

Wichtig:

Wenn Benutzer NetScaler Web App Firewall in einer vorhandenen VPC bereitstellen, müssen sie sicherstellen, dass sich ihre VPC über zwei Availability Zones erstreckt, mit einem öffentlichen und zwei privaten Subnetzen in jeder Availability Zone für die Workload-Instances, und dass die Subnetze nicht gemeinsam genutzt werden. Dieser Bereitstellungshandbuch unterstützt keine freigegebenen Subnetze. Weitere Informationen finden Sie unter Arbeiten mit gemeinsam genutzten VPCs: Arbeiten mit gemeinsam genutzten VPCs. Diese Subnetze benötigen NAT-Gateways in ihren Routing-Tabellen, damit die Instances Pakete und Software herunterladen können, ohne sie dem Internet auszusetzen. Weitere Informationen zu NAT-Gateways finden Sie unter NAT-Gateways. Konfigurieren Sie die Subnetze so, dass sich die Subnetze nicht überlappen.

Benutzer sollten außerdem sicherstellen, dass die Domänennamenoption in den DHCP-Optionen wie in der Amazon VPC-Dokumentation erläutert konfiguriert ist, die hier zu finden ist: DHCP-Optionssätze DHCP-Optionssätze. Benutzer werden aufgefordert, ihre VPC-Einstellungen einzugeben, wenn sie die Schnellstartanleitung starten.

-

Jede Bereitstellung dauert etwa 15 Minuten.

-

Überprüfen Sie die AWS-Region, die in der oberen rechten Ecke der Navigationsleiste angezeigt wird, und ändern Sie sie gegebenenfalls. Hier wird die Netzwerkinfrastruktur für die Citrix Web App Firewall aufgebaut. Die Vorlage wird standardmäßig in der Region USA Ost (Ohio) eingeführt.

Hinweis:

Diese Bereitstellung umfasst NetScaler Web App Firewall, die derzeit nicht in allen AWS-Regionen unterstützt wird. Eine aktuelle Liste der unterstützten Regionen finden Sie in den AWS Service Endpoints: AWS Service Endpoints.

-

Behalten Sie auf der Seite Vorlage auswählen die Standardeinstellung für die Vorlagen-URL bei, und wählen Sie dann Weiter aus.

-

Geben Sie auf der Seite Details angeben den Stack-Namen nach Benutzerkomfort an. Überprüfen Sie die Parameter für die Vorlage. Geben Sie Werte für die Parameter an, die eine Eingabe erfordern. Überprüfen Sie für alle anderen Parameter die Standardeinstellungen, und passen Sie sie nach Bedarf an.

-

In der folgenden Tabelle werden die Parameter nach Kategorie aufgelistet und für die Bereitstellungsoption separat beschrieben:

-

Parameter für die Bereitstellung von NetScaler Web App Firewall in einer neuen oder vorhandenen VPC (Bereitstellungsoption 1)

-

Wenn Benutzer die Überprüfung und Anpassung der Parameter abgeschlossen haben, sollten sie Weiter wählen.

Parameter für die Bereitstellung von NetScaler Web App Firewall in einer neuen VPC

VPC-Netzwerkkonfiguration

| Parameter-Bezeichnung (Name) | Standard | Beschreibung |

|---|---|---|

| Primäre Availability Zone (PrimaryAvailabilityZone) | Erfordert Eingaben | Die Availability Zone für die primäre NetScaler Web App Firewall-Bereitstellung |

| Sekundäre Availability Zone (SecondaryAvailabilityZone) | Erfordert Eingaben | Die Availability Zone für die Bereitstellung der sekundären NetScaler Web App Firewall |

| VPC CIDR (VPCCIDR) | 10.0.0.0/16 | Der CIDR-Block für die VPC. Muss ein gültiger IP-CIDR-Bereich der Form x.x.x.x/x sein. |

| Remote-SSH-CIDR-IP (Verwaltung) (RestrictedSSHCIDR) | Erfordert Eingaben | Der IP-Adressbereich, der SSH an die EC2-Instance senden kann (Port: 22). |

| Wenn Sie beispielsweise 0.0.0.0/0 verwenden, können alle IP-Adressen mithilfe von SSH oder RDP auf die Benutzerinstanz zugreifen. Hinweis: Autorisieren Sie nur eine bestimmte IP-Adresse oder einen bestimmten Adressbereich für den Zugriff auf die Benutzerinstanz, da die Verwendung in der Produktion unsicher ist. | ||

| Remote-HTTP-CIDR-IP (Client) (RestrictedWebAppCIDR) | 0.0.0.0/0 | Der IP-Adressbereich, der HTTP zur EC2-Instance senden kann (Port: 80) |

| Remote-HTTP-CIDR-IP (Client) (RestrictedWebAppCIDR) | 0.0.0.0/0 | Der IP-Adressbereich, der HTTP zur EC2-Instance senden kann (Port: 80) |

| CIDR für das primäre Management des privaten Subnetzes (PrimaryManagementPrivateSubnetCIDR) | 10.0.1.0/24 | Der CIDR-Block für das primäre Management-Subnetz befindet sich in Availability Zone 1. |

| Primäre Verwaltung Private IP (PrimaryManagementPrivateIP) | — | Private IP, die der primären Management-ENI zugewiesen wurde (das letzte Oktett muss zwischen 5 und 254 liegen) aus dem CIDR des primären Management-Subnetzes. |

| CIDR für das öffentliche Subnetz des primären Clients (PrimaryClientPublicSubnetCIDR) | 10.0.2.0/24 | Der CIDR-Block für das primäre Client-Subnetz befindet sich in Availability Zone 1. |

| Private IP des primären Clients (PrimaryClientPrivateIP) | — | Private IP, die dem primären Client ENI zugewiesen wurde (das letzte Oktett muss zwischen 5 und 254 liegen) von der primären Client-IP aus dem primären Client-Subnetz-CIDR. |

| Privates Subnetz-CIDR des Primärservers (PrimaryServerPrivateSubnetCIDR) | 10.0.3.0/24 | Der CIDR-Block für den Primärserver befindet sich in Availability Zone 1. |

| Private IP des Primärservers (PrimaryServerPrivateIP) | — | Private IP, die dem Primärserver-ENI (letztes Oktett muss zwischen 5 und 254 liegen) vom Primärserver-Subnetz-CIDR zugewiesen. |

| Secondary Management Privates Subnetz CIDR (SecondaryManagementPrivateSubnetCIDR) | 10.0.4.0/24 | Der CIDR-Block für das sekundäre Management-Subnetz befindet sich in Availability Zone 2. |

| Sekundäre Verwaltung Private IP (SecondaryManagementPrivateIP) | — | Private IP, die dem Secondary Management ENI zugewiesen wurde (das letzte Oktett muss zwischen 5 und 254 liegen). Es würde sekundäre Management-IP aus dem Secondary Management Subnet CIDR zuweisen. |

| CIDR für das öffentliche Subnetz des sekundären Clients (SecondaryClientPublicSubnetCIDR) | 10.0.5.0/24 | Der CIDR-Block für das sekundäre Client-Subnetz befindet sich in Availability Zone 2. |

| Private IP des sekundären Clients (SecondaryClientPrivateIP) | — | Private IP, die dem Secondary Client ENI zugewiesen wurde (das letzte Oktett muss zwischen 5 und 254 liegen). Es würde die sekundäre Client-IP aus dem Secondary Client Subnet CIDR zuweisen. |

| Privates Subnetz-CIDR für sekundäre Server (SecondaryServerPrivateSubnetCIDR) | 10.0.6.0/24 | Der CIDR-Block für das sekundäre Serversubnetz befindet sich in Availability Zone 2. |

| Private IP des sekundären Servers (SecondaryServerPrivateIP) | — | Private IP, die dem Secondary Server ENI zugewiesen wurde (das letzte Oktett muss zwischen 5 und 254 liegen). Es würde die sekundäre Server-IP aus dem sekundären Server-Subnetz-CIDR zuweisen. |

VPC-Tenancy-Attribut (VPCTenancy) |

Standard | Die zulässige Tenancy von Instances, die in der VPC gestartet wurden. Wählen Sie Dedicated Tenancy, um EC2-Instances für einen einzelnen Kunden zu starten. |

Bastion-Host-Konfiguration

| Parameter-Bezeichnung (Name) | Standard | Beschreibung |

|---|---|---|

| Bastion Host erforderlich (LinuxBastionHostEIP) | Nein | Standardmäßig wird kein Bastion-Host konfiguriert. Wenn Benutzer sich jedoch für eine Sandbox-Bereitstellung entscheiden möchten, wählen Sie im Menü Ja aus. Dadurch würde ein Linux-Bastion-Host im öffentlichen Subnetz mit einer EIP bereitgestellt, die Benutzern Zugriff auf die Komponenten im privaten und öffentlichen Subnetz gewährt. |

Konfiguration der NetScaler Web App Firewall

| Parameter-Bezeichnung (Name) | Standard | Beschreibung |

|---|---|---|

| Name des Schlüsselpaars (KeyPairName) | Erfordert Eingaben | Ein öffentliches/privates Schlüsselpaar, das es Benutzern ermöglicht, sich nach dem Start sicher mit der Benutzerinstanz zu verbinden. Dies ist das Schlüsselpaar, das Benutzer in ihrer bevorzugten AWS-Region erstellt haben. Weitere Informationen finden Sie im Abschnitt Technische Anforderungen. |

| NetScaler Instanztyp (CitrixADCInstanceType) | m4.xlarge | Der EC2-Instance-Typ, der für die ADC-Instances verwendet werden soll. Stellen Sie sicher, dass der gewählte Instance-Typ mit den auf dem AWS-Marktplatz verfügbaren Instance-Typen übereinstimmt, da sonst die CFT möglicherweise fehlschlägt. |

| NetScaler ADC AMI-ID (CitrixADCImageID) | — | Das AWS Marketplace AMI, das für die Bereitstellung der NetScaler Web App Firewall verwendet werden soll. Dies muss mit den AMI-Benutzern übereinstimmen, die in Schritt 2 abonniert wurden. |

NetScaler ADC VPX IAM-Rolle (iam:GetRole) |

— | Diese Vorlage: AWS-Quickstart/Quickstart-Citrix-ADC-VPX/Templates erstellt die IAM-Rolle und das für NetScaler VPX erforderliche Instanzprofil. Wenn das Feld leer gelassen wird, erstellt CFT die erforderliche IAM-Rolle. |

| Kunde PublicIP (EIP) (ClientPublicEIP) | Nein | Wählen Sie “Ja”, wenn Benutzer der Client-Netzwerkschnittstelle eine öffentliche EIP zuweisen möchten. Andernfalls haben Benutzer auch nach der Bereitstellung immer noch die Möglichkeit, sie bei Bedarf später zuzuweisen. |

Konfiguration der Pooled Lizenzierung

| Parameter-Bezeichnung (Name) | Standard | Beschreibung |

|---|---|---|

| Gepoolte NetScaler Console-Lizenzierung | Nein | Wenn Sie die BYOL-Option für die Lizenzierung wählen, wählen Sie in der Liste Ja aus. Auf diese Weise können Benutzer ihre bereits gekauften Lizenzen hochladen. Bevor Benutzer beginnen, sollten sie NetScaler ADC Pooled Capacity konfigurieren, um sicherzustellen, dass die gepoolte NetScaler Console-Lizenzierung verfügbar ist, siehe NetScalerPooled Capacity konfigurieren |

| Erreichbare NetScaler Console//NetScaler Console Agent IP | Erfordert Eingaben | Unabhängig davon, ob Benutzer NetScaler Console vor Ort oder einen Agenten in der Cloud bereitstellen, stellen Sie bei der Option Kundenlizenz sicher, dass Sie eine erreichbare NetScaler Console-IP haben, die dann als Eingabeparameter verwendet wird. |

|

Lizenzierungsmodus

|

Optional

|

Benutzer können aus den 3 Lizenzierungsmodi wählen

|

| Lizenzbandbreite in MBit/s | 0 MBit/s | Nur wenn der Lizenzmodus Pooled-Licensing ist, kommt dieses Feld ins Spiel. Es weist eine anfängliche Bandbreite der Lizenz in MBit/s zu, die nach der Erstellung von BYOL-ADCs zugewiesen werden soll. Es sollte ein Vielfaches von 10 MBit/s sein. |

| Lizenzversion | Premium | Die Lizenzversion für den Lizenzmodus Pooled Capacity ist Premium. |

| Plattformtyp der Appliance | Optional | Wählen Sie den erforderlichen Appliance-Plattformtyp nur dann, wenn sich Benutzer für den CICO-Lizenzmodus entscheiden. Benutzer erhalten die aufgelisteten Optionen: VPX-200, VPX-1000, VPX-3000, VPX-5000, VPX-8000. |

| Lizenzversion | Premium | Die Lizenzversion für vCPU-basierte Lizenzen ist Premium. |

AWS-Schnellstart-Konfiguration

Hinweis:

Wir empfehlen Benutzern, die Standardeinstellungen für die beiden folgenden Parameter beizubehalten, es sei denn, sie passen die Vorlagen für die Schnellstartanleitung für ihre eigenen Bereitstellungsprojekte an. Wenn Sie die Einstellungen dieser Parameter ändern, werden die Code-Referenzen automatisch aktualisiert, sodass sie auf eine neue Position in der Schnellstartanleitung verweisen. Weitere Informationen finden Sie im AWS Schnellstart Guide Contributor’s Guide hier: AWS Schnellstarts/Option 1 − Adopt a Schnellstart.

| Parameter-Bezeichnung (Name) | Standard | Beschreibung |

|---|---|---|

| Schnellstartanleitung S3 Bucket-Name (QSS3BucketName) | aws-quickstart |

Die S3-Bucket-Benutzer, die für ihre Kopie der Schnellstart Guide-Assets erstellt wurden, wenn Benutzer die Schnellstartanleitung für ihren eigenen Gebrauch anpassen oder erweitern möchten. Der Bucket-Name kann Zahlen, Kleinbuchstaben, Großbuchstaben und Bindestriche enthalten, sollte aber nicht mit einem Bindestrich beginnen oder enden. |

| Schnellstartanleitung S3-Schlüsselpräfix (QSS3KeyPrefix) | quickstart-citrix-adc-vpx/ | Das Präfix des S3-Schlüsselnamens aus Objektschlüssel und Metadaten: Objektschlüssel und Metadatenwird verwendet, um einen Ordner für die Benutzerkopie von Schnellstart Guide-Assets zu simulieren, wenn Benutzer die Schnellstartanleitung für ihren eigenen Gebrauch anpassen oder erweitern möchten. Dieses Präfix kann Zahlen, Kleinbuchstaben, Großbuchstaben, Bindestriche und Schrägstriche enthalten. |

-

Auf der Seite Optionen können Benutzer ein Ressourcen-Tag oder ein Schlüssel-Wert-Paar für Ressourcen in Ihrem Stack angeben und erweiterte Optionen festlegen. Weitere Informationen zu Ressourcen-Tags finden Sie unter Ressourcen-Tag. Weitere Informationen zum Festlegen von AWS CloudFormation-Stack-Optionen finden Sie unter Festlegen von AWS CloudFormation-Stack-Optionen. Wenn Benutzer fertig sind, sollten sie Weiterwählen.

-

Überprüfen und bestätigen Sie auf der Seite Überprüfen die Vorlageneinstellungen. Aktivieren Sie unter Funktionendie beiden Kontrollkästchen, um zu bestätigen, dass die Vorlage IAM-Ressourcen erstellt und möglicherweise die Fähigkeit zum automatischen Erweitern von Makros erfordert.

-

Wählen Sie Erstellen, um den Stack bereitzustellen.

-

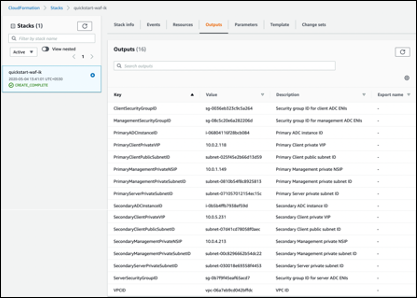

Überwachen Sie den Status des Stacks. Wenn der Status CREATE_COMPLETE #lautet, ist die NetScaler Web App Firewall-Instanz bereit.

-

Verwenden Sie die URLs, die auf der Registerkarte Ausgaben für den Stapel angezeigt werden, um die erstellten Ressourcen anzuzeigen.

Schritt 4: Testen Sie die Bereitstellung

Wir bezeichnen die Instanzen in dieser Bereitstellung als primär und sekundär. Jeder Instanz sind unterschiedliche IP-Adressen zugeordnet. Wenn der Schnellstart erfolgreich bereitgestellt wurde, durchläuft der Datenverkehr die primäre NetScaler Web App Firewall-Instanz, die in Availability Zone 1 konfiguriert ist. Unter Failover-Bedingungen, wenn die primäre Instanz nicht auf Clientanfragen reagiert, übernimmt die sekundäre Web App Firewall-Instanz die Leitung.

Die Elastic IP-Adresse der virtuellen IP-Adresse der primären Instance wird auf die sekundäre Instance migriert, die als neue primäre Instanz übernimmt.

Im Failover-Prozess führt NetScaler Web App Firewall Folgendes aus:

-

NetScaler Web App Firewall überprüft die virtuellen Server, an die IP-Sätze angehängt sind.

-

NetScaler Web App Firewall findet die IP-Adresse, der eine öffentliche IP-Adresse zugeordnet ist, aus den beiden IP-Adressen, die der virtuelle Server abhört. Eine, die direkt an den virtuellen Server angeschlossen ist, und eine, die über den IP-Satz angeschlossen ist.

-

NetScaler Web App Firewall ordnet die öffentliche Elastic IP-Adresse wieder der privaten IP-Adresse zu, die zur neuen primären virtuellen IP-Adresse gehört.

Gehen Sie wie folgt vor, um die Bereitstellung zu überprüfen:

- Mit der primären Instance verbinden

Zum Beispiel mit einem Proxy-Server, einem Jump-Host (einer Linux/Windows/FW-Instanz, die in AWS ausgeführt wird, oder dem Bastion-Host) oder einem anderen Gerät, das mit dieser VPC erreichbar ist, oder einem Direct Connect, wenn es um lokale Konnektivität geht.

- Führen Sie eine Auslöseaktion durch, um ein Failover zu erzwingen, und überprüfen Sie, ob die sekund

Tipp:

Um die Konfiguration in Bezug auf NetScaler Web App Firewall weiter zu überprüfen, führen Sie den folgenden Befehl aus, nachdem Sie eine Verbindung zur primären NetScaler Web App Firewall-Instanz hergestellt haben:

Sh appfw profile QS-Profile

Stellen Sie mithilfe des Bastion-Hosts eine Verbindung zum NetScaler Web App Firewall HA-Paar her

Wenn sich Benutzer für die Sandbox-Bereitstellung entscheiden (z. B. als Teil von CFT entscheiden sich Benutzer für die Konfiguration eines Bastion Hosts), wird ein in einem öffentlichen Subnetz bereitgestellter Linux-Bastion-Host für den Zugriff auf die Web App Firewall-Schnittstellen konfiguriert.

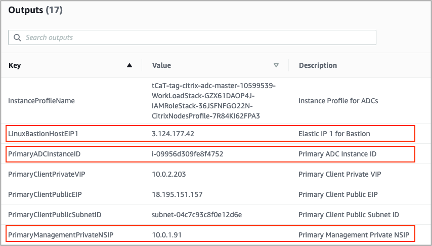

In der AWS CloudFormation-Konsole, auf die Sie durch Anmeldung zugreifen können: Melden Sie sich an, wählen Sie den Master-Stack und suchen Sie auf der Registerkarte Outputs den Wert von LinuxBastionHostEIP1.

-

Der Wert des SchlüsselsPrivateManagementPrivateNSIP und PrimaryADCInstanceID, der in den späteren Schritten für SSH in den ADC verwendet werden soll.

-

Wählen Sie Dienste.

-

Wählen Sie auf der Registerkarte Compute EC2 aus.

-

Wählen Sie unter Resources die Option Running Instances.

-

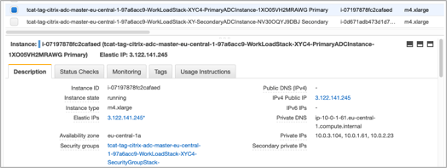

Notieren Sie sich auf der Registerkarte Description der primären Web App Firewall-Instanz die öffentliche IPv4-IP-Adresse. Benutzer benötigen diese IP-Adresse, um den SSH-Befehl zu erstellen.

-

- Führen Sie den Befehl aus, um den Schlüssel im Benutzer-Schlüsselbund zu speichern

ssh-add -K [your-key-pair].pem

Unter Linux müssen Benutzer möglicherweise das -K Flag weglassen.

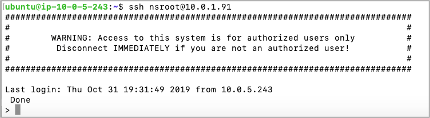

- Melden Sie sich mit dem folgenden Befehl beim Bastion-Host an und verwenden Sie dabei den Wert für LinuxBastionHostEIP1, den Benutzer in Schritt 1 notiert haben.

ssh -A ubuntu@[LinuxBastionHostEIP1]

- Vom Bastion-Host aus können Benutzer mit SSH eine Verbindung zur primären Web App Firewall-Instanz herstellen.

ssh nsroot@[Primary Management Private NSIP]

Kennwort: [Primäre ADC-Instanz-ID]

Jetzt sind Benutzer mit der primären NetScaler Web App Firewall-Instanz verbunden. Um die verfügbaren Befehle anzuzeigen, können Benutzer den Befehl help ausführen. Um die aktuelle HA-Konfiguration anzuzeigen, können Benutzer den Befehl show HA node ausführen.

NetScaler-Konsole

NetScaler Application Delivery Management Service bietet eine einfache und skalierbare Lösung für die Verwaltung von NetScaler-Bereitstellungen, zu denen NetScaler MPX, NetScaler VPX, NetScaler Gateway, NetScaler Secure Web Gateway, NetScaler SDX, NetScaler ADC CPX und NetScaler SD-WAN-Appliances gehören, die on-premises oder in der Cloud bereitgestellt werden.

Die NetScaler Console Service-Dokumentation enthält Informationen zu den ersten Schritten mit dem Dienst, eine Liste der vom Dienst unterstützten Funktionen und die für diese Servicelösung spezifische Konfiguration.

Weitere Informationen finden Sie unter NetScaler Console Overview.

Bereitstellung von NetScaler VPX-Instanzen auf AWS mithilfe der NetScaler Console

Wenn Kunden ihre Anwendungen in die Cloud verlagern, werden die Komponenten, die Teil ihrer Anwendung sind, zunehmen, werden stärker verteilt und müssen dynamisch verwaltet werden.

Weitere Informationen finden Sie unter Provisioning NetScaler VPX Instances auf AWS.

NetScaler Web App Firewall und OWASP Top 10 − 2017

Das Open Web Application Security Project: OWASP hat die OWASP Top 10 für 2017 für die Sicherheit von Webanwendungen veröffentlicht. Diese Liste dokumentiert die häufigsten Sicherheitslücken in Webanwendungen und ist ein guter Ausgangspunkt für die Bewertung der Websicherheit. Hier wird detailliert beschrieben, wie die NetScaler Web App Firewall (Web App Firewall) konfiguriert wird, um diese Fehler zu beheben. Web App Firewall ist als integriertes Modul in der NetScaler (Premium Edition) sowie als komplette Palette von Appliances verfügbar.

Das vollständige OWASP Top 10-Dokument ist unter OWASPTop Ten verfügbar.

Signaturen bieten die folgenden Bereitstellungsoptionen, um Benutzern zu helfen, den Schutz von Benutzeranwendungen zu optimieren:

-

Negatives Sicherheitsmodell: Beim negativen Sicherheitsmodell verwenden Benutzer zahlreiche vorkonfigurierte Signaturregeln, um die Leistungsfähigkeit des Mustervergleichs anzuwenden, um Angriffe zu erkennen und vor Anwendungsschwachstellen zu schützen. Benutzer blockieren nur das, was sie nicht wollen, und lassen den Rest zu. Benutzer können ihre eigenen Signaturregeln hinzufügen, die auf den spezifischen Sicherheitsanforderungen von Benutzeranwendungen basieren, um ihre eigenen maßgeschneiderten Sicherheitslösungen zu entwerfen.

-

Hybrides Sicherheitsmodell: Zusätzlich zur Verwendung von Signaturen können Benutzer positive Sicherheitsüberprüfungen verwenden, um eine Konfiguration zu erstellen, die sich ideal für Benutzeranwendungen eignet. Verwenden Sie Signaturen, um zu blockieren, was Benutzer nicht möchten, und setzen Sie positive Sicherheitsprüfungen durch, um durchzusetzen, was zulässig ist

Um Benutzeranwendungen mithilfe von Signaturen zu schützen, müssen Benutzer ein oder mehrere Profile für die Verwendung ihres Signaturobjekts konfigurieren. In einer hybriden Sicherheitskonfiguration werden die SQL-Injection- und Cross-Site-Scripting-Muster sowie die SQL-Transformationsregeln im Benutzersignaturobjekt nicht nur von den Signaturregeln verwendet, sondern auch von den positiven Sicherheitsüberprüfungen, die im Profil der Web Application Firewall konfiguriert sind, das den signatures-Objekt.

Die Web Application Firewall untersucht den Verkehr zu benutzergeschützten Websites und Webdiensten, um Datenverkehr zu erkennen, der mit einer Signatur übereinstimmt. Eine Übereinstimmung wird nur ausgelöst, wenn jedes Muster in der Regel mit dem Datenverkehr übereinstimmt. Wenn eine Übereinstimmung auftritt, werden die angegebenen Aktionen für die Regel aufgerufen. Benutzer können eine Fehlerseite oder ein Fehlerobjekt anzeigen, wenn eine Anfrage blockiert wird. Protokollmeldungen können Benutzern helfen, Angriffe auf Benutzeranwendungen zu erkennen. Wenn Benutzer Statistiken aktivieren, verwaltet die Web Application Firewall Daten zu Anforderungen, die mit einer Signatur oder Sicherheitsüberprüfung der Web Application Firewall übereinstimmen.

Wenn der Datenverkehr sowohl mit einer Signatur als auch mit einer positiven Sicherheitsprüfung übereinstimmt, werden die restriktiveren der beiden Aktionen durchgesetzt. Wenn beispielsweise eine Anforderung mit einer Signaturregel übereinstimmt, für die die Blockaktion deaktiviert ist, aber die Anforderung auch mit einer positiven SQL Injection Sicherheitsprüfung übereinstimmt, für die die Aktion blockiert ist, wird die Anforderung blockiert. In diesem Fall wird die Signaturverletzung möglicherweise als [nicht blockiert] protokolliert, obwohl die Anforderung durch die SQL-Injection-Prüfung blockiert wird.

Anpassung: Falls erforderlich, können Benutzer ihre eigenen Regeln zu einem Signatur-Objekt hinzufügen. Benutzer können die SQL/XSS-Muster auch anpassen. Die Option, eigene Signaturregeln hinzuzufügen, die auf den spezifischen Sicherheitsanforderungen von Benutzeranwendungen basieren, gibt Benutzern die Flexibilität, ihre eigenen maßgeschneiderten Sicherheitslösungen zu entwerfen. Benutzer blockieren nur das, was sie nicht wollen, und lassen den Rest zu. Ein bestimmtes Fast-Match-Muster an einem bestimmten Ort kann den Verarbeitungsaufwand erheblich reduzieren, um die Leistung zu optimieren. Benutzer können SQL-Injection- und Cross-Site-Scripting-Muster hinzufügen, ändern oder entfernen. Integrierte RegEx- und Expressions-Editoren helfen Benutzern dabei, Benutzermuster zu konfigurieren und ihre Richtigkeit zu überprüfen.

NetScaler Web App Firewall

Web App Firewall ist eine Lösung für Unternehmen, die hochmodernen Schutz für moderne Anwendungen bietet. NetScaler Web App Firewall mindert Bedrohungen für öffentlich zugängliche Ressourcen wie Websites, Webanwendungen und APIs. Die NetScaler Web App Firewall umfasst IP-Reputationsbasierte Filterung, Bot-Abwehr, Schutz vor OWASP Top 10-Anwendungsbedrohungen, Layer-7-DDoS-Schutz und mehr. Ebenfalls enthalten sind Optionen zur Durchsetzung der Authentifizierung, starke SSL/TLS-Chiffren, TLS 1.3, Ratenbegrenzung und Rewrite-Richtlinien. NetScaler Web App Firewall verwendet sowohl grundlegende als auch erweiterte Web App Firewall-Schutzmaßnahmen und bietet umfassenden Schutz für Ihre Anwendungen mit beispielloser Benutzerfreundlichkeit. Es ist eine Frage von Minuten, bis Sie loslegen können. Darüber hinaus spart NetScaler Web App Firewall den Benutzern durch die Verwendung eines automatisierten Lernmodells, das als dynamisches Profiling bezeichnet wird, wertvolle Zeit. Indem die Web App Firewall automatisch lernt, wie eine geschützte Anwendung funktioniert, passt sie sich an die Anwendung an, auch wenn Entwickler die Anwendungen bereitstellen und ändern. NetScaler Web App Firewall hilft bei der Einhaltung aller wichtigen behördlichen Standards und Gremien, einschließlich PCI-DSS, HIPAA und mehr. Mit unseren CloudFormation-Vorlagen war es noch nie so einfach, schnell einsatzbereit zu sein. Mit Auto Scaling können Benutzer sicher sein, dass ihre Anwendungen auch bei wachsendem Datenverkehr geschützt bleiben.

Bereitstellungsstrategie der Web App Firewall

Der erste Schritt bei der Bereitstellung der Webanwendungs-Firewall besteht darin, zu bewerten, welche Anwendungen oder spezifischen Daten maximalen Sicherheitsschutz benötigen, welche weniger anfällig sind und für welche die Sicherheitsinspektion sicher umgangen werden kann. Dies hilft Benutzern dabei, eine optimale Konfiguration zu finden und geeignete Richtlinien und Verbindungspunkte zur Trennung des Datenverkehrs zu entwerfen. Beispielsweise möchten Benutzer möglicherweise eine Richtlinie konfigurieren, um die Sicherheitsinspektion von Anfragen nach statischen Webinhalten wie Bildern, MP3-Dateien und Filmen zu Bypass, und eine andere Richtlinie konfigurieren, um erweiterte Sicherheitsprüfungen auf Anfragen nach dynamischen Inhalten anzuwenden. Benutzer können mehrere Richtlinien und Profile verwenden, um unterschiedliche Inhalte derselben Anwendung zu schützen.

Der nächste Schritt besteht darin, die Bereitstellung zu planen. Erstellen Sie zunächst einen virtuellen Server und führen Sie Testverkehr durch diesen aus, um sich ein Bild von der Geschwindigkeit und Menge des Datenverkehrs zu machen, der durch das Benutzersystem fließt.

Stellen Sie dann die Web App Firewall bereit. Verwenden Sie die NetScaler-Konsole und das Web App Firewall StyleBook, um die Web App Firewall zu konfigurieren. Einzelheiten finden Sie im Abschnitt StyleBook weiter unten in diesem Handbuch.

Nachdem die Web App Firewall mit dem Web App Firewall StyleBook bereitgestellt und konfiguriert wurde, besteht ein nützlicher nächster Schritt darin, die NetScaler ADC Web App Firewall und OWASP Top 10 zu implementieren.

Schließlich sind drei der Web App Firewall-Schutzmaßnahmen besonders wirksam gegen gängige Arten von Webangriffen und werden daher häufiger verwendet als alle anderen. Daher sollten sie bei der ersten Bereitstellung implementiert werden.

NetScaler-Konsole

Die NetScaler-Konsole bietet eine skalierbare Lösung zur Verwaltung von NetScaler ADC-Bereitstellungen, zu denen NetScaler ADC MPX, NetScaler ADC VPX, NetScaler Gateway, NetScaler Secure Web Gateway, NetScaler ADC SDX, NetScaler ADC CPX und NetScaler SD-WAN-Appliances gehören, die on-premises oder in der Cloud bereitgestellt werden.

Analyse- und Verwaltungsfunktionen für NetScaler-Konsolenanwendungen

Die Funktionen, die auf der NetScaler-Konsole unterstützt werden, sind der Schlüssel zur NetScaler Console-Rolle in App Security.

Weitere Informationen zu Funktionen finden Sie unter Funktionen und Lösungen.

Voraussetzungen

Bevor Benutzer versuchen, eine VPX-Instanz in AWS zu erstellen, sollten sie sicherstellen, dass die Voraussetzungen erfüllt sind. Weitere Informationen finden Sie unter Voraussetzungen:

Einschränkungen und Nutzungsrichtlinien

Die unter Einschränkungen und Nutzungsrichtlinien verfügbaren Einschränkungen und Nutzungsrichtlinien gelten beim Bereitstellen einer Citrix ADC VPX-Instanz auf AWS.

Technische Anforderungen

Bevor Benutzer die Schnellstartanleitung starten, um mit einer Bereitstellung zu beginnen, muss das Benutzerkonto wie in der folgenden Ressourcentabelle angegeben konfiguriert werden. Andernfalls schlägt die Bereitstellung möglicherweise fehl.

Ressourcen

Melden Sie sich bei Bedarf beim Amazon-Benutzerkonto an und fordern Sie hier eine Erhöhung des Servicelimits für die folgenden Ressourcen an: AWS/Anmelden. Möglicherweise müssen Sie dies tun, wenn Sie bereits über eine vorhandene Bereitstellung verfügen, die diese Ressourcen verwendet, und Sie glauben, dass Sie bei dieser Bereitstellung die Standardlimits überschreiten könnten. Standardlimits finden Sie in den AWS-Servicekontingenten in der AWS-Dokumentation: AWS Service Quotas.

Der AWS Trusted Advisor, zu finden hier: AWS/Sign in, bietet eine Überprüfung der Service-Limits, die die Nutzung und Einschränkungen für einige Aspekte einiger Services anzeigt.

| Ressource | Diese Bereitstellung verwendet |

|---|---|

| VPCs | 1 |

| Elastische IP-Adressen | 0/1 (für Bastion-Gastgeber) |

| IAM-Sicherheitsgruppen | 3 |

| IAM-Rollen | 1 |

| Subnetze | 6 (3/Verfügbarkeitszone) |

| Internet-Gateway | 1 |

| Routen-Tabellen | 5 |

| Web App Firewall VPX-Instanzen | 2 |

| Bastion-Wirt | 0/1 |

| NAT-Gateway | 2 |

Regionen

NetScaler Web App Firewall auf AWS wird derzeit nicht in allen AWS-Regionen unterstützt. Eine aktuelle Liste der unterstützten Regionen finden Sie unter AWS Service Endpoints in der AWS-Dokumentation: AWS Service Endpoints.

Weitere Informationen zu AWS-Regionen und warum Cloud-Infrastruktur wichtig ist, finden Sie unter: Globale Infrastruktur.

Schlüssel-Paar

Stellen Sie sicher, dass mindestens ein Amazon EC2-Schlüsselpaar im AWS-Benutzerkonto in der Region vorhanden ist, in der Benutzer mithilfe der Schnellstartanleitung eine Bereitstellung planen. Notieren Sie sich den Namen des Schlüsselpaars. Benutzer werden während der Bereitstellung zur Eingabe dieser Informationen aufgefordert. Um ein Schlüsselpaar zu erstellen, folgen Sie den Anweisungen für Amazon EC2-Schlüsselpaare und Linux-Instances in der AWS-Dokumentation: Amazon EC2-Schlüsselpaare und Linux-Instances.

Wenn Benutzer die Schnellstartanleitung zu Test- oder Machbarkeitszwecken bereitstellen, empfehlen wir, dass sie ein neues Schlüsselpaar erstellen, anstatt ein Schlüsselpaar anzugeben, das bereits von einer Produktionsinstanz verwendet wird.

Referenzen

In diesem Artikel

- Architektur für NetScaler Web App Firewall auf AWS für die Produktionsbereitstellung

- Kosten und Lizenzierung

- Bereitstellungsoption

- AWS-Schnellstart

- NetScaler-Konsole

- Bereitstellung von NetScaler VPX-Instanzen auf AWS mithilfe der NetScaler Console

- NetScaler Web App Firewall und OWASP Top 10 − 2017

- NetScaler Web App Firewall

- Bereitstellungsstrategie der Web App Firewall

- NetScaler-Konsole

- Voraussetzungen

- Einschränkungen und Nutzungsrichtlinien

- Technische Anforderungen

- Referenzen