-

Bereitstellen einer NetScaler VPX- Instanz

-

Optimieren der Leistung von NetScaler VPX auf VMware ESX, Linux KVM und Citrix Hypervisors

-

Unterstützung für die Erhöhung des NetScaler VPX-Speicherplatzes

-

NetScaler VPX-Konfigurationen beim ersten Start der NetScaler-Appliance in der Cloud anwenden

-

Verbessern der SSL-TPS-Leistung auf Public-Cloud-Plattformen

-

Gleichzeitiges Multithreading für NetScaler VPX in öffentlichen Clouds konfigurieren

-

Installieren einer NetScaler VPX Instanz auf einem Bare-Metal-Server

-

Installieren einer NetScaler VPX-Instanz auf Citrix Hypervisor

-

Installieren einer NetScaler VPX-Instanz auf VMware ESX

-

NetScaler VPX für die Verwendung der VMXNET3-Netzwerkschnittstelle konfigurieren

-

NetScaler VPX für die Verwendung der SR-IOV-Netzwerkschnittstelle konfigurieren

-

Migration des NetScaler VPX von E1000 zu SR-IOV- oder VMXNET3-Netzwerkschnittstellen

-

NetScaler VPX für die Verwendung der PCI-Passthrough-Netzwerkschnittstelle konfigurieren

-

-

Installieren einer NetScaler VPX-Instanz in der VMware Cloud auf AWS

-

Installieren einer NetScaler VPX-Instanz auf Microsoft Hyper-V-Servern

-

Installieren einer NetScaler VPX-Instanz auf der Linux-KVM-Plattform

-

Voraussetzungen für die Installation virtueller NetScaler VPX-Appliances auf der Linux-KVM-Plattform

-

Provisioning der virtuellen NetScaler-Appliance mit OpenStack

-

Provisioning der virtuellen NetScaler-Appliance mit Virtual Machine Manager

-

Konfigurieren virtueller NetScaler-Appliances für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Provisioning der virtuellen NetScaler-Appliance mit dem virsh-Programm

-

Provisioning der virtuellen NetScaler-Appliance mit SR-IOV auf OpenStack

-

-

Bereitstellen einer NetScaler VPX-Instanz auf AWS

-

Bereitstellen einer eigenständigen NetScaler VPX-Instanz auf AWS

-

Bereitstellen eines VPX-HA-Paar in derselben AWS-Verfügbarkeitszone

-

Bereitstellen eines VPX Hochverfügbarkeitspaars mit privaten IP-Adressen in verschiedenen AWS-Zonen

-

Schützen von AWS API Gateway mit NetScaler Web Application Firewall

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung von Enhanced Networking mit AWS ENA

-

Bereitstellen einer NetScaler VPX Instanz unter Microsoft Azure

-

Netzwerkarchitektur für NetScaler VPX-Instanzen auf Microsoft Azure

-

Mehrere IP-Adressen für eine eigenständige NetScaler VPX-Instanz konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs über PowerShell-Befehle konfigurieren

-

NetScaler-Hochverfügbarkeitspaar auf Azure mit ALB im Floating IP-Deaktiviert-Modus bereitstellen

-

Konfigurieren Sie eine NetScaler VPX-Instanz für die Verwendung von Azure Accelerated Networking

-

Konfigurieren Sie HA-INC-Knoten mithilfe der NetScaler-Hochverfügbarkeitsvorlage mit Azure ILB

-

NetScaler VPX-Instanz auf der Azure VMware-Lösung installieren

-

Eigenständige NetScaler VPX-Instanz auf der Azure VMware-Lösung konfigurieren

-

NetScaler VPX-Hochverfügbarkeitssetups auf Azure VMware-Lösung konfigurieren

-

Konfigurieren von GSLB in einem Active-Standby-Hochverfügbarkeitssetup

-

Konfigurieren von Adresspools (IIP) für eine NetScaler Gateway Appliance

-

Erstellen Sie ein Support-Ticket für die VPX-Instanz in Azure

-

NetScaler VPX-Instanz auf der Google Cloud Platform bereitstellen

-

Bereitstellen eines VPX-Hochverfügbarkeitspaars auf der Google Cloud Platform

-

VPX-Hochverfügbarkeitspaars mit privaten IP-Adressen auf der Google Cloud Platform bereitstellen

-

NetScaler VPX-Instanz auf Google Cloud VMware Engine bereitstellen

-

Unterstützung für VIP-Skalierung für NetScaler VPX-Instanz auf GCP

-

-

Bereitstellung und Konfigurationen von NetScaler automatisieren

-

Lösungen für Telekommunikationsdienstleister

-

Authentifizierung, Autorisierung und Überwachung des Anwendungsverkehrs

-

Wie Authentifizierung, Autorisierung und Auditing funktionieren

-

Grundkomponenten der Authentifizierung, Autorisierung und Audit-Konfiguration

-

Web Application Firewall-Schutz für virtuelle VPN-Server und virtuelle Authentifizierungsserver

-

Lokales NetScaler Gateway als Identitätsanbieter für Citrix Cloud

-

Authentifizierungs-, Autorisierungs- und Überwachungskonfiguration für häufig verwendete Protokolle

-

-

-

-

Erweiterte Richtlinienausdrücke konfigurieren: Erste Schritte

-

Erweiterte Richtlinienausdrücke: Arbeiten mit Datum, Uhrzeit und Zahlen

-

Erweiterte Richtlinienausdrücke: Analysieren von HTTP-, TCP- und UDP-Daten

-

Erweiterte Richtlinienausdrücke: Analysieren von SSL-Zertifikaten

-

Erweiterte Richtlinienausdrücke: IP- und MAC-Adressen, Durchsatz, VLAN-IDs

-

Erweiterte Richtlinienausdrücke: Stream-Analytics-Funktionen

-

Zusammenfassende Beispiele für fortgeschrittene politische Ausdrücke

-

Tutorial-Beispiele für erweiterte Richtlinien für das Umschreiben

-

-

-

Anwendungsfall — Binden der Web App Firewall-Richtlinie an einen virtuellen VPN-Server

-

-

-

Bot-Erkennung

-

-

-

-

Verwalten eines virtuellen Cache-Umleitungsservers

-

Statistiken für virtuelle Server zur Cache-Umleitung anzeigen

-

Aktivieren oder Deaktivieren eines virtuellen Cache-Umleitungsservers

-

Direkte Richtlinieneinschläge auf den Cache anstelle des Ursprungs

-

Verwalten von Clientverbindungen für einen virtuellen Server

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

-

Übersetzen die Ziel-IP-Adresse einer Anfrage in die Ursprungs-IP-Adresse

-

-

Verwalten des NetScaler Clusters

-

Knotengruppen für gepunktete und teilweise gestreifte Konfigurationen

-

Entfernen eines Knotens aus einem Cluster, der mit Cluster-Link-Aggregation bereitgestellt wird

-

Überwachen von Fehlern bei der Befehlsausbreitung in einer Clusterbereitstellung

-

VRRP-Interface-Bindung in einem aktiven Cluster mit einem einzigen Knoten

-

-

Konfigurieren von NetScaler als nicht-validierenden sicherheitsbewussten Stub-Resolver

-

Jumbo-Frames Unterstützung für DNS zur Handhabung von Reaktionen großer Größen

-

Zwischenspeichern von EDNS0-Client-Subnetzdaten bei einer NetScaler-Appliance im Proxymodus

-

Anwendungsfall — Konfiguration der automatischen DNSSEC-Schlüsselverwaltungsfunktion

-

Anwendungsfall — wie man einen kompromittierten aktiven Schlüssel widerruft

-

-

GSLB-Entitäten einzeln konfigurieren

-

Anwendungsfall: Bereitstellung einer Domänennamen-basierten Autoscale-Dienstgruppe

-

Anwendungsfall: Bereitstellung einer IP-Adressbasierten Autoscale-Dienstgruppe

-

-

-

IP-Adresse und Port eines virtuellen Servers in den Request-Header einfügen

-

Angegebene Quell-IP für die Back-End-Kommunikation verwenden

-

Quellport aus einem bestimmten Portbereich für die Back-End-Kommunikation verwenden

-

Quell-IP-Persistenz für Back-End-Kommunikation konfigurieren

-

Lokale IPv6-Linkadressen auf der Serverseite eines Load Balancing-Setups

-

Erweiterte Load Balancing-Einstellungen

-

Allmählich die Belastung eines neuen Dienstes mit virtuellem Server-Level erhöhen

-

Anwendungen vor Verkehrsspitzen auf geschützten Servern schützen

-

Bereinigung von virtuellen Server- und Dienstverbindungen ermöglichen

-

Persistenzsitzung auf TROFS-Diensten aktivieren oder deaktivieren

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

Standortdetails von der Benutzer-IP-Adresse mit der Geolocation-Datenbank abrufen

-

Quell-IP-Adresse des Clients beim Verbinden mit dem Server verwenden

-

Limit für die Anzahl der Anfragen pro Verbindung zum Server festlegen

-

Festlegen eines Schwellenwerts für die an einen Dienst gebundenen Monitore

-

Grenzwert für die Bandbreitenauslastung durch Clients festlegen

-

-

-

Lastausgleichs für häufig verwendete Protokolle konfigurieren

-

Anwendungsfall 5: DSR-Modus beim Verwenden von TOS konfigurieren

-

Anwendungsfall 6: Lastausgleich im DSR-Modus für IPv6-Netzwerke mit dem TOS-Feld konfigurieren

-

Anwendungsfall 7: Konfiguration des Lastenausgleichs im DSR-Modus mithilfe von IP Over IP

-

Anwendungsfall 8: Lastausgleich im Einarmmodus konfigurieren

-

Anwendungsfall 9: Lastausgleich im Inlinemodus konfigurieren

-

Anwendungsfall 10: Lastausgleich von Intrusion-Detection-System-Servern

-

Anwendungsfall 11: Netzwerkverkehr mit Listenrichtlinien isolieren

-

Anwendungsfall 12: Citrix Virtual Desktops für den Lastausgleich konfigurieren

-

Anwendungsfall 13: Konfiguration von Citrix Virtual Apps and Desktops für den Lastausgleich

-

Anwendungsfall 14: ShareFile-Assistent zum Lastausgleich Citrix ShareFile

-

Anwendungsfall 15: Konfiguration des Layer-4-Lastenausgleichs auf der NetScaler Appliance

-

-

SSL-Offload und Beschleunigung

-

Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance

-

Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen

-

Unterstützung für Thales Luna Network Hardwaresicherheitsmodul

-

-

-

CloudBridge Connector-Tunnels zwischen zwei Rechenzentren konfigurieren

-

CloudBridge Connector zwischen Datacenter und AWS Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen einem Rechenzentrum und Azure Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen Datacenter und SoftLayer Enterprise Cloud konfigurieren

-

-

Konfigurationsdateien in einem Hochverfügbarkeitssetup synchronisieren

-

Hochverfügbarkeitsknoten in verschiedenen Subnetzen konfigurieren

-

Beschränken von Failovers, die durch Routenmonitore im Nicht-INC-Modus verursacht werden

-

HA-Heartbeat-Meldungen auf einer NetScaler-Appliance verwalten

-

NetScaler in einem Hochverfügbarkeitssetup entfernen und ersetzen

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Bot-Erkennung

Das NetScaler Bot-Managementsystem verwendet verschiedene Techniken, um den eingehenden Bot-Verkehr zu erkennen. Die Techniken werden als Erkennungsregeln verwendet, um den Bot-Typ zu erkennen. Die Techniken lauten wie folgt:

Hinweis:

Das Bot-Management unterstützt maximal 32 Konfigurationsentitäten für Blocklisten-, Zulassungslisten- und Ratenbegrenzungstechniken.

Liste zugelassener Bots — Eine benutzerdefinierte Liste von IP-Adressen (IPv4 und IPv6), Subnetzen (IPv4 und IPv6) und Richtlinienausdrücken, die als zulässige Liste umgangen werden können.

Bot-Blockliste — Eine benutzerdefinierte Liste von IP-Adressen (IPv4 und IPv6), Subnetzen (IPv4 und IPv6) und Richtlinienausdrücken, die für den Zugriff auf Ihre Webanwendungen gesperrt werden müssen.

IP-Reputation — Diese Regel erkennt, ob der eingehende Bot-Verkehr von einer bösartigen IP-Adresse stammt.

Gerätefingerabdruck — Diese Regel erkennt, ob der eingehende Bot-Verkehr die Geräte-Fingerabdruck-ID im Header der eingehenden Anfrage und in den Browserattributen eines eingehenden Client-Bot-Traffics enthält.

Einschränkung:

- JavaScript muss im Client-Browser aktiviert sein.

- Funktioniert nicht für XML-Antworten.

Bot-Log-Ausdruck — Die Erkennungstechnik ermöglicht es Ihnen, zusätzliche Informationen als Protokollnachrichten zu erfassen. Bei den Daten kann es sich um den Namen des Benutzers handeln, der die URL angefordert hat, die Quell-IP-Adresse und den Quellport, von dem aus der Benutzer die Anfrage gesendet hat, oder um Daten, die aus einem Ausdruck generiert wurden.

Ratenlimit — Diese Regelrate begrenzt mehrere Anfragen, die von demselben Client kommen.

Bot-Trap — Erkennt und blockiert automatisierte Bots, indem in der Kundenantwort eine Trap-URL angegeben wird. Die URL erscheint unsichtbar und nicht zugänglich, wenn der Client ein menschlicher Benutzer ist. Die Erkennungstechnik ist wirksam, um Angriffe durch automatisierte Bots zu blockieren.

TPS — Erkennt eingehenden Traffic als Bots, wenn die maximale Anzahl von Anfragen und der prozentuale Anstieg der Anfragen das konfigurierte Zeitintervall überschreiten.

CAPTCHA — Diese Regel verwendet ein CAPTCHA zur Abwehr von Bot-Angriffen. Ein CAPTCHA ist eine Challenge-Response-Validierung, um festzustellen, ob der eingehende Verkehr von einem menschlichen Benutzer oder einem automatisierten Bot stammt. Die Validierung hilft dabei, automatisierte Bots zu blockieren, die Sicherheitsverletzungen an Webanwendungen verursachen. Sie können CAPTCHA als Bot-Aktion in den Techniken zur IP-Reputation und zur Erkennung von Gerätefingerabdrücken konfigurieren.

Lassen Sie uns nun sehen, wie Sie die einzelnen Techniken konfigurieren können, um Ihren Bot-Traffic zu erkennen und zu verwalten.

So aktualisieren Sie Ihre Appliance auf die NetScaler CLI-basierte Bot-Management-Konfiguration

Wenn Sie Ihre Appliance von einer älteren Version (NetScaler Release 13.0 Build 58.32 oder früher) aktualisieren, müssen Sie die vorhandene Bot-Management-Konfiguration zunächst nur einmal manuell in die NetScaler CLI-basierte Bot-Management-Konfiguration konvertieren. Führen Sie die folgenden Schritte aus, um Ihre Bot-Management-Konfiguration manuell zu konvertieren.

-

Stellen Sie nach dem Upgrade auf die neueste Version mithilfe des folgenden Befehls eine Verbindung zum Upgrade-Tool “upgrade_bot_config.py” her

Geben Sie in der Befehlszeile Folgendes ein:

shell "/var/python/bin/python /netscaler/upgrade_bot_config.py > /var/bot_upgrade_commands.txt" -

Führen Sie die Konfiguration mit dem folgenden Befehl aus.

Geben Sie in der Befehlszeile Folgendes ein:

batch -f /var/bot_upgrade_commands.txt -

Speichern Sie die aktualisierte Konfiguration.

save ns config

NetScaler CLI-basiertes Bot-Management konfigurieren

Die Bot-Management-Konfiguration ermöglicht es Ihnen, eine oder mehrere Bot-Erkennungstechniken an ein bestimmtes Bot-Profil zu binden. Sie müssen die folgenden Schritte ausführen, um die NetScaler-basierte Bot-Verwaltung zu konfigurieren:

- Bot-Management aktivieren

- Bot-Signatur importieren

- Bot-Profil hinzufügen

- Bot-Profil binden

- Bot-Richtlinie hinzufügen

- Bot-Richtlinie binden

- Bot-Einstellungen konfigurieren

Hinweis:

Wenn Sie Ihre Appliance von einer älteren Version aktualisieren, müssen Sie zuerst die bestehende Bot-Management-Konfiguration manuell konvertieren. Weitere Informationen finden Sie unter Aktualisieren auf NetScaler CLI-basierte Bot-Verwaltungskonfiguration.

Bot-Management aktivieren

Bevor Sie beginnen können, stellen Sie sicher, dass die Bot-Management-Funktion auf der Appliance aktiviert ist. Wenn Sie einen neuen NetScaler oder VPX haben, müssen Sie die Funktion aktivieren, bevor Sie sie konfigurieren. Wenn Sie eine NetScaler-Appliance von einer früheren Version auf die aktuelle Version aktualisieren, müssen Sie die Funktion aktivieren, bevor Sie sie konfigurieren. Geben Sie in der Befehlszeile Folgendes ein:

enable ns feature Bot

Bot-Signatur importieren

Sie können die Standard-Signatur-Bot-Datei importieren und an das Bot-Profil binden. Geben Sie in der Befehlszeile Folgendes ein:

import bot signature [<src>] <name> [-comment <string>] [-overwrite]

Dabei gilt:

src - Lokaler Pfadname oder URL (Protokoll, Host, Pfad und Dateiname). Maximale Länge: 2047.

> Hinweis:

>

> Der Import schlägt fehl, wenn sich das zu importierende Objekt auf einem HTTPS-Server befindet, für dessen Zugriff eine Client-Zertifikatsauthentifizierung erforderlich ist.

name - Name des Bot-Signaturdateiobjekts. Dies ist ein obligatorisches Argument. Maximale Länge: 31

comment - Beschreibung des Signaturdateiobjekts. Maximale Länge: 255

overwrite - Aktion, die die bestehende Datei überschreibt.

> Hinweis:

>

> Verwenden Sie die Option overwrite, um den Inhalt der Signaturdatei zu aktualisieren. Verwenden Sie alternativ den Befehl update bot signature <name>, um die Signaturdatei auf der NetScaler-Appliance zu aktualisieren.

Beispiel

import bot signature http://www.example.com/signature.json signaturefile -comment commentsforbot –overwrite

Hinweis:

Sie können die Option zum Überschreiben verwenden, um den Inhalt in der Signaturdatei zu aktualisieren. Sie können den Befehl

update bot signature <name>auch verwenden, um die Signaturdatei in der NetScaler-Appliance zu aktualisieren.

Bot-Profil hinzufügen

Ein Bot-Profil ist eine Sammlung von Profileinstellungen zur Konfiguration der Bot-Verwaltung auf der Appliance. Sie können die Einstellungen so konfigurieren, dass die Bot-Erkennung durchgeführt wird.

Geben Sie in der Befehlszeile Folgendes ein:

add bot profile <name> [-signature <string>] [-errorURL <string>] [-trapURL <string>] [-whiteList ( ON | OFF )] [-blackList ( ON | OFF )] [-rateLimit ( ON | OFF )] [-deviceFingerprint ( ON | OFF )] [-deviceFingerprintAction ( none | log | drop | redirect | reset | mitigation )] [-ipReputation ( ON | OFF )] [-trap ( ON | OFF )]

Beispiel:

add bot profile profile1 -signature signature -errorURL http://www.example.com/error.html -trapURL /trap.html -whitelist ON -blacklist ON -ratelimit ON -deviceFingerprint ON -deviceFingerprintAction drop -ipReputation ON -trap ON

Bot-Profil binden

Nachdem Sie ein Bot-Profil erstellt haben, müssen Sie den Bot-Erkennungsmechanismus an das Profil binden.

Geben Sie in der Befehlszeile Folgendes ein:

bind bot profile <name> | (-ipReputation [-category <ipReputationCategory>] [-enabled ( ON | OFF )] [-action ( none | log | drop | redirect | reset | mitigation )] [-logMessage <string>]

Beispiel:

Das folgende Beispiel dient der Bindung der IP-Reputationserkennungstechnik an ein bestimmtes Bot-Profil.

bind bot profile profile5 -ipReputation -category BOTNET -enabled ON -action drop -logMessage message

Bot-Richtlinie hinzufügen

Sie müssen die Bot-Richtlinie für die Auswertung des Bot-Traffics hinzufügen.

Geben Sie in der Befehlszeile Folgendes ein:

add bot policy <name> -rule <expression> -profileName <string> [-undefAction <string>] [-comment <string>] [-logAction <string>]

Hierbei gilt:

Name- Name für die Bot-Richtlinie. Muss mit einem Buchstaben, einer Zahl oder dem Unterstrich (_) beginnen und darf nur Buchstaben, Zahlen und Bindestrich (-), Punkt (.), Pfund (#), Leerzeichen (), At (@), Gleichheitszeichen (=), Doppelpunkt (:) und Unterstriche enthalten. Kann geändert werden, nachdem die Bot-Richtlinie hinzugefügt wurde.

Rule— Ein Ausdruck, anhand dessen die Richtlinie bestimmt, ob das Bot-Profil auf die angegebene Anfrage angewendet werden soll. Dies ist ein obligatorisches Argument. Maximale Länge: 1499

profileName— Name des Bot-Profils, das angewendet werden soll, wenn die Anfrage dieser Bot-Richtlinie entspricht. Dies ist ein obligatorisches Argument. Maximale Länge: 127

undefAction- Aktion, die ausgeführt werden muss, wenn das Ergebnis der Politikbewertung nicht definiert ist (UNDEF). Ein UNDEF-Ereignis weist auf eine interne Fehlerbedingung hin. Maximale Länge: 127

Comment- Beschreibung dieser Bot-Richtlinie. Maximale Länge: 255

logAction — Name der Protokollaktion, die für Anfragen verwendet werden soll, die dieser Richtlinie entsprechen. Maximale Länge: 127

Beispiel:

add bot policy pol1 –rule "HTTP.REQ.HEADER(\"header\").CONTAINS(\"custom\")" - profileName profile1 -undefAction drop –comment commentforbotpolicy –logAction log1

Bot-Richtlinie global binden

Geben Sie in der Befehlszeile Folgendes ein:

bind bot global -policyName <string> -priority <positive_integer> [-gotoPriorityExpression <expression>][-type ( REQ_OVERRIDE | REQ_DEFAULT )] [-invoke (-labelType ( vserver | policylabel ) -labelName <string>) ]

Beispiel:

bind bot global –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

Binden Sie die Bot-Richtlinie an einen virtuellen Server

Geben Sie in der Befehlszeile Folgendes ein:

bind lb vserver <name>@ ((<serviceName>@ [-weight <positive_integer>] ) | <serviceGroupName>@ | (-policyName <string>@ [-priority <positive_integer>] [-gotoPriorityExpression <expression>]

Beispiel:

bind lb vserver lb-server1 –policyName pol1 –priority 100 –gotoPriorityExpression NEXT -type REQ_OVERRIDE

Bot-Einstellungen konfigurieren

Sie können die Standardeinstellungen bei Bedarf anpassen. Geben Sie in der Befehlszeile Folgendes ein:

set bot settings [-defaultProfile <string>] [-javaScriptName <string>] [-sessionTimeout <positive_integer>] [-sessionCookieName <string>] [-dfpRequestLimit <positive_integer>] [-signatureAutoUpdate ( ON | OFF )] [-signatureUrl <URL>] [-proxyServer <ip_addr|ipv6_addr|\*>] [-proxyPort <port|\*>]

<!--NeedCopy-->

Hierbei gilt:

defaultProfile — Profil, das verwendet werden soll, wenn eine Verbindung keiner Richtlinie entspricht. Die Standardeinstellung ist “„, wodurch nicht übereinstimmende Verbindungen zurück an NetScaler gesendet werden, ohne zu versuchen, sie weiter zu filtern. Maximale Länge: 31

javaScriptName - Name des JavaScripts, das die BotNet-Funktion als Antwort verwendet. Muss mit einem Buchstaben oder einer Zahl beginnen und kann aus 1 bis 31 Buchstaben, Zahlen und den Symbolen Bindestrich (-) und Unterstrich (_) bestehen. Die folgende Anforderung gilt nur für die NetScaler CLI: Wenn der Name ein oder mehrere Leerzeichen enthält, setzen Sie den Namen in doppelte oder einfache Anführungszeichen (z. B. „mein Cookie-Name“ oder „mein Cookie-Name“). Maximale Länge: 31

sessionTimeout - Sitzungs-Timeout in Sekunden, nach deren Ablauf eine Benutzersitzung beendet wird.

Minimum value - 1, Maximalwert: 65535

sessionCookieName - Name des SessionCookies, den die BotNet-Funktion für das Tracking verwendet. Muss mit einem Buchstaben oder einer Zahl beginnen und kann aus 1 bis 31 Buchstaben, Zahlen und den Symbolen Bindestrich (-) und Unterstrich (_) bestehen. Die folgende Anforderung gilt nur für die NetScaler CLI: Wenn der Name ein oder mehrere Leerzeichen enthält, setzen Sie den Namen in doppelte oder einfache Anführungszeichen (z. B. „mein Cookie-Name“ oder „mein Cookie-Name“). Maximale Länge: 31

dfpRequestLimit — Anzahl der Anfragen, die ohne Bot-Sitzungscookie zugelassen werden sollen, wenn der Gerätefingerabdruck aktiviert ist. Minimalwert: 1, Maximalwert: 4294967295

signatureAutoUpdate - Flagge, die verwendet wird, um Bot-Signaturen für automatische Aktualisierungen zu aktivieren/deaktivieren. Mögliche Werte: ON, OFF.

Standardwert: OFF

signatureUrl - URL zum Herunterladen der Bot-Signaturzuordnungsdatei vom Server. Vorgabewert: https://nsbotsignatures.s3.amazonaws.com/BotSignatureMapping.json. Maximale Länge: 2047

proxyServer - Proxy-Server-IP zum Abrufen aktualisierter Signaturen von AWS.

proxyPort - Proxy-Server-Port zum Abrufen aktualisierter Signaturen von AWS. Standardwert: 8080

proxyUsername - Benutzername zur Authentifizierung beim Proxyserver für das Herunterladen von Signaturaktualisierungen.

proxyPassword — Kennwort zur Authentifizierung beim Proxyserver für das Herunterladen von Signaturaktualisierungen.

Beispiel:

set bot settings –defaultProfile profile1 –javaScriptName json.js –sessionTimeout 1000 –sessionCookieName session -proxyServer 10.102.30.112 -proxyPort 3128 -proxyUsername defaultuser -proxyPassword defaultPassword

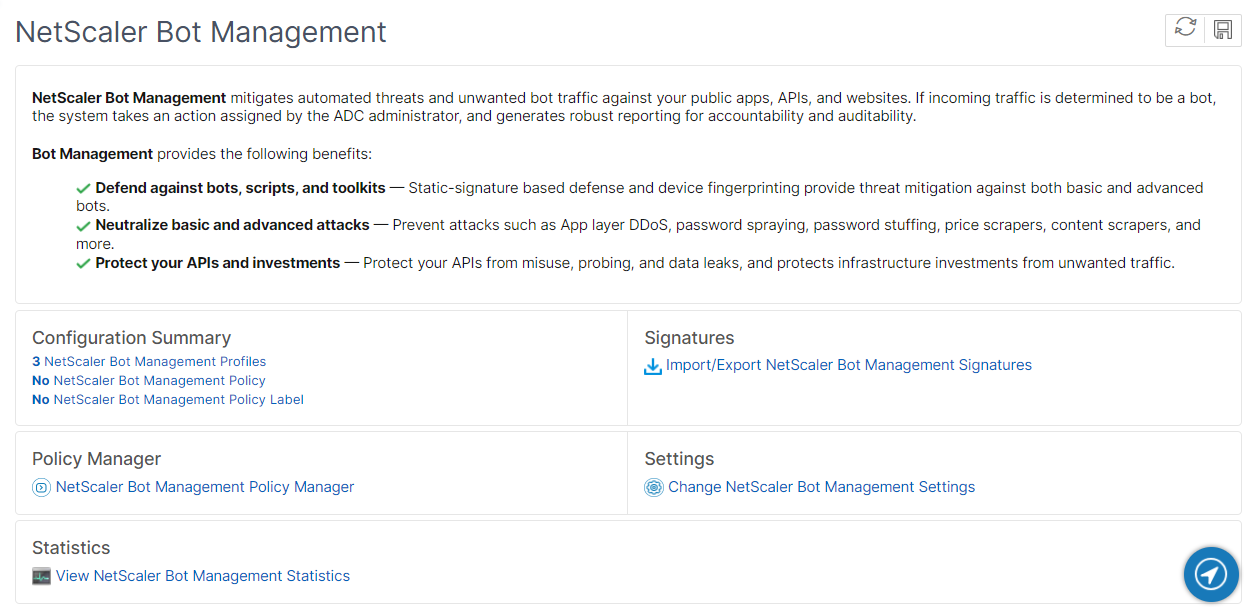

Konfiguration des Bot-Managements mithilfe der NetScaler GUI

Sie können das NetScaler-Bot-Management konfigurieren, indem Sie zuerst die Funktion auf der Appliance aktivieren. Nach der Aktivierung können Sie eine Bot-Richtlinie erstellen, um den eingehenden Traffic als Bot zu bewerten und den Traffic an das Bot-Profil zu senden. Anschließend erstellen Sie ein Bot-Profil und binden das Profil dann an eine Bot-Signatur. Als Alternative können Sie auch die standardmäßige Bot-Signaturdatei klonen und die Signaturdatei verwenden, um die Erkennungstechniken zu konfigurieren. Nachdem Sie die Signaturdatei erstellt haben, können Sie sie in das Bot-Profil importieren.

- Bot-Verwaltungsfunktion aktivieren

- Einstellungen für die Bot-Verwaltung konfigurieren

- NetScaler Bot-Standardsignatur klonen

- NetScaler-Bot-Signatur importieren

- Bot-Profil- und Signatureinstellungen konfigurieren

- Bot-Profil erstellen

- Bot-Richtlinie erstellen

Bot-Verwaltungsfunktion aktivieren

Gehen Sie wie folgt vor, um die Bot-Verwaltung zu aktivieren:

- Erweitern Sie im Navigationsbereich System und klicken Sie dann auf Einstellungen > Erweiterte Funktionen konfigurieren .

- Wählen Sie auf der Seite „ Erweiterte Funktionen konfigurieren “ das Kontrollkästchen NetScaler Bot Management aus.

- Klicken Sie auf OK.

Einstellungen für die Bot-Verwaltung konfigurieren

Gehen Sie wie folgt vor, um die Fingerabdrucktechnik des Geräts zu konfigurieren:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management.

- Klicken Sie im Detailbereich unter Einstellungen auf NetScaler bot Management-Einstellungen ändern.

-

Legen Sie in den NetScaler bot-Verwaltungseinstellungen konfigurieren die folgenden Parameter fest.

- Standardprofil. Wähle ein Bot-Profil aus.

- JavaScript-Name Name der JavaScript-Datei, die das Bot-Management in seiner Antwort an den Client verwendet.

- Sitzungstimeout. Timeout in Sekunden, nach dem die Benutzersitzung beendet wird.

- Sitzungs-Cookie. Name des Sitzungscookies, das das Bot-Managementsystem zur Verfolgung verwendet.

- Limit für Geräte-Fingerabdruckanfragen. Anzahl der Anfragen, die ohne Bot-Sitzungscookie zugelassen werden sollen, wenn der Gerätefingerabdruck aktiviert ist.

- Proxyserver — IP-Adresse des Proxyservers, von dem die neuesten Signaturen hochgeladen werden.

- Proxy-Port — Portnummer des Computers, von dem die neuesten Signaturen hochgeladen werden.

- Proxy-Benutzername — Benutzername für die Authentifizierung des Proxy-Servers

- Proxy-Passwort - Passwort für die Authentifizierung des Proxyservers.

Hinweis:

Die Felder Proxybenutzername und Proxy-Kennwort sind aktiviert, wenn die Felder Proxy-Server und Proxy-Port konfiguriert sind.

- Klicken Sie auf OK.

Bot-Signaturdatei klonen

Gehen Sie wie folgt vor, um die Bot-Signaturdatei zu klonen:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management und Signatures.

- Wählen Sie auf der Seite NetScaler Bot Management Signatures den Standard-Bot-Signaturdatensatz aus und klicken Sie auf Klonen.

- Geben Sie auf der Seite Bot-Signatur klonen einen Namen ein und bearbeiten Sie die Signaturdaten.

- Klicken Sie auf Erstellen.

Bot-Signaturdatei importieren

Wenn Sie eine eigene Signaturdatei haben, können Sie sie als Datei, Text oder URL importieren. Gehen Sie wie folgt vor, um die Bot-Signaturdatei zu importieren:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management und Signatures.

- Importieren Sie die Datei auf der Seite NetScaler Bot Management Signatures als URL, Datei oder Text.

- Klicken Sie auf Weiter.

- Stellen Sie auf der Seite NetScaler Bot Management-Signatur importieren die folgenden Parameter ein.

- Name — Name der Bot-Signaturdatei.

- Kommentar — Kurzbeschreibung der importierten Datei.

- Überschreiben — Aktivieren Sie das Kontrollkästchen, um das Überschreiben von Daten während der Dateiaktualisierung zuzulassen.

- Signaturdaten — Signaturparameter ändern

- Klicken Sie auf Fertig.

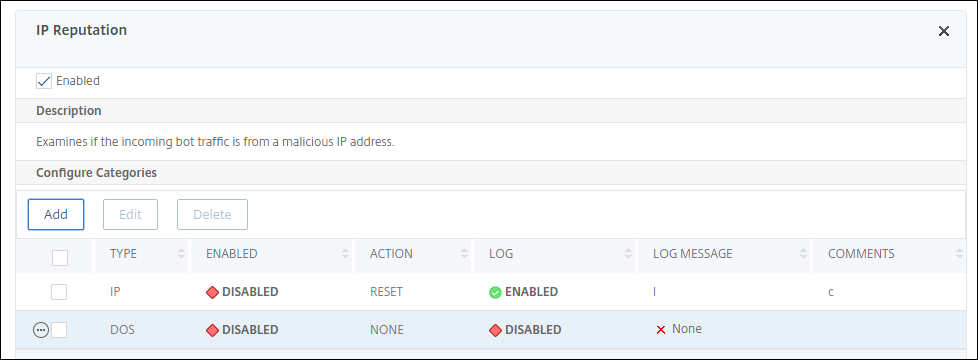

IP-Reputation konfigurieren

Die IP-Reputations-Bot-Technik verwendet die IP-Reputationsdatenbank und die Cloud-Serviceanbieter-Datenbank von Webroot, um zu überprüfen, ob es sich bei einer Client-Anfrage um eine bösartige IP-Adresse oder eine Public-Cloud-IP-Adresse handelt. Als Teil der Bot-Kategorien wird konfiguriert und anschließend eine Bot-Aktion damit verknüpft. Führen Sie die folgenden Schritte aus, um die Webroot IP-Reputation- und Cloud-Dienstanbieter-Datenbankkategorien zu konfigurieren.

- Navigieren Sie zu Sicherheit > NetScaler bot-Verwaltung und Profile.

- Wählen Sie auf der Seite NetScaler bot Management-Profile ein Profil aus, und klicken Sie auf Bearbeiten.

- Gehen Sie auf der Seite mit dem NetScaler bot Management Profile zum Abschnitt Profile Settings und klicken Sie auf IP Reputation.

- Stellen Sie im Abschnitt IP-Reputation die folgenden Parameter ein:

- Aktiviert. Aktivieren Sie das Kontrollkästchen, um den eingehenden Bot-Verkehr im Rahmen des Erkennungsprozesses zu validieren.

- Kategorien konfigurieren. Sie können die IP-Reputationstechnik für eingehenden Bot-Verkehr in verschiedenen Kategorien verwenden. Basierend auf der konfigurierten Kategorie können Sie den Bot-Verkehr löschen oder umleiten. Klicken Sie auf Hinzufügen, um eine schädliche Bot-Kategorie zu konfigurieren.

-

Legen Sie auf der Seite IP-Reputationsbindung des NetScaler bot-Verwaltungsprofils konfigurieren die folgenden Parameter fest:

-

Kategorie. Wählen Sie eine Webroot IP-Reputation-Bot-Kategorie aus, um eine Clientanfrage als schädliche IP-Adresse zu validieren.

- IP_BASED — Diese Kategorie prüft, ob die Client-IP-Adresse (IPv4 und IPv6) bösartig ist oder nicht.

- BOTNET — Diese Kategorie umfasst Botnet-C&C-Kanäle und infizierte Zombie-Maschinen, die vom Bot-Master gesteuert werden.

- SPAM_SOURCES — Diese Kategorie umfasst das Tunneln von Spam-Nachrichten über einen Proxy, anomale SMTP-Aktivitäten und Spam-Aktivitäten im Forum.

- SCANNER — Diese Kategorie umfasst alle Arten von Informationen wie Sonden, Host-Scans, Domain-Scans und Brute-Force-Angriffe mit Passwörtern.

- DOS — Zu dieser Kategorie gehören DOS, DDOS, anomale Synchronisationsflut und Erkennung von anomalem Datenverkehr.

- REPUTATION — In dieser Kategorie wird der Zugriff von IP-Adressen (IPv4 und IPv6) verweigert, von denen derzeit bekannt ist, dass sie mit Malware infiziert sind. Zu dieser Kategorie gehören auch IP-Adressen mit einem durchschnittlichen niedrigen Wert im Webroot Reputation Index. Die Aktivierung dieser Kategorie verhindert den Zugriff von identifizierten Quellen zur Kontaktaufnahme mit Malware-Verteilungspunkten.

- PHISHING — Zu dieser Kategorie gehören IP-Adressen (IPv4 und IPv6), auf denen Phishing-Websites gehostet werden, und andere Arten von Betrugsaktivitäten wie Werbeklickbetrug oder Spielbetrug.

- PROXY — Diese Kategorie umfasst IP-Adressen (IPv4 und IPv6), die Proxydienste bereitstellen.

- NETZWERK — IPs, die Proxy- und Anonymisierungsdienste bereitstellen, darunter The Onion Router, auch bekannt als TOR oder Dark Net.

- MOBILE_THREATS — Diese Kategorie überprüft die Client-IP-Adresse (IPv4 und IPv6) anhand der Liste der Adressen, die für mobile Geräte schädlich sind.

-

Kategorie. Wählen Sie eine Kategorie eines Webroot-Public-Cloud-Dienstanbieters aus, um zu überprüfen, ob es sich bei einer Client-Anfrage um eine Public-Cloud-IP-Adresse handelt.

- AWS — In dieser Kategorie wird die Client-IP-Adresse anhand einer Liste von Public-Cloud-Adressen von AWS geprüft.

- GCP — In dieser Kategorie wird die Client-IP-Adresse anhand einer Liste von Public-Cloud-Adressen von der Google Cloud Platform überprüft.

- AZURE — Diese Kategorie überprüft die Clientadresse anhand einer Liste von Public-Cloud-Adressen von Azure.

- ORACLE — Diese Kategorie überprüft die Client-IP-Adresse anhand einer Liste von Public-Cloud-Adressen von Oracle

- IBM — Diese Kategorie überprüft die Client-IP-Adresse anhand einer Liste von Public-Cloud-Adressen von IBM.

- SALESFORCE — In dieser Kategorie wird die Client-IP-Adresse anhand einer Liste von Public-Cloud-Adressen von Salesforce geprüft.

Mögliche Werte für die Bot-Kategorie Webroot IP-Reputation: IP, BOTNETS, SPAM_SOURCES, SCANNERS, DOS, REPUTATION, PHISHING, PROXY, NETWORK, MOBILE_THREATS.

Mögliche Werte für die Kategorie Webroot Public Cloud Service Provider: AWS, GCP, AZURE, ORACLE, IBM, SALESFORCE.

- Aktiviert. Aktivieren Sie das Kontrollkästchen, um die Erkennung der IP-Reputationssignatur zu validieren.

- Bot-Aktion. Basierend auf der konfigurierten Kategorie können Sie keine Aktion, keine Drop-, Umleitung- oder Minderungsaktion zuweisen.

- Loggen. Wählen Sie das Kontrollkästchen aus, um Protokolleinträge zu speichern.

- Nachricht protokollieren. Kurzbeschreibung des Protokolls.

- Kommentare. Kurze Beschreibung der Bot-Kategorie.

-

- Klicken Sie auf OK.

- Klicken Sie auf Update.

-

Klicken Sie auf Fertig.

Hinweis:

Wenn Sie die IP-Reputationdeaktivieren, stellen Sie sicher, dass die Downloads gestoppt werden. Gehen Sie wie folgt vor, um die IP-Reputation-Downloads zu stoppen:

- Navigieren Sie zu Security > NetScaler bot Management > Change NetScaler bot Management Settings.

- Ändern Sie das Default Nonintrusive Profile in BOT_BYPASS.

Weitere Informationen zu Profileinstellungen finden Sie unter Konfiguration der Bot-Profileinstellung

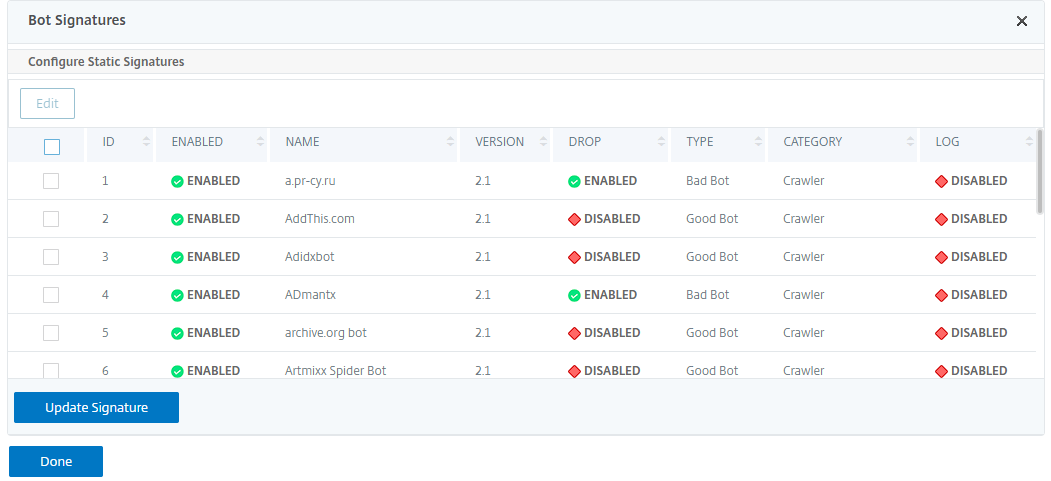

Statische Bot-Signaturen konfigurieren

Diese Erkennungstechnik ermöglicht es Ihnen, die User-Agent-Informationen anhand der Browserdetails zu identifizieren. Basierend auf den Informationen des Benutzeragenten wird der Bot als schlechter oder guter Bot identifiziert, und Sie weisen ihm dann eine Bot-Aktion zu.

Gehen Sie wie folgt vor, um die statische Signaturtechnik zu konfigurieren:

- Erweitern Sie im Navigationsbereich Sicherheit > NetScaler Bot ManagementSignaturen.

- Wählen Sie auf der Seite NetScaler Bot Management Signatures eine Signaturdatei aus und klicken Sie auf Bearbeiten.

- Gehen Sie auf der NetScaler Bot Management Signaturseite zum Abschnitt Signatureinstellungen und klicken Sie auf Bot-Signaturen.

- Stellen Sie im Abschnitt Bot-Signaturen die folgenden Parameter ein:

- Konfigurieren Sie statische Signaturen. Dieser Abschnitt enthält eine Liste von statischen Bot-Signaturdatensätzen. Sie können einen Datensatz auswählen und auf Bearbeiten klicken, um ihm eine Bot-Aktion zuzuweisen.

- Klicken Sie auf OK.

- Klicken Sie auf Signatur aktualisieren.

- Klicken Sie auf Fertig.

Abgrenzung der statischen Bot-Signatur

NetScaler Bot Management schützt Ihre Webanwendung vor Bots. Statische Bot-Signaturen helfen dabei, gute und schlechte Bots basierend auf Anforderungsparametern wie User-Agent in der eingehenden Anforderung zu identifizieren.

Die Liste der Signaturen in der Datei ist riesig und es werden auch neue Regeln hinzugefügt und abgestandene werden regelmäßig entfernt. Als Administrator möchten Sie möglicherweise nach einer bestimmten Signatur oder einer Liste von Signaturen in einer Kategorie suchen. Um Signaturen einfach zu filtern, bietet die Bot-Signaturseite eine verbesserte Suchfunktion. Mit der Suchfunktion können Sie Signaturregeln finden und ihre Eigenschaft anhand eines oder mehrerer Signaturparameter wie Aktion, Signatur-ID, Entwickler und Signaturname konfigurieren.

Aktion — Wählen Sie eine Bot-Aktion aus, die Sie für eine bestimmte Kategorie von Signaturregeln konfigurieren möchten. Im Folgenden sind die verfügbaren Aktionstypen aufgeführt:

- Ausgewählte aktivieren — Aktiviert alle ausgewählten Signaturregeln.

- Ausgewählte deaktivieren — Deaktiviert alle ausgewählten Signaturregeln.

- Ausgewählte löschen — Wählen Sie die Aktion „Löschen“ für alle ausgewählten Signaturregeln aus.

- Ausgewählte Weiterleitung — Wendet die Aktion „Umleiten“ auf alle ausgewählten Signaturregeln an.

- Ausgewählte zurücksetzen — Wendet die Aktion „Zurücksetzen“ auf alle ausgewählten Signaturregeln an.

- Ausgewählte protokollieren — Wendet die Aktion „Protokoll“ auf alle ausgewählten Signaturregeln an.

- Ausgewählte löschen — Deaktiviert die Löschaktion für alle ausgewählten Signaturregeln.

- Ausgewählte Umleitung entfernen — Deaktiviert die Umleitungsaktion für alle ausgewählten Signaturregeln.

- Ausgewählte zurücksetzen entfernen — Deaktiviert die Aktion zum Zurücksetzen auf alle ausgewählten Signaturregeln.

- Ausgewähltes Protokoll entfernen — Deaktiviert die Protokollaktion auf alle ausgewählten Signaturregeln.

Kategorie — Wählen Sie eine Kategorie aus, um die Signaturregeln entsprechend zu filtern. Im Folgenden finden Sie eine Liste der Kategorien, die für die Sortierung von Signaturregeln verfügbar sind.

- Aktion — Sortiert basierend auf der Bot-Aktion.

- Kategorie — Sortiert nach Bot-Kategorie.

- Entwickler — Sortiert nach dem Herausgeber des Host-Unternehmens.

- Aktiviert — Sortiert basierend auf aktivierten Signaturregeln.

- ID — Sortiert basierend auf der ID der Signaturregel.

- Protokoll — Sortiert auf der Grundlage von Signaturregeln, für die die Protokollierung aktiviert ist.

- Name — Sortiert nach dem Namen der Signaturregel.

- Typ — Sortiert nach dem Signaturtyp.

- Version — Sortiert basierend auf der Version der Signaturregel.

Suchen Sie mithilfe der NetScaler-GUI nach statischen Bot-Signaturregeln auf der Grundlage von Aktions- und Kategorietypen

- Navigieren Sie zu Security > NetScaler Bot Management > Signature.

- Klicken Sie auf der Detailseite auf Hinzufügen.

- Klicken Sie auf der Seite NetScaler Bot Management Signatures im Abschnitt Statische Signatur auf Bearbeiten.

- Wählen Sie im Abschnitt Statische Signatur konfigurieren eine Signaturaktion aus der Dropdownliste aus.

- Verwenden Sie die Suchfunktion, um eine Kategorie auszuwählen und die Regeln entsprechend zu filtern.

- Klicken Sie auf Update.

Bearbeiten Sie die Eigenschaft der statischen Bot-Signaturregel mithilfe der NetScaler-GUI

- Navigieren Sie zu Security > NetScaler Bot Management > Signature.

- Klicken Sie auf der Detailseite auf Hinzufügen.

- Klicken Sie auf der Seite NetScaler Bot Management Signatures im Abschnitt Statische Signatur auf Bearbeiten.

- Wählen Sie im Abschnitt Statische Signatur konfigurieren eine Aktion aus der Dropdownliste aus.

- Verwenden Sie die Suchfunktion, um eine Kategorie auszuwählen und die Regeln entsprechend zu filtern.

- Wählen Sie aus der Liste der statischen Signaturen eine Signatur aus, um ihre Eigenschaft zu ändern.

- Klicken Sie zum Bestätigen auf OK.

Weitere Informationen zu Profileinstellungen finden Sie unter Konfiguration der Bot-Signatureinstellung

Bot-Verwaltungsprofil erstellen

Ein Bot-Profil ist eine Sammlung von Bot-Verwaltungseinstellungen, die zur Erkennung des Bot-Typs verwendet werden. In einem Profil legen Sie fest, wie die Web App Firewall jeden ihrer Filter (oder Prüfungen) auf den Bot-Verkehr auf Ihre Websites und deren Antworten anwendet.

Gehen Sie wie folgt vor, um das Bot-Profil zu konfigurieren:

- Navigieren Sie zu Sicherheit > NetScaler Bot Management > Profile .

- Klicken Sie im Detailbereich auf Hinzufügen.

-

Stellen Sie auf der Seite NetScaler Bot Management Profile erstellen die folgenden Parameter ein.

- Name. Bot-Profilname.

- Signatur. Name der Bot-Signaturdatei.

- Fehler-URL. URL für Weiterleitungen.

- Kommentar. Kurzbeschreibung des Profils.

- Klicken Sie auf Erstellen und Schließen.

Bot-Richtlinie erstellen

Die Bot-Richtlinie steuert den Datenverkehr, der zum Bot-Managementsystem fließt, und kontrolliert auch die Bot-Logs, die an den Auditlog-Server gesendet werden. Folgen Sie dem Verfahren, um die Bot-Richtlinie zu konfigurieren.

- Navigieren Sie zu Sicherheit > NetScaler Bot Management > Bot-Richtlinien.

- Klicken Sie im Detailbereich auf Hinzufügen.

- Stellen Sie auf der Seite Create NetScaler Bot Management Policy die folgenden Parameter ein.

- Name. Name der Bot-Richtlinie.

- Expression. Geben Sie den Richtlinienausdruck oder die Regel direkt in den Textbereich ein.

- Bot-Profil. Bot-Profil zur Anwendung der Bot-Richtlinie.

- Undefinierte Aktion. Wählen Sie eine Aktion aus, die Sie lieber zuweisen möchten.

- Kommentar. Kurze Beschreibung der Richtlinie.

- Aktion protokollieren. Überwachungsprotokollnachrichtenaktion zur Protokollierung des Bot-Verkehrs. Weitere Informationen zur Aktion des Überwachungsprotokolls finden Sie unter dem Thema Auditprotokollierung.

- Klicken Sie auf Erstellen und Schließen.

Vom NetScaler Bot Management verworfene Anforderungsheader

Viele der Anforderungsheader im Zusammenhang mit dem Caching werden gelöscht, um jede Anfrage im Kontext einer Sitzung anzuzeigen. Ebenso löscht das Bot-Management diesen Header, wenn die Anfrage einen Codierungs-Header enthält, damit der Webserver komprimierte Antworten senden kann, sodass der Inhalt der unkomprimierten Serverantwort vom Bot-Management überprüft wird, um das JavaScript einzufügen.

Das Bot-Management löscht die folgenden Anforderungsheader:

Bereich — Wird für die Wiederherstellung nach fehlgeschlagenen oder teilweisen Dateiübertragungen verwendet.

If-Range — Ermöglicht einem Client, ein Teilobjekt abzurufen, wenn er einen Teil dieses Objekts bereits in seinem Cache enthält (bedingtes GET).

If-Modified-Since — Wenn das angeforderte Objekt seit dem in diesem Feld angegebenen Zeitpunkt nicht geändert wurde, wird keine Entität vom Server zurückgegeben. Sie erhalten einen HTTP 304-Fehler, der nicht geändert wurde.

If-None-Match — Ermöglicht effiziente Aktualisierungen zwischengespeicherter Informationen mit minimalem Overhead.

Accept-Encoding — Welche Kodierungsmethoden sind für ein bestimmtes Objekt zulässig, z. B. gzip.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.