NetScaler Web App Firewall auf Azure bereitstellen

NetScaler Web App Firewall ist eine Lösung der Enterprise-Klasse, die moder nsten Schutz für moder ne Anwendungen bietet. NetScaler Web App Firewall mindert Bedrohungen für öffentlich zugängliche Ressourcen wie Websites, Webanwendungen und APIs. Die NetScaler Web App Firewall umfasst IP-Reputationsbasierte Filterung, Bot-Abwehr, Schutz vor OWASP Top 10-Anwendungsbedrohungen, Layer-7-DDoS-Schutz und mehr. Ebenfalls enthalten sind Optionen zur Durchsetzung der Authentifizierung, starke SSL/TLS-Chiffren, TLS 1.3, Ratenbegrenzung und Rewrite-Richtlinien. NetScaler Web App Firewall verwendet sowohl grundlegende als auch erweiterte WAF-Schutzmaßnahmen und bietet umfassenden Schutz für Ihre Anwendungen mit beispielloser Benutzerfreundlichkeit. Es ist eine Frage von Minuten, bis Sie loslegen können. Darüber hinaus spart NetScaler Web App Firewall den Benutzern durch die Verwendung eines automatisierten Lernmodells, das als dynamisches Profiling bezeichnet wird, wertvolle Zeit. Indem NetScaler Web App Firewall automatisch lernt, wie eine geschützte Anwendung funktioniert, passt sie sich der Anwendung an, selbst wenn Entwickler die Anwendungen bereitstellen und ändern. NetScaler Web App Firewall hilft bei der Einhaltung aller wichtigen behördlichen Standards und Gremien, einschließlich PCI-DSS, HIPAA und mehr. Mit unseren CloudFormation-Vorlagen war es noch nie so einfach, schnell einsatzbereit zu sein. Mit Auto Scaling können Benutzer sicher sein, dass ihre Anwendungen auch bei wachsendem Datenverkehr geschützt bleiben.

Die NetScaler Web App Firewall kann entweder als Layer-3-Netzwerkgerät oder als Layer-2-Netzwerkbrücke zwischen Kundenservern und Kundenbenutzern installiert werden, normalerweise hinter dem Router oder der Firewall des Kundenunternehmens. Weitere Informationen finden Sie unter Einführung in NetScaler Web App Firewall.

NetScaler Web App Firewall Bereitstellungsstrategie

-

Der Einsatz der Web Application Firewall dient der Bewertung, welche Anwendungen oder spezifischen Daten maximalen Sicherheitsschutz benötigen, welche weniger anfällig sind und für welche Sicherheitsüberprüfungen sicher umgangen werden können. Dies hilft Benutzern dabei, eine optimale Konfiguration zu finden und geeignete Richtlinien und Verbindungspunkte zur Trennung des Datenverkehrs zu entwerfen. Beispielsweise möchten Benutzer möglicherweise eine Richtlinie konfigurieren, um die Sicherheitsinspektion von Anfragen nach statischen Webinhalten wie Bildern, MP3-Dateien und Filmen zu Bypass, und eine andere Richtlinie konfigurieren, um erweiterte Sicherheitsprüfungen auf Anfragen nach dynamischen Inhalten anzuwenden. Benutzer können mehrere Richtlinien und Profile verwenden, um unterschiedliche Inhalte derselben Anwendung zu schützen.

-

Erstellen Sie als Grundlage für die Bereitstellung einen virtuellen Server und führen Sie Testdatenverkehr durch diesen aus, um sich ein Bild von der Geschwindigkeit und Menge des Datenverkehrs zu machen, der durch das Benutzersystem fließt.

-

Stellen Sie die Web Application Firewall bereit. Verwenden Sie NetScaler ADM und das Web Application Firewall StyleBook, um die Web Application Firewall zu konfigurieren. Einzelheiten finden Sie im Abschnitt StyleBook weiter unten in diesem Handbuch.

-

Implementieren Sie die NetScaler Web App Firewall und OWASP Top Ten.

Die drei Schutzmaßnahmen der Web Application Firewall sind besonders wirksam gegen gängige Arten von Webangriffen und werden daher häufiger eingesetzt als alle anderen. Daher sollten sie bei der ersten Bereitstellung implementiert werden. Sie sind:

-

HTML Cross-Site Scripting: Untersucht Anfragen und Antworten auf Skripte, die versuchen, auf Inhalte auf einer anderen Website als der, auf der sich das Skript befindet, zuzugreifen oder diese zu ändern. Wenn diese Prüfung ein solches Skript findet, macht sie das Skript entweder unschädlich, bevor die Anfrage oder Antwort an ihr Ziel weitergeleitet wird, oder sie blockiert die Verbindung.

-

HTML-SQL-Injection: Untersucht Anfragen, die Formularfelddaten enthalten, auf Versuche, SQL-Befehle in eine SQL-Datenbank einzufügen. Wenn diese Prüfung injizierten SQL-Code erkennt, blockiert sie entweder die Anfrage oder macht den injizierten SQL-Code unschädlich, bevor die Anfrage an den Webserver weitergeleitet wird.

Hinweis:

Stellen Sie sicher, dass Ihre Web App Firewall korrekt konfiguriert ist, damit die folgenden Bedingungen in Ihrer Konfiguration gelten:

>* Wenn Benutzer die HTML Cross-Site Scripting-Prüfung oder die HTML SQL Injection-Prüfung (oder beide) aktivieren.

> >* Benutzergeschützte Websites akzeptieren Datei-Uploads oder enthalten Webformulare, die große POST-Textdaten enthalten können.

Weitere Informationen zum Konfigurieren der Web Application Firewall zur Behandlung dieses Falls finden Sie unter Konfigurieren der Anwendungsfirewall: Konfigurieren der Web App Firewall.

- Pufferüberlauf: Untersucht Anfragen, um Versuche zu erkennen, einen Pufferüberlauf auf dem Webserver zu verursachen.

Konfiguration der Web Application Firewall

Stellen Sie sicher, dass die NetScaler Web App Firewall bereits aktiviert ist und ordnungsgemäß funktioniert. Es wird empfohlen, NetScaler Web App Firewall mit dem Web Application Firewall StyleBook zu konfigurieren. Für die meisten Benutzer ist dies die einfachste Methode, die Web Application Firewall zu konfigurieren, und sie wurde entwickelt, um Fehler zu vermeiden. Sowohl die GUI als auch die Befehlszeilenschnittstelle richten sich an erfahrene Benutzer, hauptsächlich um eine bestehende Konfiguration zu ändern oder erweiterte Optionen zu verwenden.

SQL-Einschleusung

Die HTML-SQL-Injection-Prüfung der NetScaler Web App Firewall bietet spezielle Schutzmaßnahmen gegen die Injektion von nicht autorisiertem SQL-Code, der die Sicherheit von Benutzeranwendungen beeinträchtigen könnte. NetScaler Web App Firewall untersucht die Anforderungsnutzlast für injizierten SQL-Code an drei Stellen: 1) POST-Text, 2) Header und 3) Cookies. Weitere Informationen finden Sie unter HTML-SQL-Injection-Prüfung.

Siteübergreifendes Scripting

Die Prüfung HTML Cross-Site Scripting (Cross-Site Scripting) untersucht sowohl die Header als auch die POST-Texte von Benutzeranfragen auf mögliche Cross-Site-Scripting-Angriffe. Findet es ein Cross-Site-Script, modifiziert (transformiert) es entweder die Anfrage, um den Angriff unschädlich zu machen, oder blockiert die Anfrage. Weitere Informationen finden Sie unter HTML-Cross-Site-Scripting-Prüfung.

Überprüfung des Pufferüberlaufs

Die Pufferüberlaufprüfung erkennt Versuche, einen Pufferüberlauf auf dem Webserver zu verursachen. Wenn die Web Application Firewall feststellt, dass die URL, die Cookies oder der Header länger als die konfigurierte Länge sind, blockiert sie die Anfrage, da dies zu einem Pufferüberlauf führen kann. Weitere Informationen finden Sie unter Pufferüberlaufprüfung.

Virtuelles Patchen/Signaturen

Die Signaturen enthalten spezifische, konfigurierbare Regeln, um den Schutz von Benutzerwebsites vor bekannten Angriffen zu vereinfachen. Eine Signatur stellt ein Muster dar, das Bestandteil eines bekannten Angriffs auf ein Betriebssystem, einen Webserver, eine Website, einen XML-basierten Webdienst oder eine andere Ressource ist. Ein umfangreicher Satz vorkonfigurierter integrierter oder systemeigener Regeln bietet eine einfach zu bedienende Sicherheitslösung, die das Potenzial des Musterabgleichs nutzt, um Angriffe zu erkennen und vor Anwendungsschwachstellen zu schützen. Weitere Informationen finden Sie unter Signaturen.

Die NetScaler Web App Firewall unterstützt sowohl die automatische als auch die manuelle Aktualisierung von Signaturen. Wir empfehlen außerdem die automatische Aktualisierung für Signaturen zu aktivieren, um auf dem neuesten Stand zu bleiben.

Diese Signaturdateien werden in der AWS-Umgebung gehostet, und es ist wichtig, den ausgehenden Zugriff auf NetScaler-IP-Adressen von Netzwerk-Firewalls aus zuzulassen, um die neuesten Signaturdateien abzurufen. Die Aktualisierung von Signaturen auf dem NetScaler während der Verarbeitung von Echtzeitverkehr hat keine Auswirkung.

Analysen zur Anwendungssicherheit

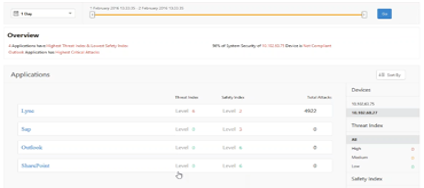

DasApplication Security Dashboardbietet einen ganzheitlichen Überblick über den Sicherheitsstatus von Benutzeranwendungen. Es zeigt beispielsweise wichtige Sicherheitsmetriken wie Sicherheitsverletzungen, Signaturverletzungen und Bedrohungsindizes. Das Anwendungssicherheits-Dashboard zeigt auch angriffsbezogene Informationen wie Syn-Attacken, Angriffe auf kleine Fenster und DNS-Flood-Angriffe für den entdeckten NetScaler an.

Hinweis:

Um die Metriken des Anwendungssicherheits-Dashboards anzuzeigen, sollte AppFlow for Security Insight auf den NetScaler-Instanzen aktiviert sein, die Benutzer überwachen möchten.

So zeigen Sie die Sicherheitsmetriken einer NetScaler-Instanz im Anwendungssicherheits-Dashboard an:

-

Melden Sie sich mit den Administratoranmeldeinformationen bei NetScaler ADM an.

-

Navigieren Sie zuApplications > App Security Dashboardund wählen Sie die Instanz-IP-Adresse aus der Geräteliste aus.

Benutzer können die im Application Security Investigator gemeldeten Unstimmigkeiten weiter untersuchen, indem sie auf die im Diagramm dargestellten Blasen klicken.

Zentralisiertes Lernen auf ADM

NetScaler Web App Firewall schützt Benutzer-Webanwendungen vor böswilligen Angriffen wie SQL-Injection und Cross-Site Scripting (XSS). Um Datenschutzverletzungen zu verhindern und den richtigen Sicherheitsschutz zu bieten, müssen Benutzer ihren Datenverkehr auf Bedrohungen und verwertbare Echtzeitdaten zu Angriffen überwachen. Manchmal kann es sich bei den gemeldeten Angriffen um falsch positive Ergebnisse handeln, und diese müssen ausnahmsweise angegeben werden.

Das zentralisierte Lernen auf NetScaler ADM ist ein sich wiederholender Musterfilter, der es WAF ermöglicht, das Verhalten (die normalen Aktivitäten) von Benutzer-Webanwendungen zu erlernen. Basierend auf der Überwachung generiert die Engine eine Liste mit vorgeschlagenen Regeln oder Ausnahmen für jede Sicherheitsüberprüfung, die auf den HTTP-Verkehr angewendet wird.

Es ist viel einfacher, Entspannungsregeln mithilfe der Learning Engine bereitzustellen, als sie manuell als notwendige Entspannungen bereitzustellen.

Um die Lernfunktion bereitzustellen, müssen Benutzer zunächst ein Web Application Firewall-Profil (Satz von Sicherheitseinstellungen) auf dem Benutzer NetScaler konfigurieren. Weitere Informationen finden Sie unter Erstellen von Web App Firewall-Profilen.

NetScaler ADM generiert für jede Sicherheitsprüfung eine Liste mit Ausnahmen (Lockerungen). Als Administrator können Sie die Liste der Ausnahmen in NetScaler ADM überprüfen und entscheiden, ob Sie die Bereitstellung durchführen oder überspringen möchten.

Mit der WAF-Lernfunktion in NetScaler ADM können Sie:

-

Konfigurieren Sie ein Lernprofil mit den folgenden Sicherheitsüberprüfungen.

-

Pufferüberlauf

-

Siteübergreifendes HTML-Scripting

-

Hinweis:

Die standortübergreifende Skriptbeschränkung gilt nur für FormField. - HTML-SQL-Injektion

> **Hinweis:**

>

> Für die HTML-SQL-Injection-Prüfung müssen Benutzer `set -sqlinjectionTransformSpecialChars ON` und `set -sqlinjectiontype sqlspclcharorkeywords` in NetScaler konfigurieren.

-

Überprüfen Sie die Lockerungsregeln in NetScaler ADM und entscheiden Sie, ob die erforderlichen Maßnahmen ergriffen werden sollen (Bereitstellen oder Überspringen).

-

Erhalten Sie die Benachrichtigungen per E-Mail, Slack und ServiceNow.

-

Verwenden Sie das Dashboard, um Details zur Entspannung anzuzeigen.

So verwenden Sie das WAF-Lernen in NetScaler ADM:

-

Das Lernprofil konfigurieren: Das Lernprofilkonfigurieren

-

Siehe die Entspannungsregeln: Entspannungsregeln und Leerlaufregeln anzeigen

-

Verwenden Sie das WAF-Lern-Dashboard: WAF-Lern-Dashboard anzeigen

StyleBooks

StyleBooks vereinfachen die Verwaltung komplexer NetScaler-Konfigurationen für Benutzeranwendungen. Ein StyleBook ist eine Vorlage, mit der Benutzer NetScaler-Konfigurationen erstellen und verwalten können. Hier geht es den Benutzern hauptsächlich um das StyleBook, mit dem die Web Application Firewall bereitgestellt wird. Weitere Informationen zu StyleBooks finden Sie unter StyleBooks.

Analytik von Sicherheitseinblicken

Web- und Webdienstanwendungen, die dem Internet ausgesetzt sind, sind zunehmend anfällig für Angriffe geworden. Um Anwendungen vor Angriffen zu schützen, benötigen Benutzer Einblicke in Art und Ausmaß vergangener, gegenwärtiger und drohender Bedrohungen, verwertbare Echtzeitdaten zu Angriffen und Empfehlungen für Gegenmaßnahmen. Security Insight bietet eine zentrale Lösung, mit der Benutzer den Sicherheitsstatus von Benutzeranwendungen beurteilen und Korrekturmaßnahmen zum Schutz von Benutzeranwendungen ergreifen können. Weitere Informationen finden Sie unter Security Insight.

Erhalten Sie detaillierte Informationen über Sicherheitsverletzungen

Benutzer möchten möglicherweise eine Liste der Angriffe auf eine Anwendung einsehen und Einblicke in die Art und Schwere der Angriffe, die von der ADC-Instanz ergriffenen Maßnahmen, die angeforderten Ressourcen und die Quelle der Angriffe erhalten.

Beispielsweise möchten Benutzer möglicherweise ermitteln, wie viele Angriffe auf Microsoft Lync blockiert wurden, welche Ressourcen angefordert wurden und welche IP-Adressen die Quellen haben.

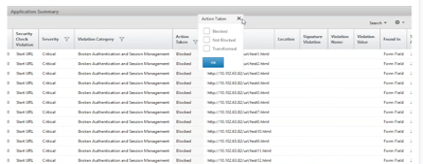

Klicken Sie imSecurity Insight-DashboardaufLync > Gesamtzahl der Verstöße. Klicken Sie in der Tabelle in der SpaltenüberschriftAktionausgeführt auf das Filtersymbol, und wählen Sie dannBlockiertaus.

Informationen zu den Ressourcen, die angefordert wurden, finden Sie in der SpalteURL. Informationen zu den Quellen der Angriffe finden Sie in der SpalteClient-IP.

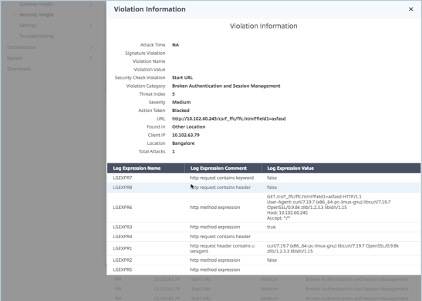

Details zum Protokollausdruck anzeigen

NetScaler verwendet Protokollausdrücke, die mit dem Application Firewall-Profil konfiguriert sind, um Maßnahmen gegen Angriffe auf eine Anwendung im Benutzerunternehmen zu ergreifen. In Security Insightkönnen Benutzer die Werte anzeigen, die für die von der ADC-Instanz verwendeten Protokollausdrücke zurückgegeben wurden. Zu diesen Werten gehören Anforderungsheader, Anforderungstext und so weiter. Zu diesen Werten gehören Anforderungsheader, Anforderungstext usw. Zusätzlich zu den Werten für den Protokollausdruck können Benutzer auch den Namen des Protokollausdrucks und den Kommentar für den Protokollausdruck anzeigen, der im Application Firewall-Profil definiert ist, das die ADC-Instanz verwendet hat, um Maßnahmen gegen den Angriff zu ergreifen.

Voraussetzungen:

Stellen Sie sicher, dass Benutzer:

-

Konfigurieren Sie Protokollausdrücke im Application Firewall-Profil. Weitere Informationen finden Sie unter Application Firewall.

-

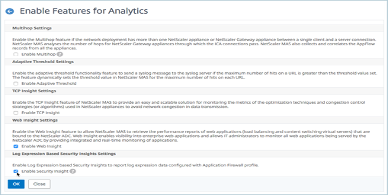

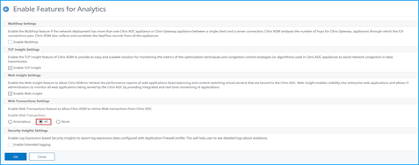

Aktivieren Sie die auf Protokollausdrücken basierenden Security Insights-Einstellungen in NetScaler ADM. Führen Sie folgende Schritte aus:

-

Navigieren Sie zuAnalytics > Einstellungenund klicken Sie aufFunktionen für Analytics aktivieren.

-

Wählen Sie auf der Seite “Features für Analyticsaktivieren” im Abschnitt “Auf Logausdruck basierende Security InsightSetting” die Option “Enable Security Insight“aus

-

Beispielsweise möchten Sie möglicherweise die Werte des Protokollausdrucks anzeigen, der von der ADC-Instanz für die Aktion zurückgegeben wurde, die sie bei einem Angriff auf Microsoft Lync im Benutzerunternehmen ausgeführt hat.

Navigieren Sie im Security Insight-DashboardzuLync > Gesamtzahl der Verstöße. Klicken Sie in der Tabelle Anwendungszusammenfassung auf die URL, um die vollständigen Details des Verstoßes auf der SeiteInformationen zur Verletzunganzuzeigen, einschließlich des Namens des Protokollausdrucks, des Kommentars und der von der ADC-Instanz für die Aktion zurückgegebenen Werte.

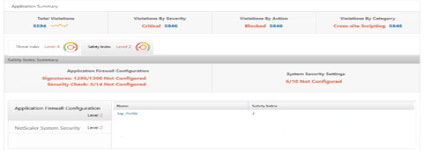

Ermitteln Sie den Sicherheitsindex, bevor Sie die Konfiguration bereitstellen. Sicherheitsverletzungen treten auf, nachdem Benutzer die Sicherheitskonfiguration auf einer ADC-Instanz bereitgestellt haben. Benutzer möchten jedoch möglicherweise die Wirksamkeit der Sicherheitskonfiguration bewerten, bevor sie sie bereitstellen.

Beispielsweise möchten Benutzer möglicherweise den Sicherheitsindex der Konfiguration für die SAP-Anwendung auf der ADC-Instanz mit der IP-Adresse 10.102.60.27 bewerten.

Klicken Sie im Security Insight-Dashboard unter Geräte auf die IP-Adresse der ADC-Instanz, die Benutzer konfiguriert haben. Benutzer können sehen, dass sowohl der Bedrohungsindex als auch die Gesamtzahl der Angriffe 0 sind. Der Bedrohungsindex spiegelt direkt die Anzahl und Art der Angriffe auf die Anwendung wider. Keine Angriffe bedeuten, dass die Anwendung keiner Bedrohung ausgesetzt ist.

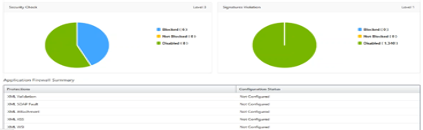

Klicken Sie aufSAP > Safety Index > SAP_Profileund bewerten Sie die angezeigten Sicherheitsindexinformationen.

In der Zusammenfassung der Anwendungsfirewall können Benutzer den Konfigurationsstatus verschiedener Schutzeinstellungen einsehen. Wenn eine Einstellung auf Protokollierung gesetzt ist oder wenn eine Einstellung nicht konfiguriert ist, wird der Anwendung ein niedrigerer Sicherheitsindex zugewiesen.

Sicherheitsverstöße

Webanwendungen, die dem Internet ausgesetzt sind, sind drastisch anfällig für Angriffe geworden. Mit NetScaler ADM können Sie verwertbare Details zu Verstößen visualisieren, um Anwendungen vor Angriffen zu schützen.

Details zu Sicherheitsverletzungen bei Anwendungen anzeigen

Webanwendungen, die dem Internet ausgesetzt sind, sind drastisch anfälliger für Angriffe geworden. Mit NetScaler ADM können Benutzer Details zu Verstößen visualisieren, die Konsequenzen nach sich ziehen, um Anwendungen vor Angriffen zu schützen. Navigieren Sie zu Sicherheit >Sicherheitsverstöße** , um eine zentrale Lösung für Folgendes zu finden:

-

Greifen Sie auf die Sicherheitsverletzungen der Anwendung basierend auf ihren Kategorien wieNetzwerk,BotundWAFzu

-

Ergreifen Sie Korrekturmaßnahmen, um die Anwendungen zu sichern

Um die Sicherheitsverletzungen in NetScaler ADM anzuzeigen, stellen Sie Folgendes sicher:

-

Benutzer haben eine Premium-Lizenz für den NetScaler (für WAF- und BOT-Verstöße).

-

Benutzer haben eine Lizenz für die virtuellen Load-Balancing- oder Content Switching-Server (für WAF und BOT) beantragt. Weitere Informationen finden Sie unter Lizenzierung auf virtuellen Servern verwalten.

-

Benutzer können weitere Einstellungen aktivieren. Weitere Informationen finden Sie in dem Verfahren, das im Abschnitt Einrichtung der NetScaler-Produktdokumentation verfügbar ist: Einrichtung.

Kategorien von Verstößen

NetScaler ADM ermöglicht Benutzern die Anzeige der in Alle Verstößeverfügbaren Verstöße:

einrichten

Stellen Sie bei Verstößen sicher, dassMetrics Collector aktiviert ist. Standardmäßig istMetrics Collector auf dem NetScaler aktiviert. Weitere Informationen finden Sie unterIntelligente App-Analyse konfigurieren.

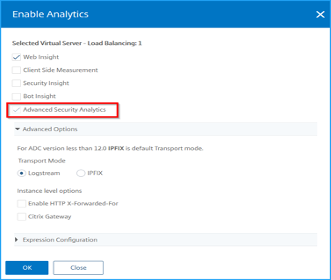

Ermöglichen Sie erweiterte Sicherheitsanalysen

-

Navigieren Sie zuNetzwerke>Instances>NetScaler, und wählen Sie den Instanztyp aus. Zum Beispiel MPX.

-

Wählen Sie die NetScaler-Instanz aus und wählen Sie in der ListeAktion auswählen die Option Analyticskonfigurierenaus.

-

Wählen Sie den virtuellen Server aus und klicken Sie auf Analytics aktivieren.

-

Gehen Sie im Fenster “ Analysen aktivieren ” wie folgt vor:

- Wählen SieWeb Insightaus. Nachdem Benutzer Web Insight ausgewählt haben, wird die schreibgeschützteAdvanced Security Analytics-Optionautomatisch aktiviert.

Hinweis:

Die OptionAdvanced Security Analytics wird nur für Premium-lizenzierte ADC-Instanzen angezeigt.

-

Wählen Sie Logstream als Transportmodus

-

Der Ausdruck ist standardmäßig wahr

-

Klicken Sie auf OK

Einstellungen für Web-Transaktionen aktivieren

- Navigieren Sie zuAnalytics>Einstellungen.

Die Seite “Einstellungen ” wird angezeigt.

-

Klicken Sie auf Funktionen für Analytics aktivieren.

-

Wählen Sie unter Einstellungen für Webtransaktionendie Option Alleaus.

- Klicken Sie auf Ok.

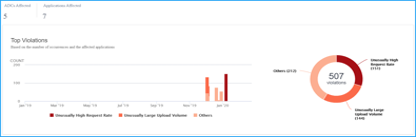

Dashboard für Sicherheitsverletzungen

Im Dashboard für Sicherheitsverletzungen können Benutzer Folgendes einsehen:

- Die Gesamtzahl der Verstöße trat in allen NetScaler und Anwendungen auf. Die Gesamtzahl der Verstöße wird basierend auf der ausgewählten Zeitdauer angezeigt.

- Gesamtzahl der Verstöße in jeder Kategorie.

- Gesamtzahl der betroffenen ADCs, der Gesamtzahl der betroffenen Anwendungen und der häufigsten Verstöße, basierend auf der Gesamtzahl der Fälle und der betroffenen Anwendungen.

Weitere Informationen zu Verstößen finden Sie unter Alle Verstöße.

Bot-Einblick

Konfigurieren Sie BOT Insight in NetScaler. Weitere Informationen finden Sie unter Bot.

Bots ansehen

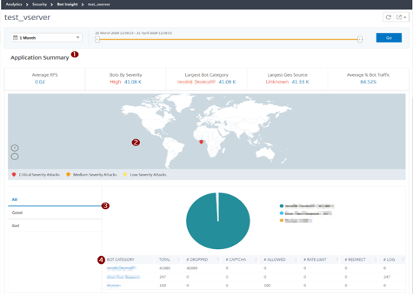

Klicken Sie auf den virtuellen Server, um dieAnwendungszusammenfassunganzuzeigen

-

Enthält die Zusammenfassung der Anwendung, z. B.:

-

Durchschnittliche RPS − Gibt die durchschnittlichen Bot-Transaktionsanfragen pro Sekunde (RPS) an, die auf virtuellen Servern empfangen wurden.

-

Bots nach Schweregrad− Zeigt an, dass basierend auf dem Schweregrad die höchsten Bot-Transaktionen stattgefunden haben. Der Schweregrad wird nach Kritisch, Hoch, Mittelund Niedrigkategorisiert .

Wenn die virtuellen Server beispielsweise 11770 Bots mit hohem Schweregrad und 1550 Bots mit kritischem Schweregrad aufweisen, zeigt NetScaler ADM Kritisch 1,55 KunterBots nach Schweregradan.

- Größte Bot-Kategorie − Gibt an, dass basierend auf der Bot-Kategorie die meisten Bot-Angriffe stattgefunden haben.

Wenn die virtuellen Server beispielsweise 8000 blockierte Bots, 5000 zugelassene Bots und 10000 Bots mit überschrittener Rate Limit haben, zeigt NetScaler ADM unterGrößte Bot-KategorieRate Limit überschritten 10 Kan.

- Größte Geoquelle − Gibt an, dass je nach Region die meisten Bot-Angriffe stattfanden.

Wenn die virtuellen Server beispielsweise 5000 Bot-Angriffe in Santa Clara, 7000 Bot-Angriffe in London und 9000 Bot-Angriffe in Bangalore aufweisen, zeigt NetScaler ADMBangalore 9 KunterGrößte Geo-Quellean.

- Durchschnittlicher Bot-Traffic in% − Gibt die menschliche Bot-Rate an.

-

-

Zeigt den Schweregrad der Bot-Angriffe basierend auf Standorten in der Kartenansicht an

-

Zeigt die Arten von Bot-Angriffen an (Gut, Schlecht und alle)

-

Zeigt die Gesamtzahl der Bot-Angriffe zusammen mit den entsprechenden konfigurierten Aktionen an. Wenn Sie beispielsweise Folgendes konfiguriert haben:

-

IP-Adressbereich (192.140.14.9 bis 192.140.14.254) als Blocklisten-Bots und Auswahl von Löschen als Aktion für diese IP-Adressbereiche

-

IP-Bereich (192.140.15.4 bis 192.140.15.254) als Blocklisten-Bots und ausgewählt, um eine Protokollnachricht als Aktion für diese IP-Bereiche zu erstellen

In diesem Szenario zeigt NetScaler ADM Folgendes an:

-

Gesamtzahl der blockierten Bots

-

Gesamtzahl Bots unterDropped

-

Gesamtzahl der Bots unter Log

-

-

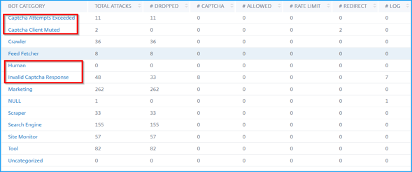

CAPTCHA-Bots ansehen

Auf Webseiten sollen CAPTCHAs erkennen, ob der eingehende Traffic von einem Menschen oder einem automatisierten Bot stammt. Um die CAPTCHA-Aktivitäten in NetScaler ADM anzuzeigen, müssen Benutzer CAPTCHA als Bot-Aktion für IP-Reputation und Techniken zur Erkennung von Gerätefingerabdrücken in einer NetScaler ADM-Instanz konfigurieren. Weitere Informationen finden Sie unter:Bot-Verwaltung konfigurieren.

Die folgenden CAPTCHA-Aktivitäten werden von NetScaler ADM in Bot Insight angezeigt:

-

Captcha-Versuche überschritten − Gibt die maximale Anzahl von CAPTCHA-Versuchen an, die nach Anmeldefehlern unternommen wurden

-

Captcha-Client stummgeschaltet− Gibt die Anzahl der Client-Anfragen an, die verworfen oder umgeleitet wurden, da diese Anfragen zuvor mit der CAPTCHA-Herausforderung als fehlerhafte Bots erkannt wurden

-

Mensch − Bezeichnet die Captcha-Eingaben, die von menschlichen Benutzern vorgenommen wurden

-

Ungültige Captcha-Antwort− Gibt die Anzahl der falschen CAPTCHA-Antworten an, die vom Bot oder Menschen empfangen wurden, wenn NetScaler eine CAPTCHA-Herausforderung sendet

Botfallen ansehen

Um Bot-Traps in NetScaler ADM anzuzeigen, müssen Sie die Bot-Trap in NetScaler konfigurieren. Weitere Informationen finden Sie unter:Bot-Verwaltung konfigurieren.

Um die Botfalle zu identifizieren, ist auf der Webseite ein Skript aktiviert, das vor Menschen verborgen ist, aber nicht vor Bots. NetScaler ADM identifiziert und meldet die Bot-Traps, wenn dieses Skript von den Bots aufgerufen wird.

Klicken Sie auf den virtuellen Server und wählen Sie Zero Pixel Request

Bot-Details anzeigen

Weitere Informationen erhalten Sie, indem Sie unterBot-Kategorie auf den Bot-Angriffstypklicken.

Die Details wie Angriffszeit und Gesamtzahl der Bot-Angriffe für die ausgewählte Captcha-Kategorie werden angezeigt.

Benutzer können das Balkendiagramm auch ziehen, um den spezifischen Zeitraum auszuwählen, der bei Bot-Angriffen angezeigt werden soll.

Um weitere Informationen zum Bot-Angriff zu erhalten, klicken Sie zum Erweitern.

-

Instanz-IP − Gibt die IP-Adresse der NetScaler-Instanz an.

-

Gesamtzahl der Bots − Gibt an, dass die Gesamtzahl der Bot-Angriffe für diesen bestimmten Zeitraum stattgefunden hat.

-

HTTP-Anforderungs-URL − Gibt die URL an, die für Captcha-Berichte konfiguriert ist.

-

Landesvorwahl − Gibt das Land an, in dem der Bot-Angriff stattgefunden hat.

-

Region − Gibt die Region an, in der der Bot-Angriff stattgefunden hat.

-

Profilname − Gibt den Profilnamen an, den Benutzer bei der Konfiguration angegeben haben.

Erweiterte Suche

Benutzer können auch das Suchtextfeld und die Zeitdauerliste verwenden, wo sie Bot-Details gemäß den Benutzeranforderungen anzeigen können. Wenn Benutzer auf das Suchfeld klicken, erhalten sie im Suchfeld die folgende Liste mit Suchvorschlägen.

-

Instanz-IP − IP-Adresseder NetScaler-Instanz.

-

Client-IP − Client-IP-Adresse.

-

Bot-Typ − Bot-Typ wie Gut oder Schlecht.

-

Schweregrad− Schweregrad des Bot-Angriffs.

-

Aktionergriffen −Maßnahmen , die nach dem Bot-Angriff ergriffen wurden, z. B. Drop, Keine Aktion, Redirect.

-

Bot-Kategorie − Kategorie des Bot-Angriffs wie Blockliste, Zulassungsliste, Fingerabdruck. Basierend auf einer Kategorie können Benutzer ihr eine Bot-Aktion zuordnen.

-

Bot-Detection − Bot-Erkennungstypen (Blockliste, Zulassungsliste usw.), die Benutzer auf NetScaler konfiguriert haben.

-

Standort − Region/Land, in dem der Bot-Angriff stattgefunden hat

-

Request-url − URL, die die möglichen Bot-Angriffe enthält

Benutzer können in den Benutzersuchabfragen auch Operatoren verwenden, um den Fokus der Benutzersuche einzugrenzen. Zum Beispiel, wenn Benutzer alle bösartigen Bots sehen möchten:

-

Klicken Sie auf das Suchfeld und wählen Sie Bot-Type

-

Klicken Sie erneut auf das Suchfeld und wählen Sie den Operator =

-

Klicken Sie erneut auf das Suchfeld und wählen Sie Schlecht

-

Klicken Sie aufSuchen, um die Ergebnisse anzuzeigen

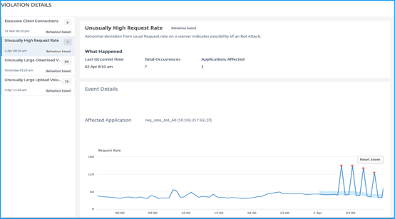

Ungewöhnlich hohe Anfragerate

Benutzer können den eingehenden und ausgehenden Verkehr von oder zu einer Anwendung steuern. Ein Bot-Angriff kann eine ungewöhnlich hohe Anforderungsrate verursachen. Wenn Benutzer beispielsweise eine Anwendung so konfigurieren, dass sie 100 Anfragen pro Minute zulässt, und wenn Benutzer 350 Anfragen beobachten, handelt es sich möglicherweise um einen Bot-Angriff.

Mithilfe des IndikatorsUngewöhnlich hohe Anforderungsratekönnen Benutzer die ungewöhnliche Anforderungsrate analysieren, die an die Anwendung eingegangen ist.

UnterVeranstaltungsdetailskönnen Benutzer Folgendes anzeigen:

-

Die betroffene Anwendung. Benutzer können die Anwendung auch aus der Liste auswählen, wenn zwei oder mehr Anwendungen von Verstößen betroffen sind.

-

Die Grafik zeigt alle Verstöße

-

Zeitpunkt des Auftretens des Verstoßes

-

Die Erkennungsmeldung für den Verstoß, in der die Gesamtzahl der eingegangenen Anfragen und der Prozentsatz der eingegangenen Anfragen angegeben sind, die über den erwarteten Anforderungen liegen

-

Der akzeptierte Bereich der erwarteten Anforderungsraten reicht von der Anwendung ab

Bot-Erkennung

Das NetScaler Bot-Managementsystem verwendet verschiedene Techniken, um den eingehenden Bot-Verkehr zu erkennen. Die Techniken werden als Erkennungsregeln verwendet, um den Bot-Typ zu erkennen.

Konfiguration des Bot-Managements mithilfe der GUI

Benutzer können das NetScaler-Bot-Management konfigurieren, indem sie zuerst die Funktion auf der Appliance aktivieren. Weitere Informationen finden Sie unter Bot-Erkennung.

IP-Reputation

IP-Reputation ist ein Tool, das IP-Adressen identifiziert, die unerwünschte Anfragen senden. Mithilfe der IP-Reputationsliste können Sie Anfragen ablehnen, die von einer IP-Adresse mit einem schlechten Ruf kommen.

IP-Reputation mithilfe der GUI konfigurieren

Diese Konfiguration ist eine Voraussetzung für die Bot-IP-Reputationsfunktion. Weitere Informationen finden Sie unter IP-Reputation.

Automatisches Update für Bot-Signaturen

Die statische Bot-Signaturtechnik verwendet eine Signatur-Suchtabelle mit einer Liste guter und schlechter Bots. Weitere Informationen finden Sie unter Automatische Signaturaktualisierung.

Die zehn besten Adressen von NetScaler Web App Firewall und OWASP − 2021

Das Open Web Application Security Project (OWAP) hat die OWASP Top 10 für 2021 für die Sicherheit von Webanwendungen veröffentlicht. Diese Liste dokumentiert die häufigsten Sicherheitslücken in Webanwendungen und ist ein guter Ausgangspunkt für die Bewertung der Websicherheit. In diesem Abschnitt wird erklärt, wie Sie die NetScaler Web App Firewall konfigurieren, um diese Fehler zu beheben. WAF ist als integriertes Modul in NetScaler (Premium Edition) und einer kompletten Palette von Appliances verfügbar.

Das vollständige OWASP Top 10-Dokument ist unter OWASPTop Ten verfügbar.

| Die 10 besten OWASP 2021 | Funktionen der NetScaler Web App Firewall |

|---|---|

| A1:2021 Fehlerhafte Zugriffssteuerung | AAA, Autorisierungssicherheitsfunktionen im AAA-Modul von NetScaler, Formularschutz und Cookie-Manipulationsschutz, StartURL und ClosureURL |

| A2:2021 - Kryptografische Fehler | Kreditkartenschutz, Safe Commerce, Cookie-Proxying und Cookie-Verschlüsselung |

| A3:2021- Einschleusung | Verhinderung von Injektionsangriffen (SQL oder andere benutzerdefinierte Injektionen wie OS Command Injection, XPath Injection und LDAP-Injection), Signaturfunktion zur automatischen Aktualisierung |

| A5:2021 Fehlkonfiguration der Sicherheit | Dieser Schutz umfasst WSI-Prüfungen, XML-Nachrichtenvalidierung und XML-SOAP-Fehlerfilterprüfung |

| A6:2021 − Sicherheitslücke und veraltete Komponenten | Berichte über Sicherheitslücken, Vorlagen für die Anwendungs-Firewall und benutzerdefinierte Signaturen |

| A7:2021 − Fehler bei Identifizierung und Authentifizierung | AAA, Schutz vor Cookie-Manipulation, Cookie-Proxying, Cookie-Verschlüsselung, CSRF-Tagging, SSL verwenden |

| A8:2021 − Fehler bei der Software- und Datenintegrität | XML-Sicherheitsprüfungen, GWT-Inhaltstyp, benutzerdefinierte Signaturen, Xpath für JSON und XML |

| A9:2021 − Fehler bei der Sicherheitsprotokollierung und Überwachung | Benutzerkonfigurierbares benutzerdefiniertes Protokollierungs-, Verwaltungs- und Analysesystem |

A1:2021 Fehlerhafte Zugriffssteuerung

Einschränkungen dessen, was authentifizierte Benutzer tun dürfen, werden oft nicht ordnungsgemäß durchgesetzt. Angreifer können diese Sicherheitslücken ausnutzen, um auf nicht autorisierte Funktionen und Daten zuzugreifen, z. B. auf Konten anderer Benutzer zuzugreifen, vertrauliche Dateien einzusehen, Daten anderer Benutzer zu ändern und Zugriffsrechte zu ändern.

NetScaler Web App Firewall-Schutzmaßnahmen

-

Die AAA-Funktion, die Authentifizierung, Autorisierung und Prüfung für den gesamten Anwendungsverkehr unterstützt, ermöglicht es einem Site-Administrator, die Zugriffskontrollen mit der ADC-Appliance zu verwalten.

-

Die Sicherheitsfunktion Autorisierung im AAA-Modul der ADC-Appliance ermöglicht es der Appliance, zu überprüfen, auf welche Inhalte auf einem geschützten Server sie jedem Benutzer Zugriff gewähren soll.

-

Konsistenz von Formularfeldern: Wenn Objektreferenzen als versteckte Felder in Formularen gespeichert werden, können Sie mithilfe der Konsistenz von Formularfeldern überprüfen, ob diese Felder bei nachfolgenden Anfragen nicht manipuliert werden.

-

Cookie-Proxying und Cookie-Konsistenz: Objektreferenzen, die in Cookie-Werten gespeichert sind, können mit diesen Schutzmaßnahmen validiert werden.

-

URL-Prüfung mit URL-Schließung starten: Ermöglicht Benutzern den Zugriff auf eine vordefinierte Zulassungsliste von URLs. Die URL-Schließung erstellt eine Liste aller URLs, die während der Benutzersitzung in gültigen Antworten gesehen wurden, und ermöglicht automatisch den Zugriff darauf während dieser Sitzung.

A2:2021 - Kryptografische Fehler

Viele Webanwendungen und APIs schützen sensible Daten wie Finanzen, Gesundheitswesen und personenbezogene Daten nicht ordnungsgemäß. Angreifer können solche schlecht geschützten Daten stehlen oder ändern, um Kreditkartenbetrug, Identitätsdiebstahl oder andere Verbrechen zu begehen. Sensible Daten können ohne zusätzlichen Schutz, z. B. Verschlüsselung im Ruhezustand oder bei der Übertragung, gefährdet werden und erfordern besondere Vorsichtsmaßnahmen, wenn sie mit dem Browser ausgetauscht werden.

NetScaler Web App Firewall-Schutzmaßnahmen

-

Die Web Application Firewall schützt Anwendungen davor, sensible Daten wie Kreditkartendaten preiszugeben.

-

Sensible Daten können im Safe Commerce-Schutz als sichere Objekte konfiguriert werden, um eine Offenlegung zu vermeiden.

-

Alle sensiblen Daten in Cookies können durch Cookie-Proxying und Cookie-Verschlüsselung geschützt werden.

A3:2021- Einschleusung

Injektionsfehler wie SQL-, NoSQL-, OS- und LDAP-Injection treten auf, wenn nicht vertrauenswürdige Daten als Teil eines Befehls oder einer Abfrage an einen Interpreter gesendet werden. Die feindlichen Daten des Angreifers können den Interpreter dazu verleiten, unbeabsichtigte Befehle auszuführen oder ohne entsprechende Autorisierung auf Daten zuzugreifen.

XSS-Fehler treten auf, wenn eine Anwendung nicht vertrauenswürdige Daten ohne ordnungsgemäße Validierung oder Escaping in eine neue Webseite einfügt oder eine bestehende Webseite mithilfe einer Browser-API, die HTML oder JavaScript erstellen kann, mit vom Benutzer bereitgestellten Daten aktualisiert. XSS ermöglicht es Angreifern, Skripte im Browser des Opfers auszuführen, die Benutzersitzungen kapern, Websites verunstalten oder den Benutzer auf bösartige Websites umleiten können.

NetScaler Web App Firewall-Schutzmaßnahmen

-

Die Funktion zur Verhinderung von SQL-Injection schützt vor häufigen Injection-Angriffen. Zum Schutz vor jeder Art von Injektionsangriffen, einschließlich XPath und LDAP, können benutzerdefinierte Injektionsmuster hochgeladen werden. Dies gilt sowohl für HTML- als auch für XML-Nutzlasten.

-

Die Funktion zur automatischen Aktualisierung der Signatur hält die Injektionssignaturen auf dem neuesten Stand.

-

Die Funktion zum Schutz von Feldformaten ermöglicht es dem Administrator, jeden Benutzerparameter auf einen regulären Ausdruck zu beschränken. Sie können beispielsweise erzwingen, dass ein PLZ-Feld nur ganze Zahlen oder sogar fünfstellige Ganzzahlen enthält.

-

Die Konsistenz von Formularfeldern überprüft jedes übermittelte Benutzerformular anhand der Signatur des Benutzersitzungsformulars, um die Gültigkeit aller Formularelemente sicherzustellen.

-

Pufferüberlaufprüfungen stellen sicher, dass die URL, Header und Cookies in den richtigen Grenzwerten sind, sodass Versuche, große Skripts oder Code einzufügen, blockiert werden.

-

Der XSS-Schutz schützt vor gängigen XSS-Angriffen. Benutzerdefinierte XSS-Muster können hochgeladen werden, um die Standardliste der zulässigen Tags und Attribute zu ändern. Die ADC WAF verwendet eine Positivliste zulässiger HTML-Attribute und -Tags, um XSS-Angriffe zu erkennen. Dies gilt sowohl für HTML- als auch für XML-Nutzlasten.

-

ADC WAF blockiert alle Angriffe, die im OWASP XSS Filter Evaluation Cheat Sheet aufgeführt sind.

-

Die Feldformatprüfung verhindert, dass ein Angreifer unangemessene Webformulardaten sendet, was ein potenzieller XSS-Angriff sein kann.

-

Konsistenz von Formularfeldern.

A5:2021 − Fehlkonfiguration der Sicherheit

Eine Fehlkonfiguration der Sicherheit ist das am häufigsten auftretende Problem. Dies ist häufig auf unsichere Standardkonfigurationen, unvollständige oder improvisierte Konfigurationen, offenen Cloud-Speicher, falsch konfigurierte HTTP-Header und ausführliche Fehlermeldungen mit vertraulichen Informationen zurückzuführen. Alle Betriebssysteme, Frameworks, Bibliotheken und Anwendungen müssen nicht nur sicher konfiguriert sein, sondern sie müssen auch rechtzeitig gepatcht und aktualisiert werden.

Viele ältere oder schlecht konfigurierte XML-Prozessoren werten externe Entitätsreferenzen in XML-Dokumenten aus. Externe Entitäten können verwendet werden, um interne Dateien mithilfe des Datei-URI-Handlers, interner Dateifreigaben, interner Portscans, Remotecodeausführung und Denial-of-Service-Angriffe offenzulegen.

NetScaler Web App Firewall-Schutzmaßnahmen

-

Der von der Application Firewall generierte PCI-DSS-Bericht dokumentiert die Sicherheitseinstellungen auf dem Firewall-Gerät.

-

Berichte der Scan-Tools werden in ADC-WAF-Signaturen konvertiert, um Sicherheitsfehlkonfigurationen zu behandeln.

-

Die NetScaler Web App Firewall Web Application Firewall unterstützt Cenzic, IBM AppScan (Enterprise und Standard), Qualys, TrendMicro, WhiteHat und benutzerdefinierte Schwachstellen-Scan-Berichte.

-

Zusätzlich zur Erkennung und Blockierung gängiger Anwendungsbedrohungen, die für Angriffe auf XML-basierte Anwendungen (d. h. Cross-Site Scripting, Befehlsinjektion usw.) angepasst werden können.

-

Die NetScaler Web App Firewall Web Application Firewall umfasst eine Vielzahl von XML-spezifischen Sicherheitsvorkehrungen. Dazu gehören die Schemavalidierung zur gründlichen Überprüfung von SOAP-Nachrichten und XML-Payloads sowie eine leistungsstarke Prüfung von XML-Anhängen zum Blockieren von Anhängen, die schädliche ausführbare Dateien oder Viren enthalten.

-

Automatische Methoden zur Überprüfung des Datenverkehrs blockieren XPath-Injection-Angriffe auf URLs und Formulare, die darauf abzielen, Zugriff zu erlangen.

-

Die NetScaler Web App Firewall Web Application Firewall vereitelt auch verschiedene DoS-Angriffe, darunter externe Entitätsverweise, rekursive Expansion, übermäßige Verschachtelung und bösartige Nachrichten, die entweder lange oder viele Attribute und Elemente enthalten.

A6:2021 − Anfällige und veraltete Komponenten

Komponenten wie Bibliotheken, Frameworks und andere Softwaremodule werden mit denselben Rechten wie die Anwendung ausgeführt. Wenn eine anfällige Komponente ausgenutzt wird, kann ein solcher Angriff zu schwerwiegenden Datenverlusten oder Serverübernahmen führen. Anwendungen und APIs, die Komponenten mit bekannten Sicherheitslücken verwenden, können die Anwendungsabwehr untergraben und verschiedene Angriffe und Auswirkungen ermöglichen.

NetScaler Web App Firewall-Schutzmaßnahmen

-

Wir empfehlen, die Komponenten von Drittanbietern auf dem neuesten Stand zu halten.

-

Sicherheitslücken-Scan-Berichte, die in ADC-Signaturen umgewandelt werden, können verwendet werden, um diese Komponenten virtuell zu patchen.

-

Anwendungsfirewall-Vorlagen, die für diese anfälligen Komponenten verfügbar sind, können verwendet werden.

-

Benutzerdefinierte Signaturen können an die Firewall gebunden werden, um diese Komponenten zu schützen.

A7:2021 − Fehlerhafte Authentifizierung

Anwendungsfunktionen im Zusammenhang mit Authentifizierung und Sitzungsmanagement werden häufig falsch implementiert, sodass Angreifer Passwörter, Schlüssel oder Sitzungstoken kompromittieren oder andere Implementierungsfehler ausnutzen können, um vorübergehend oder dauerhaft die Identitäten anderer Benutzer anzunehmen.

NetScaler Web App Firewall-Schutzmaßnahmen

-

Das NetScaler AAA-Modul führt die Benutzerauthentifizierung durch und bietet Single Sign-On-Funktionalität für Back-End-Anwendungen. Dies ist in die NetScaler AppExpert Policy-Engine integriert, um benutzerdefinierte Richtlinien auf der Grundlage von Benutzer- und Gruppeninformationen zu ermöglichen.

-

Mithilfe von SSL-Offloading- und URL-Transformationsfunktionen kann die Firewall Websites auch dabei unterstützen, sichere Transportschichtprotokolle zu verwenden, um den Diebstahl von Sitzungstoken durch Netzwerk-Sniffing zu verhindern.

-

Cookie-Proxying und Cookie-Verschlüsselung können eingesetzt werden, um den Diebstahl von Cookies vollständig zu verhindern.

A8:2021 − Fehler bei der Software- und Datenintegrität

Eine unsichere Deserialisierung führt häufig zur Ausführung von Code aus der Ferne. Auch wenn Deserialisierungsfehler nicht zur Remotecodeausführung führen, können sie für Angriffe verwendet werden, darunter Replay-Angriffe, Injection-Angriffe und Angriffe zur Rechteeskalation.

NetScaler Web App Firewall-Schutzmaßnahmen

-

JSON-Nutzlastinspektion mit benutzerdefinierten Signaturen.

-

XML-Sicherheit: schützt vor XML Denial of Service (xDoS), XML SQL und Xpath Injection und Cross-Site Scripting, Formatprüfungen, Einhaltung von WS-I-Grundprofilen und Überprüfung von XML-Anhängen.

-

Feldformatprüfungen sowie Cookie-Konsistenz und Feldkonsistenz können verwendet werden.

A9:2021 − Fehler bei der Sicherheitsprotokollierung und Überwachung

Eine unzureichende Protokollierung und Überwachung in Verbindung mit einer fehlenden oder ineffektiven Integration in die Reaktion auf Vorfälle ermöglichen es Angreifern, Systeme weiter anzugreifen, ihre Persistenz aufrechtzuerhalten, auf mehr Systeme umzusteigen und Daten zu manipulieren, zu extrahieren oder zu zerstören. Die meisten Studien zeigen, dass die Zeit bis zur Entdeckung eines Verstoßes über 200 Tage beträgt, was in der Regel eher von externen Parteien als von internen Prozessen oder Überwachungen erkannt wird.

NetScaler Web App Firewall-Schutzmaßnahmen

-

Wenn die Protokollaktion für Sicherheitsprüfungen oder Signaturen aktiviert ist, enthalten die resultierenden Protokollmeldungen Informationen über die Anfragen und Antworten, die die Anwendungsfirewall beim Schutz Ihrer Websites und Anwendungen beobachtet hat.

-

Die Anwendungsfirewall bietet den Komfort, die integrierte ADC-Datenbank zu verwenden, um die Standorte zu identifizieren, die den IP-Adressen entsprechen, von denen bösartige Anfragen stammen.

-

Ausdrücke im Standardformat (PI) bieten die Flexibilität, die in den Protokollen enthaltenen Informationen anzupassen, wobei die Option besteht, die spezifischen Daten hinzuzufügen, die in den von der Anwendungs-Firewall generierten Protokollmeldungen erfasst werden sollen.

-

Die Anwendungsfirewall unterstützt CEF-Protokolle.

Referenzen

In diesem Artikel

- NetScaler Web App Firewall Bereitstellungsstrategie

- Konfiguration der Web Application Firewall

- Analysen zur Anwendungssicherheit

- Zentralisiertes Lernen auf ADM

- StyleBooks

- Analytik von Sicherheitseinblicken

- Sicherheitsverstöße

- Dashboard für Sicherheitsverletzungen

- Bot-Einblick

- Die zehn besten Adressen von NetScaler Web App Firewall und OWASP − 2021

- A1:2021 Fehlerhafte Zugriffssteuerung

- A2:2021 - Kryptografische Fehler

- A3:2021- Einschleusung

- A5:2021 − Fehlkonfiguration der Sicherheit

- A6:2021 − Anfällige und veraltete Komponenten

- A7:2021 − Fehlerhafte Authentifizierung

- A8:2021 − Fehler bei der Software- und Datenintegrität

- A9:2021 − Fehler bei der Sicherheitsprotokollierung und Überwachung

- Referenzen