-

Bereitstellen einer NetScaler VPX- Instanz

-

Optimieren der Leistung von NetScaler VPX auf VMware ESX, Linux KVM und Citrix Hypervisors

-

Unterstützung für die Erhöhung des NetScaler VPX-Speicherplatzes

-

NetScaler VPX-Konfigurationen beim ersten Start der NetScaler-Appliance in der Cloud anwenden

-

Verbessern der SSL-TPS-Leistung auf Public-Cloud-Plattformen

-

Gleichzeitiges Multithreading für NetScaler VPX in öffentlichen Clouds konfigurieren

-

Installieren einer NetScaler VPX Instanz auf einem Bare-Metal-Server

-

Installieren einer NetScaler VPX-Instanz auf Citrix Hypervisor

-

Installieren einer NetScaler VPX-Instanz auf VMware ESX

-

NetScaler VPX für die Verwendung der VMXNET3-Netzwerkschnittstelle konfigurieren

-

NetScaler VPX für die Verwendung der SR-IOV-Netzwerkschnittstelle konfigurieren

-

Migration des NetScaler VPX von E1000 zu SR-IOV- oder VMXNET3-Netzwerkschnittstellen

-

NetScaler VPX für die Verwendung der PCI-Passthrough-Netzwerkschnittstelle konfigurieren

-

-

Installieren einer NetScaler VPX-Instanz in der VMware Cloud auf AWS

-

Installieren einer NetScaler VPX-Instanz auf Microsoft Hyper-V-Servern

-

Installieren einer NetScaler VPX-Instanz auf der Linux-KVM-Plattform

-

Voraussetzungen für die Installation virtueller NetScaler VPX-Appliances auf der Linux-KVM-Plattform

-

Provisioning der virtuellen NetScaler-Appliance mit OpenStack

-

Provisioning der virtuellen NetScaler-Appliance mit Virtual Machine Manager

-

Konfigurieren virtueller NetScaler-Appliances für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Provisioning der virtuellen NetScaler-Appliance mit dem virsh-Programm

-

Provisioning der virtuellen NetScaler-Appliance mit SR-IOV auf OpenStack

-

-

Bereitstellen einer NetScaler VPX-Instanz auf AWS

-

Bereitstellen einer eigenständigen NetScaler VPX-Instanz auf AWS

-

Bereitstellen eines VPX-HA-Paar in derselben AWS-Verfügbarkeitszone

-

Bereitstellen eines VPX Hochverfügbarkeitspaars mit privaten IP-Adressen in verschiedenen AWS-Zonen

-

Schützen von AWS API Gateway mit NetScaler Web Application Firewall

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung von Enhanced Networking mit AWS ENA

-

Bereitstellen einer NetScaler VPX Instanz unter Microsoft Azure

-

Netzwerkarchitektur für NetScaler VPX-Instanzen auf Microsoft Azure

-

Mehrere IP-Adressen für eine eigenständige NetScaler VPX-Instanz konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs über PowerShell-Befehle konfigurieren

-

NetScaler-Hochverfügbarkeitspaar auf Azure mit ALB im Floating IP-Deaktiviert-Modus bereitstellen

-

Konfigurieren Sie eine NetScaler VPX-Instanz für die Verwendung von Azure Accelerated Networking

-

Konfigurieren Sie HA-INC-Knoten mithilfe der NetScaler-Hochverfügbarkeitsvorlage mit Azure ILB

-

NetScaler VPX-Instanz auf der Azure VMware-Lösung installieren

-

Eigenständige NetScaler VPX-Instanz auf der Azure VMware-Lösung konfigurieren

-

NetScaler VPX-Hochverfügbarkeitssetups auf Azure VMware-Lösung konfigurieren

-

Konfigurieren von GSLB in einem Active-Standby-Hochverfügbarkeitssetup

-

Konfigurieren von Adresspools (IIP) für eine NetScaler Gateway Appliance

-

Erstellen Sie ein Support-Ticket für die VPX-Instanz in Azure

-

NetScaler VPX-Instanz auf der Google Cloud Platform bereitstellen

-

Bereitstellen eines VPX-Hochverfügbarkeitspaars auf der Google Cloud Platform

-

VPX-Hochverfügbarkeitspaars mit privaten IP-Adressen auf der Google Cloud Platform bereitstellen

-

NetScaler VPX-Instanz auf Google Cloud VMware Engine bereitstellen

-

Unterstützung für VIP-Skalierung für NetScaler VPX-Instanz auf GCP

-

-

Bereitstellung und Konfigurationen von NetScaler automatisieren

-

Lösungen für Telekommunikationsdienstleister

-

Authentifizierung, Autorisierung und Überwachung des Anwendungsverkehrs

-

Wie Authentifizierung, Autorisierung und Auditing funktionieren

-

Grundkomponenten der Authentifizierung, Autorisierung und Audit-Konfiguration

-

Web Application Firewall-Schutz für virtuelle VPN-Server und virtuelle Authentifizierungsserver

-

Lokales NetScaler Gateway als Identitätsanbieter für Citrix Cloud

-

Authentifizierungs-, Autorisierungs- und Überwachungskonfiguration für häufig verwendete Protokolle

-

-

-

-

Erweiterte Richtlinienausdrücke konfigurieren: Erste Schritte

-

Erweiterte Richtlinienausdrücke: Arbeiten mit Datum, Uhrzeit und Zahlen

-

Erweiterte Richtlinienausdrücke: Analysieren von HTTP-, TCP- und UDP-Daten

-

Erweiterte Richtlinienausdrücke: Analysieren von SSL-Zertifikaten

-

Erweiterte Richtlinienausdrücke: IP- und MAC-Adressen, Durchsatz, VLAN-IDs

-

Erweiterte Richtlinienausdrücke: Stream-Analytics-Funktionen

-

Zusammenfassende Beispiele für fortgeschrittene politische Ausdrücke

-

Tutorial-Beispiele für erweiterte Richtlinien für das Umschreiben

-

-

-

Anwendungsfall — Binden der Web App Firewall-Richtlinie an einen virtuellen VPN-Server

-

-

-

-

Verwalten eines virtuellen Cache-Umleitungsservers

-

Statistiken für virtuelle Server zur Cache-Umleitung anzeigen

-

Aktivieren oder Deaktivieren eines virtuellen Cache-Umleitungsservers

-

Direkte Richtlinieneinschläge auf den Cache anstelle des Ursprungs

-

Verwalten von Clientverbindungen für einen virtuellen Server

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

-

Übersetzen die Ziel-IP-Adresse einer Anfrage in die Ursprungs-IP-Adresse

-

-

Verwalten des NetScaler Clusters

-

Knotengruppen für gepunktete und teilweise gestreifte Konfigurationen

-

Entfernen eines Knotens aus einem Cluster, der mit Cluster-Link-Aggregation bereitgestellt wird

-

Überwachen von Fehlern bei der Befehlsausbreitung in einer Clusterbereitstellung

-

VRRP-Interface-Bindung in einem aktiven Cluster mit einem einzigen Knoten

-

-

Konfigurieren von NetScaler als nicht-validierenden sicherheitsbewussten Stub-Resolver

-

Jumbo-Frames Unterstützung für DNS zur Handhabung von Reaktionen großer Größen

-

Zwischenspeichern von EDNS0-Client-Subnetzdaten bei einer NetScaler-Appliance im Proxymodus

-

Anwendungsfall — Konfiguration der automatischen DNSSEC-Schlüsselverwaltungsfunktion

-

Anwendungsfall — wie man einen kompromittierten aktiven Schlüssel widerruft

-

-

GSLB-Entitäten einzeln konfigurieren

-

Anwendungsfall: Bereitstellung einer Domänennamen-basierten Autoscale-Dienstgruppe

-

Anwendungsfall: Bereitstellung einer IP-Adressbasierten Autoscale-Dienstgruppe

-

-

-

IP-Adresse und Port eines virtuellen Servers in den Request-Header einfügen

-

Angegebene Quell-IP für die Back-End-Kommunikation verwenden

-

Quellport aus einem bestimmten Portbereich für die Back-End-Kommunikation verwenden

-

Quell-IP-Persistenz für Back-End-Kommunikation konfigurieren

-

Lokale IPv6-Linkadressen auf der Serverseite eines Load Balancing-Setups

-

Erweiterte Load Balancing-Einstellungen

-

Allmählich die Belastung eines neuen Dienstes mit virtuellem Server-Level erhöhen

-

Anwendungen vor Verkehrsspitzen auf geschützten Servern schützen

-

Bereinigung von virtuellen Server- und Dienstverbindungen ermöglichen

-

Persistenzsitzung auf TROFS-Diensten aktivieren oder deaktivieren

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

Standortdetails von der Benutzer-IP-Adresse mit der Geolocation-Datenbank abrufen

-

Quell-IP-Adresse des Clients beim Verbinden mit dem Server verwenden

-

Limit für die Anzahl der Anfragen pro Verbindung zum Server festlegen

-

Festlegen eines Schwellenwerts für die an einen Dienst gebundenen Monitore

-

Grenzwert für die Bandbreitenauslastung durch Clients festlegen

-

-

-

Lastausgleichs für häufig verwendete Protokolle konfigurieren

-

Anwendungsfall 5: DSR-Modus beim Verwenden von TOS konfigurieren

-

Anwendungsfall 6: Lastausgleich im DSR-Modus für IPv6-Netzwerke mit dem TOS-Feld konfigurieren

-

Anwendungsfall 7: Konfiguration des Lastenausgleichs im DSR-Modus mithilfe von IP Over IP

-

Anwendungsfall 8: Lastausgleich im Einarmmodus konfigurieren

-

Anwendungsfall 9: Lastausgleich im Inlinemodus konfigurieren

-

Anwendungsfall 10: Lastausgleich von Intrusion-Detection-System-Servern

-

Anwendungsfall 11: Netzwerkverkehr mit Listenrichtlinien isolieren

-

Anwendungsfall 12: Citrix Virtual Desktops für den Lastausgleich konfigurieren

-

Anwendungsfall 13: Konfiguration von Citrix Virtual Apps and Desktops für den Lastausgleich

-

Anwendungsfall 14: ShareFile-Assistent zum Lastausgleich Citrix ShareFile

-

Anwendungsfall 15: Konfiguration des Layer-4-Lastenausgleichs auf der NetScaler Appliance

-

-

SSL-Offload und Beschleunigung

-

Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance

-

Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen

-

Unterstützung für Thales Luna Network Hardwaresicherheitsmodul

-

-

Integration mit IPS oder NGFW als Inline-Geräte

-

-

-

CloudBridge Connector-Tunnels zwischen zwei Rechenzentren konfigurieren

-

CloudBridge Connector zwischen Datacenter und AWS Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen einem Rechenzentrum und Azure Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen Datacenter und SoftLayer Enterprise Cloud konfigurieren

-

-

Konfigurationsdateien in einem Hochverfügbarkeitssetup synchronisieren

-

Hochverfügbarkeitsknoten in verschiedenen Subnetzen konfigurieren

-

Beschränken von Failovers, die durch Routenmonitore im Nicht-INC-Modus verursacht werden

-

HA-Heartbeat-Meldungen auf einer NetScaler-Appliance verwalten

-

NetScaler in einem Hochverfügbarkeitssetup entfernen und ersetzen

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

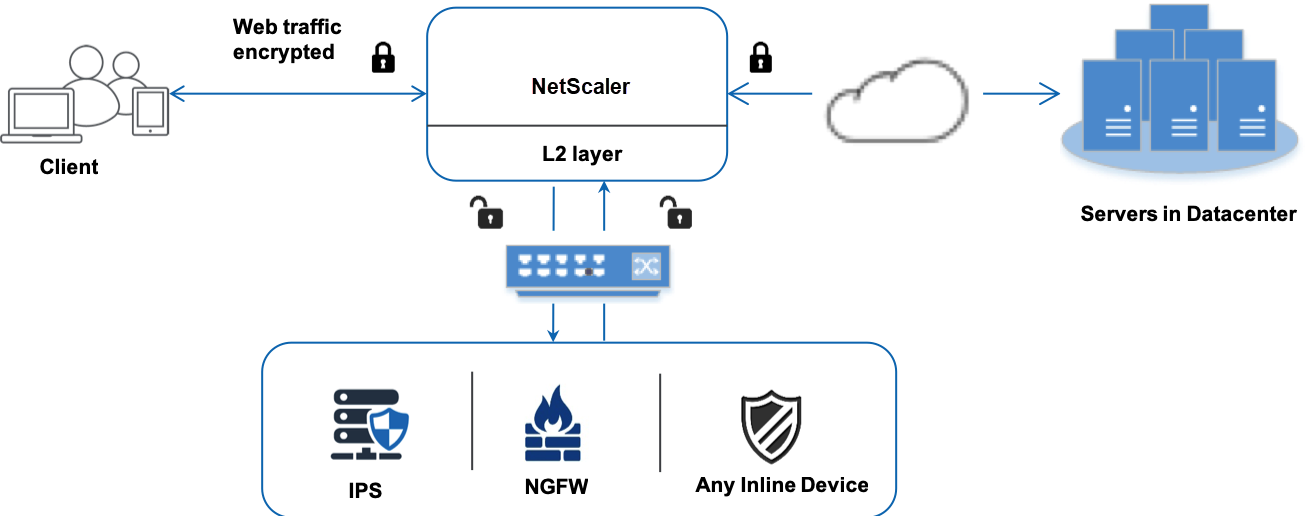

Integration mit IPS oder NGFW als Inline-Geräte mithilfe von SSL-Forward-Proxy

Sicherheitsgeräte wie das Intrusion Prevention System (IPS) und die Next Generation Firewall (NGFW) schützen Server vor Netzwerkangriffen. Diese Geräte können den Live-Verkehr überprüfen und werden normalerweise im Layer-2-Inlinemodus bereitgestellt. Die SSL-Forward-Proxy-Appliance bietet Sicherheit für Benutzer und Unternehmensnetzwerk beim Zugriff auf Ressourcen im Internet.

Eine SSL-Forward-Proxy-Appliance kann in ein oder mehrere Inline-Geräte integriert werden, um Bedrohungen zu verhindern und erweiterten Sicherheitsschutz zu bieten. Bei den Inline-Geräten kann es sich um jedes Sicherheitsgerät wie IPS und NGFW handeln.

Einige Anwendungsfälle, bei denen Sie von der Verwendung der SSL-Forward-Proxy-Appliance und der Inline-Geräteintegration profitieren können, sind:

-

Überprüfung des verschlüsselten Datenverkehrs: Die meisten IPS- und NGFW-Appliances Bypass verschlüsselten Datenverkehr, wodurch Server anfällig für Angriffe werden können. Eine SSL-Forward-Proxy-Appliance kann den Datenverkehr entschlüsseln und ihn zur Überprüfung an die Inline-Geräte senden. Diese Integration verbessert die Netzwerksicherheit des Kunden.

-

Auslagerung von Inline-Geräten von der TLS/SSL-Verarbeitung: Die TLS/SSL-Verarbeitung ist teuer, was zu einer hohen CPU-Auslastung in IPS- oder NGFW-Appliances führen kann, wenn sie auch den Datenverkehr entschlüsseln. Eine SSL-Forward-Proxy-Appliance hilft dabei, die TLS/SSL-Verarbeitung von Inline-Geräten auszulagern. Infolgedessen können Inline-Geräte ein höheres Verkehrsaufkommen überwachen.

-

Lastausgleich für Inline-Geräte: Wenn Sie mehrere Inline-Geräte für die Verwaltung von hohem Datenverkehr konfiguriert haben, kann eine SSL-Forward-Proxy-Appliance den Lastausgleich durchführen und den Datenverkehr gleichmäßig auf diese Geräte verteilen.

-

Intelligente Auswahl des Datenverkehrs: Anstatt den gesamten Datenverkehr zur Überprüfung an das Inline-Gerät zu senden, wählt die Appliance den Datenverkehr intelligent aus. Beispielsweise wird das Senden von Textdateien zur Überprüfung an die Inline-Geräte übersprungen.

SSL-Forward-Proxy-Integration mit Inline-Geräten

Das folgende Diagramm zeigt, wie ein SSL-Forward-Proxy in Inline-Sicherheitsgeräte integriert wird.

Wenn Sie Inline-Geräte in die SSL-Forward-Proxy-Appliance integrieren, interagieren die Komponenten wie folgt:

-

Ein Client sendet eine Anfrage an eine SSL-Forward-Proxy-Appliance.

-

Die Appliance sendet die Daten zur Inhaltsüberprüfung auf der Grundlage der Richtlinienbewertung an das Inline-Gerät. Für HTTPS-Verkehr entschlüsselt die Appliance die Daten und sendet sie im Klartext zur Inhaltsüberprüfung an das Inline-Gerät.

Hinweis

Wenn zwei oder mehr Inline-Geräte vorhanden sind, gleicht die Appliance die Geräte aus und sendet den Datenverkehr.

- Fügen Sie einen Content Switching- oder einen virtuellen HTTP/HTTPS-Lastausgleichsserver hinzu.

- Das Inline-Gerät überprüft die Daten auf Bedrohungen und entscheidet, ob die Daten gelöscht, zurückgesetzt oder an die Appliance zurückgesendet werden sollen.

- Wenn Sicherheitsbedrohungen bestehen, ändert das Gerät die Daten und sendet sie an die Appliance.

- Für HTTPS-Verkehr verschlüsselt die Appliance die Daten erneut und leitet die Anfrage an den Backend-Server weiter.

- Der Backend-Server sendet die Antwort an die Appliance.

- Die Appliance entschlüsselt die Daten erneut und sendet sie zur Überprüfung an das Inline-Gerät.

- Das Inline-Gerät überprüft die Daten. Wenn Sicherheitsbedrohungen bestehen, ändert das Gerät die Daten und sendet sie an die Appliance.

- Die Appliance verschlüsselt die Daten erneut und sendet die Antwort an den Client.

Konfiguration der integrierten Geräteintegration

Sie können eine SSL-Forward-Proxy-Appliance mit einem Inline-Gerät auf drei verschiedene Arten wie folgt konfigurieren:

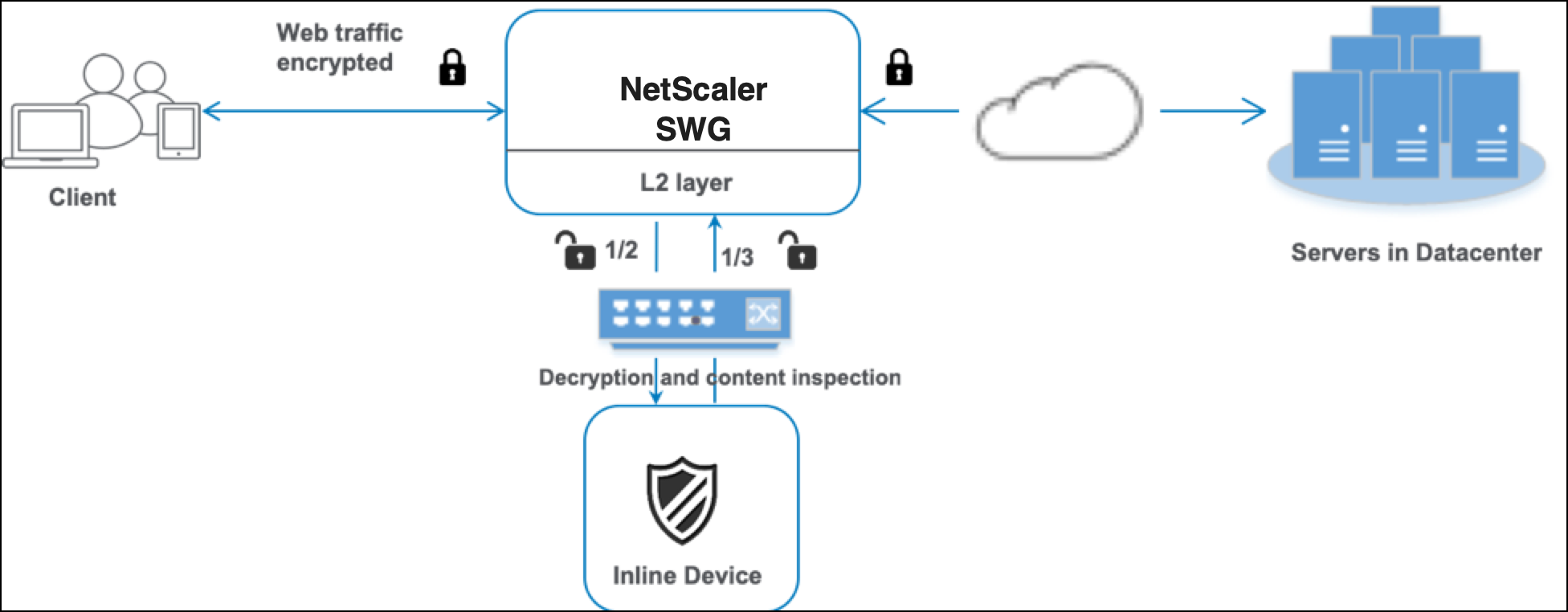

Szenario 1: Verwenden eines einzelnen Inline-Geräts

Um ein Sicherheitsgerät (IPS oder NGFW) in den Inlinemodus zu integrieren, müssen Sie die Inhaltsinspektion und die MAC-basierte Weiterleitung (MBF) im globalen Modus auf der SSL-Forward-Proxy-Appliance aktivieren. Fügen Sie dann ein Inhaltsprüfungsprofil, einen TCP-Dienst und eine Inhaltsprüfungsaktion für Inline-Geräte hinzu, um den Datenverkehr auf der Grundlage der Überprüfung zurückzusetzen, zu blockieren oder zu löschen. Fügen Sie außerdem eine Inhaltsüberprüfungsrichtlinie hinzu, anhand derer die Appliance entscheidet, welche Teilmenge des Datenverkehrs an die Inline-Geräte gesendet werden soll. Konfigurieren Sie abschließend den virtuellen Proxyserver mit aktivierter Layer-2-Verbindung auf dem Server und binden Sie die Inhaltsinspektionsrichtlinie an diesen virtuellen Proxyserver.

Gehen Sie wie folgt vor:

- Aktivieren Sie den MAC-basierten Weiterleitungsmodus (MPF).

- Aktivieren Sie die Funktion zur Inhaltsüberprüfung.

- Fügen Sie ein Inhaltsprüfungsprofil für den Service hinzu. Das Inhaltsprüfungsprofil enthält die Inline-Geräteeinstellungen, die die SSL-Forward-Proxy-Appliance in ein Inline-Gerät integrieren.

-

(Optional) Fügen Sie einen TCP-Monitor hinzu.

Hinweis:

Transparente Geräte haben keine IP-Adresse. Um Zustandsprüfungen durchzuführen, müssen Sie daher explizit einen Monitor binden.

- Fügen Sie einen Dienst hinzu. Ein Dienst stellt ein Inline-Gerät dar.

- (Optional) Binden Sie den Dienst an den TCP-Monitor.

- Fügen Sie eine Inhaltsprüfungsaktion für den Service hinzu.

- Fügen Sie eine Richtlinie zur Inhaltsprüfung hinzu und spezifizieren Sie die Aktion.

- Fügen Sie einen virtuellen HTTP- oder HTTPS-Proxyserver (Content Switching) hinzu.

- Binden Sie die Inhaltsinspektionsrichtlinie an den virtuellen Server.

Konfiguration mit der CLI

Geben Sie die folgenden Befehle in der Befehlszeile ein. Beispiele werden nach den meisten Befehlen angegeben.

- Aktiviere MBF.

enable ns mode mbf

- Aktivieren Sie das Feature.

enable ns feature contentInspection

- Fügen Sie ein Inhaltsprüfungsprofil hinzu.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

Beispiel:

add contentInspection profile ipsprof -type InlineInspection -ingressinterface “1/2” -egressInterface “1/3”

- Fügen Sie einen Dienst hinzu. Geben Sie eine Schein-IP-Adresse an, die keinem der Geräte gehört, einschließlich der Inline-Geräte. Stellen Sie

use source IP address(USIP) auf JA ein. Stellen Sieuseproxyportauf NEIN ein. Standardmäßig ist die Systemüberwachung aktiviert, binden Sie den Dienst an einen Integritätsmonitor und setzen Sie außerdem die Option TRANSPARENT im Monitor auf ON.

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor YES -usip YES –useproxyport NO

Beispiel:

add service ips_service 198.51.100.2 TCP * -healthMonitor YES -usip YES -useproxyport NO -contentInspectionProfileName ipsprof

-

Fügen Sie einen Gesundheitsmonitor hinzu. Standardmäßig ist der Gesundheitsmonitor aktiviert und Sie haben auch die Möglichkeit, ihn bei Bedarf zu deaktivieren. Geben Sie in der Befehlszeile Folgendes ein:

add lb monitor <name> TCP -destIP <ip address> -destPort 80 -transparent <YES, NO>

Beispiel:

add lb monitor ips_tcp TCP -destIP 192.168.10.2 -destPort 80 -transparent YES

- Binden Sie den Dienst an den Gesundheitsmonitor

Nach der Konfiguration des Health Monitors müssen Sie den Dienst an den Health Monitor binden. Geben Sie in der Befehlszeile Folgendes ein:

bind service <name> -monitorName <name>

Beispiel:

bind service ips_svc -monitorName ips_tcp

- Fügen Sie eine Aktion zur Inhaltsüberprüfung hinzu.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string>

Beispiel:

add contentInspection action ips_action -type INLINEINSPECTION -serverName ips_service

- Fügen Sie eine Richtlinie zur Inhaltsprüfung hinzu.

add contentInspection policy <name> -rule <expression> -action <string>

Beispiel:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action

- Fügen Sie einen virtuellen Proxyserver hinzu.

add cs vserver <name> PROXY <IPAddress> <port> -cltTimeout <secs> -Listenpolicy <expression> -authn401 ( ON | OFF ) -authnVsName <string> -l2Conn ON

Hinweis:

Virtuelle Lastausgleichsserver vom Typ HTTP/SSL werden ebenfalls unterstützt.

Beispiel:

add cs vserver transparentcs PROXY * * -cltTimeout 180 -Listenpolicy exp1 -authn401 on -authnVsName swg-auth-vs-trans-http -l2Conn ON

- Binden Sie die Richtlinie an den virtuellen Server.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST

Beispiel:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST

Konfiguration mit der GUI

-

Navigieren Sie zu System > Einstellungen. Klicken Sie unterModi und Funktionenauf Modi konfigurieren.

-

Wählen Sie auf der Seite „ Modi konfigurieren “ die Option MAC-basierte Weiterleitung aus.

-

Navigieren Sie zu System > Einstellungen. Klicken Sie unterModi und Funktionenauf Erweiterte Funktionen konfigurieren.

-

Wählen Sie auf der Seite „ Erweiterte Funktionen konfigurieren “ die Option Inhaltsprüfung aus.

-

Navigieren Sie zu Sicherheit > Inhaltsprüfung > Inhaltsüberprüfungsprofile. Klicken Sie auf Hinzufügen.

-

Navigieren Sie zu Load Balancing > Services > Add und fügen Sie einen Service hinzu.

-

Klicken Sie in den Erweiterten Einstellungenauf Profile. Wählen Sie in der Liste CI-Profilname das zuvor erstellte Inhaltsprüfungsprofil aus.

-

Stellen Sie inden Diensteinstellungendie Option Quell-IP-Adresse verwenden auf JA und Proxy-Port verwenden auf Nein ein. Stellen Sie in den Grundeinstellungendie Gesundheitsüberwachung auf NEIN ein.

-

Aktivieren Sie die Systemüberwachung nur, wenn Sie diesen Dienst an einen TCP-Monitor binden. Wenn Sie einen Monitor an einen Dienst binden, setzen Sie die Option TRANSPARENT im Monitor auf ON.

-

-

Navigieren Sie zu Sicherheit > Virtuelle Proxyserver > Hinzufügen. Geben Sie einen Namen, eine IP-Adresse und einen Port an. Wählen Sie unter Erweiterte Einstellungendie Option Richtlinienaus. Klicken Sie auf das „+“ -Zeichen.

-

Wählen Sie unter Choose Policy die Option Content Inspection aus. Klicken Sie auf Weiter.

-

Klicken Sie auf Hinzufügen. Geben Sie einen Namen an. Klicken Sie unter Aktion auf Hinzufügen.

-

Geben Sie einen Namen an. Wählen Sie unter Typdie Option INLINEINSPECTIONaus. Wählen Sie unter Servernameden zuvor erstellten TCP-Dienst aus.

-

Klicken Sie auf Erstellen. Geben Sie die Regel an und klicken Sie auf Erstellen.

-

Klicken Sie auf Bind.

-

Klicken Sie auf Fertig.

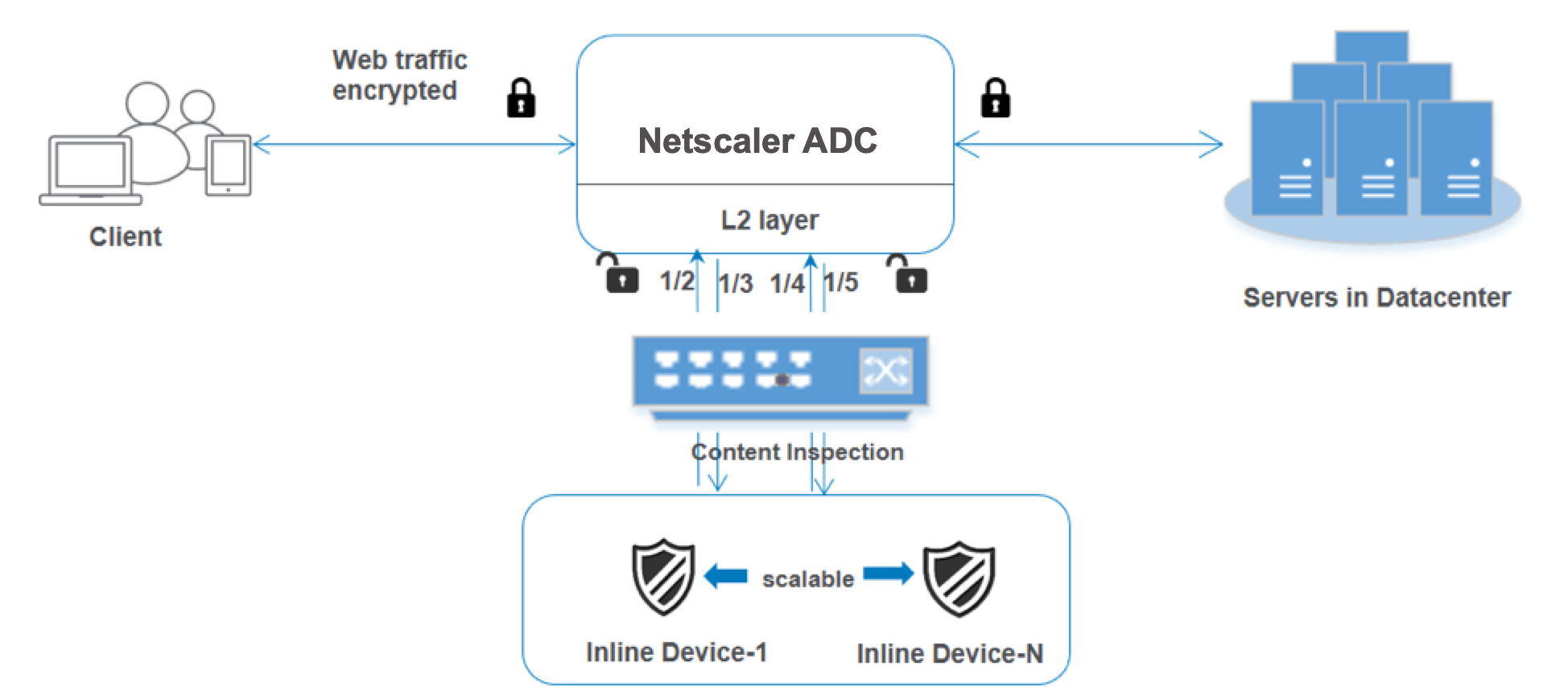

Szenario 2: Lastausgleich mehrerer Inline-Geräte mit dedizierten Schnittstellen

Wenn Sie zwei oder mehr Inline-Geräte verwenden, können Sie die Geräte mithilfe verschiedener Inhaltsinspektionsdienste mit dedizierten Schnittstellen ausgleichen. In diesem Fall gleicht die SSL-Forward-Proxy-Appliance die Teilmenge des Datenverkehrs aus, der über eine dedizierte Schnittstelle an jedes Gerät gesendet wird. Die Teilmenge wird basierend auf den konfigurierten Richtlinien festgelegt. Beispielsweise werden TXT- oder Bilddateien möglicherweise nicht zur Inspektion an die Inline-Geräte gesendet.

Die Grundkonfiguration bleibt dieselbe wie in Szenario 1. Sie müssen jedoch für jedes Inline-Gerät ein Inhaltsprüfungsprofil erstellen und die Eingangs- und Ausgangsschnittstelle in jedem Profil angeben. Fügen Sie für jedes Inline-Gerät einen Dienst hinzu. Fügen Sie einen virtuellen Lastausgleichsserver hinzu und geben Sie ihn in der Aktion zur Inhaltsüberprüfung an. Führen Sie die folgenden zusätzlichen Schritte aus:

- Fügen Sie Inhaltsüberprüfungsprofile für jeden Dienst hinzu.

- Fügen Sie für jedes Gerät einen Dienst hinzu.

- Fügen Sie einen virtuellen Lastausgleichsserver hinzu.

- Geben Sie den virtuellen Lastausgleichsserver in der Aktion zur Inhaltsüberprüfung an.

Konfiguration mit der CLI

Geben Sie die folgenden Befehle in der Befehlszeile ein. Beispiele werden nach jedem Befehl angegeben.

- Aktiviere MBF.

enable ns mode mbf

- Aktivieren Sie das Feature.

enable ns feature contentInspection

- Fügen Sie Profil 1 für Service 1 hinzu.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

Beispiel:

add contentInspection profile ipsprof1 -type InlineInspection -ingressInterface "1/2" -egressInterface "1/3"

- Fügen Sie Profil 2 für Service 2 hinzu.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

Beispiel:

add contentInspection profile ipsprof2 -type InlineInspection -ingressInterface "1/4" -egressInterface "1/5"

- Dienst 1 hinzufügen. Geben Sie eine Schein-IP-Adresse an, die keinem der Geräte gehört, einschließlich der Inline-Geräte. Stellen Sie

use source IP address(USIP) auf JA ein. Stellen Sieuseproxyportauf NEIN ein. Schalten Sie die Systemüberwachung mit TCP-Monitor ein, wenn die Option TRANSPARENT auf ON gesetzt ist.

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

Beispiel:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1

- Dienst 2 hinzufügen. Geben Sie eine Schein-IP-Adresse an, die keinem der Geräte gehört, einschließlich der Inline-Geräte. Stellen Sie

use source IP address(USIP) auf JA ein. Stellen Sieuseproxyportauf NEIN ein. Schalten Sie die Statusüberwachung ein, wenn die Option TRANSPARENT auf ON gesetzt ist.

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

Beispiel:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2

- Fügen Sie einen virtuellen Lastausgleichsserver hinzu.

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port>

Beispiel:

add lb vserver lb_inline_vserver TCP 192.0.2.100 *

- Binden Sie die Dienste an den virtuellen Lastausgleichsserver.

bind lb vserver <LB_VSERVER_NAME> <service_name>

bind lb vserver <LB_VSERVER_NAME> <service_name>

Beispiel:

bind lb vserver lb_inline_vserver ips_service1

bind lb vserver lb_inline_vserver ips_service2

- Geben Sie den virtuellen Lastausgleichsserver in der Aktion zur Inhaltsüberprüfung an.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string>

Beispiel:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver

- Fügen Sie eine Richtlinie zur Inhaltsprüfung hinzu. Geben Sie die Aktion zur Inhaltsüberprüfung in der Richtlinie an.

add contentInspection policy <name> -rule <expression> -action <string>

Beispiel:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action

- Fügen Sie einen virtuellen Proxyserver hinzu.

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON

Beispiel:

add cs vserver transparentcs PROXY * * -l2Conn ON

- Binden Sie die Inhaltsinspektionsrichtlinie an den virtuellen Server.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST

Beispiel:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST

Konfiguration mit der GUI

- Navigieren Sie zu System > Einstellungen. Klicken Sie unterModi und Funktionenauf Modi konfigurieren.

-

Wählen Sie auf der Seite „ Modi konfigurieren “ die Option MAC-basierte Weiterleitung aus.

-

Navigieren Sie zu System > Einstellungen. Klicken Sie unterModi und Funktionenauf Erweiterte Funktionen konfigurieren.

-

Wählen Sie auf der Seite „ Erweiterte Funktionen konfigurieren “ die Option Inhaltsprüfung aus.

-

Navigieren Sie zu Sicherheit > Inhaltsprüfung > Inhaltsüberprüfungsprofile. Klicken Sie auf Hinzufügen.

-

Geben Sie die Eingangs- und Ausgangsschnittstellen an.

-

Erstellen Sie zwei Profile. Geben Sie im zweiten Profil eine andere Eingangs- und Ausgangsschnittstelle an.

-

Navigieren Sie zu Load Balancing > Services > Add und fügen Sie einen Service hinzu.

-

Klicken Sie in den Erweiterten Einstellungenauf Profile. Wählen Sie in der Liste CI-Profilname das zuvor erstellte Inhaltsprüfungsprofil aus.

-

Stellen Sie inden Diensteinstellungendie Option Quell-IP-Adresse verwenden auf JA und Proxy-Port verwenden auf Nein ein. Stellen Sie in den Grundeinstellungendie Gesundheitsüberwachung auf NEIN ein.

-

Aktivieren Sie die Systemüberwachung nur, wenn Sie diesen Dienst an einen TCP-Monitor binden. Wenn Sie einen Monitor an einen Dienst binden, setzen Sie die Option TRANSPARENT im Monitor auf ON.

Erstellen Sie zwei Dienste. Geben Sie Dummy-IP-Adressen an, die keinem der Geräte gehören, einschließlich der Inline-Geräte.

-

-

Navigieren Sie zu Load Balancing > Virtuelle Server > Hinzufügen. Erstellen Sie einen virtuellen TCP-Load-Balancing-Server und klicken Sie auf OK.

-

Klicken Sie auf den Abschnitt Load Balancing Virtual Server Service Binding . Klicken Sie unter Service Bindingauf den Pfeil unter Service auswählen. Wählen Sie die beiden zuvor erstellten Dienste aus und klicken Sie auf Auswählen. Klicken Sie auf Bind.

-

Navigieren Sie zu Sicherheit > Virtuelle Proxyserver > Hinzufügen. Geben Sie einen Namen, eine IP-Adresse und einen Port an. Wählen Sie unter Erweiterte Einstellungendie Option Richtlinienaus. Klicken Sie auf das „+“ -Zeichen.

-

Wählen Sie unter Choose Policy die Option Content Inspection aus. Klicken Sie auf Weiter.

-

Klicken Sie auf Hinzufügen. Geben Sie einen Namen an. Klicken Sie unter Aktion auf Hinzufügen.

-

Geben Sie einen Namen an. Wählen Sie unter Typdie Option INLINEINSPECTIONaus. Wählen Sie unter Servernameden zuvor erstellten virtuellen Lastausgleichsserver aus.

-

Klicken Sie auf Erstellen. Geben Sie die Regel an und klicken Sie auf Erstellen.

-

Klicken Sie auf Bind.

- Klicken Sie auf Fertig.

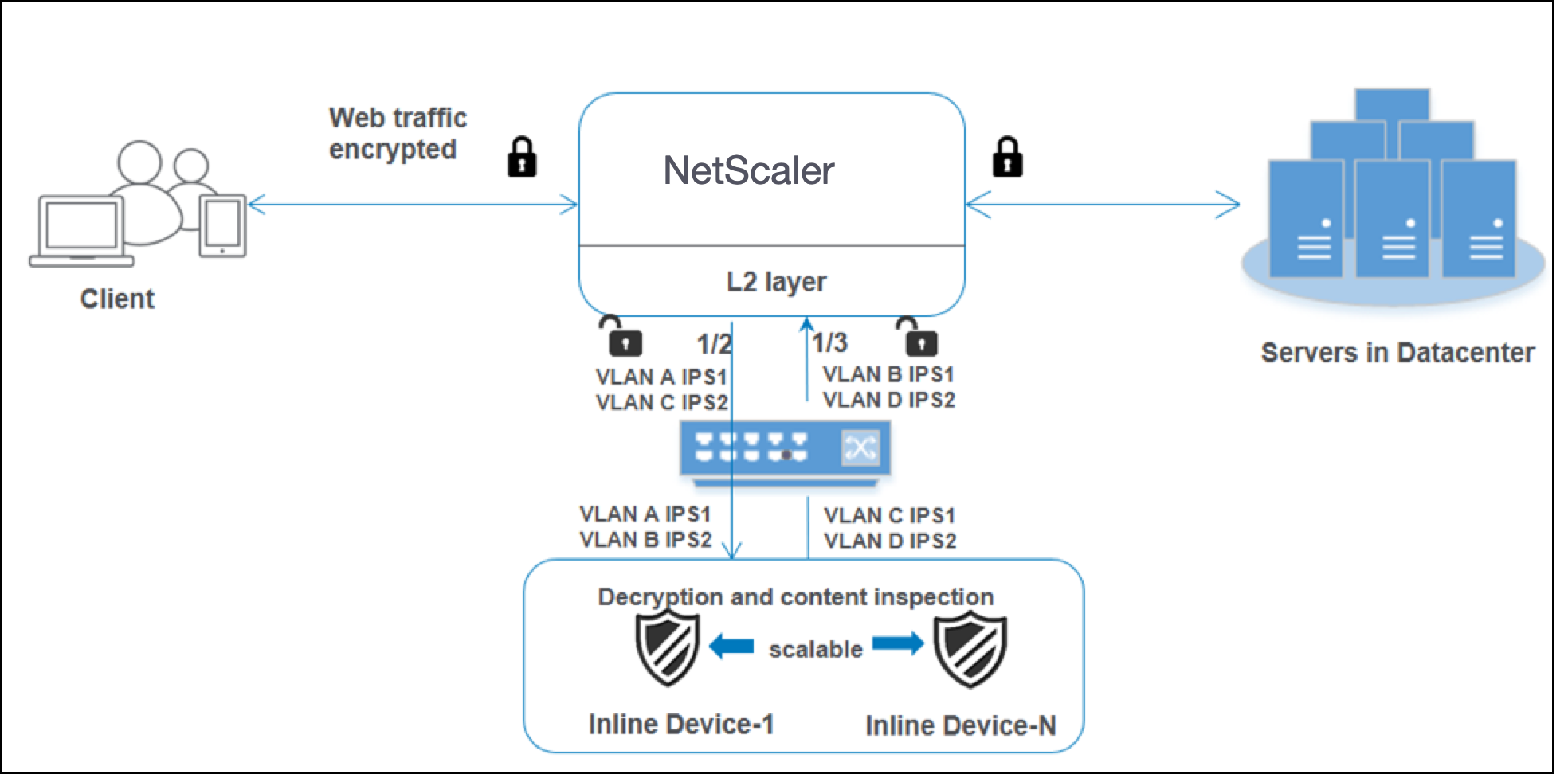

Szenario 3: Lastausgleich mehrerer Inline-Geräte mit gemeinsam genutzten Schnittstellen

Wenn Sie zwei oder mehr Inline-Geräte verwenden, können Sie einen Lastausgleich zwischen den Geräten durchführen, indem Sie verschiedene Content Inspection Services mit gemeinsam genutzten Schnittstellen verwenden. In diesem Fall gleicht die SSL-Forward-Proxy-Appliance die Teilmenge des Datenverkehrs aus, der über eine gemeinsame Schnittstelle an jedes Gerät gesendet wird. Die Teilmenge wird basierend auf den konfigurierten Richtlinien festgelegt. Beispielsweise werden TXT- oder Bilddateien möglicherweise nicht zur Inspektion an die Inline-Geräte gesendet.

Die Grundkonfiguration bleibt dieselbe wie in Szenario 2. Binden Sie für dieses Szenario die Schnittstellen an verschiedene VLANs, um den Datenverkehr für jedes Inline-Gerät zu trennen. Geben Sie die VLANs in den Inhaltsinspektionsprofilen an. Führen Sie die folgenden zusätzlichen Schritte aus:

-

Binden Sie die gemeinsam genutzten Schnittstellen an verschiedene VLANs.

-

Geben Sie die Eingangs- und AusgangsvLANs in den Inhaltsinspektionsprofilen an.

Konfiguration mit der CLI

Geben Sie die folgenden Befehle in der Befehlszeile ein. Beispiele werden nach jedem Befehl angegeben.

- Aktiviere MBF.

enable ns mode mbf

- Aktivieren Sie das Feature.

enable ns feature contentInspection

-

Binden Sie die gemeinsam genutzten Schnittstellen an verschiedene VLANs.

bind vlan <id> -ifnum <interface> -tagged

Beispiel:

bind vlan 100 –ifnum 1/2 tagged

bind vlan 200 –ifnum 1/3 tagged

bind vlan 300 –ifnum 1/2 tagged

bind vlan 400 –ifnum 1/3 tagged

<!--NeedCopy-->

- Fügen Sie Profil 1 für Service 1 hinzu. Geben Sie die Eingangs- und AusgangsvLANs im Profil an.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

Beispiel:

add contentInspection profile ipsprof1 -type InlineInspection -egressInterface “1/3” -ingressinterface “1/2” –egressVlan 100 -ingressVlan 300

- Fügen Sie Profil 2 für Service 2 hinzu. Geben Sie die Eingangs- und AusgangsvLANs im Profil an.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

Beispiel:

add contentInspection profile ipsprof2 -type InlineInspection -egressInterface “1/3” -ingressinterface “1/2” –egressVlan 200 -ingressVlan 400

- Dienst 1 hinzufügen.

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

Beispiel:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1

- Dienst 2 hinzufügen.

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

Beispiel:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2

- Fügen Sie einen virtuellen Lastausgleichsserver hinzu.

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port>

Beispiel:

add lb vserver lb_inline_vserver TCP 192.0.2.100 *

- Binden Sie die Dienste an den virtuellen Lastausgleichsserver.

bind lb vserver <LB_VSERVER_NAME> <service_name>

bind lb vserver <LB_VSERVER_NAME> <service_name>

Beispiel:

bind lb vserver lb_inline_vserver ips_service1

bind lb vserver lb_inline_vserver ips_service2

- Geben Sie den virtuellen Lastausgleichsserver in der Aktion zur Inhaltsüberprüfung an.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string>

Beispiel:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver

- Fügen Sie eine Richtlinie zur Inhaltsprüfung hinzu. Geben Sie die Aktion zur Inhaltsüberprüfung in der Richtlinie an.

add contentInspection policy <name> -rule <expression> -action <string>

Beispiel:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action

- Fügen Sie einen virtuellen Proxyserver hinzu.

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON

Beispiel:

add cs vserver transparentcs PROXY * * -l2Conn ON

- Binden Sie die Inhaltsinspektionsrichtlinie an den virtuellen Server.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST

Beispiel:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST

Konfiguration mit der GUI

-

Navigieren Sie zu System > Einstellungen. Klicken Sie unterModi und Funktionenauf Modi konfigurieren.

-

Wählen Sie auf der Seite „ Modi konfigurieren “ die Option MAC-basierte Weiterleitung aus.

-

Navigieren Sie zu System > Einstellungen. Klicken Sie unterModi und Funktionenauf Erweiterte Funktionen konfigurieren.

-

Wählen Sie auf der Seite „ Erweiterte Funktionen konfigurieren “ die Option Inhaltsprüfung aus.

-

Navigieren Sie zu System > Netzwerk > VLANs > Hinzufügen. Fügen Sie vier VLANs hinzu und markieren Sie sie den Schnittstellen.

-

Navigieren Sie zu Sicherheit > Inhaltsprüfung > Inhaltsüberprüfungsprofile. Klicken Sie auf Hinzufügen.

-

Geben Sie die Eingangs- und AusgangsvLANs an.

-

Erstellen Sie weitere Profile. Geben Sie im zweiten Profil ein anderes Eingangs- und AusgangsvLAN an.

-

Navigieren Sie zu Load Balancing > Services > Add und fügen Sie einen Service hinzu.

-

Klicken Sie in den Erweiterten Einstellungenauf Profile. Wählen Sie in der Liste CI-Profilname das zuvor erstellte Inhaltsprüfungsprofil aus.

-

Stellen Sie inden Diensteinstellungendie Option Quell-IP-Adresse verwenden auf JA und Proxy-Port verwenden auf Nein ein. Stellen Sie in den Grundeinstellungendie Gesundheitsüberwachung auf NEIN ein.

-

Aktivieren Sie die Systemüberwachung nur, wenn Sie diesen Dienst an einen TCP-Monitor binden. Wenn Sie einen Monitor an einen Dienst binden, setzen Sie die Option TRANSPARENT im Monitor auf ON.

Erstellen Sie zwei Dienste. Geben Sie Dummy-IP-Adressen an, die keinem der Geräte gehören, einschließlich der Inline-Geräte. Geben Sie Profil 1 in Dienst 1 und Profil 2 in Dienst 2 an.

-

-

Navigieren Sie zu Load Balancing > Virtuelle Server > Hinzufügen. Erstellen Sie einen virtuellen TCP-Load-Balancing-Server und klicken Sie auf OK.

-

Klicken Sie auf den Abschnitt Load Balancing Virtual Server Service Binding . Klicken Sie unter Service Bindingauf den Pfeil unter Service auswählen. Wählen Sie die beiden zuvor erstellten Dienste aus und klicken Sie auf Auswählen. Klicken Sie auf Bind.

-

Navigieren Sie zu Sicherheit > Virtuelle Proxyserver > Hinzufügen. Geben Sie einen Namen, eine IP-Adresse und einen Port an. Wählen Sie unter Erweiterte Einstellungendie Option Richtlinienaus. Klicken Sie auf das „+“ -Zeichen.

-

Wählen Sie unter Choose Policy die Option Content Inspection aus. Klicken Sie auf Weiter.

-

Klicken Sie auf Hinzufügen. Geben Sie einen Namen an. Klicken Sie unter Aktion auf Hinzufügen.

-

Geben Sie einen Namen an. Wählen Sie unter Typdie Option INLINEINSPECTIONaus. Wählen Sie unter Servernameden zuvor erstellten virtuellen Lastausgleichsserver aus.

- Klicken Sie auf Erstellen. Geben Sie die Regel an und klicken Sie auf Erstellen.

- Klicken Sie auf Bind.

- Klicken Sie auf Fertig.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.