-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

AWSでNetScaler ADC VPXインスタンスを展開する

-

-

管理パーティション

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

管理者パーティション

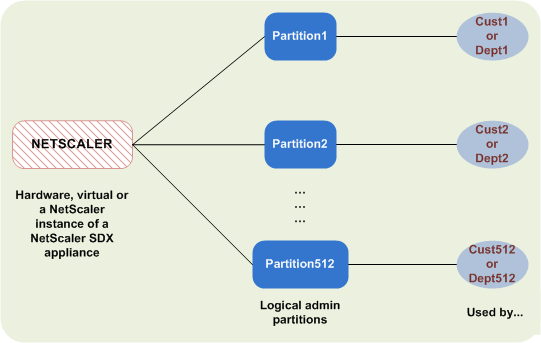

Citrix ADCアプライアンスは、管理パーティションと呼ばれる論理エンティティに分割できます。各パーティションは、個別のCitrix ADCアプライアンスとして構成および使用できます。次の図は、さまざまな顧客や部門で使用されているCitrix ADC パーティションを示しています。

パーティション化されたCitrix ADCアプライアンスには、単一のデフォルトパーティションと1つ以上の管理パーティションがあります。次の表に、2 つのパーティションタイプの詳細を示します。

注

パーティション化されたアプライアンスでは、モード BridgeBPDU はデフォルトパーティションでのみ有効になり、管理パーティションでは有効にできません。

可用性:

Citrix ADCアプライアンスには、デフォルトパーティションと呼ばれる単一のパーティションが付属しています。デフォルトのパーティションは、Citrix ADCアプライアンスのパーティション分割後も保持されます。

管理パーティションの構成の説明に従って、明示的に作成する必要があります。

パーティション数:

一つ

Citrix ADCアプライアンスは、1つ以上(最大512)の管理パーティションを持つことができます。

ユーザーアクセスとロール:

パーティション固有のコマンドポリシーに関連付けられていないすべてのCitrix ADCユーザーは、デフォルトのパーティションにアクセスして構成できます。いつものように、関連するコマンドポリシーは、ユーザーが実行できる操作を制限します。

ユーザーアクセスとロールは、そのパーティションのユーザーも指定するCitrix ADCスーパーユーザーによって作成されます。管理者パーティションにアクセスして構成できるのは、スーパーユーザーおよびパーティションの関連付けられたユーザーだけです。

注

パーティションユーザーにはシェルアクセス権がありません。

ファイル構造:

デフォルトパーティション内のすべてのファイルは、デフォルトのCitrix ADCファイル構造に格納されます。

たとえば、 /nsconfigディレクトリにはCitrix ADC構成ファイルが格納され、 /var/log/ ディレクトリにはCitrix ADCログが格納されます。

管理パーティション内のすべてのファイルは、管理パーティションの名前を持つディレクトリパスに格納されます。

たとえば、Citrix ADC構成ファイル(ns.conf)は/nsconfig/partitions/<partitionName>ディレクトリに保存されます。その他のパーティション固有のファイルは、 /var/partitions/<partitionName> ディレクトリに格納されます。

管理パーティション内のその他のパスは次のとおりです。

- ダウンロードされたファイル:

/var/partitions/<partitionName>/download/ - ログファイル:

/var/partitions/<partitionName>/log/

注

現在、ロギングはパーティションレベルではサポートされていません。したがって、このディレクトリは空で、 すべてのログが

/var/log/ディレクトリに保存されます。

- SSL CRL 証明書関連ファイル:

/var/partitions/<partitionName>/netscaler/ssl

利用可能なリソース:

すべてのCitrix ADCリソース。

管理者パーティションに明示的に割り当てられているCitrix ADCリソース。

ユーザーアクセスとロール

パーティション化されたCitrix ADCアプライアンスの認証と承認では、ルート管理者はパーティション管理者を1つ以上のパーティションに割り当てることができます。パーティション管理者は、他のパーティションに影響を与えずに、そのパーティションに対するユーザーを認証できます。パーティションユーザーは、SNIP アドレスを使用してそのパーティションにのみアクセスする権限があります。ルート管理者とパーティション管理者の両方が、異なるアプリケーションへのアクセスをユーザーに許可することで、ロールベースのアクセス (RBA) を構成できます。

管理者とユーザーロールは、次のように記述できます。

ルート管理者。パーティション化されたアプライアンスに NSIP アドレスを使用してアクセスし、1 つ以上のパーティションへのユーザーアクセスを許可できます。管理者は、パーティション管理者を 1 つ以上のパーティションに割り当てることもできます。管理者は、NSIP アドレスを使用してデフォルトパーティションからパーティション管理者を作成するか、パーティションに切り替えて、ユーザーを作成し、SNIP アドレスを使用してパーティション管理者アクセスを割り当てることができます。

パーティション管理者。ルート管理者によって割り当てられた NSIP アドレスを使用して、指定されたパーティションにアクセスします。管理者は、パーティションのユーザーアクセスをパーティションにロールベースのアクセスを割り当てて、パーティション固有の設定を使用して外部サーバー認証を構成することもできます。

システムユーザー。NSIP アドレスを通してパーティションにアクセスします。ルート管理者によって指定されたパーティションとリソースにアクセスできます。

パーティションユーザー。SNIP アドレスを使用してパーティションにアクセスします。ユーザーアカウントはパーティション管理者によって作成され、ユーザーはパーティション内でのみリソースにアクセスできます。

確認事項

パーティションでロールベースのアクセスを提供する際に覚えておくべき点をいくつか挙げます。

- NSIPアドレスを介してGUIにアクセスするCitrix ADCユーザーは、デフォルトのパーティション認証構成を使用してアプライアンスにログオンします。

- パーティション SNIP アドレスを使用して GUI にアクセスするパーティションシステムユーザは、パーティション固有の認証設定を使用してアプライアンスにログオンします。

- パーティション内に作成されたパーティションユーザーは、NSIP アドレスを使用してログインできません。

- パーティションにバインドされたCitrix ADCユーザーは、パーティションSNIPアドレスを使用してログインできません。

- 外部認証サーバ( LDAP、RADIUS、TACACSなど)を介して認証するシステムユーザは、SNIP アドレスを介してパーティションにアクセスする必要があります。

パーティション設定でのロールベースのアクセスを管理するためのユースケース

企業組織 www.example.com に複数のビジネスユニットがあり、ネットワーク内のすべてのインスタンスを管理する一元管理者がいるシナリオを考えてみましょう。ただし、各ビジネスユニットに排他的なユーザー権限と環境を提供したいと考えています。

パーティションアプライアンスでデフォルトのパーティション認証設定およびパーティション固有の設定で管理される管理者とユーザーを次に示します。

ジョン:ルート管理者

ジョージ:パーティション管理者

Adam: システムユーザー

Jane: パーティションユーザー

John、パーティション化されたCitrix ADCアプライアンスのルート管理者です。John は、アプライアンス内のパーティション(P1、P2、P3、P4、P5 など)にわたってすべてのユーザーアカウントと管理ユーザーアカウントを管理します。John は、アプライアンスのデフォルトパーティションからエンティティへの詳細なロールベースのアクセスを提供します。John は、ユーザーアカウントを作成し、各アカウントにパーティションアクセスを割り当てます。組織内のネットワークエンジニアである George は、パーティション P2 で実行されているいくつかのアプリケーションに対して、ロールベースのアクセス権を持つことを好みます。ユーザー管理に基づいて、John は George のパーティション管理者ロールを作成し、P2 パーティション内の partition-admin コマンドポリシーに自分のユーザーアカウントを関連付けます。別のネットワークエンジニアであるアダムは、P2 で実行されているアプリケーションにアクセスすることを好みます。John は Adam のシステムユーザアカウントを作成し、ユーザアカウントを P2 パーティションに関連付けます。アカウントが作成されると、AdamはアプライアンスにログインしてNSIPアドレスを介してCitrix ADC管理インターフェイスにアクセスし、ユーザー/グループのバインドに基づいてパーティションP2に切り替えることができます。

別のネットワークエンジニアである Jane が、パーティション P2 でのみ実行されているアプリケーションに直接アクセスしたいとします。George(パーティション管理者)は、自分のパーティションユーザーアカウントを作成し、自分のアカウントを認可権限のコマンドポリシーに関連付けることができます。パーティション内に作成された Jane のユーザーアカウントが P2 に直接関連付けられるようになりました。これで、JaneはSNIPアドレスを介してCitrix ADC管理インターフェイスにアクセスでき、他のパーティションに切り替えることはできません。

注

JaneのユーザーアカウントがパーティションP2のパーティション管理者によって作成されている場合、管理者はSNIPアドレス(パーティション内に作成された)を介してのみCitrix ADC管理インターフェイスにアクセスできます。管理者は NSIP アドレスを介してインターフェイスにアクセスすることはできません。同様に、Adam のユーザーアカウントがデフォルトパーティションにルート管理者によって作成され、P2 パーティションにバインドされている場合です。管理者は、デフォルトパーティションで作成されたNSIPアドレスまたはSNIPアドレス(管理アクセス権が有効)を介してのみ、Citrix ADC管理インターフェイスにアクセスできます。また、管理パーティションに作成された SNIP アドレスを介してパーティションインターフェイスにアクセスすることは許可されていません。

パーティション管理者の役割と責任を構成する

ルート管理者がデフォルトパーティションで実行する構成を次に示します。

管理パーティションとシステムユーザーの作成 — ルート管理者は、アプライアンスのデフォルトパーティションに管理パーティションとシステムユーザーを作成します。その後、管理者はユーザーを異なるパーティションに関連付けます。1 つ以上のパーティションにバインドされている場合は、ユーザーバインディングに基づいて、あるパーティションから別のパーティションに切り替えることができます。また、1 つ以上のバインドされたパーティションへのアクセスは、ルート管理者によってのみ許可されます。

システムユーザーを特定のパーティションのパーティション管理者として承認する — ユーザーアカウントを作成すると、ルート管理者は特定のパーティションに切り替え、そのユーザーをパーティション管理者として承認します。このためには、partition-admin コマンドポリシーをユーザアカウントに割り当てます。これで、ユーザーはパーティション管理者としてパーティションにアクセスし、パーティション内のエンティティを管理できます。

次に、管理パーティション内のパーティション管理者が実行する構成を示します。

管理パーティションでの SNIP アドレスの設定-パーティション管理者はパーティションにログオンし、SNIP アドレスを作成し、アドレスへの管理アクセスを提供します。

パーティション・コマンド・ポリシーを使用したパーティション・システム・ユーザーの作成とバインド-パーティション管理者はパーティション・ユーザーを作成し、ユーザー・アクセスの範囲を定義します。このためには、ユーザーアカウントをパーティションコマンドポリシーにバインドします。

パーティションコマンドポリシーを使用したパーティションシステムユーザーグループの作成とバインド-パーティション管理者は、パーティションユーザーグループを作成し、ユーザーグループアクセスの範囲を定義します。これは、ユーザグループアカウントをパーティションコマンドポリシーにバインドすることによって行われます。

外部ユーザの外部サーバ認証の設定(オプション):この設定は、SNIP アドレスを使用してパーティションにアクセスする外部 TACACS ユーザを認証するために行われます。

次に、管理パーティション内のパーティションユーザーに対するロールベースのアクセスの構成で実行されるタスクを示します。

- 管理パーティションの作成 — 管理パーティションにパーティションユーザーを作成する前に、まずパーティションを作成する必要があります。ルート管理者は、構成ユーティリティまたはコマンドラインインターフェイスを使用して、デフォルトパーティションからパーティションを作成できます。

- デフォルトパーティションからパーティション P2 へのユーザーアクセスの切り替え:デフォルトパーティションからアプライアンスにアクセスするパーティション管理者は、デフォルトパーティションから特定のパーティションに切り替えることができます。たとえば、ユーザーバインドに基づいて P2 をパーティション分割します。

- 管理アクセス権が有効なパーティションユーザーアカウントに SNIP アドレスを追加する-管理パーティションへのアクセスを切り替えたら。SNIP アドレスを作成し、そのアドレスへの管理アクセスを提供します。

- パーティションコマンドポリシーを使用したパーティションシステムユーザーの作成とバインド-パーティション管理者である場合は、パーティションユーザーを作成し、ユーザーアクセスの範囲を定義できます。このためには、ユーザーアカウントをパーティションコマンドポリシーにバインドします。

- partition コマンドポリシーを使用したパーティション・ユーザー・グループの作成とバインド-パーティション管理者の場合は、パーティション・ユーザー・グループを作成し、ユーザー・アクセス制御の範囲を定義できます。これは、ユーザグループアカウントをパーティションコマンドポリシーにバインドすることによって行われます。

外部ユーザの外部サーバ認証の設定(オプション):この設定は、SNIP アドレスを使用してパーティションにアクセスする外部 TACACS ユーザを認証するために行われます。

管理パーティションを使用する利点

デプロイメントに管理パーティションを使用すると、次のメリットを利用できます。

- アプリケーションの管理所有権を顧客に委任できます。

- パフォーマンスと使いやすさを損なうことなく、ADCの所有コストを削減します。

- 不当な構成変更から保護します。パーティション化されていないCitrix ADCアプライアンスでは、他のアプリケーションの承認されたユーザーは、アプリケーションに必要な構成を意図的または意図せずに変更できます。望ましくない動作につながる可能性があります。パーティション化されたCitrix ADCアプライアンスでは、この可能性は軽減されます。

- パーティションごとに専用 VLAN を使用して、異なるアプリケーション間のトラフィックを分離します。

- アプリケーションのデプロイを高速化し、拡張できるようにします。

- アプリケーションレベルまたはローカライズされた管理とレポート作成を許可します。

いくつかのケースを分析して、管理パーティションを使用できるシナリオを理解しましょう。

ユーザーケース 1: エンタープライズネットワークでの管理パーティションの使用方法

Foo.comという会社が直面するシナリオを考えてみましょう。

- Foo.comにはCitrix ADC が1つあります。

- 5つの部門があり、各部門にはCitrix ADCで展開する必要がある1つのアプリケーションがあります。

- 各アプリケーションは、異なるユーザーまたは管理者によって個別に管理する必要があります。

- 他のユーザーは、設定へのアクセスを制限する必要があります。

- アプリケーションまたはバックエンドは、IP アドレスなどのリソースを共有できる必要があります。

- グローバルIT部門は、すべてのパーティションに共通でなければならないCitrix ADCレベルの設定を制御できる必要があります。

- アプリケーションは互いに独立している必要があります。一方のアプリケーションの構成エラーは、他方のアプリケーションに影響してはいけません。

パーティション化されていないCitrix ADCは、これらの要件を満たすことができません。ただし、Citrix ADCをパーティション化することで、これらの要件をすべて達成できます。

アプリケーションごとにパーティションを作成し、必要なユーザをパーティションに割り当てて、各パーティションの VLAN を指定し、デフォルトパーティションでグローバル設定を定義するだけです。

ユースケース 2: サービスプロバイダによる管理パーティションの使用方法

BigProviderというサービスプロバイダーが直面するシナリオを考えてみましょう。

- BigProvider には 5 つの顧客があります。3 つの小企業と 2 つの大企業です。

- SmallBiz、 SmallerBiz、 StartupBizは 、最も基本的なCitrix ADC機能のみを必要とします。

- **BigBizとLargeBizは大企業であり** 、大量のトラフィックを引き付けるアプリケーションを持っています。彼らは、より複雑なCitrix ADC機能のいくつかを使用したいと考えています。

パーティション化されていないアプローチでは、Citrix ADC管理者は通常、Citrix ADC SDXアプライアンスを使用し、顧客ごとにCitrix ADCインスタンスをプロビジョニングします。

このソリューションは、 **BigBizおよびLargeBizに適しています。これは、アプリケーションではパーティション化されていないCitrix ADCアプライアンス全体の電力が消費されない必要があるためです。ただし、このソリューションは、SmallBiz、 **SmallerBiz、および **StartupBiz**のサービスにはそれほど費用対効果がない可能性があります。

したがって、 BigProvider は次の解決策を決定します。

- Citrix ADC SDXアプライアンスを使用して、 **BigBizおよびLargeBiz専用のCitrix**ADCインスタンスを起動する。

- 単一のCitrix ADCを使用して、SmallBiz、 SmallerBiz、 **StartupBizにそれぞれ1つずつ**、3つのパーティションに分割されます。

Citrix ADC管理者(スーパーユーザー)は、これらの各顧客の管理パーティションを作成し、パーティションのユーザーを指定します。また、パーティションのCitrix ADCリソースを指定し、各パーティション宛てのトラフィックが使用するVLANを指定します。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.