-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

AWSでNetScaler ADC VPXインスタンスを展開する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

インラインデバイスとしてのIPSまたはNGFWとの統合

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

SSL フォワードプロキシを使用して IPS または NGFW をインラインデバイスとして統合

侵入防止システム(IPS)や次世代ファイアウォール(NGFW)などのセキュリティデバイスは、ネットワーク攻撃からサーバーを保護します。これらのデバイスはライブトラフィックを検査でき、通常はレイヤ 2 インラインモードで展開されます。SSL 転送プロキシアプライアンスは、インターネット上のリソースにアクセスする際に、ユーザーと企業ネットワークのセキュリティを確保します。

SSL転送プロキシ・アプライアンスを1つ以上のインラインデバイスと統合することで、脅威を防ぎ、高度なセキュリティ保護を実現できます。インラインデバイスには、IPS や NGFW などの任意のセキュリティデバイスを使用できます。

SSL 転送プロキシアプライアンスとインラインデバイス統合を使用することでメリットが得られるユースケースには、次のようなものがあります。

-

暗号化されたトラフィックの検査: ほとんどの IPS および NGFW アプライアンスは暗号化されたトラフィックをバイパスするため、サーバーが攻撃に対して脆弱になる可能性があります。SSL 転送プロキシアプライアンスは、トラフィックを復号化してインラインデバイスに送信して検査できます。この統合により、お客様のネットワークセキュリティが強化されます。

-

TLS/SSL 処理からのインラインデバイスのオフロード: TLS/SSL 処理はコストがかかり、IPS または NGFW アプライアンスがトラフィックを復号化すると CPU 使用率が高くなる可能性があります。SSL 転送プロキシアプライアンスは、TLS/SSL 処理をインラインデバイスからオフロードするのに役立ちます。その結果、インラインデバイスは大量のトラフィックを検査できます。

-

インラインデバイスの負荷分散: 大量のトラフィックを管理するように複数のインラインデバイスを設定している場合、SSL Forward Proxy アプライアンスは負荷分散を行い、トラフィックをこれらのデバイスに均等に分散できます。

-

トラフィックのスマート選択: アプライアンスは、検査のためにすべてのトラフィックをインラインデバイスに送信する代わりに、トラフィックのスマートな選択を行います。たとえば、インラインデバイスへの検査用のテキストファイルの送信はスキップされます。

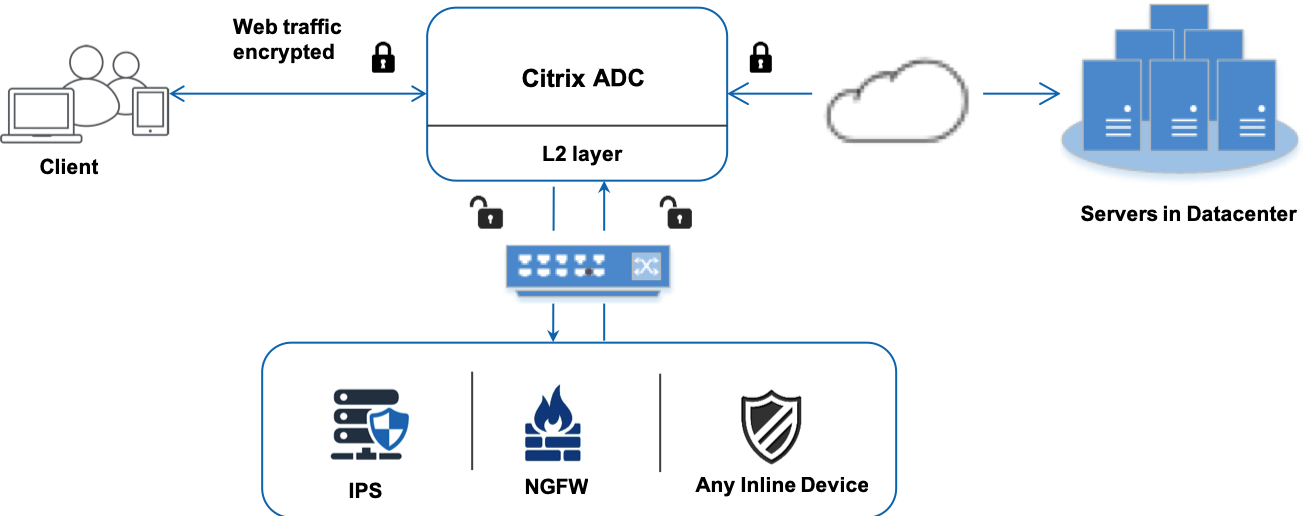

インラインデバイスとの SSL フォワードプロキシ統合

次の図は、SSL 転送プロキシがインラインセキュリティデバイスとどのように統合されるかを示しています。

インラインデバイスを SSL 転送プロキシアプライアンスと統合すると、コンポーネントは次のように相互作用します。

-

クライアントは SSL 転送プロキシアプライアンスに要求を送信します。

-

アプライアンスは、ポリシー評価に基づいてコンテンツ検査のためにデータをインラインデバイスに送信します。HTTPSトラフィックの場合、アプライアンスはデータを復号化し、コンテンツ検査のためにプレーンテキストでインラインデバイスに送信します。

注

インラインデバイスが 2 台以上ある場合、アプライアンスはデバイスの負荷分散を行い、トラフィックを送信します。

- コンテンツスイッチングまたは HTTP/HTTPS 負荷分散仮想サーバーを追加します。

- インラインデバイスは、データの脅威を検査し、データをドロップ、リセット、またはアプライアンスに戻すかどうかを決定します。

- セキュリティ上の脅威がある場合、デバイスはデータを修正してアプライアンスに送信します。

- HTTPS トラフィックの場合、アプライアンスはデータを再暗号化し、要求をバックエンドサーバーに転送します。

- バックエンドサーバーは応答をアプライアンスに送信します。

- アプライアンスは再びデータを復号化し、検査のためにインラインデバイスに送信します。

- インラインデバイスはデータを検査します。セキュリティ上の脅威がある場合、デバイスはデータを修正してアプライアンスに送信します。

- アプライアンスはデータを再暗号化し、応答をクライアントに送信します。

インラインデバイス統合の設定

SSL 転送プロキシアプライアンスをインラインデバイスで構成するには、次の 3 つの方法があります。

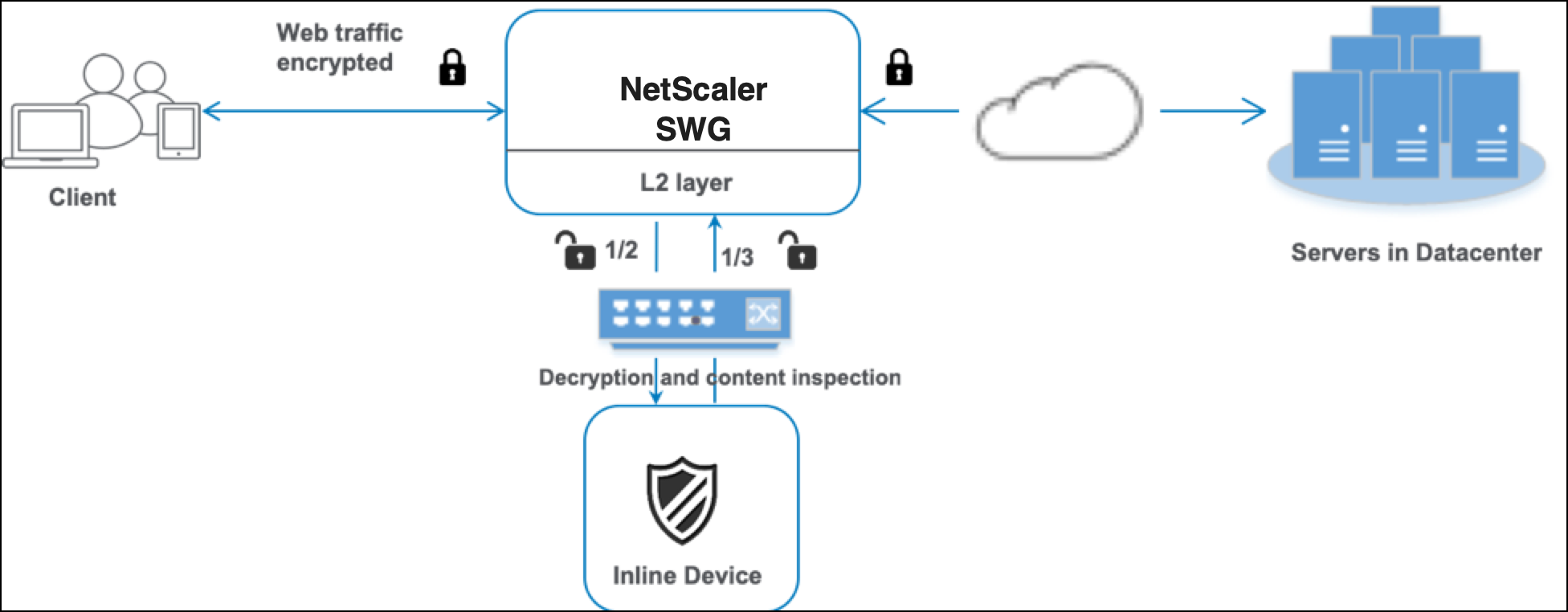

シナリオ 1:単一のインラインデバイスを使用する

セキュリティデバイス(IPS または NGFW)をインラインモードで統合するには、SSL 転送プロキシアプライアンスでグローバルモードでコンテンツ検査と MAC ベース転送(MBF)を有効にする必要があります。次に、コンテンツインスペクションプロファイル、TCP サービス、インラインデバイスのコンテンツインスペクションアクションを追加して、インスペクションに基づいてトラフィックをリセット、ブロック、またはドロップします。また、アプライアンスがインラインデバイスに送信するトラフィックのサブセットを決定するために使用するコンテンツ検査ポリシーを追加します。最後に、サーバ上でレイヤ2接続を有効にしてプロキシ仮想サーバを設定し、コンテンツ検査ポリシーをこのプロキシ仮想サーバにバインドします。

次の手順を実行します:

- MAC ベース転送 (MPF) モードを有効にします。

- コンテンツ検査機能を有効にします。

- サービスのコンテンツ検査プロファイルを追加します。コンテンツ検査プロファイルには、SSL 転送プロキシアプライアンスをインラインデバイスと統合するインラインデバイス設定が含まれています。

-

(任意)TCP モニタを追加します。

注:

トランスペアレントデバイスには IP アドレスがありません。したがって、ヘルスチェックを実行するには、モニターを明示的にバインドする必要があります。

- サービスを追加します。サービスはインラインデバイスを表します。

- (オプション) サービスを TCP モニターにバインドします。

- サービスのコンテンツ検査アクションを追加します。

- コンテンツ検査ポリシーを追加し、アクションを指定します。

- HTTP または HTTPS プロキシ (コンテンツスイッチング) 仮想サーバーを追加します。

- コンテンツ検査ポリシーを仮想サーバーにバインドします。

CLI を使用して設定する

コマンドプロンプトで次のコマンドを入力します。例はほとんどのコマンドの後に記載されています。

- MBF を有効にします。

enable ns mode mbf

- 本機能を有効にします。

enable ns feature contentInspection

- コンテンツ検査プロファイルを追加します。

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

例:

add contentInspection profile ipsprof -type InlineInspection -ingressinterface “1/2” -egressInterface “1/3”

- サービスを追加します。インラインデバイスを含め、どのデバイスも所有していないダミー IP アドレスを指定します。

use source IP address(USIP) を「はい」に設定します。useproxyportをNOに設定します。デフォルトでは、ヘルスモニタリングはオンになっており、サービスをヘルスモニターにバインドし、モニターの TRANSPARENT オプションもオンに設定します。

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor YES -usip YES –useproxyport NO

例:

add service ips_service 198.51.100.2 TCP * -healthMonitor YES -usip YES -useproxyport NO -contentInspectionProfileName ipsprof

-

ヘルスモニターを追加します。デフォルトでは、ヘルスモニターはオンになっており、必要に応じて無効にすることもできます。コマンドプロンプトで入力します:

add lb monitor <name> TCP -destIP <ip address> -destPort 80 -transparent <YES, NO>

例:

add lb monitor ips_tcp TCP -destIP 192.168.10.2 -destPort 80 -transparent YES

- サービスをヘルスモニターにバインドする

ヘルスモニターを設定したら、サービスをヘルスモニターにバインドする必要があります。コマンドプロンプトで入力します:

bind service <name> -monitorName <name>

例:

bind service ips_svc -monitorName ips_tcp

- コンテンツ検査アクションを追加します。

add contentInspection action <name> -type INLINEINSPECTION -serverName <string>

例:

add contentInspection action ips_action -type INLINEINSPECTION -serverName ips_service

- コンテンツ検査ポリシーを追加します。

add contentInspection policy <name> -rule <expression> -action <string>

例:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action

- プロキシ仮想サーバーを追加します。

add cs vserver <name> PROXY <IPAddress> <port> -cltTimeout <secs> -Listenpolicy <expression> -authn401 ( ON | OFF ) -authnVsName <string> -l2Conn ON

注:

HTTP/SSL タイプの負荷分散仮想サーバーもサポートされています。

例:

add cs vserver transparentcs PROXY * * -cltTimeout 180 -Listenpolicy exp1 -authn401 on -authnVsName swg-auth-vs-trans-http -l2Conn ON

- ポリシーを仮想サーバーにバインドします。

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST

例:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST

GUI を使用して設定する

-

[System]>[Settings] に移動します。「 モードと機能」で、「 モードの構成」をクリックします。

-

「 モードの設定 」ページで、「 MAC ベースの転送 」オプションを選択します。

-

[System]>[Settings] に移動します。「 モードと機能」で、「 拡張機能の設定」をクリックします。

-

「 拡張機能の設定 」ページで、「 コンテンツ検査 」オプションを選択します。

-

「 Secure Web Gateway」>「コンテンツ検査」>「コンテンツ検査プロファイル」に移動します。[追加] をクリックします。 [ 負荷分散] > [サービス] > [サービスの追加 ] に移動し、サービスを追加します。

-

In Advanced Settings, click Profiles. In the CI Profile Name list, select the content inspection profile created earlier.

-

In Service Settings, set Use Source IP Address to YES and Use Proxy Port to No. In Basic Settings, set Health Monitoring to NO.

-

Turn on health monitoring only if you bind this service to a TCP monitor. If you bind a monitor to a service, then set the TRANSPARENT option in the monitor to ON.

-

-

[ Secure Web Gateway]>[プロキシ仮想サーバー][追加]に移動します。名前、IP アドレス、およびポートを指定します。[ 詳細設定]で [ ポリシー] を選択します。「+」記号をクリックします。

-

「 ポリシーの選択 」で「 コンテンツ検査」を選択します。[続行] をクリックします。

-

[追加] をクリックします。名前を指定してください。[ アクション] で [ 追加] をクリックします。

-

名前を指定してください。「 タイプ」で、「 インライン検査」を選択します。「 サーバー名」で、以前に作成したTCPサービスを選択します。

-

[作成]をクリックします。ルールを指定して [ 作成] をクリックします。

-

[Bind] をクリックします。

-

[完了] をクリックします。

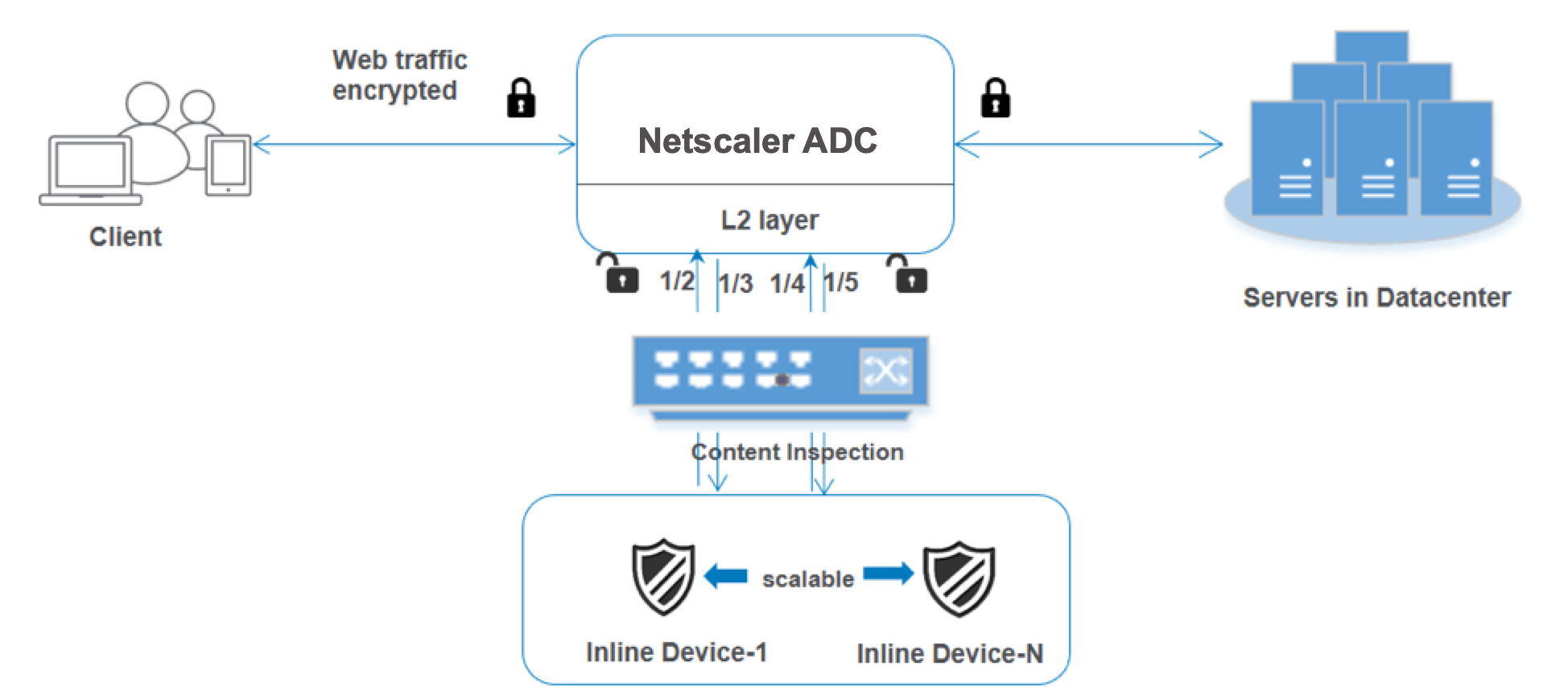

シナリオ 2: 専用インターフェイスを備えた複数のインラインデバイスの負荷分散

2 つ以上のインラインデバイスを使用している場合は、専用のインターフェイスで異なるコンテンツインスペクションサービスを使用して、デバイスを負荷分散できます。この場合、SSL 転送プロキシアプライアンスは、専用インターフェイスを介して各デバイスに送信されるトラフィックのサブセットを負荷分散します。サブセットは、設定されたポリシーに基づいて決定されます。たとえば、TXT ファイルやイメージファイルは、検査のためにインラインデバイスに送信されない場合があります。

基本設定はシナリオ 1 と同じです。ただし、インラインデバイスごとにコンテンツ検査プロファイルを作成し、各プロファイルで入力インターフェイスと出力インターフェイスを指定する必要があります。各インラインデバイスにサービスを追加します。負荷分散仮想サーバーを追加し、コンテンツ検査アクションで指定します。次の追加手順を実行してください。

- 各サービスのコンテンツ検査プロファイルを追加します。

- デバイスごとにサービスを追加します。

- 負荷分散仮想サーバーを追加します。

- コンテンツ検査アクションで負荷分散仮想サーバーを指定します。

CLI を使用して設定する

コマンドプロンプトで次のコマンドを入力します。各コマンドの後に例が示されています。

- MBF を有効にします。

enable ns mode mbf

- 本機能を有効にします。

enable ns feature contentInspection

- サービス 1 のプロファイル 1 を追加します。

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

例:

add contentInspection profile ipsprof1 -type InlineInspection -ingressInterface "1/2" -egressInterface "1/3"

- サービス 2 のプロファイル 2 を追加します。

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

例:

add contentInspection profile ipsprof2 -type InlineInspection -ingressInterface "1/4" -egressInterface "1/5"

- サービス 1 を追加します。インラインデバイスを含め、どのデバイスも所有していないダミー IP アドレスを指定します。

use source IP address(USIP) を「はい」に設定します。useproxyportをNOに設定します。Transparent オプションを ON に設定して TCP モニターでヘルスモニタリングを有効にします。

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

例:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1

- サービス 2 を追加します。インラインデバイスを含め、どのデバイスも所有していないダミー IP アドレスを指定します。

use source IP address(USIP) を「はい」に設定します。useproxyportをNOに設定します。トランスペアレントオプションをオンに設定してヘルスモニタリングをオンにします。

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

例:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2

- 負荷分散仮想サーバーを追加します。

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port>

例:

add lb vserver lb_inline_vserver TCP 192.0.2.100 *

- サービスを負荷分散仮想サーバーにバインドします。

bind lb vserver <LB_VSERVER_NAME> <service_name>

bind lb vserver <LB_VSERVER_NAME> <service_name>

例:

bind lb vserver lb_inline_vserver ips_service1

bind lb vserver lb_inline_vserver ips_service2

- コンテンツ検査アクションで負荷分散仮想サーバーを指定します。

add contentInspection action <name> -type INLINEINSPECTION -serverName <string>

例:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver

- コンテンツ検査ポリシーを追加します。ポリシーでコンテンツ検査アクションを指定します。

add contentInspection policy <name> -rule <expression> -action <string>

例:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action

- プロキシ仮想サーバーを追加します。

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON

例:

add cs vserver transparentcs PROXY * * -l2Conn ON

- コンテンツ検査ポリシーを仮想サーバーにバインドします。

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST

例:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST

GUI を使用した設定

-

[System]>[Settings] に移動します。「 モードと機能」で、「 モードの構成」をクリックします。

-

「 モードの設定 」ページで、「 MAC ベースの転送 」オプションを選択します。

-

[System]>[Settings] に移動します。「 モードと機能」で、「 拡張機能の設定」をクリックします。

-

「 Secure Web Gateway」>「コンテンツ検査」>「コンテンツ検査プロファイル」に移動します。[追加] をクリックします。

-

入力インターフェイスと出力インターフェイスを指定します。

-

2 つのプロファイルを作成します。2 番目のプロファイルには、異なる入力インターフェイスと出力インターフェイスを指定します。

-

[ 負荷分散] > [サービス] > [サービスの追加と追加 ] に移動します。

-

「 詳細設定」で、「 プロフィール」をクリックします。 CI プロファイル名リストで 、以前に作成したコンテンツ検査プロファイルを選択します。

-

[サービス設定] で、[送信元 IP アドレスを使用 ] を [はい] に、[ プロキシポートを使用する ] を [いいえ] に設定します。「基本設定」で、「ヘルスモニタリング 」を「いいえ」に設定します。

-

ヘルスモニタリングは、このサービスを TCP モニターにバインドする場合にのみ有効にします。モニターをサービスにバインドする場合は、モニターの TRANSPARENT オプションを ON に設定します。

2 つのサービスを作成します。インラインデバイスを含め、どのデバイスにも所有されていないダミー IP アドレスを指定します。

-

-

[ 負荷分散] > [仮想サーバー] > [追加]に移動します。TCP 負荷分散仮想サーバーを作成し、OKをクリックします。

-

負荷分散仮想サーバーサービスバインディングセクションをクリックします 。「 サービス・バインディング」で、「 サービスを選択」の矢印をクリックします。前に作成した 2 つのサービスを選択し、[ 選択] をクリックします。[Bind] をクリックします。

-

[ Secure Web Gateway]>[プロキシ仮想サーバー][追加]に移動します。名前、IP アドレス、およびポートを指定します。[ 詳細設定]で [ ポリシー] を選択します。「+」記号をクリックします。

-

「 ポリシーの選択 」で「 コンテンツ検査」を選択します。[続行] をクリックします。

-

[追加] をクリックします。名前を指定してください。[ アクション] で [ 追加] をクリックします。

-

名前を指定してください。「 タイプ」で、「 インライン検査」を選択します。[ サーバー名] で、先ほど作成した負荷分散仮想サーバーを選択します。

-

[作成]をクリックします。ルールを指定して [ 作成] をクリックします。

-

[Bind] をクリックします。

-

[完了] をクリックします。

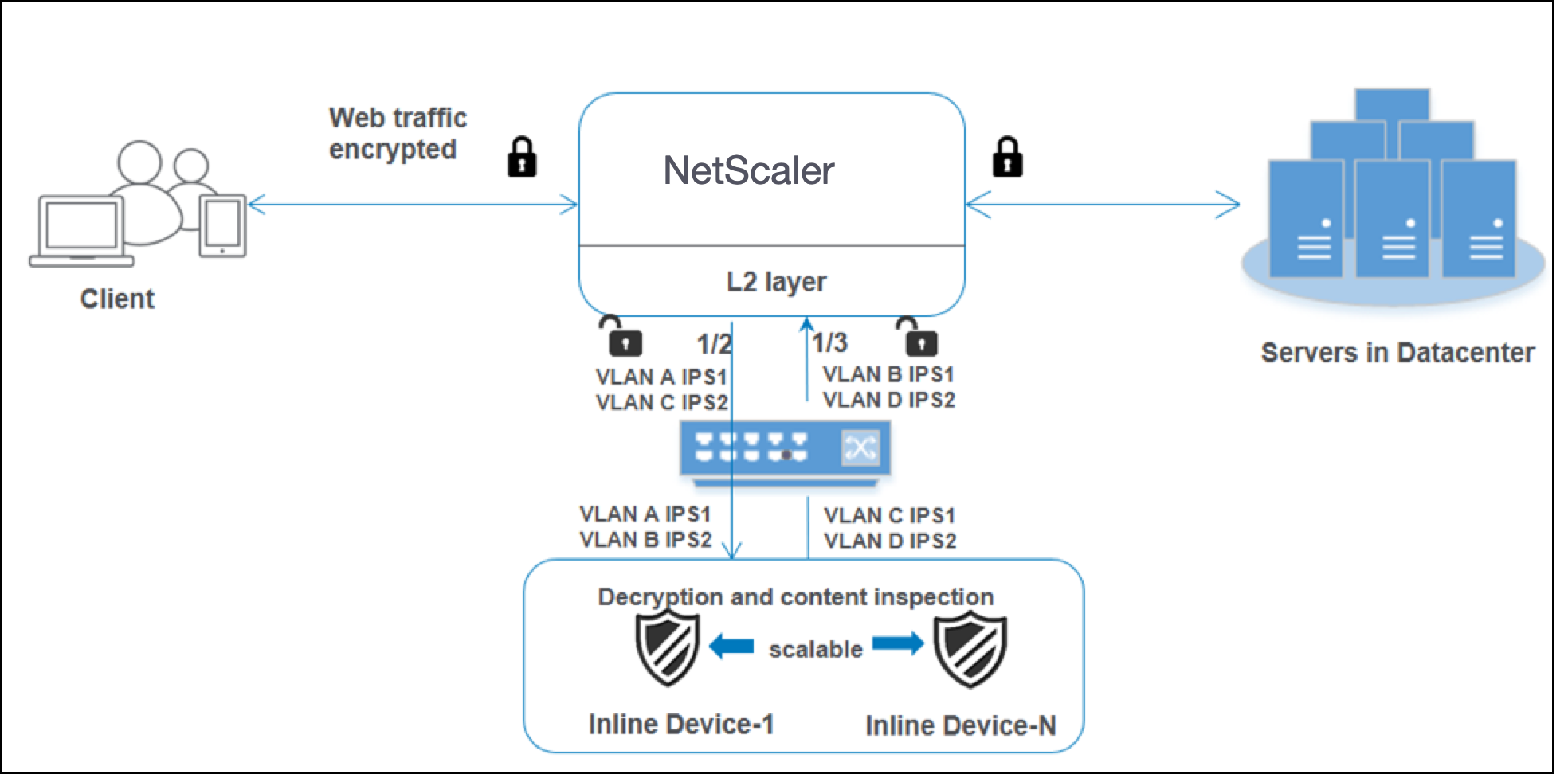

シナリオ 3: 共有インターフェイスを持つ複数のインラインデバイスの負荷分散

2 つ以上のインラインデバイスを使用している場合は、共有インターフェイスで異なるコンテンツインスペクションサービスを使用して、デバイスを負荷分散できます。この場合、SSL 転送プロキシアプライアンスは、共有インターフェイスを介して各デバイスに送信されるトラフィックのサブセットを負荷分散します。サブセットは、設定されたポリシーに基づいて決定されます。たとえば、TXT ファイルやイメージファイルは、検査のためにインラインデバイスに送信されない場合があります。

基本構成はシナリオ 2 と同じです。このシナリオでは、インターフェイスを異なる VLAN にバインドして、各インラインデバイスのトラフィックを分離します。コンテンツ検査プロファイルで VLAN を指定します。次の追加手順を実行してください。

-

共有インターフェイスを異なる VLAN にバインドします。

-

コンテンツ検査プロファイルで入力 VLAN と出力 VLAN を指定します。

CLI を使用した設定

コマンドプロンプトで次のコマンドを入力します。各コマンドの後に例が示されています。

- MBF を有効にします。

enable ns mode mbf

- 本機能を有効にします。

enable ns feature contentInspection

-

共有インターフェイスを異なる VLAN にバインドします。

bind vlan <id> -ifnum <interface> -tagged

例:

bind vlan 100 –ifnum 1/2 tagged

bind vlan 200 –ifnum 1/3 tagged

bind vlan 300 –ifnum 1/2 tagged

bind vlan 400 –ifnum 1/3 tagged

<!--NeedCopy-->

- サービス 1 のプロファイル 1 を追加します。プロファイルの入力 VLAN と出力 VLAN を指定します。

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

例:

add contentInspection profile ipsprof1 -type InlineInspection -egressInterface “1/3” -ingressinterface “1/2” –egressVlan 100 -ingressVlan 300

- サービス 2 のプロファイル 2 を追加します。プロファイルの入力 VLAN と出力 VLAN を指定します。

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>]

例:

add contentInspection profile ipsprof2 -type InlineInspection -egressInterface “1/3” -ingressinterface “1/2” –egressVlan 200 -ingressVlan 400

- サービス 1 を追加します。

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

例:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1

- サービス 2 を追加します。

add service <service_name> <IP> TCP * - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO

例:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2

- 負荷分散仮想サーバーを追加します。

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port>

例:

add lb vserver lb_inline_vserver TCP 192.0.2.100 *

- サービスを負荷分散仮想サーバーにバインドします。

bind lb vserver <LB_VSERVER_NAME> <service_name>

bind lb vserver <LB_VSERVER_NAME> <service_name>

例:

bind lb vserver lb_inline_vserver ips_service1

bind lb vserver lb_inline_vserver ips_service2

- コンテンツ検査アクションで負荷分散仮想サーバーを指定します。

add contentInspection action <name> -type INLINEINSPECTION -serverName <string>

例:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver

- コンテンツ検査ポリシーを追加します。ポリシーでコンテンツ検査アクションを指定します。

add contentInspection policy <name> -rule <expression> -action <string>

例:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action

- プロキシ仮想サーバーを追加します。

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON

例:

add cs vserver transparentcs PROXY * * -l2Conn ON

- コンテンツ検査ポリシーを仮想サーバーにバインドします。

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST

例:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST

GUI を使用した設定

-

[System]>[Settings] に移動します。「 モードと機能」で、「 モードの構成」をクリックします。

-

「 モードの設定 」ページで、「 MAC ベースの転送 」オプションを選択します。

-

[System]>[Settings] に移動します。「 モードと機能」で、「 拡張機能の設定」をクリックします。

-

「 拡張機能の設定 」ページで、「 コンテンツ検査 」オプションを選択します。

-

[ システム] > [ネットワーク] > [VLAN] > [追加]に移動します。4 つの VLAN を追加し、インターフェイスにタグを付けます。

-

「 Secure Web Gateway」>「コンテンツ検査」>「コンテンツ検査プロファイル」に移動します。[追加] をクリックします。

-

入力側と出力側の VLAN を指定します。

-

別のプロファイルを作成します。2 番目のプロファイルには、異なる入力 VLAN と出力 VLAN を指定します。

-

[ 負荷分散] > [サービス] > [サービスの追加と追加 ] に移動します。

-

「 詳細設定」で、「 プロフィール」をクリックします。 CI プロファイル名リストで 、以前に作成したコンテンツ検査プロファイルを選択します。

-

[サービス設定] で、[送信元 IP アドレスを使用 ] を [はい] に、[ プロキシポートを使用する ] を [いいえ] に設定します。「基本設定」で、「ヘルスモニタリング 」を「いいえ」に設定します。

-

ヘルスモニタリングは、このサービスを TCP モニターにバインドする場合にのみ有効にします。モニターをサービスにバインドする場合は、モニターの TRANSPARENT オプションを ON に設定します。

2 つのサービスを作成します。インラインデバイスを含め、どのデバイスにも所有されていないダミー IP アドレスを指定します。サービス 1 でプロファイル 1 を指定し、サービス 2 でプロファイル 2 を指定します。

-

-

[ 負荷分散] > [仮想サーバー] > [追加]に移動します。TCP 負荷分散仮想サーバーを作成し、OKをクリックします。

-

負荷分散仮想サーバーサービスバインディングセクション内をクリックします 。「 サービス・バインディング」で、「 サービスを選択」の矢印をクリックします。前に作成した 2 つのサービスを選択し、[ 選択] をクリックします。[Bind] をクリックします。

-

[ Secure Web Gateway]>[プロキシ仮想サーバー][追加]に移動します。名前、IP アドレス、およびポートを指定します。[ 詳細設定]で [ ポリシー] を選択します。「+」記号をクリックします。

-

「 ポリシーの選択 」で「 コンテンツ検査」を選択します。[続行] をクリックします。

-

[追加] をクリックします。名前を指定してください。[ アクション] で [ 追加] をクリックします。

-

名前を指定してください。「 タイプ」で、「 インライン検査」を選択します。[ サーバー名] で、先ほど作成した負荷分散仮想サーバーを選択します。

-

[作成]をクリックします。ルールを指定して [ 作成] をクリックします。

- [Bind] をクリックします。

- [完了] をクリックします。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.