-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

AWSでNetScaler ADC VPXインスタンスを展開する

-

シナリオ:スタンドアロンインスタンス

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

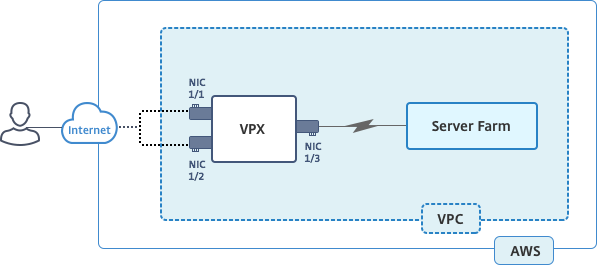

シナリオ:スタンドアロンインスタンス

このシナリオでは、AWS GUIを使用して、Citrix ADC VPXスタンドアロンEC2インスタンスをAWSにデプロイする方法を示します。3つのNICを持つスタンドアロンVPXインスタンスを作成します。インスタンスは、負荷分散仮想サーバーとして構成されており、バックエンドサーバー(サーバーファーム)と通信します。この設定では、インスタンスとバックエンドサーバー間、およびパブリックインターネット上のインスタンスと外部ホスト間の必要な通信ルートを設定します。

VPXインスタンスをデプロイする手順の詳細については、「 Citrix ADC VPXスタンドアロンインスタンスをAWSにデプロイする」を参照してください。

3 つの NIC を作成します。各NICは、IPアドレスのペア(パブリックとプライベート)を使用して構成できます。NICは、次の目的に役立ちます。

| NIC | 目的 | 関連付けられている |

|---|---|---|

| eth0 | NSIP(管理トラフィックを処理する) | パブリック IP アドレスとプライベート IP アドレス |

| eth1 | クライアント側のトラフィック(VIP)をサービスする | パブリック IP アドレスとプライベート IP アドレス |

| eth2 | バックエンド・サーバ(SNIP)との通信 | パブリック IP アドレス (プライベート IP アドレスは必須ではありません) |

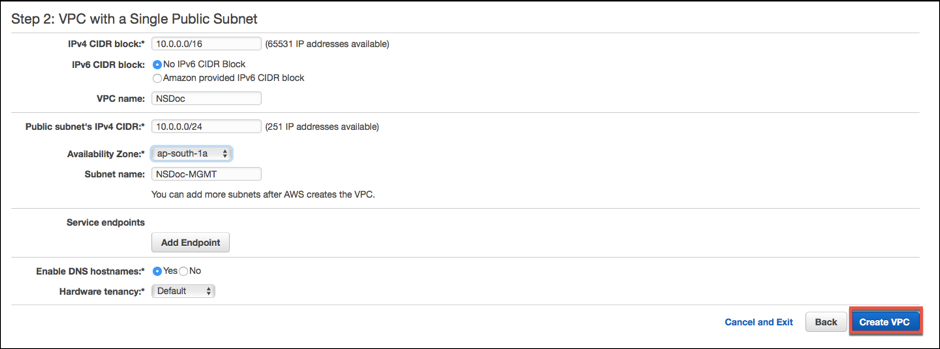

ステップ 1: VPC を作成します。

-

AWS ウェブコンソールにログオンし、[ネットワークとコンテンツ配信] > [VPC] に移動します。[VPC ウィザードの開始]をクリックします。

-

単一のパブリックサブネットを持つ VPC を選択し、[Select] をクリックします。

-

このシナリオでは、IP CIDR ブロックを 10.0.0.0/16 に設定します。

-

VPC の名前を指定します。

-

パブリックサブネットを 10.0.0.0/24 に設定します。(これは管理ネットワークです)。

-

アベイラビリティ ゾーンを選択してください。

-

サブネットの名前を付けます。

-

[VPCの作成] をクリックします。

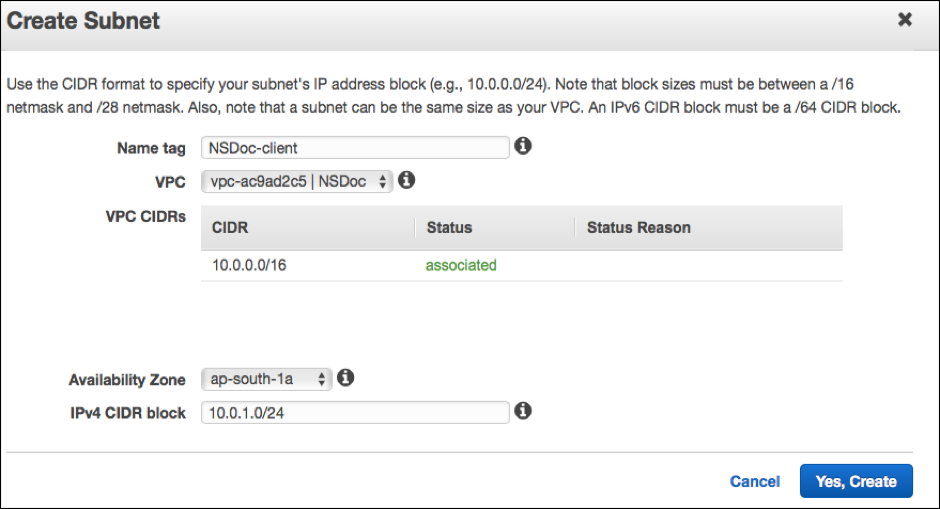

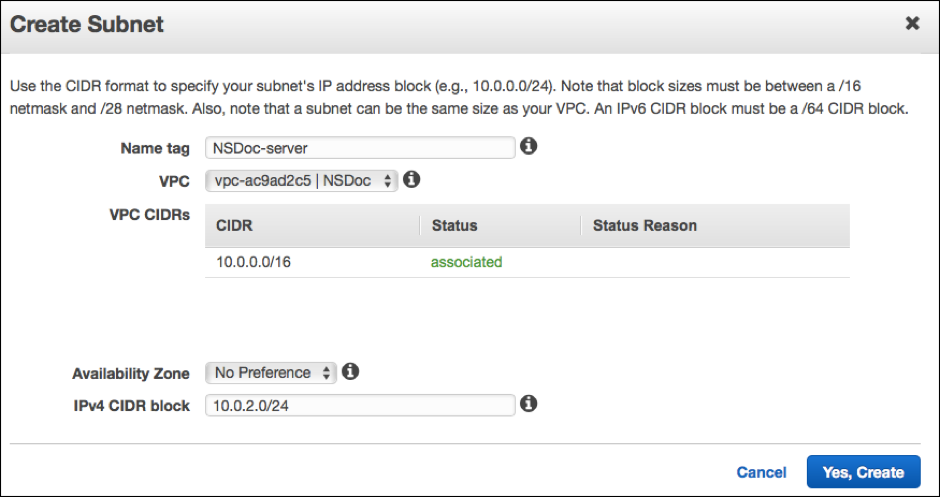

ステップ 2: 追加のサブネットを作成します。

-

https://console.aws.amazon.com/vpc/で Amazon VPC コンソールを開きます。

-

ナビゲーションペインで、次の詳細を入力した後、[Subnets]、[Create Subnet] の順に選択します。

- 名前タグ:サブネットの名前を指定します。

- VPC: サブネットを作成する VPC を選択します。

- アベイラビリティーゾーン:ステップ 1 で VPC を作成したアベイラビリティーゾーンを選択します。

- IPv4 CIDR ブロック:サブネットの IPv4 CIDR ブロックを指定します。このシナリオでは、10.0.1.0/24 を選択します。

-

この手順を繰り返して、バックエンドサーバー用のサブネットをもう 1 つ作成します。

ステップ 3: ルートテーブルを作成します。

-

https://console.aws.amazon.com/vpc/で Amazon VPC コンソールを開きます。

-

ナビゲーションペインで、「 ルートテーブル」>「ルートテーブルを作成」を選択します。

-

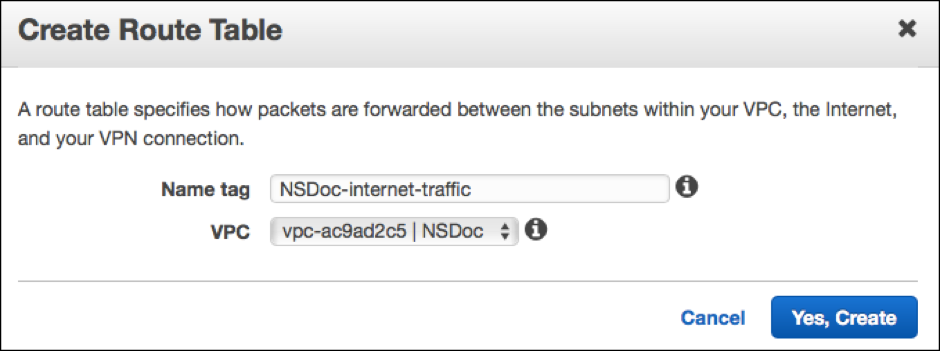

[Create Route Table] ウィンドウで、名前を追加し、ステップ 1 で作成した VPC を選択します。

-

[Yes, Create] をクリックします。

ルートテーブルは、この VPC 用に作成したすべてのサブネットに割り当てられます。これにより、あるサブネット内のインスタンスからのトラフィックのルーティングが別のサブネットのインスタンスに到達できるようになります。

-

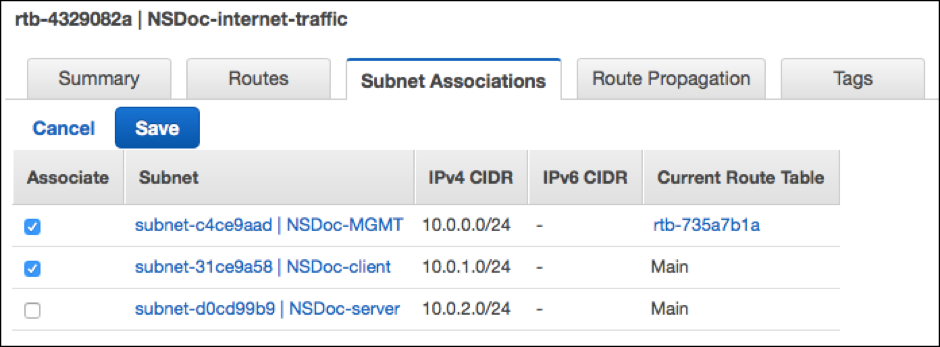

[サブネットの関連付け] をクリックし、[編集] をクリックします。

-

管理サブネットとクライアントサブネットをクリックし、[Save] をクリックします。これにより、インターネットトラフィック専用のルートテーブルが作成されます。

-

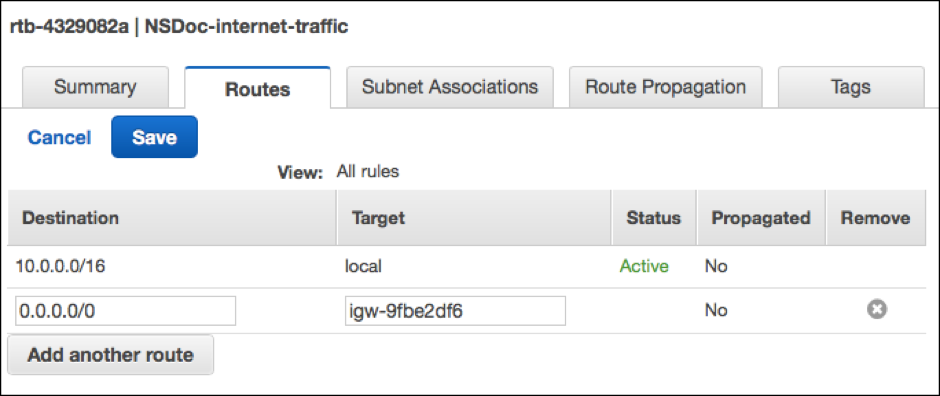

[ルート] > [編集] > [別のルートを追加] をクリックします。

-

[Destination] フィールドに 0.0.0.0/0 を追加し、[Target] フィールドをクリックして [igw] (<xxxx> VPC ウィザードによって自動的に作成されたインターネットゲートウェイ) を選択します。

-

[保存] をクリックします。

-

サーバー側のトラフィックのルートテーブルを作成する手順に従います。

ステップ4: Citrix ADC VPXインスタンスを作成します。

-

AWS マネジメントコンソールにログオンし、[Compute] の下の [EC2] をクリックします。

-

[AWS マーケットプレイス] をクリックします。「AWS マーケットプレイスの検索」バーに「Citrix ADC VPX」と入力し、Enter キーを押します。使用可能なCitrix ADC VPXエディションが表示されます。

-

[選択]をクリックして、必要なCitrix ADC VPXエディションを選択します。EC2 インスタンスウィザードが起動します。

-

[インスタンスタイプの選択]ページで、[m4] を選択します。Xlarge (推奨) をクリックし、[次へ:インスタンスの詳細を設定] をクリックします。

-

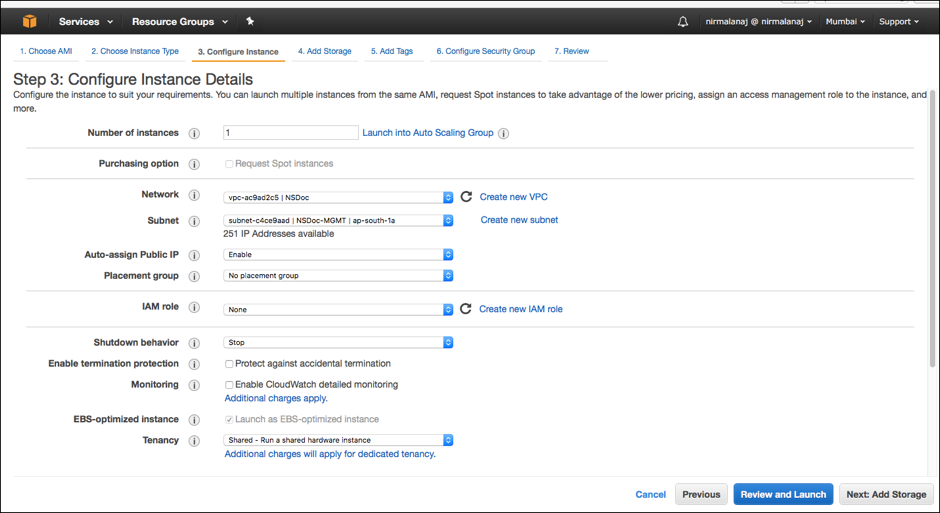

[インスタンスの詳細の設定] ページで、次の項目を選択し、[次へ:ストレージの追加] をクリックします。

- インスタンス数:1

- ネットワーク:ステップ 1 で作成した VPC

- サブネット:管理サブネット

- パブリック IP の自動割り当て:有効

-

「ストレージの追加」ページで、デフォルトのオプションを選択し、「次へ:タグの追加」をクリックします。

-

[Add Tags] ページで、インスタンスの名前を追加し、[Next: Configure Security Group] をクリックします。

-

[セキュリティグループの設定]ページで、デフォルトのオプション(AWS Marketplaceによって生成され、Citrix Systemsの推奨設定に基づいています)を選択し、[ レビューして起動]をクリックします > 起動します。

-

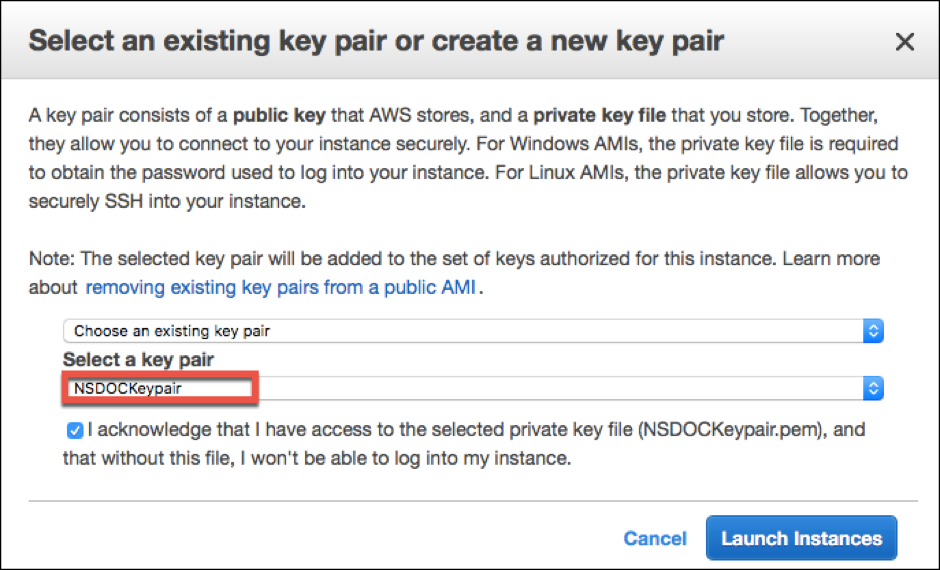

既存のキーペアを選択するか、新しいキーペアを作成して新しいキーペアを選択するように求められます。[Select a key pair] ドロップダウンリストから、前提条件として作成したキーペアを選択します(「前提条件」セクションを参照)。

-

チェックボックスをオンにしてキーペアを確認し、[Launch Instances] をクリックします。

[Launch Instance Wizard] に [Launch Status] が表示され、インスタンスが完全に起動されるとインスタンスのリストに表示されます。

インスタンスをチェックし、AWS コンソールで [EC2] > [実行中のインスタンス] をクリックします。インスタンスを選択し、名前を追加します。インスタンスの状態が実行中で、ステータスチェックが完了していることを確認します。

ステップ5:より多くのネットワークインターフェイスを作成し、アタッチします。

VPC を作成したとき、それに関連付けられたネットワークインターフェイスは 1 つだけです。次に、VIP と SNIP の 2 つのネットワークインターフェイスを VPC に追加します。

-

https://console.aws.amazon.com/ec2/で Amazon EC2 コンソールを開きます。

-

ナビゲーションペインで、[ ネットワークインターフェイス]を選択します。

-

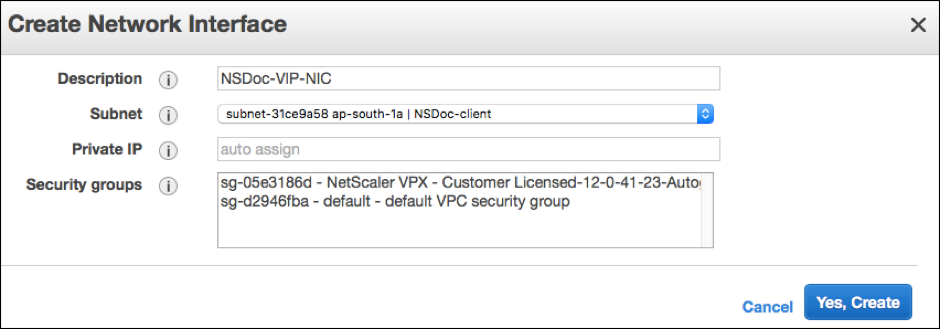

「ネットワークインタフェースの作成」を選択します。

-

[説明] に、わかりやすい名前を入力します。

-

[Subnet] で、VIP 用に以前に作成したサブネットを選択します。

-

プライベート IP の場合は、デフォルトのオプションのままにします。

-

[セキュリティグループ] で、グループを選択します。

-

[Yes, Create] をクリックします。

-

ネットワークインターフェースが作成されたら、インターフェースに名前を追加します。

-

この手順を繰り返して、サーバー側のトラフィック用のネットワークインターフェイスを作成します。

ネットワークインターフェイスをアタッチします。

-

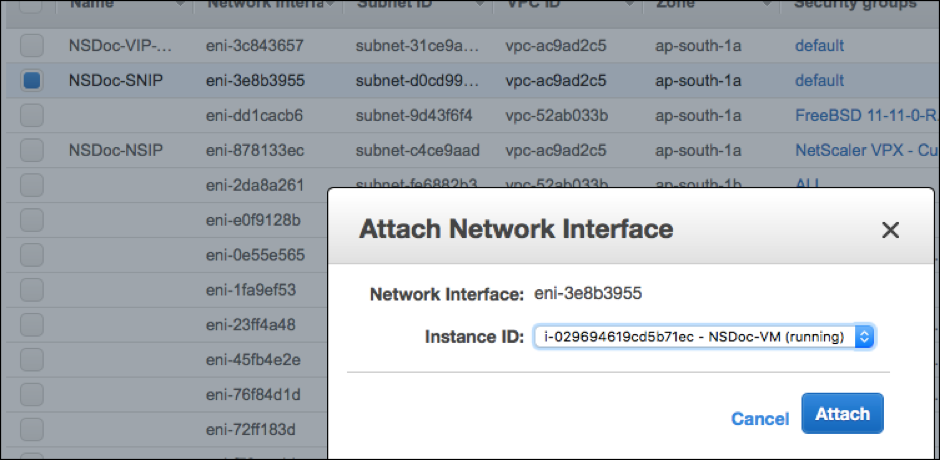

ナビゲーションペインで、[ ネットワークインターフェイス]を選択します。

-

ネットワークインターフェイスを選択し、[Attach] を選択します。

-

[Attach Network Interface] ダイアログボックスで、インスタンスを選択し、[Attach] を選択します。

ステップ 6: エラスティックIPをNSIPに接続します。

-

AWS マネジメントコンソールから、[ネットワークとセキュリティ] > [Elastic IP] に移動します。

-

アタッチする無料の EIP がないか確認してください。存在しない場合は、[新しいアドレスの割り当て] をクリックします。

-

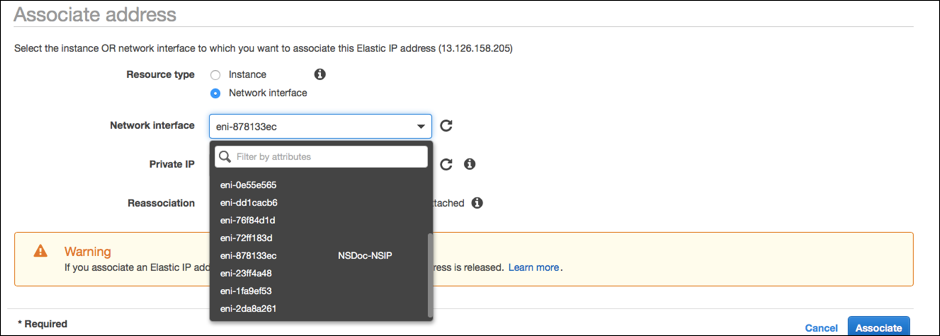

新しく割り当てられた IP アドレスを選択し、[アクション] > [アドレスの関連付け]を選択します。

-

[ネットワークインターフェイス] オプションボタンをクリックします。

-

[Network Interface] ドロップダウンリストから、管理 NIC を選択します。

-

[プライベート IP] ドロップダウンメニューから、AWS によって生成された IP アドレスを選択します。

-

[再関連付け] チェックボックスをオンにします。

-

[関連付け] をクリックします。

VPXインスタンスにアクセスします。

3つのNICを使用してスタンドアロンのCitrix ADC VPXインスタンスを構成した後、VPXインスタンスにログオンして、Citrix ADC側の構成を完了します。次のオプションを使用します。

- GUI: ブラウザに管理 NIC のパブリック IP を入力します。ユーザー名として

nsrootを使用し、パスワードとしてインスタンスID(i-0c1ffe1d987817522)を使用してログオンします。

注

最初のログオン時に、セキュリティ上の理由からパスワードを変更するように求められます。パスワードを変更した後、構成を保存する必要があります。構成が保存されずにインスタンスが再起動する場合は、デフォルトのパスワードでログオンする必要があります。プロンプトでパスワードを再度変更し、構成を保存します。

- SSH:SSHクライアントを開き、次のように入力します。

ssh -i \<location of your private key\> ns root@\<public DNS of the instance\>

パブリックDNSを見つけるには、インスタンスをクリックし、[ 接続]をクリックします。

関連情報:

- Citrix ADCが所有するIPアドレス(NSIP、VIP、およびSNIP) を構成するには、Citrix ADC所有のIPアドレスの構成を参照してください。

- Citrix ADC VPXアプライアンスのBYOLバージョンを構成しました。詳細については、VPXライセンスガイド(http://support.citrix.com/article/CTX122426)

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.