-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

AWSでNetScaler ADC VPXインスタンスを展開する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

NetScaler ADCアプライアンスとAWSの仮想プライベートゲートウェイ間のCloudBridge Connectorトンネルの構成

-

データセンターとSoftLayer Enterprise Cloud間のCloudBridge Connectorトンネルの構成

-

NetScaler ADCアプライアンスとCisco IOSデバイス間のCloudBridge Connectorトンネルの設定

-

NetScaler ADCアプライアンスとフォーティネットFortiGateアプライアンス間のCloudBridge Connector トンネルを構成する

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Citrix ADC アプライアンスと AWS 上の仮想プライベートGateway 間の CloudBridge Connectorトンネルの設定

データセンターをAmazon Web Services(AWS)に接続するには、データセンター内の Citrix ADC アプライアンスと AWS の仮想プライベートGateway の間に CloudBridge Connector トンネルを設定します。Citrix ADCアプライアンスと仮想プライベートGateway は、CloudBridge Connectorトンネルのエンドポイントを形成し、ピアと呼ばれます。

注:

また、データセンター内のCitrix ADCアプライアンスと(仮想プライベートGateway ではなく)AWS上のCitrix ADC VPXインスタンスとの間にCloudBridge Connectorトンネルを設定することもできます。詳細については、「 データセンターと AWS クラウド間の CloudBridge Connector の設定」を参照してください。

AWS の仮想プライベートゲートウェイは、CloudBridge Connectorトンネルに対して次の IPSec 設定をサポートしています。したがって、CloudBridge Connectorトンネル用にCitrix ADCアプライアンスを構成するときは、同じIPSec設定を指定する必要があります。

| IPSec のプロパティ | 設定 |

|---|---|

| IPSec モード | トンネルモード |

| IKE のバージョン | バージョン1 |

| IKE 認証方法 | 事前共有キー |

| 暗号化アルゴリズム | AES |

| ハッシュ関数 | HMAC SHA1 |

CloudBridge Connectorのトンネル設定とデータフローの例

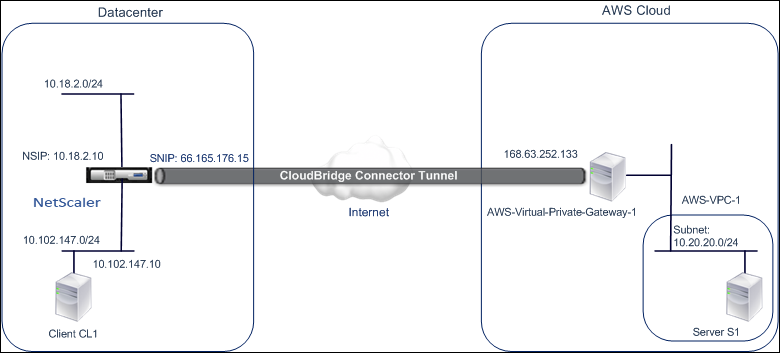

CloudBridge Connectorトンネル内のトラフィックフローの図として、データセンター内の Citrix ADC アプライアンス NS_Appliance-1 と AWS クラウド上の仮想プライベートGateway AWS 仮想プライベートGateway 1 との間に CloudBridge Connectorトンネルが設定されている例を考えてみます。

NS_Appliance-1 は L3 ルーターとしても機能し、データセンター内のプライベートネットワークが CloudBridge Connector トンネルを介して AWS クラウド内のプライベートネットワークに到達できるようにします。NS_Appliance-1 は、ルーターとして、データセンター内のクライアント CL1 と AWS クラウド内のサーバー S1 との間の通信を CloudBridge Connectorトンネル経由で可能にします。クライアント CL1 とサーバー S1 は、異なるプライベートネットワーク上にあります。

NS_Appliance-1 では、CloudBridge Connectorのトンネル設定には、NS_AWS_IPSec_Profile という名前の IPSec プロファイルエンティティ、NS_AWS_Tunnel という名前の CloudBridge Connectorトンネルエンティティ、および NS_AWS_Pbr という名前のポリシーベースのルーティング (PBR) エンティティが含まれます。

IPSec プロファイルエンティティ NS_AWS_IPSec_Profile は、IKE バージョン、暗号化アルゴリズム、ハッシュアルゴリズムなどの IPSec プロトコルパラメータを指定します。このパラメータは、CloudBridge Connectorトンネル内の IPSec プロトコルで使用されます。NS_AWS_IPSec_プロファイルは、IP トンネルエンティティ NS_AWS_Tunnel にバインドされています。

CloudBridge Connectorトンネルエンティティ NS_AWS_Tunnel は、ローカルIPアドレス(Citrix ADC アプライアンス上で構成されたパブリックIP—SNIP アドレス)、リモートIPアドレス(AWS-Virtual-Private-Gateway-1のIPアドレス)、およびCloudBridge Connectorトンネルのセットアップに使用されるプロトコル(IPSec)を指定します。NS_AWS_Tunnel は、ポリシーベースルーティング (PBR) エンティティ NS_AWS_Pbr にバインドされています。

PBR エンティティ NS_AWS_Pbr は、一連の条件とCloudBridge Connectorトンネルエンティティ (NS_AWS_Tunnel) を指定します。送信元 IP アドレスの範囲と宛先 IP アドレスの範囲は、NS_AWS_Pbr の条件です。送信元 IP アドレスの範囲と送信先 IP アドレスの範囲は、それぞれデータセンターではサブネットとして、AWS クラウドではサブネットとして指定されます。データセンター内のサブネットのクライアントから発信され、AWS クラウド上のサブネットのサーバー宛てのリクエストパケットは、NS_AWS_Pbr の条件と一致します。このパケットは、CloudBridge Connectorの処理のために考慮され、PBR エンティティにバインドされた CloudBridge Connectorトンネル(NS_AWS_Tunnel)を介して送信されます。

次の表に、この例で使用される設定を示します。

| データセンター側のCloudBridge Connectorトンネルエンドポイント(NS_アプライアンス-1)のIPアドレス | 66.165.176.15 |

|---|---|

| AWS の CloudBridge Connectorトンネルエンドポイント(AWS-Virtual-Private-Gateway-1)の IP アドレス | 168.63.252.133 |

| データセンターのサブネット。トラフィックは CloudBridge Connectorのトンネルを通過します。 | 10.102.147.0/24 |

| AWS サブネット。トラフィックは CloudBridge Connectorトンネルを通過します。 | 10.20.20.0/24 |

Amazon AWS での設定

| Customer Gateway | AWS-Customer-Gateway-1 | ルーティング = 静的、IP アドレス = インターネットでルーティング可能な CloudBridge Connectorトンネルエンドポイント IP アドレス、Citrix ADC 側のアドレス = 66.165.176.15 |

|---|---|---|

| 仮想プライベートゲートウェイ | AWS-Virtual-Private-Gateway-1 | 関連付けられた VPC = AWS VPC |

| VPN 接続 | AWS-VPN-Connection-1 | Customer Gateway = AWS-Customer-Gateway-1, Virtual Private Gateway= Virtual-Private-Gateway-1, Routing Options: Type = Static, Static IP Prefixes = Subnets on the Citrix ADC side = 10.102.147.0/24 |

データセンター1のCitrix ADCアプライアンスNS_アプライアンス1での設定:

| アプライアンス | 設定 | ||

|---|---|---|---|

| SNIP1(参考目的のみ) | 66.165.176.15 | ||

| セキュリティプロファイル | NS_AWS_IPSec_プロファイル | IKE バージョン = v1、暗号化アルゴリズム = AES、ハッシュアルゴリズム = HMAC SHA1 | |

| CloudBridge Connectorトンネル | NS_AWS_トンネル | リモート IP = 168.63.252.133、ローカル IP = 66.165.176.15、トンネルプロトコル = IPSec プロファイル | |

| ポリシー・ベースルート | 送信元 IP 範囲=データセンター内のサブネット =10.102.147.0-010.102.147.255、送信先 IP 範囲=サブネットのサブネット=10.20.20.0-010.20.255、IP トンネル=NS_AWS_トンネル |

CloudBridge Connectorのトンネル設定について考慮すべきポイント

Citrix ADCアプライアンスとAWSGateway 間のCloudBridge Connectorトンネルを設定する前に、次の点を考慮してください。

-

AWS では、CloudBridge Connectorトンネルに対して次の IPSec 設定がサポートされています。したがって、CloudBridge Connectorトンネル用にCitrix ADCアプライアンスを構成するときは、同じIPSec設定を指定する必要があります。

- IKE version = v1

- Encryption algorithm = AES

- Hash algorithm = HMAC SHA1

-

Citrix ADC側でファイアウォールを構成して、次のことを許可する必要があります。

- ポート 500 の任意の UDP パケット

- ポート 4500 に対する任意の UDP パケット

- 任意の ESP(IP プロトコル番号 50)パケット

-

Citrix ADC でトンネル設定を指定する前に Amazon AWS を設定する必要があります。これは、トンネルの AWS エンド(Gateway)と PSK のパブリック IP アドレスは、AWS でトンネル設定を設定すると自動的に生成されるためです。この情報は、Citrix ADCアプライアンスのトンネル構成を指定するために必要です。

-

AWS Gateway は、ルート更新のための静的ルートと BGP プロトコルをサポートしています。Citrix ADCアプライアンスは、AWSGateway へのCloudBridge Connectorトンネル内のBGPプロトコルをサポートしていません。したがって、トンネルを通るトラフィックを適切にルーティングするには、CloudBridge Connector トンネルの両側で適切な静的ルートを使用する必要があります。

CloudBridge Connectorトンネル用に Amazon AWS を設定する

Amazon AWS で CloudBridge Connectorのトンネル設定を作成するには、Amazon AWS マネジメントコンソールを使用します。これは、Amazon AWS でリソースを作成および管理するためのウェブベースのグラフィカルインターフェイスです。

AWS クラウドで CloudBridge Connectorのトンネル設定を開始する前に、次のことを確認してください。

- Amazon AWS クラウドのユーザーアカウントがあります。

- CloudBridge Connectorトンネルを介してCitrix ADC側のネットワークに接続するネットワークを持つ仮想プライベートクラウドがあります。

- Amazon AWS マネジメントコンソールに精通していること。

注:

CloudBridge Connectorのトンネル用に Amazon AWS を設定する手順は、Amazon AWS のリリースサイクルに応じて時間の経過とともに変化する可能性があります。最新の手順については、 Amazon AWSのドキュメントを参照することをお勧めします 。

Citrix ADC と AWS Gateway 間の CloudBridge Connectorトンネルを設定するには、AWS マネジメントコンソールで以下のタスクを実行します。

- カスタマーゲートウェイを作成します。カスタマーGateway は、CloudBridge Connectorのトンネルエンドポイントを表す AWS エンティティです。Citrix ADC アプライアンスと AWS Gateway 間のCloudBridge Connectorトンネルの場合、カスタマーGateway は AWS 上の Citrix ADC アプライアンスを表します。カスタマーGateway は、名前、トンネルで使用されるルーティングのタイプ(静的またはBGP)、Citrix ADC側のCloudBridge ConnectorトンネルエンドポイントIPアドレスを指定します。IPアドレスには、インターネットでルーティング可能なCitrix ADCが所有するサブネットIP(SNIP)アドレスを使用できます。Citrix ADCアプライアンスがNATデバイスの背後にある場合は、SNIPアドレスを表すインターネットでルーティング可能なNAT IPアドレスを使用できます。

- 仮想プライベートゲートウェイを作成し、VPC にアタッチします。仮想プライベートGateway は、AWS 側の CloudBridge Connectorトンネルエンドポイントです。仮想プライベートGateway を作成するときに、名前を割り当てるか、AWS に名前を割り当てることを許可します。次に、仮想プライベートGateway を VPC に関連付けます。この関連付けにより、VPC のサブネットは CloudBridge Connectorトンネルを介して Citrix ADC 側のサブネットに接続できるようになります。

- VPN 接続を作成します。VPN 接続では、CloudBridge Connectorトンネルが作成されるカスタマーGateway と仮想プライベートGateway を指定します。また、Citrix ADC 側のネットワークの IP プレフィックスも指定します。(静的ルートエントリを介して)仮想プライベートGateway に認識されている IP プレフィックスのみが、トンネルを介して VPC からトラフィックを受信できます。また、仮想プライベートGateway は、指定された IP プレフィックスを宛先としないトラフィックをトンネル経由でルーティングしません。VPN 接続を設定した後、接続が作成されるまで数分待たなければならない場合があります。

-

ルーティングオプションを設定します。VPC のネットワークが CloudBridge Connector トンネルを経由して Citrix ADC 側のネットワークに到達するには、VPC のルーティングテーブルを設定して、Citrix ADC 側のネットワークへのルートを含めて、それらのルートを仮想プライベートGateway に向ける必要があります。次のいずれかの方法で、VPC のルーティングテーブルにルートを含めることができます。

- ルート伝播を有効にします。ルーティングテーブルのルート伝播を有効にして、ルートが自動的にテーブルに伝播されるようにできます。VPN 設定に指定するスタティック IP プレフィクスは、VPN 接続の作成後にルーティングテーブルに伝播されます。

- スタティックルートを手動で入力します。ルートの伝播を有効にしない場合は、Citrix ADC側でネットワークの静的ルートを手動で入力する必要があります。

- ダウンロード設定。AWS で CloudBridge Connectorトンネル(VPN 接続)設定が作成されたら、VPN 接続の設定ファイルをローカルシステムにダウンロードします。Citrix ADCアプライアンスでCloudBridge Connectorトンネルを構成するために、構成ファイル内の情報が必要になる場合があります。

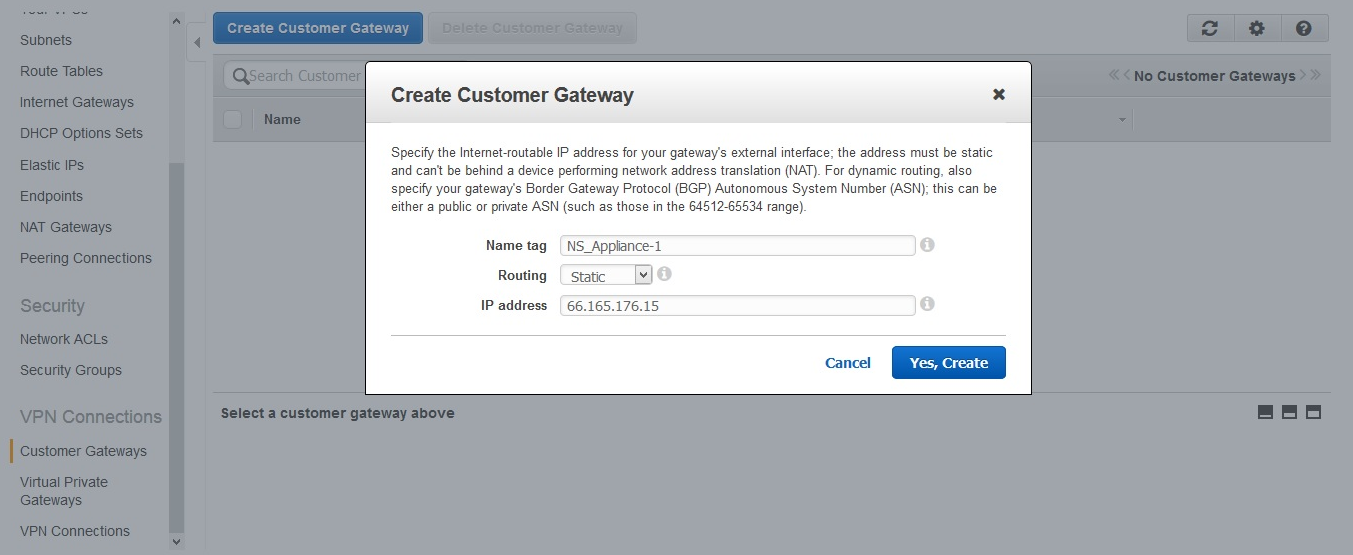

カスタマーGateway を作成するには

- https://console.aws.amazon.com/vpc/で Amazon VPC コンソールを開きます。

- [VPN 接続] > [カスタマーゲートウェイ] に移動し、[カスタマーゲートウェイの作成] をクリックします。

- [カスタマーゲートウェイの作成] ダイアログボックスで、次のパラメータを設定し、[はい、作成] をクリックします。

- Nameタグ。カスタマーGateway の名前。

- ルーティングリスト。CloudBridge Connectorトンネルを介して相互にルートをアドバタイズするための、Citrix ADCアプライアンスと AWS 仮想プライベートGateway 間のルーティングのタイプ。 「ルーティング」リストから「静的ルーティング」を選択します。注:Citrix ADCアプライアンスは、AWSGateway へのCloudBridge Connectorトンネル内のBGPプロトコルをサポートしていません。したがって、トンネルを通るトラフィックを適切にルーティングするには、CloudBridge Connector トンネルの両側で適切な静的ルートを使用する必要があります。

- IPアドレス。Citrix ADC側のインターネットルーティング可能なCloudBridge ConnectorトンネルエンドポイントIPアドレスです。IPアドレスには、インターネットでルーティング可能なCitrix ADCが所有するサブネットIP(SNIP)アドレスを使用できます。Citrix ADCアプライアンスがNATデバイスの背後にある場合は、SNIPアドレスを表すインターネットでルーティング可能なNAT IPアドレスを使用できます。

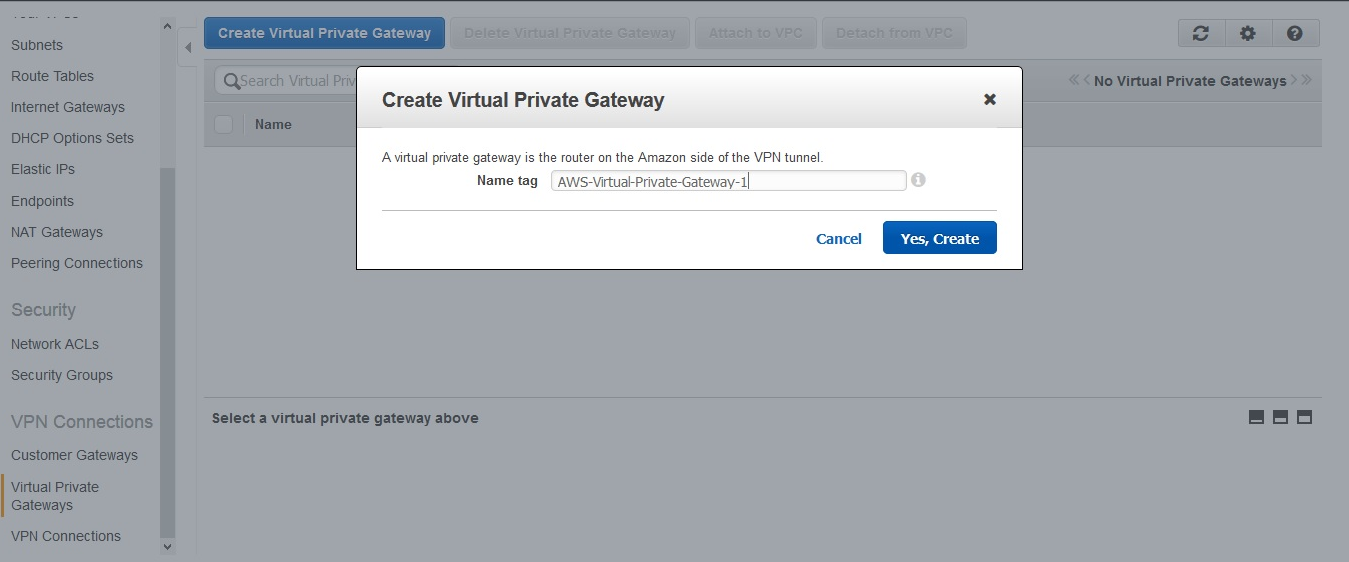

仮想プライベートGateway を作成して VPC にアタッチするには

- [VPN 接続] > [仮想プライベートゲートウェイ] に移動し、[仮想プライベートゲートウェイの作成] をクリックします。

- 仮想プライベートGateway の名前を入力し、[Yes, Create] をクリックします。

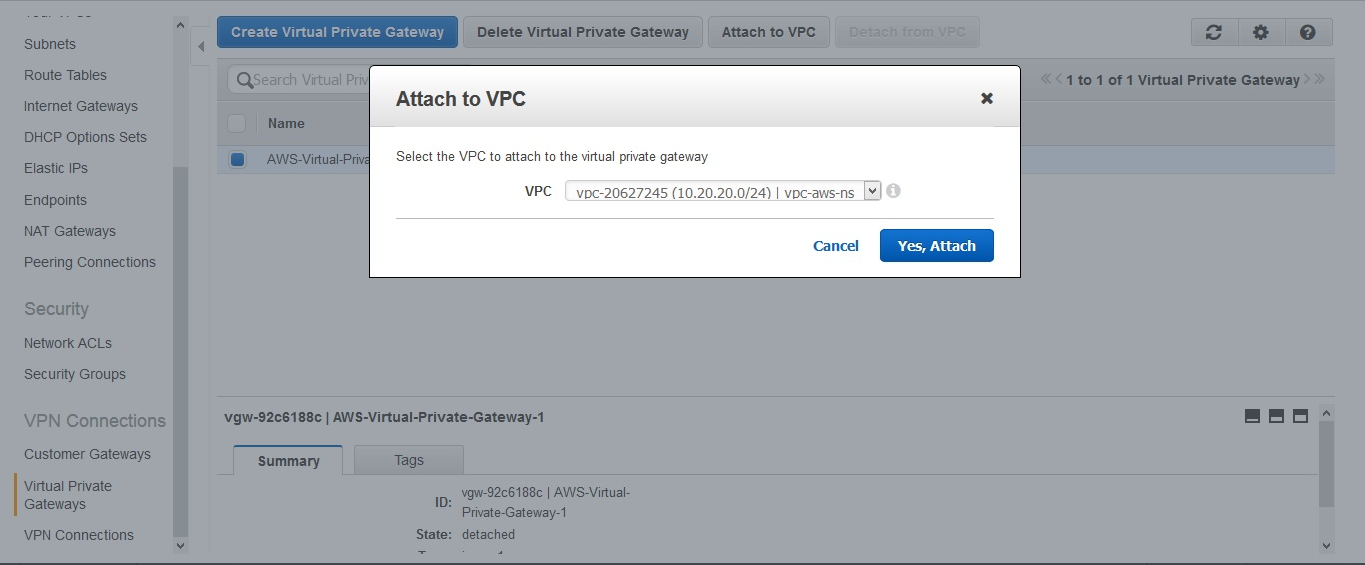

- 作成した仮想プライベートGateway を選択し、[Attach to VPC] をクリックします。

- [Attach to VPC] ダイアログボックスで、リストから VPC を選択し、[Yes, Attach] を選択します。

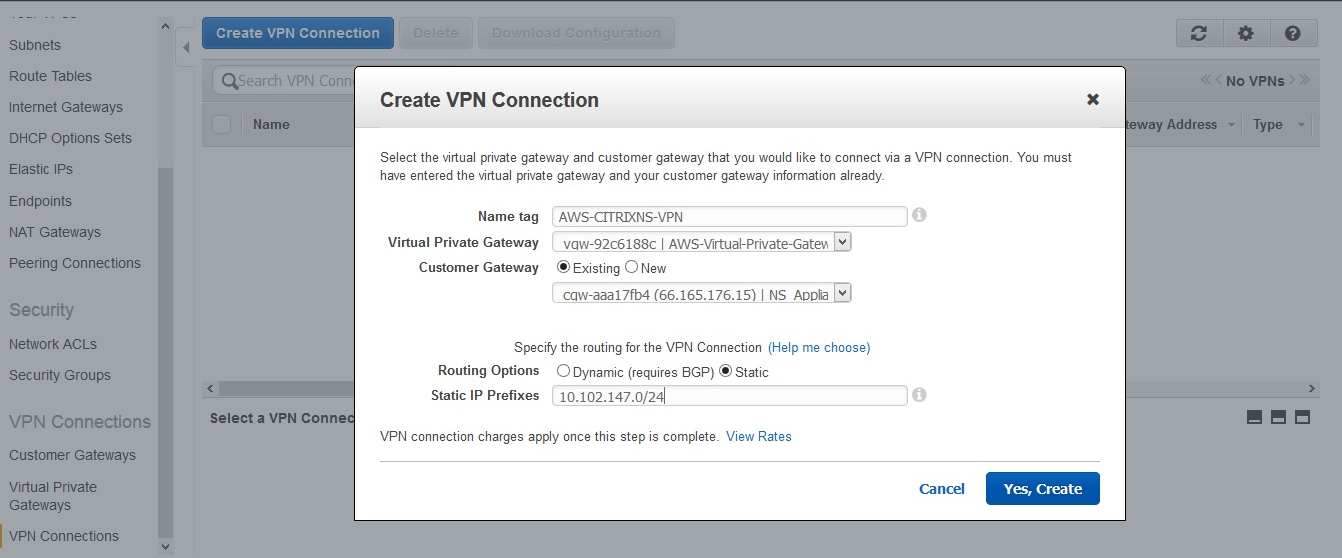

VPN 接続を作成するには:

- [VPN 接続] > [VPN 接続] に移動し、[VPN 接続の作成] をクリックします。

- [VPN 接続の作成] ダイアログボックスで次のパラメータを設定し、[Yes, Create] を選択します。

- Nameタグ。VPN 接続の名前。

- 仮想プライベートゲートウェイ。前に作成した仮想プライベートGateway を選択します。

- カスタマーゲートウェイ。[既存] を選択します。次に、ドロップダウンリストから、以前に作成したカスタマーGateway を選択します。

- ルーティングオプション。仮想プライベートGateway とカスタマーGateway(Citrix ADCアプライアンス)の間のルーティングのタイプ。[静的] を選択します。[静的IPプレフィックス]フィールドで、Citrix ADC側のサブネットのIPプレフィックスをカンマで区切って指定します。

ルート伝播を有効にするには、次の手順を実行します。

- [ルートテーブル] に移動し、トラフィックが CloudBridge Connector トンネルを通過するサブネットに関連付けられているルーティングテーブルを選択します。

注

デフォルトでは、これは VPC のメインルーティングテーブルです。

- 詳細ペインの [Route Propagation] タブで、[Edit]を選択し、仮想プライベートGateway を選択して、[Save] を選択します。

スタティックルートを手動で入力するには、次の手順を実行します。

- 「 ルートテーブル 」に移動し、ルーティングテーブルを選択します。

- [ルート] タブで、[編集] をクリックします。

- [Destination] フィールドに、CloudBridge Connectorトンネル(VPN 接続)で使用される静的ルートを入力します。

- [Target] リストから仮想プライベートGateway ID を選択し、[Save] をクリックします。

設定ファイルをダウンロードするには、次の手順に従います。

- [VPN 接続] に移動し、VPN 接続を選択し、[設定のダウンロード] をクリックします。

- [ダウンロード構成] ダイアログボックスで、次のパラメータを設定し、[はい、ダウンロード] をクリックします。

- ベンダー。[汎用] を選択します。

- プラットフォーム。[汎用] を選択します。

- ソフトウェア。「 ベンダーに依存しない」を選択します。

CloudBridge Connectorトンネル用のCitrix ADCアプライアンスの構成

Citrix ADCアプライアンスとAWSクラウド上の仮想プライベートGateway との間にCloudBridge Connectorトンネルを設定するには、Citrix ADCアプライアンスで以下のタスクを実行します。 Citrix ADCコマンドラインまたはGUIのいずれかを使用できます。

-

IPSecプロファイルを作成します。IPSec プロファイルエンティティは、CloudBridge Connectorトンネル内の IPSec プロトコルで使用される IKE バージョン、暗号化アルゴリズム、ハッシュアルゴリズム、PSK などの IPSec プロトコルパラメータを指定します。

- IPSec プロトコルを使用する IP トンネルを作成し、IPSec プロファイルを関連付けます。IPトンネルは、ローカルIPアドレス(Citrix ADCアプライアンスで設定されたSNIPアドレス)、リモートIPアドレス(AWSの仮想プライベートGateway のパブリックIPアドレス)、CloudBridge Connectorトンネルのセットアップに使用されるプロトコル(IPSec)、およびIPSecプロファイルエンティティを指定します。作成された IP トンネルエンティティは、CloudBridge Connectorトンネルエンティティとも呼ばれます。

- PBR ルールを作成し、IP トンネルに関連付けます。PBR エンティティは、一連のルールと IP トンネル (CloudBridge Connectorトンネル) エンティティを指定します。送信元 IP アドレスの範囲と宛先 IP アドレスの範囲は、PBR エンティティの条件です。送信元 IP アドレス範囲を設定して、トラフィックがトンネルを通過する Citrix ADC 側のサブネットを指定します。送信先 IP アドレス範囲を設定して、トラフィックが CloudBridge Connector トンネルを通過する AWS VPC サブネットを指定します。Citrix ADC 側のサブネットのクライアントから発信され、AWS クラウドサブネットのサーバーに送信され、PBR エンティティの送信元および宛先 IP 範囲と一致するすべてのリクエストパケットは、PBR エンティティに関連付けられた CloudBridge Connector トンネルを介して送信されます。

Citrix ADC コマンドラインを使用して IPSEC プロファイルを作成するには

コマンドプロンプトで、次のように入力します。

add ipsec profile <name> -psk <string> -**ikeVersion** v1show ipsec profile** <name>

Citrix ADC コマンドラインを使用して IPSEC トンネルを作成し、そのトンネルに IPSEC プロファイルをバインドするには

コマンドプロンプトで、次のように入力します。

add ipTunnel <name> <remote> <remoteSubnetMask> <local> -protocol IPSEC –ipsecProfileName <string>show ipTunnel <name>

Citrix ADC コマンドラインを使用して PBR ルールを作成し、IPSEC トンネルをバインドするには

コマンドプロンプトで、次のように入力します。

add pbr <pbrName> ALLOW –srcIP <subnet-range> -destIP** <subnet-range> -*ipTunnel <tunnelName>apply pbrsshow pbr <pbrName>

次のコマンドは、「CloudBridge Connectorの構成とデータフローの例」で使用されるCitrix ADCアプライアンスNS_Appliance-1のすべての設定を作成します。

> add ipsec profile NS_AWS_IPSec_Profile -psk DkiMgMdcbqvYREEuIvxsbKkW0Foyabcd -ikeVersion v1 –lifetime 31536000

Done

> add iptunnel NS_AWS_Tunnel 168.63.252.133 255.255.255.255 66.165.176.15 –protocol IPSEC –ipsecProfileName NS_AWS_IPSec_Profile

Done

> add pbr NS_AWS_Pbr -srcIP 10.102.147.0-10.102.147.255 –destIP 10.20.0.0-10.20.255.255 –ipTunnel NS_AWS_Tunnel

Done

> apply pbrs

Done

<!--NeedCopy-->

GUI を使用して IPSEC プロファイルを作成するには

- [ システム ] > [ CloudBridge Connector ] > [ IPsec プロファイル]に移動します。

- 詳細ペインで、[Add] をクリックします。

-

[IPSec プロファイルの追加] ダイアログボックスで、次のパラメータを設定します。

- Name

- 暗号化アルゴリズム

- ハッシュアルゴリズム

- IKE プロトコルバージョン(V1 を選択)

- [事前共有キー認証] 方法を選択し、[事前共有キーが存在します] パラメータを設定します。

- [Create] をクリックしてから、[Close] をクリックします。

GUI を使用して IP トンネルを作成し、IPSEC プロファイルをそのトンネルにバインドするには

- [システム] > [CloudBridge Connector] > [IP トンネル] に移動します。

- [ IPv4 トンネル ] タブで、[追加] をクリックします。

-

[Add IP Tunnel] ダイアログボックスで、次のパラメータを設定します。

- Name

- リモート IP

- リモートマスク

- ローカル IP タイプ ([ローカル IP タイプ] ドロップダウンリストで、[サブネット IP] を選択します)。

- ローカル IP(選択した IP タイプの構成済みの IP はすべて、[ローカル IP] ドロップダウンリストに表示されます。リストから目的の IP を選択します)。

- プロトコル

- IPSec プロファイル

- [Create] をクリックしてから、[Close] をクリックします。

GUI を使用して PBR ルールを作成し、IPSEC トンネルをバインドするには

-

[システム] > [ネットワーク] > [PBR] に移動します。

-

[ PBR ] タブで、[ 追加] をクリックします。

-

[PBRの作成]ダイアログボックスで、次のパラメータを設定します。

- Name

- 操作(アクション)

- ネクストホップタイプ( IP トンネルの選択)

- IP トンネル名

- 送信元 IP の低

- 送信元 IP 高

- 宛先 IP の低

- 宛先 IP 高

-

[Create] をクリックしてから、[Close] をクリックします。

Citrix ADCアプライアンスの対応する新しいCloudBridge Connectorトンネル構成がGUIに表示されます。

CloudBridge Connectorトンネルの現在のステータスは、[設定済み CloudBridge Connector] ペインに表示されます。緑色のドットは、トンネルがアップしていることを示します。赤い点は、トンネルがダウンしていることを示します。

CloudBridge Connectorトンネルの監視

CloudBridge Connectorのトンネル統計カウンタを使用して、Citrix ADCアプライアンス上のCloudBridge Connectorトンネルのパフォーマンスを監視できます。 Citrix ADCアプライアンスでのCloudBridge Connector トンネル統計の表示の詳細については、「 CloudBridge Connector トンネルの監視」を参照してください。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.