-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

AWSでNetScaler ADC VPXインスタンスを展開する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

NetScaler ADCアプライアンスとAWSの仮想プライベートゲートウェイ間のCloudBridge Connectorトンネルの構成

-

データセンターとSoftLayer Enterprise Cloud間のCloudBridge Connectorトンネルの構成

-

NetScaler ADCアプライアンスとCisco IOSデバイス間のCloudBridge Connectorトンネルの設定

-

NetScaler ADCアプライアンスとフォーティネットFortiGateアプライアンス間のCloudBridge Connector トンネルを構成する

-

CloudBridge Connectorの相互運用性 – StrongSwan

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

CloudBridge Connectorの相互運用性 — ストロングスワン

StrongSwan は Linux プラットフォーム用のオープンソースの IPSec 実装です。 Citrix ADCアプライアンスとStrongSwanアプライアンスの間にCloudBridge Connectorトンネルを構成して、2つのデータセンターを接続したり、ネットワークをクラウドプロバイダーに拡張したりできます。Citrix ADCアプライアンスとStrongSwanアプライアンスは、CloudBridge Connectorトンネルのエンドポイントを形成し、ピアと呼ばれます。

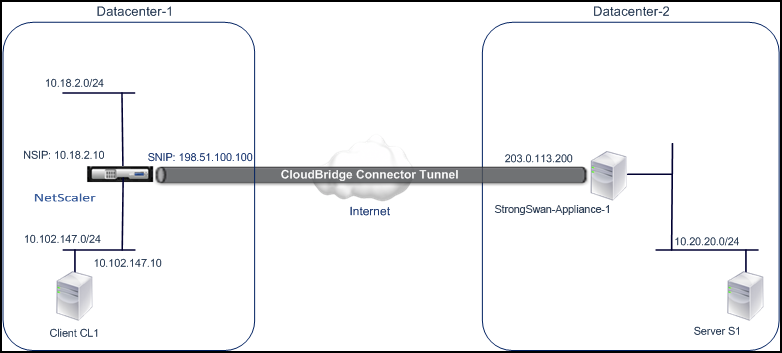

CloudBridge Connectorのトンネル設定の例

CloudBridge Connectorトンネルのトラフィックフローの図のように、CloudBridge Connectorトンネルが次のデバイス間でセットアップされる例について考えてみます。

- データセンター1として指定されたデータセンター内のCitrix ADCアプライアンスNS_アプライアンス-1

- StrongSwan アプライアンス StrongSwan アプライアンス-1 は、データセンター-2 として指定されたデータセンターにあります。

NS_Appliance-1 と StrongSwan-Appliance-1 は、データセンター 1 とデータセンター-2 のプライベートネットワーク間で CloudBridge Connectorトンネルを介して通信できるようにします。この例では、NS_Appliance-1 と StrongSwan-Appliance-1 では、データセンター-1 のクライアント CL1 と、データセンター-2 のサーバー S1 が CloudBridge Connectorトンネルを介して通信できるようにします。クライアント CL1 とサーバー S1 は、異なるプライベートネットワーク上にあります。

NS_アプライアンス 1 では、CloudBridge Connectorのトンネル構成には、IPSec プロファイルエンティティ NS_StrongSwan_IPSec_Profile、CloudBridge Connectorトンネルエンティティ NS_StrongSwan_Tunnel、およびポリシーベースルーティング (PBR) エンティティ NS_StrongSwan_Pbr が含まれます。

次の表に、この例で使用される設定を示します。

CloudBridge Connectorのトンネルのセットアップの主な設定

| エンティティ | 詳細 |

|---|---|

| データセンター1のCloudBridge Connectorトンネルエンドポイント(NS_アプライアンス-1)のIPアドレス | 198.51.100.100 |

| データセンター-2 の CloudBridge Connectorトンネルエンドポイント (ストロングスワン-アプライアンス 1) の IP アドレス | 203.0.113.200 |

| データセンター — CloudBridge Connectorトンネルを介してトラフィックを保護する対象のサブネット | 10.102.147.0/24 |

| データセンター-CloudBridge Connectorトンネルを介してトラフィックを保護する対象のサブネット | 10.20.20.0/24 |

データセンター1のCitrix ADCアプライアンスNS_アプライアンス1での設定

| SNIP1(参考目的のみ) | 198.51.100.100 | |

|---|---|---|

| IPSec プロファイル | NS_StrongSwan_IPSec_プロファイル | IKE バージョン:v1、暗号化アルゴリズム:AES、ハッシュアルゴリズム:HMAC_SHA1 |

| psk = サンプル共有キー (注:これは事前共有キーの例です。この文字列は、CloudBridge Connector構成で使用することはお勧めしません) | ||

| CloudBridge Connectorトンネル | NS_StrongSwan_Tunnel | リモートIP = 203.0.113.200、ローカルIP= 198.51.100.100、トンネルプロトコル=IPSEC、IPSecプロファイル=NS_StrongSwan_Profile |

| ポリシーベースのルート | NS_StrongSwan_Pbr | 送信元 IP 範囲=データセンターのサブネット-1=10.102.147.0-010.102.147.255、送信先 IP 範囲=データセンターのサブネット-2=10.20.0-010.20.255、IPトンネル=NS_ストロングスワン_トンネル |

CloudBridge Connectorのトンネル設定について考慮すべきポイント

CloudBridge Connectorトンネルの設定を開始する前に、次のことを確認してください。

- あなたは、Linuxの設定に関する基本的な知識を持っています。

- IPSec プロトコルスイートに関する基本的な知識があります。

- StrongSwanアプライアンスは稼働しており、インターネットに接続されており、トラフィックがCloudBridge Connectorトンネルを介して保護されるプライベートサブネットにも接続されています。

- Citrix ADCアプライアンスは稼働しており、インターネットに接続されており、CloudBridge Connectorトンネルを介してトラフィックを保護するプライベートサブネットにも接続されています。

- 以下のIPSec設定は、Citrix ADCアプライアンスとStrongSwanアプライアンスの間のCloudBridge Connectorトンネルでサポートされています。

- IPSec モード:トンネルモード

- IKE バージョン:バージョン 1

- IKE 認証方法:事前共有キー

- IKE 暗号化アルゴリズム:AES

- IKE ハッシュアルゴリズム:HMAC SHA1

- ESP 暗号化アルゴリズム:AES

- ESP ハッシュアルゴリズム:HMAC SHA1

- Citrix ADC アプライアンスと StrongSwan アプライアンスで、CloudBridge Connectorトンネルの両端で同じ IPSec 設定を指定する必要があります。

- Citrix ADCは、IKEハッシュアルゴリズムとESPハッシュアルゴリズムを指定するための共通パラメータ(IPSecプロファイル内)を提供します。また、IKE 暗号化アルゴリズムと ESP 暗号化アルゴリズムを指定するためのもう 1 つの共通パラメータも用意されています。 したがって、StrongSwan アプライアンスでは、IPSec.conf ファイルの IKE パラメータと ESP パラメータで同じハッシュアルゴリズムと同じ暗号化アルゴリズムを指定する必要があります。

- Citrix ADC端とStrongSwan端でファイアウォールを構成して、次のことを許可する必要があります。

- ポート 500 の任意の UDP パケット

- ポート 4500 に対する任意の UDP パケット

- 任意の ESP(IP プロトコル番号 50)パケット

CloudBridge Connectorトンネル用のストロングスワンを設定する

Citrix ADCアプライアンスとStrongSwanアプライアンスの間にCloudBridge Connectorトンネルを構成するには、StrongSwanアプライアンスで次のタスクを実行します。

- ipsec.conf ファイルに IPsec 接続情報を指定します。ipsec.conf ファイルは、strongSwan アプライアンスの IPsec 接続に関するすべての制御情報と構成情報を定義します。

- ipsec.secrets ファイルに事前共有キーを指定します。ipsec.secrets ファイルは、strongSwan アプライアンスの IPsec 接続用の IKE/IPsec 認証用のシークレットを定義します。

StrongSwan アプライアンスで IPsec VPN(CloudBridge Connectorトンネル)を設定する手順は、StrongSwan のリリースサイクルによって時間とともに変化する可能性があります。 IPsec VPNトンネルの構成に関する公式のStrongSwanドキュメントに従うことをお勧めします。

ipsec.conf ファイルのサンプル抜粋に続いて、IPsec VPN トンネルを設定するための IPsec 情報を指定します。詳細については、「CloudBridge Connector設定の例」トピックを参照してください。詳細については、「 CloudBridge Connector の設定 」を参照してください。

ipsec.secrets ファイルのサンプル抜粋に続いて、IPsec VPN トンネルを設定するための IKE 認証事前共有キーを指定します(「CloudBridge Connector設定の例」トピックを参照)。

/etc/ipsec.secrets-

PSK ‘examplepresharedkey’ #pre-shared key for IPsec IKE authentication

CloudBridge Connectorトンネル用のCitrix ADCアプライアンスの構成

Citrix ADCアプライアンスとStrongSwanアプライアンスの間にCloudBridge Connectorトンネルを構成するには、Citrix ADCアプライアンスで以下のタスクを実行します。Citrix ADCコマンドラインまたはCitrix ADCグラフィカルユーザーインターフェイス(GUI)のいずれかを使用できます。

- IPSecプロファイルを作成します。IPSec プロファイルエンティティは、IKE バージョン、暗号化アルゴリズム、ハッシュアルゴリズム、認証方法などの IPSec プロトコルパラメータを指定します。このパラメータは、CloudBridge Connector トンネル内の IPSec プロトコルで使用されます。

- IPSec プロトコルを使用する IP トンネルを作成し、IPSec プロファイルを関連付けます。IPトンネルは、ローカルIPアドレス(Citrix ADCアプライアンス上で構成されたCloudBridge ConnectorトンネルエンドポイントIPアドレス(SNIPタイプ))、リモートIPアドレス(StrongSwanアプライアンス上で構成されたCloudBridge ConnectorトンネルエンドポイントIPアドレス)、CloudBridgeのセットアップに使用するプロトコル(IPSec)を指定します。コネクタトンネル、および IPSec プロファイルエンティティ。作成された IP トンネルエンティティは、CloudBridge Connectorトンネルエンティティとも呼ばれます。

- PBR ルールを作成し、IP トンネルに関連付けます。PBR エンティティは、一連のルールと IP トンネル (CloudBridge Connectorトンネル) エンティティを指定します。送信元 IP アドレスの範囲と宛先 IP アドレスの範囲は、PBR エンティティの条件です。送信元 IP アドレスの範囲を設定して、トンネル経由でトラフィックを保護する Citrix ADC 側のサブネットを指定します。宛先の IP アドレス範囲を設定して、トンネル経由でトラフィックを保護する StrongSwan 側のサブネットを指定します。

Citrix ADC コマンドラインを使用して IPSEC プロファイルを作成するには

コマンドプロンプトで入力します。

add ipsec profile <name> -psk <string> -ikeVersion v1 -encAlgo AES -hashAlgo HMAC_SHA1show ipsec profile <name>

Citrix ADC コマンドラインを使用して IPSEC トンネルを作成し、そのトンネルに IPSEC プロファイルをバインドするには

コマンドプロンプトで入力します。

add ipTunnel <name> <remote> <remoteSubnetMask> <local> -protocol IPSEC –ipsecProfileName <string>show ipTunnel <name>

Citrix ADC コマンドラインを使用して PBR ルールを作成し、IPSEC トンネルをバインドするには

コマンドプロンプトで入力します。

add pbr <pbrName> ALLOW –srcIP <subnet-range> -destIP <subnet-range> -ipTunnel <tunnelName>apply pbrsshow pbr <pbrName>

GUI を使用して IPSEC プロファイルを作成するには

- System > CloudBridge Connector > IPSec Profileに移動します。

- 詳細ペインで、[Add] をクリックします。

- [IPSec プロファイルの追加] ページで、次のパラメータを設定します。

- Name

- 暗号化アルゴリズム

- ハッシュアルゴリズム

- IKE プロトコルバージョン

- 2 つの CloudBridge Connector トンネルピアが相互認証に使用する IPSec 認証方法を設定します。 事前共有キー認証方法 を選択し、事前共有キーが存在 パラメータを設定します。

- [Create] をクリックしてから、[Close] をクリックします。

GUI を使用して IP トンネルを作成し、IPSEC プロファイルをそのトンネルにバインドするには

- [システム] > [CloudBridge Connector] > [IP トンネル] に移動します。

- [ IPv4 トンネル ] タブで、[ 追加] をクリックします。

- [IP トンネルの追加] ページで、次のパラメータを設定します。

- Name

- リモート IP

- リモートマスク

- [ローカル IP タイプ] ([ローカル IP タイプ] ドロップダウンリストで、[サブネット IP] を選択します)。

- [ローカル IP] (選択した IP タイプの構成済みの IP アドレスはすべて [ローカル IP] ドロップダウンリストに表示されます。リストから目的の IP を選択します)。

- プロトコル

- IPSec プロファイル

- [Create] をクリックしてから、[Close] をクリックします。

GUI を使用して PBR ルールを作成し、IPSEC トンネルをバインドするには

- [システム] > [ネットワーク] > [PBR] に移動します。

- [ PBR ] タブで、[ 追加] をクリックします。

- [PBR の作成(Create PBR )] ページで、次のパラメータを設定します。

- Name

- 操作(アクション)

- ネクストホップタイプ( IP トンネルの選択)

- IP トンネル名

- 送信元 IP の低

- 送信元 IP 高

- 宛先 IP の低

- 宛先 IP 高

- [Create] をクリックしてから、[Close] をクリックします。

Citrix ADCアプライアンスの対応する新しいCloudBridge Connectorトンネル構成がGUIに表示されます。CloudBridge Connectorトンネルの現在のステータスは、[設定済み CloudBridge Connector] ペインに表示されます。緑色のドットは、トンネルがアップしていることを示します。赤い点は、トンネルがダウンしていることを示します。 次のコマンドは、「CloudBridge Connector構成の例」で、Citrix ADCアプライアンスのNS_Appliance-1の設定を作成します。

> add ipsec profile NS_StrongSwan_IPSec_Profile -psk examplepresharedkey -ikeVersion v1 –encAlgo AES –hashalgo HMAC_SHA1

Done

> add iptunnel NS_StrongSwan_Tunnel 203.0.113.200 255.255.255.255 198.51.100.100 –protocol IPSEC –ipsecProfileName NS_StrongSwan_IPSec_Profile

Done

> add pbr NS_StrongSwan_Pbr -srcIP 10.102.147.0-10.102.147.255 –destIP 10.20.0.0-10.20.255.255 –ipTunnel NS_StrongSwan_Tunnel

Done

> apply pbrs

Done

<!--NeedCopy-->

CloudBridge Connectorトンネルの監視

CloudBridge Connectorのトンネル統計カウンタを使用して、Citrix ADCアプライアンス上のCloudBridge Connectorトンネルのパフォーマンスを監視できます。Citrix ADCアプライアンスでのCloudBridge Connector トンネル統計の表示の詳細については、「 CloudBridge Connector トンネルの監視」を参照してください。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.