-

Bereitstellen einer NetScaler VPX- Instanz

-

Optimieren der Leistung von NetScaler VPX auf VMware ESX, Linux KVM und Citrix Hypervisors

-

Unterstützung für die Erhöhung des NetScaler VPX-Speicherplatzes

-

NetScaler VPX-Konfigurationen beim ersten Start der NetScaler-Appliance in der Cloud anwenden

-

Verbessern der SSL-TPS-Leistung auf Public-Cloud-Plattformen

-

Gleichzeitiges Multithreading für NetScaler VPX in öffentlichen Clouds konfigurieren

-

Installieren einer NetScaler VPX Instanz auf einem Bare-Metal-Server

-

Installieren einer NetScaler VPX-Instanz auf Citrix Hypervisor

-

Installieren einer NetScaler VPX-Instanz auf VMware ESX

-

NetScaler VPX für die Verwendung der VMXNET3-Netzwerkschnittstelle konfigurieren

-

NetScaler VPX für die Verwendung der SR-IOV-Netzwerkschnittstelle konfigurieren

-

Migration des NetScaler VPX von E1000 zu SR-IOV- oder VMXNET3-Netzwerkschnittstellen

-

NetScaler VPX für die Verwendung der PCI-Passthrough-Netzwerkschnittstelle konfigurieren

-

-

Installieren einer NetScaler VPX-Instanz in der VMware Cloud auf AWS

-

Installieren einer NetScaler VPX-Instanz auf Microsoft Hyper-V-Servern

-

Installieren einer NetScaler VPX-Instanz auf der Linux-KVM-Plattform

-

Voraussetzungen für die Installation virtueller NetScaler VPX-Appliances auf der Linux-KVM-Plattform

-

Provisioning der virtuellen NetScaler-Appliance mit OpenStack

-

Provisioning der virtuellen NetScaler-Appliance mit Virtual Machine Manager

-

Konfigurieren virtueller NetScaler-Appliances für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Provisioning der virtuellen NetScaler-Appliance mit dem virsh-Programm

-

Provisioning der virtuellen NetScaler-Appliance mit SR-IOV auf OpenStack

-

-

Bereitstellen einer NetScaler VPX-Instanz auf AWS

-

Bereitstellen einer eigenständigen NetScaler VPX-Instanz auf AWS

-

Bereitstellen eines VPX-HA-Paar in derselben AWS-Verfügbarkeitszone

-

Bereitstellen eines VPX Hochverfügbarkeitspaars mit privaten IP-Adressen in verschiedenen AWS-Zonen

-

Schützen von AWS API Gateway mit NetScaler Web Application Firewall

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung von Enhanced Networking mit AWS ENA

-

Bereitstellen einer NetScaler VPX Instanz unter Microsoft Azure

-

Netzwerkarchitektur für NetScaler VPX-Instanzen auf Microsoft Azure

-

Mehrere IP-Adressen für eine eigenständige NetScaler VPX-Instanz konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs über PowerShell-Befehle konfigurieren

-

NetScaler-Hochverfügbarkeitspaar auf Azure mit ALB im Floating IP-Deaktiviert-Modus bereitstellen

-

Konfigurieren Sie eine NetScaler VPX-Instanz für die Verwendung von Azure Accelerated Networking

-

Konfigurieren Sie HA-INC-Knoten mithilfe der NetScaler-Hochverfügbarkeitsvorlage mit Azure ILB

-

NetScaler VPX-Instanz auf der Azure VMware-Lösung installieren

-

Eigenständige NetScaler VPX-Instanz auf der Azure VMware-Lösung konfigurieren

-

NetScaler VPX-Hochverfügbarkeitssetups auf Azure VMware-Lösung konfigurieren

-

Konfigurieren von GSLB in einem Active-Standby-Hochverfügbarkeitssetup

-

Konfigurieren von Adresspools (IIP) für eine NetScaler Gateway Appliance

-

Erstellen Sie ein Support-Ticket für die VPX-Instanz in Azure

-

NetScaler VPX-Instanz auf der Google Cloud Platform bereitstellen

-

Bereitstellen eines VPX-Hochverfügbarkeitspaars auf der Google Cloud Platform

-

VPX-Hochverfügbarkeitspaars mit privaten IP-Adressen auf der Google Cloud Platform bereitstellen

-

NetScaler VPX-Instanz auf Google Cloud VMware Engine bereitstellen

-

Unterstützung für VIP-Skalierung für NetScaler VPX-Instanz auf GCP

-

-

Bereitstellung und Konfigurationen von NetScaler automatisieren

-

Lösungen für Telekommunikationsdienstleister

-

Authentifizierung, Autorisierung und Überwachung des Anwendungsverkehrs

-

Wie Authentifizierung, Autorisierung und Auditing funktionieren

-

Grundkomponenten der Authentifizierung, Autorisierung und Audit-Konfiguration

-

Web Application Firewall-Schutz für virtuelle VPN-Server und virtuelle Authentifizierungsserver

-

Lokales NetScaler Gateway als Identitätsanbieter für Citrix Cloud

-

Authentifizierungs-, Autorisierungs- und Überwachungskonfiguration für häufig verwendete Protokolle

-

-

-

-

Erweiterte Richtlinienausdrücke konfigurieren: Erste Schritte

-

Erweiterte Richtlinienausdrücke: Arbeiten mit Datum, Uhrzeit und Zahlen

-

Erweiterte Richtlinienausdrücke: Analysieren von HTTP-, TCP- und UDP-Daten

-

Erweiterte Richtlinienausdrücke: Analysieren von SSL-Zertifikaten

-

Erweiterte Richtlinienausdrücke: IP- und MAC-Adressen, Durchsatz, VLAN-IDs

-

Erweiterte Richtlinienausdrücke: Stream-Analytics-Funktionen

-

Zusammenfassende Beispiele für fortgeschrittene politische Ausdrücke

-

Tutorial-Beispiele für erweiterte Richtlinien für das Umschreiben

-

-

-

Anwendungsfall — Binden der Web App Firewall-Richtlinie an einen virtuellen VPN-Server

-

-

-

-

Verwalten eines virtuellen Cache-Umleitungsservers

-

Statistiken für virtuelle Server zur Cache-Umleitung anzeigen

-

Aktivieren oder Deaktivieren eines virtuellen Cache-Umleitungsservers

-

Direkte Richtlinieneinschläge auf den Cache anstelle des Ursprungs

-

Verwalten von Clientverbindungen für einen virtuellen Server

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

-

Übersetzen die Ziel-IP-Adresse einer Anfrage in die Ursprungs-IP-Adresse

-

-

Verwalten des NetScaler Clusters

-

Knotengruppen für gepunktete und teilweise gestreifte Konfigurationen

-

Entfernen eines Knotens aus einem Cluster, der mit Cluster-Link-Aggregation bereitgestellt wird

-

Überwachen von Fehlern bei der Befehlsausbreitung in einer Clusterbereitstellung

-

VRRP-Interface-Bindung in einem aktiven Cluster mit einem einzigen Knoten

-

-

Konfigurieren von NetScaler als nicht-validierenden sicherheitsbewussten Stub-Resolver

-

Jumbo-Frames Unterstützung für DNS zur Handhabung von Reaktionen großer Größen

-

Zwischenspeichern von EDNS0-Client-Subnetzdaten bei einer NetScaler-Appliance im Proxymodus

-

Anwendungsfall — Konfiguration der automatischen DNSSEC-Schlüsselverwaltungsfunktion

-

Anwendungsfall — wie man einen kompromittierten aktiven Schlüssel widerruft

-

-

GSLB-Entitäten einzeln konfigurieren

-

Anwendungsfall: Bereitstellung einer Domänennamen-basierten Autoscale-Dienstgruppe

-

Anwendungsfall: Bereitstellung einer IP-Adressbasierten Autoscale-Dienstgruppe

-

-

-

IP-Adresse und Port eines virtuellen Servers in den Request-Header einfügen

-

Angegebene Quell-IP für die Back-End-Kommunikation verwenden

-

Quellport aus einem bestimmten Portbereich für die Back-End-Kommunikation verwenden

-

Quell-IP-Persistenz für Back-End-Kommunikation konfigurieren

-

Lokale IPv6-Linkadressen auf der Serverseite eines Load Balancing-Setups

-

Erweiterte Load Balancing-Einstellungen

-

Allmählich die Belastung eines neuen Dienstes mit virtuellem Server-Level erhöhen

-

Anwendungen vor Verkehrsspitzen auf geschützten Servern schützen

-

Bereinigung von virtuellen Server- und Dienstverbindungen ermöglichen

-

Persistenzsitzung auf TROFS-Diensten aktivieren oder deaktivieren

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

Standortdetails von der Benutzer-IP-Adresse mit der Geolocation-Datenbank abrufen

-

Quell-IP-Adresse des Clients beim Verbinden mit dem Server verwenden

-

Limit für die Anzahl der Anfragen pro Verbindung zum Server festlegen

-

Festlegen eines Schwellenwerts für die an einen Dienst gebundenen Monitore

-

Grenzwert für die Bandbreitenauslastung durch Clients festlegen

-

-

-

Lastausgleichs für häufig verwendete Protokolle konfigurieren

-

Anwendungsfall 5: DSR-Modus beim Verwenden von TOS konfigurieren

-

Anwendungsfall 6: Lastausgleich im DSR-Modus für IPv6-Netzwerke mit dem TOS-Feld konfigurieren

-

Anwendungsfall 7: Konfiguration des Lastenausgleichs im DSR-Modus mithilfe von IP Over IP

-

Anwendungsfall 8: Lastausgleich im Einarmmodus konfigurieren

-

Anwendungsfall 9: Lastausgleich im Inlinemodus konfigurieren

-

Anwendungsfall 10: Lastausgleich von Intrusion-Detection-System-Servern

-

Anwendungsfall 11: Netzwerkverkehr mit Listenrichtlinien isolieren

-

Anwendungsfall 12: Citrix Virtual Desktops für den Lastausgleich konfigurieren

-

Anwendungsfall 13: Konfiguration von Citrix Virtual Apps and Desktops für den Lastausgleich

-

Anwendungsfall 14: ShareFile-Assistent zum Lastausgleich Citrix ShareFile

-

Anwendungsfall 15: Konfiguration des Layer-4-Lastenausgleichs auf der NetScaler Appliance

-

-

SSL-Offload und Beschleunigung

-

Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance

-

Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen

-

Unterstützung für Thales Luna Network Hardwaresicherheitsmodul

-

-

Authentifizierung und Autorisierung für Systembenutzer

-

Benutzern, Benutzergruppen und Befehlsrichtlinien konfigurieren

-

SSH Schlüsselbasierte Authentifizierung für NetScaler Administratoren

-

-

-

CloudBridge Connector-Tunnels zwischen zwei Rechenzentren konfigurieren

-

CloudBridge Connector zwischen Datacenter und AWS Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen einem Rechenzentrum und Azure Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen Datacenter und SoftLayer Enterprise Cloud konfigurieren

-

-

Konfigurationsdateien in einem Hochverfügbarkeitssetup synchronisieren

-

Hochverfügbarkeitsknoten in verschiedenen Subnetzen konfigurieren

-

Beschränken von Failovers, die durch Routenmonitore im Nicht-INC-Modus verursacht werden

-

HA-Heartbeat-Meldungen auf einer NetScaler-Appliance verwalten

-

NetScaler in einem Hochverfügbarkeitssetup entfernen und ersetzen

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Benutzer-, Benutzergruppen- und Befehlsrichtlinien

Sie müssen zuerst einen Benutzer mit einem Konto definieren und dann alle Benutzer in Gruppen organisieren. Sie können Befehlsrichtlinien erstellen oder integrierte Befehlsrichtlinien verwenden, um den Benutzerzugriff auf Befehle zu regulieren.

Hinweis:

Wenn Sie mehr über das Konfigurieren von Benutzer- und Benutzergruppen im Rahmen des NetScaler-Authentifizierungs- und Autorisierungs-Setups für das Verkehrsmanagement erfahren möchten, lesen Sie Konfigurieren von Benutzern und Gruppen.

Sie können auch die Eingabeaufforderung für einen Benutzer anpassen. Eingabeaufforderungen können in der Konfiguration eines Benutzers, in einer Benutzergruppenkonfiguration und in den globalen Systemkonfigurationseinstellungen definiert werden. Die für einen Benutzer angezeigte Eingabeaufforderung hat die folgende Rangfolge:

- Zeigt die Eingabeaufforderung an, wie sie in der Benutzerkonfiguration definiert ist.

- Zeigt die Eingabeaufforderung an, wie sie in der Gruppenkonfiguration für die Benutzergruppe definiert ist.

- Zeigt die Eingabeaufforderung an, wie sie in den globalen Systemkonfigurationseinstellungen definiert ist.

Sie können jetzt einen Timeout-Wert für inaktive CLI-Sitzungen für einen Systembenutzer angeben. Wenn die CLI-Sitzung eines Benutzers für eine Zeit inaktiv ist, die den Timeout-Wert überschreitet, beendet die NetScaler-Appliance die Verbindung. Das Timeout kann in einer Benutzerkonfiguration, in einer Benutzergruppenkonfiguration oder in den globalen Systemkonfigurationseinstellungen definiert werden. Das Timeout für inaktive CLI-Sitzungen für einen Benutzer wird in der folgenden Rangfolge festgelegt:

- Benutzerkonfiguration:

- Gruppenkonfiguration für die Benutzergruppe.

- Globale Systemkonfigurationseinstellungen.

Ein NetScaler-Root-Administrator kann das maximale Limit für gleichzeitige Sitzungen für Systembenutzer konfigurieren. Indem Sie das Limit einschränken, können Sie die Anzahl der offenen Verbindungen reduzieren und die Serverleistung verbessern. Solange die CLI-Anzahl innerhalb des konfigurierten Grenzwerts liegt, können sich gleichzeitige Benutzer beliebig oft an der GUI anmelden. Wenn die Anzahl der CLI-Sitzungen jedoch das konfigurierte Limit erreicht, können sich Benutzer nicht mehr an der GUI anmelden. Wenn die Anzahl der gleichzeitigen Sitzungen beispielsweise auf 20 konfiguriert ist, können sich gleichzeitige Benutzer an 19 CLI-Sitzungen anmelden. Wenn der Benutzer jedoch an der 20<sup>th</sup> CLI-Sitzung angemeldet ist, führt jeder Versuch, sich an der GUI, CLI oder NITRO anzumelden, zu einer Fehlermeldung ((FEHLER: Verbindungslimit zu CFE überschritten).

Hinweis:

In der Standardeinstellung ist die Anzahl der gleichzeitigen Sitzungen auf 20 und die maximale Anzahl gleichzeitiger Sitzungen auf 40 konfiguriert.

Konfigurieren von Benutzerkonten

Um Benutzerkonten zu konfigurieren, geben Sie einfach Benutzernamen und Kennwörter an. Sie können Kennwörter jederzeit ändern und Benutzerkonten entfernen.

Hinweis:

Alle Zeichen in einem Kennwort werden nicht akzeptiert. Es funktioniert jedoch, wenn Sie die Zeichen in Anführungszeichen eingeben.

Außerdem darf die Zeichenfolge eine maximale Länge von 127 Zeichen nicht überschreiten.

So erstellen Sie ein Benutzerkonto über die Befehlszeilenschnittstelle

Geben Sie an der Befehlszeile die folgenden Befehle ein, um ein Benutzerkonto zu erstellen und die Konfiguration zu überprüfen:

add system user <username> [-externalAuth ( ENABLED | DISABLED )] [-promptString <string>] [-timeout \<secs>] [-logging ( ENABLED | DISABLED )] [-maxsession <positive_integer>]show system user <userName>

Externe Benutzer können den Parameter “Logging” so konfigurieren, dass externe Protokolle mithilfe des Weblogging- oder Audit-Logging-Mechanismus erfasst werden. Wenn der Parameter aktiviert ist, authentifiziert sich der Audit-Client bei der NetScaler-Appliance, um Protokolle zu sammeln.

Beispiel:

> add system user johnd -promptString user-%u-at-%T

Enter password:

Confirm password:

> show system user johnd

user name: john

Timeout:900 Timeout Inherited From: Global

External Authentication: ENABLED

Logging: DISABLED

Maximum Client Sessions: 20

<!--NeedCopy-->

Informationen zur Parameterbeschreibung finden Sie unter Referenz zu Authentifizierung und Autorisierung für Benutzerbefehle .

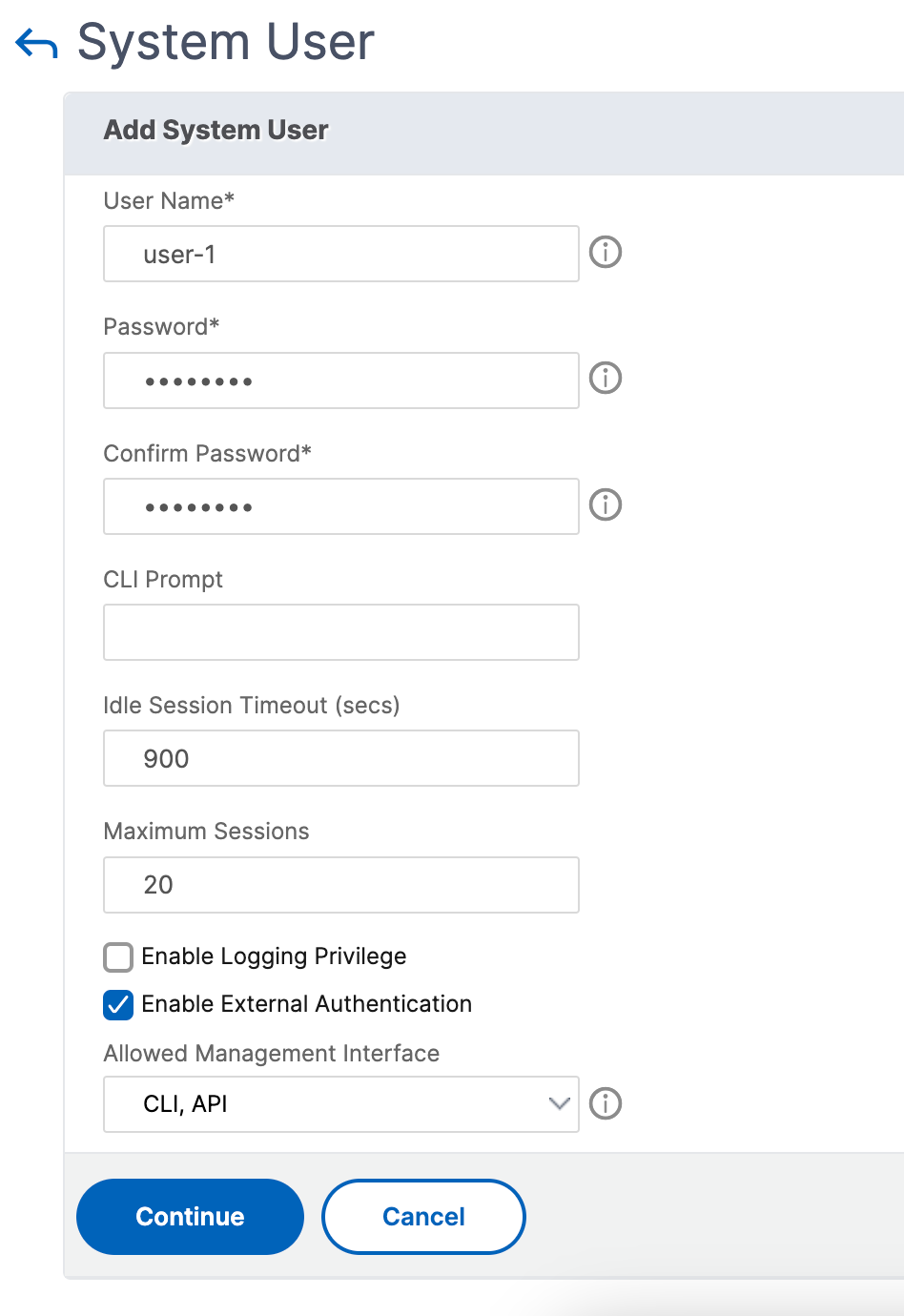

Konfigurieren eines Benutzerkontos mit der NetScaler GUI

- Navigieren Sie zu System > Benutzerverwaltung > Benutzerund erstellen Sie den Benutzer.

- Klicken Sie im Detailbereich auf Hinzufügen, um einen Systembenutzer zu erstellen.

-

Stellen Sie auf der Seite Systemgruppe erstellen die folgenden Parameter ein:

- Nutzername. Name der Benutzergruppe.

- CLI-Eingabeaufforderung. Die Eingabeaufforderung, die Sie für den CLI-Schnittstellenzugriff festlegen möchten.

- Sitzungs-Timeout im Leerlauf (Sekunden). Stellen Sie die Zeit ein, zu der ein Benutzer inaktiv sein kann, bevor die Sitzung abläuft und geschlossen wird.

- Maximale Anzahl an Sitzungen. Legt die maximale Anzahl von Sitzungen fest, die ein Benutzer ausprobieren kann. Für einen nsroot-Benutzer kann der Sitzungsparameter max nicht geändert werden.

- Aktivieren Sie das Logging-Privileg. Aktivieren Sie die Protokollierungsberechtigung für den Benutzer.

- Aktivieren Sie die externe Authentifizierung. Wählen Sie die Option, wenn Sie einen externen Authentifizierungsserver für die Authentifizierung des Benutzers verwenden möchten.

- Zulässige Verwaltungsschnittstelle. Wählen Sie die NetScaler-Schnittstellen aus, für die die Benutzergruppe Zugriffsrechte erhalten hat.

- Befehlsrichtlinien. Binden Sie Befehlsrichtlinien an die Benutzergruppe.

- Partitionen. Binden Sie Partitionen an die Benutzergruppe.

- Klicken Sie auf Erstellen und Schließen.

Benutzergruppen konfigurieren

Nachdem Sie eine Benutzergruppe konfiguriert haben, können Sie problemlos allen Mitgliedern der Gruppe dieselben Zugriffsrechte gewähren. Um eine Gruppe zu konfigurieren, erstellen Sie die Gruppe und binden Benutzer an die Gruppe. Sie können jedes Benutzerkonto an mehr als eine Gruppe binden. Das Binden von Benutzerkonten an mehrere Gruppen ermöglicht möglicherweise mehr Flexibilität bei der Anwendung von Befehlsrichtlinien.

So erstellen Sie eine Benutzergruppe über die Befehlszeilenschnittstelle

Geben Sie an der Befehlszeile die folgenden Befehle ein, um eine Benutzergruppe zu erstellen und die Konfiguration zu überprüfen:

add system group <groupName> [-promptString <string>] [-timeout <secs>]show system group <groupName>

Beispiel:

> add system group Managers -promptString Group-Managers-at-%h

Binden Sie ein Benutzerkonto über die CLI an eine Gruppe

Geben Sie an der Befehlszeile die folgenden Befehle ein, um ein Benutzerkonto an eine Gruppe zu binden und die Konfiguration zu überprüfen:

bind system group <groupName> -userName <userName>show system group <groupName>

Beispiel:

> bind system group Managers -userName user1

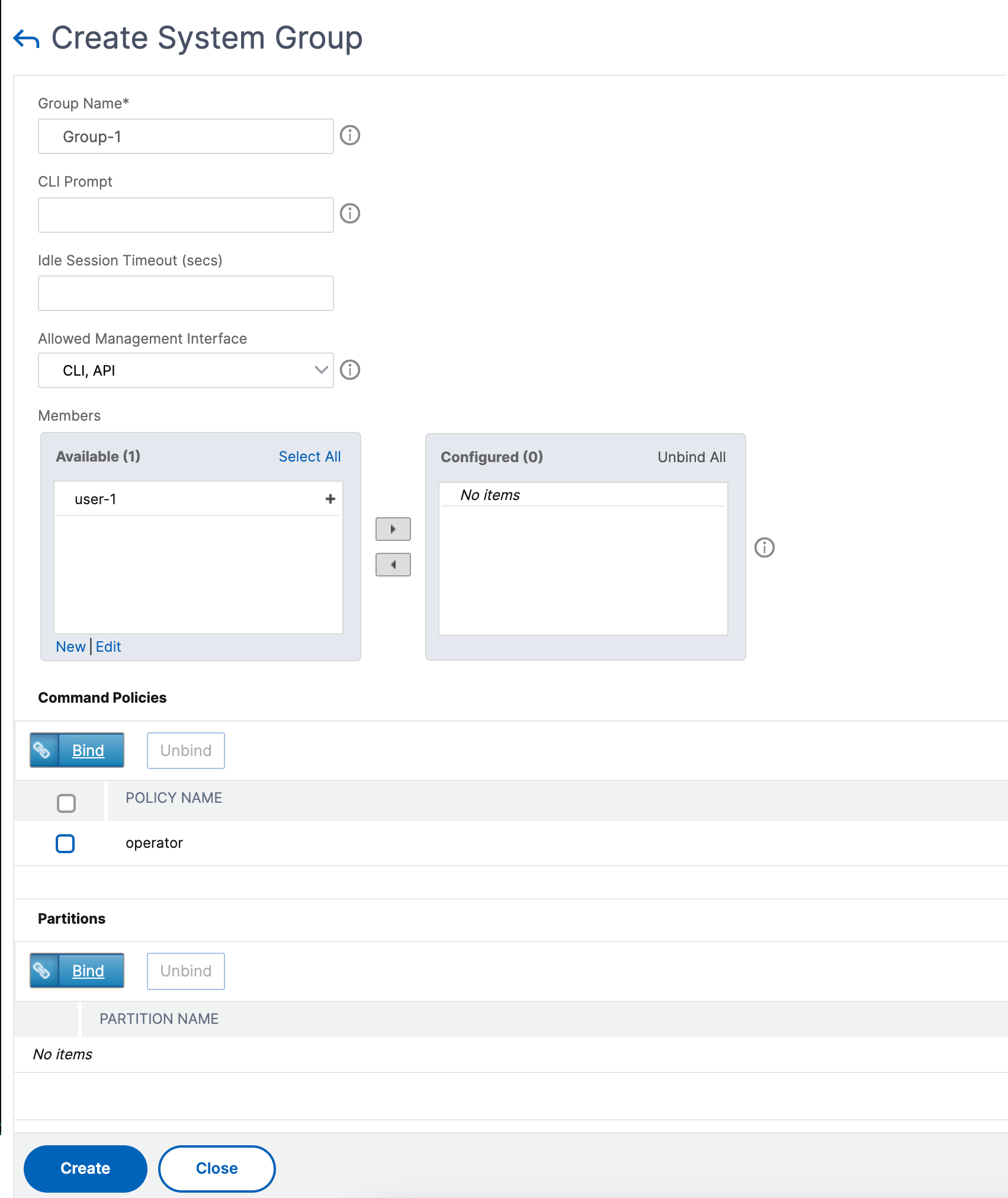

Konfigurieren Sie eine Benutzergruppe über die NetScaler GUI

- Navigieren Sie zu System > Benutzerverwaltung > Gruppenund erstellen Sie die Benutzergruppe.

- Klicken Sie im Detailbereich auf Hinzufügen, um eine Systembenutzergruppe zu erstellen.

-

Stellen Sie auf der Seite Systemgruppe erstellen die folgenden Parameter ein:

- Gruppenname. Name der Benutzergruppe.

- CLI-Eingabeaufforderung. Die Eingabeaufforderung, die Sie für den CLI-Schnittstellenzugriff festlegen möchten.

- Sitzungs-Timeout im Leerlauf (Sekunden). Stellen Sie die Zeit ein, zu der ein Benutzer inaktiv sein kann, bevor die Sitzung abläuft und geschlossen wird.

- Zulässige Verwaltungsschnittstelle. Wählen Sie die NetScaler-Schnittstellen aus, für die die Benutzergruppe Zugriffsrechte erhalten hat.

- Mitglieder. Fügen Sie der Gruppe Benutzerkonten hinzu.

- Befehlsrichtlinien. Binden Sie Befehlsrichtlinien an die Benutzergruppe.

- Partitionen. Binden Sie Partitionen an die Benutzergruppe.

- Klicken Sie auf Erstellen und Schließen.

Hinweis:

Um Mitglieder zur Gruppe hinzuzufügen, klicken Sie im Abschnitt Mitglieder auf Hinzufügen. Wählen Sie Benutzer aus der Liste Verfügbar aus und fügen Sie sie der Liste Konfiguriert hinzu.

Befehlsrichtlinien konfigurieren

Befehlsrichtlinien regeln, welche Befehle, Befehlsgruppen, virtuellen Server und andere Entitäten Benutzer und Benutzergruppen verwenden dürfen.

Die Appliance bietet eine Reihe integrierter Befehlsrichtlinien, und Sie können benutzerdefinierte Richtlinien konfigurieren. Um die Richtlinien anzuwenden, binden Sie sie entweder an Benutzer oder an Gruppen.

Hier sind die wichtigsten Punkte, die Sie bei der Definition und Anwendung von Befehlsrichtlinien beachten sollten.

- Sie können keine globalen Befehlsrichtlinien erstellen. Befehlsrichtlinien müssen direkt an die Benutzer und Gruppen auf der Appliance gebunden sein.

- Benutzer oder Gruppen ohne zugeordnete Befehlsrichtlinien unterliegen der Standardbefehlsrichtlinie (DENY-ALL) und können daher keine Konfigurationsbefehle ausführen, bis die richtigen Befehlsrichtlinien an ihre Konten gebunden sind.

- Alle Benutzer erben die Richtlinien der Gruppen, denen sie angehören.

- Sie müssen einer Befehlsrichtlinie eine Priorität zuweisen, wenn Sie sie an ein Benutzer- oder Gruppenkonto binden. Dadurch kann die Appliance bestimmen, welche Richtlinie Priorität hat, wenn zwei oder mehr widersprüchliche Richtlinien für denselben Benutzer oder dieselbe Gruppe gelten.

- Wenn Sie zwei verschiedene Befehlsrichtlinien derselben Priorität an ein Benutzer- oder Gruppenkonto binden, hat die Richtlinie, die Sie zuerst binden, die höchste Priorität.

- Die folgenden Befehle sind standardmäßig für jeden Benutzer verfügbar und werden von keinem von Ihnen angegebenen Befehl beeinflusst:

- help, CLI-Attribut anzeigen, CLI-Prompt festlegen, CLI-Prompt löschen, CLI-Prompt anzeigen, alias, unalias, history, quit, exit, whoami, config, CLI-Modus festlegen, CLI-Modus aufheben und CLI-Modus anzeigen.

In der folgenden Tabelle werden die integrierten Richtlinien beschrieben.

| Richtlinienname | Erlaubt |

|---|---|

| schreibgeschützt | Schreibgeschützter Zugriff auf alle show-Befehle außer show ns RunningConfig, show ns ns.conf und den show-Befehlen für die NetScaler-Befehlsgruppe. |

| Operator | Schreibgeschützter Zugriff und Zugriff auf Befehle zum Aktivieren und Deaktivieren von Diensten und Servern. |

| network | Voller Zugriff, mit Ausnahme der SSL-Befehle set und unset, show ns ns.conf, show ns runningConfig und show gslb runningConfig. |

| sysadmin | [In NetScaler 12.0 und höher enthalten] Ein Sysadmin ist in Bezug auf den zulässigen Zugriff auf die Appliance niedriger als ein Superuser. Ein sysadmin-Benutzer kann alle NetScaler Vorgänge mit folgenden Ausnahmen ausführen: Kein Zugriff auf die NetScaler-Shell, keine Benutzerkonfigurationen ausführen, keine Partitionskonfigurationen ausführen und einige andere Konfigurationen, wie in der Sysadmin-Befehlsrichtlinie angegeben. |

| Superuser | Vollzugriff. Gleiche Rechte wie der nsroot-Benutzer. |

Erstellen Sie benutzerdefinierte Befehlsrichtlinien

Unterstützung für reguläre Ausdrücke wird für Benutzer angeboten, die über die Ressourcen verfügen, um individuellere Ausdrücke zu verwalten, sowie für Bereitstellungen, die die Flexibilität erfordern, die reguläre Ausdrücke bieten. Für die meisten Benutzer sind die integrierten Befehlsrichtlinien ausreichend. Benutzer, die mehr Kontrolle benötigen, aber mit regulären Ausdrücken nicht vertraut sind, möchten möglicherweise nur einfache Ausdrücke verwenden, wie die in den Beispielen in diesem Abschnitt aufgeführten, um die Lesbarkeit der Richtlinien zu gewährleisten.

Beachten Sie Folgendes, wenn Sie einen regulären Ausdruck verwenden, um eine Befehlsrichtlinie zu erstellen.

- Wenn Sie reguläre Ausdrücke verwenden, um Befehle zu definieren, die von einer Befehlsrichtlinie betroffen sind, müssen Sie die Befehle in doppelte Anführungszeichen setzen. Um beispielsweise eine Befehlsrichtlinie zu erstellen, die alle Befehle enthält, die mit showbeginnen, geben Sie Folgendes ein:

- “^show .*$”

- Geben Sie Folgendes ein, um eine Befehlsrichtlinie zu erstellen, die alle Befehle enthält, die mit rm beginnen:

- “^rm .*$”

- Reguläre Ausdrücke, die in Befehlsrichtlinien verwendet werden, unterscheiden nicht zwischen Groß- und Kleinschreibung.

In der folgenden Tabelle sind Beispiele für reguläre Ausdrücke für Befehlsrichtlinien aufgeführt:

| Befehlsspezifikation | Entspricht diesen Befehlen |

|---|---|

| “^rm\s+.*$” | Alle Aktionen zum Entfernen, da alle Entfernungsobjekte mit der Zeichenfolge rm beginnen, gefolgt von einem Leerzeichen und weiteren Parametern wie Befehlsgruppen, Befehlsobjekttypen und Argumenten. |

| “^show\s+.*$” | Alle Show-Befehle, da alle Show-Aktionen mit der Zeichenfolge show beginnen, gefolgt von einem Leerzeichen und weiteren Parametern wie Befehlsgruppen, Befehlsobjekttypen und Argumenten. |

| “^shell$” | Der Shell-Befehl allein, aber nicht in Kombination mit zusätzlichen Parametern wie Befehlsgruppen, Befehlsobjekttypen und Argumenten. |

| “^add\s+vserver\s+.*$” | Alle erstellen virtuelle Serveraktionen, die aus dem Befehl zum Hinzufügen eines virtuellen Servers bestehen, gefolgt von einem Leerzeichen und weiteren Parametern wie Befehlsgruppen, Befehlsobjekttypen und Argumenten. |

| “^add\s+(lb\s+vserver)\s+.*” | Alle erstellen virtuelle Serveraktionen von lb, die aus dem Befehl add lb virtual server bestehen, gefolgt von einem Leerzeichen und weiteren Parametern wie Befehlsgruppen, Befehlsobjekttypen und Argumenten. |

Informationen zu integrierten Befehlsrichtlinien finden Sie in Tabelle Integrierte Befehlsrichtlinientabelle .

So erstellen Sie eine Befehlsrichtlinie mit der Befehlszeilenschnittstelle

Geben Sie an der Befehlszeile die folgenden Befehle ein, um eine Befehlsrichtlinie zu erstellen und die Konfiguration zu überprüfen:

add system cmdPolicy <policyname> <action> <cmdspec>show system cmdPolicy <policyName>

Beispiel:

add system cmdPolicy USER-POLICY ALLOW (\ server\ )|(\ service(Group)*\ )|(\ vserver\ )|(\ policy\ )|(\ policylabel\ )|(\ limitIdentifier\ )|(^show\ (?!(system|ns\ (ns.conf|runningConfig))))|(save)|(stat\ .*serv)

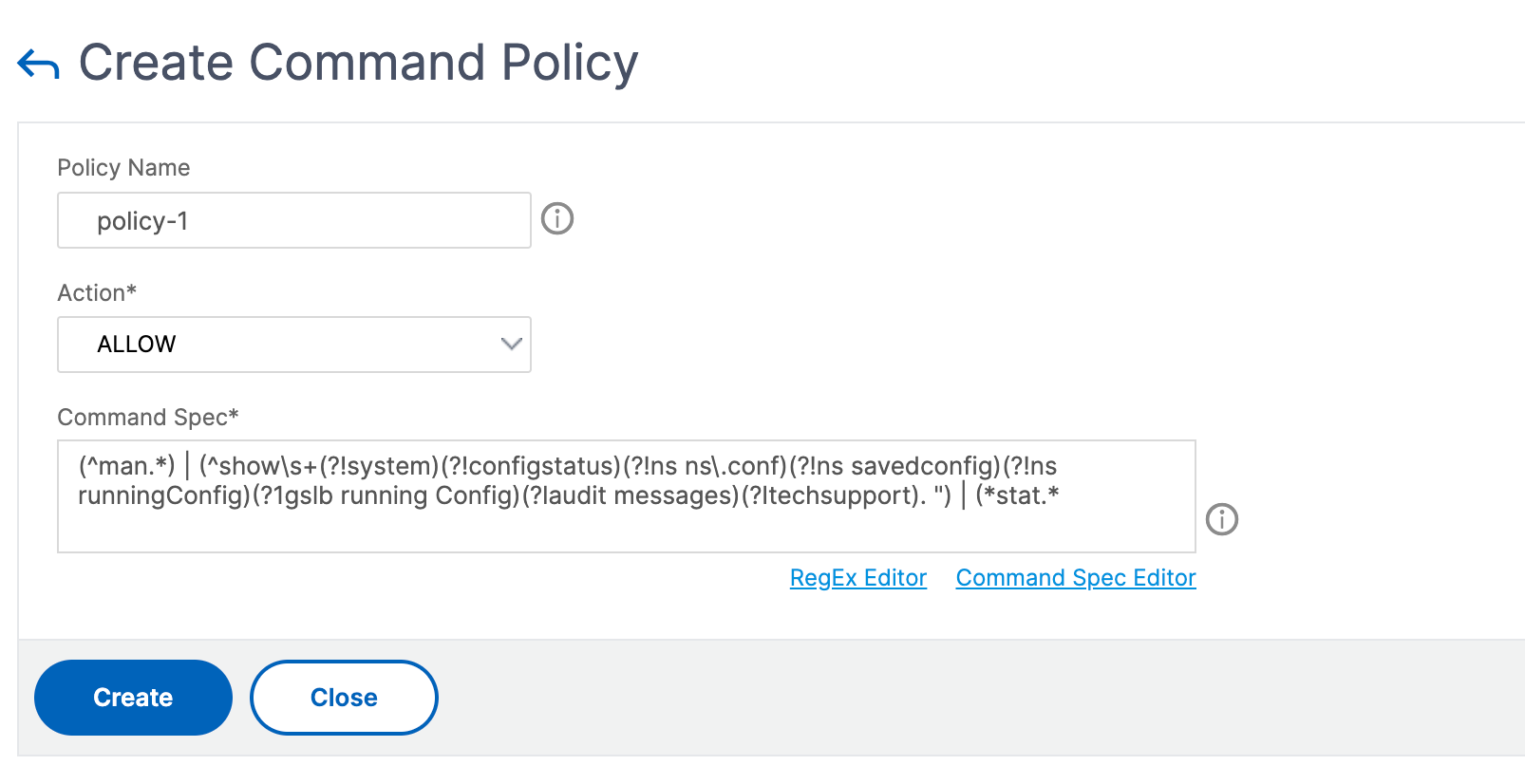

Konfigurieren Sie eine Befehlsrichtlinie über die NetScaler GUI

- Navigieren Sie zu System > Benutzerverwaltung > Befehlsrichtlinien.

- Klicken Sie im Detailbereich auf Hinzufügen, um eine Befehlsrichtlinie zu erstellen.

-

Stellen Sie auf der Seite Befehlsrichtlinie konfigurieren die folgenden Parameter ein:

- Richtlinienname

- Aktion

- Befehlsspezifikation.

- Klicken Sie auf OK.

Binden Sie Befehlsrichtlinien an Benutzerkonten und Benutzergruppen

Nachdem Sie Ihre Befehlsrichtlinien definiert haben, müssen Sie sie an die entsprechenden Benutzerkonten und Gruppen binden. Wenn Sie eine Richtlinie binden, müssen Sie ihr eine Priorität zuweisen, damit die Appliance bestimmen kann, welche Befehlsrichtlinie zu befolgen ist, wenn zwei oder mehr anwendbare Befehlsrichtlinien in Konflikt stehen.

Befehlsrichtlinien werden in der folgenden Reihenfolge bewertet:

- Befehlsrichtlinien, die direkt an Benutzer und die entsprechenden Gruppen gebunden sind, werden anhand einer Prioritätsnummer bewertet. Eine Befehlsrichtlinie mit einer niedrigeren Prioritätsnummer wird vor einer Befehlsrichtlinie mit einer höheren Prioritätsnummer ausgewertet. Daher werden alle Privilegien, die die Befehlsrichtlinie mit niedrigeren Nummern explizit gewährt oder verweigert, nicht durch eine Befehlsrichtlinie mit höheren Nummern außer Kraft gesetzt.

- Wenn zwei Befehlsrichtlinien, von denen eine an ein Benutzerkonto und die andere an eine Gruppe gebunden ist, dieselbe Prioritätsnummer haben, wird die direkt an das Benutzerkonto gebundene Befehlsrichtlinie zuerst ausgewertet.

So binden Sie Befehlsrichtlinien über die Befehlszeilenschnittstelle an einen Benutzer

Geben Sie an der Befehlszeile die folgenden Befehle ein, um eine Befehlsrichtlinie an einen Benutzer zu binden und die Konfiguration zu überprüfen:

bind system user <userName> -policyName <policyName> <priority>show system user <userName>

Beispiel:

> bind system user user1 -policyName read_all 1

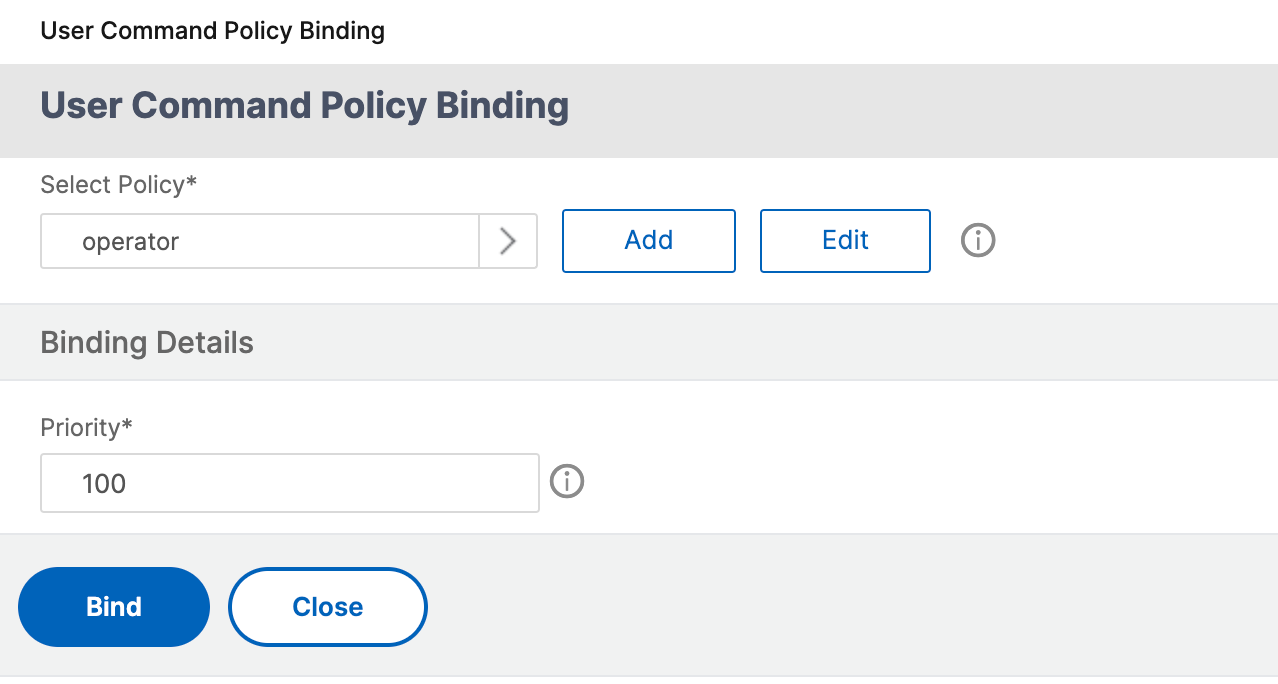

Binden Sie Befehlsrichtlinien über die NetScaler GUI an ein Benutzerkonto

Navigieren Sie zu System > Benutzerverwaltung > Benutzer, wählen Sie den Benutzer aus und binden Sie die Befehlsrichtlinien.

Optional können Sie die Standardpriorität ändern, um sicherzustellen, dass die Richtlinie in der richtigen Reihenfolge bewertet wird.

So binden Sie Befehlsrichtlinien über die Befehlszeilenschnittstelle an eine Gruppe

Geben Sie an der Befehlszeile die folgenden Befehle ein, um eine Befehlsrichtlinie an eine Benutzergruppe zu binden und die Konfiguration zu überprüfen:

bind system group <groupName> -policyName <policyName> <priority>show system group <groupName>

Beispiel:

> bind system group Managers -policyName read_all 1

Binden Sie Befehlsrichtlinien über die NetScaler GUI an eine Benutzergruppe

Navigieren Sie zu System > Benutzerverwaltung > Gruppen, wählen Sie die Gruppen- und Bind-Befehlsrichtlinien aus.

Optional können Sie die Standardpriorität ändern, um sicherzustellen, dass die Richtlinie in der richtigen Reihenfolge bewertet wird.

Anwendungsbeispiel: Verwaltung von Benutzerkonten, Benutzergruppen und Befehlsrichtlinien in einer Fertigungsorganisation

Das folgende Beispiel zeigt, wie Sie einen vollständigen Satz von Benutzerkonten, Gruppen und Befehlsrichtlinien erstellen und jede Richtlinie an die entsprechenden Gruppen und Benutzer binden. Das Unternehmen Example Manufacturing, Inc., hat drei Benutzer, die auf die NetScaler-Appliance zugreifen können:

-

John Doe. Der IT-Manager. John muss in der Lage sein, alle Teile der NetScaler-Konfiguration zu sehen, muss aber nichts ändern.

-

Maria Ramiez. Der leitende IT-Administrator. Maria muss in der Lage sein, alle Teile der NetScaler-Konfiguration mit Ausnahme der NetScaler-Befehle zu sehen und zu ändern (die lokalen Richtlinien schreiben vor, dass sie ausgeführt werden müssen, während sie als nsroot angemeldet sind).

-

Michael Baldrock. Der für den Lastenausgleich zuständige IT-Administrator. Michael muss in der Lage sein, alle Teile der NetScaler-Konfiguration zu sehen, muss aber nur die Load-Balancing-Funktionen ändern.

Die folgende Tabelle zeigt die Aufschlüsselung der Netzwerkinformationen, Benutzerkontonamen, Gruppennamen und Befehlsrichtlinien für das Beispielunternehmen.

| Feld | Value | Hinweis |

|---|---|---|

| NetScaler Hostname | ns01.example.net | – |

| Benutzerkonten | johnd, mariar und michaelb | John Doe, IT-Manager, Maria Ramirez, IT-Administrator, und Michael Baldrock, IT-Administrator. |

| Gruppen | Manager und SysOps | Alle Manager und alle IT-Administratoren. |

| Befehlsrichtlinien | read_all, modify_lb und modify_all | Vollständigen Lesezugriff zulassen, Änderungszugriff auf Loadbalancing zulassen und Vollständigen Änderungszugriff zulassen. |

Die folgende Beschreibung führt Sie durch den Prozess der Erstellung eines vollständigen Satzes von Benutzerkonten, Gruppen und Befehlsrichtlinien auf der NetScaler-Appliance mit dem Namen ns01.example.net.

Die Beschreibung enthält Verfahren zum gegenseitigen Binden der entsprechenden Benutzerkonten und Gruppen sowie zum Binden der entsprechenden Befehlsrichtlinien an die Benutzerkonten und Gruppen.

Dieses Beispiel zeigt, wie Sie mithilfe der Priorisierung jedem Benutzer in der IT-Abteilung präzise Zugriffsrechte und Berechtigungen gewähren können.

Das Beispiel geht davon aus, dass die Erstinstallation und Konfiguration bereits auf dem NetScaler durchgeführt wurden.

Konfiguration von Benutzerkonten, Gruppen und Befehlsrichtlinien für eine Beispielorganisation

- Verwenden Sie das im Abschnitt Konfiguration von Benutzerkonten beschriebene Verfahren, um die Benutzerkonten johnd, mariarund michaelbzu erstellen.

- Verwenden Sie das unter Konfiguration von Benutzergruppen beschriebene Verfahren, um die Benutzergruppen Manager und SysOpszu erstellen, und binden Sie dann die Benutzer mariar und michaelb an die SysOps-Gruppe und den Benutzer johnd an die Manager-Gruppe .

-

Verwenden Sie das unter Erstellen von benutzerdefinierten Befehlsrichtlinien beschriebene Verfahren, um die folgenden Befehlsrichtlinien zu erstellen:

-

read_all mit der Aktion Allow und Befehlsspezifikation

"(^show\s+(?!system)(?!ns ns.conf)(?!ns runningConfig).*)|(^stat.*)" -

modify_lb mit Action als Allow und der Befehlsspezifikation

"^set\s+lb\s+.*$" - modify_all mit Aktion Zulassen und der Befehlsspezifikation

"^\S+\s+(?!system).*"

-

read_all mit der Aktion Allow und Befehlsspezifikation

- Verwenden Sie das unter “Binden von Befehlsrichtlinien an Benutzer und Gruppen” beschriebene Verfahren, um die read_all-Befehlsrichtlinie mit dem Prioritätswert 1 an die SysOps-Gruppezu binden.

- Verwenden Sie das unter “Binden von Befehlsrichtlinien an Benutzer und Gruppen” beschriebene Verfahren, um die modify_lb-Befehlsrichtlinie mit dem Prioritätswert 5an Benutzer michaelbzu binden.

Die soeben erstellte Konfiguration führt zu folgendem Ergebnis:

- John Doe, der IT-Manager, hat nur Lesezugriff auf die gesamte NetScaler-Konfiguration, kann jedoch keine Änderungen vornehmen.

- Maria Ramirez, die IT-Leiterin, hat nahezu vollständigen Zugriff auf alle Bereiche der NetScaler-Konfiguration und muss sich nur anmelden, um Befehle auf NetScaler-Ebene auszuführen.

- Michael Baldrock, der für den Lastenausgleich zuständige IT-Administrator, hat nur Lesezugriff auf die NetScaler-Konfiguration und kann die Konfigurationsoptionen für den Lastenausgleich ändern.

Die Befehlsrichtlinien, die für einen bestimmten Benutzer gelten, sind eine Kombination aus Befehlsrichtlinien, die direkt auf das Konto des Benutzers angewendet werden, und Befehlsrichtlinien, die auf eine oder mehrere Gruppen angewendet werden, deren Mitglied der Benutzer ist.

Jedes Mal, wenn ein Benutzer einen Befehl eingibt, durchsucht das Betriebssystem die Befehlsrichtlinien für diesen Benutzer, bis es eine Richtlinie mit einer ALLOW- oder DENY-Aktion findet, die dem Befehl entspricht. Wenn es eine Übereinstimmung findet, stoppt das Betriebssystem die Suche nach Befehlsrichtlinien und erlaubt oder verweigert den Zugriff auf den Befehl.

Wenn das Betriebssystem keine passende Befehlsrichtlinie findet, verweigert es dem Benutzer den Zugriff auf den Befehl gemäß der standardmäßigen Verweigerungsrichtlinie der NetScaler-Appliance.

Hinweis:

Wenn Sie einen Benutzer in mehrere Gruppen einteilen, achten Sie darauf, dass keine unbeabsichtigten Einschränkungen oder Berechtigungen durch Benutzerbefehle entstehen. Beachten Sie bei der Organisation Ihrer Benutzer in Gruppen das Suchverfahren für NetScaler-Befehlsrichtlinien und die Regeln für die Richtlinienreihenfolge, um diese Konflikte zu vermeiden.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.