-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

AWSでNetScaler ADC VPXインスタンスを展開する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

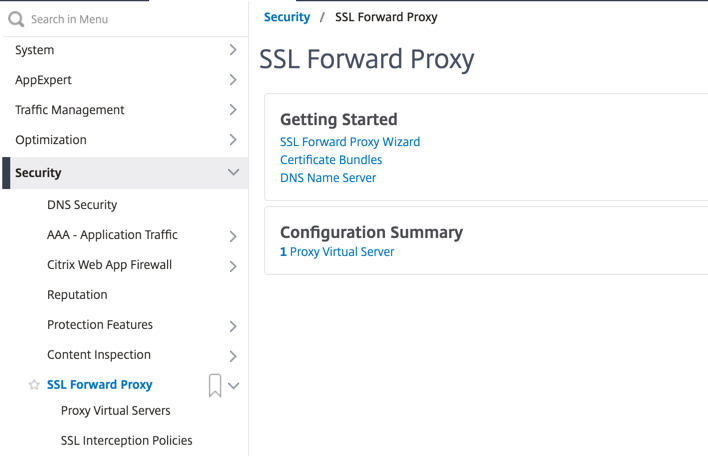

SSL フォワードプロキシの使用を開始する

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

SSLフォワードプロキシ機能の使用を開始する

重要:

-

OCSP チェックでは、証明書の有効性をチェックするためにインターネット接続が必要です。NSIPアドレスを使用してインターネットからアプライアンスにアクセスできない場合は、アクセス制御リスト(ACL)を追加して、NSIPアドレスからサブネットIP(SNIP)アドレスにNATを実行します。SNIPはインターネットにアクセスできる必要があります。例:

add ns acl a1 ALLOW -srcIP = <NSIP> -destIP “!=” 10.0.0.0-10.255.255.255 add rnat RNAT-1 a1 bind rnat RNAT-1 -<SNIP> apply acls <!--NeedCopy--> - ドメイン名を解決する DNS ネームサーバーを指定します。

- アプライアンスの日付が NTP サーバと同期していることを確認します。日付が同期されていない場合、アプライアンスはオリジンサーバー証明書の有効期限が切れているかどうかを効果的に検証できません。

SSL 転送プロキシ機能を使用するには、次のタスクを実行する必要があります。

- エクスプリシットモードまたはトランスペアレントモードでプロキシサーバーを追加します。

- SSLインターセプションを有効にします。

- SSL プロファイルを設定します。

- SSL ポリシーをプロキシサーバーに追加してバインドします。

- SSLインターセプション用の CA 証明書とキーのペアを追加およびバインドします。

注:

トランスペアレントプロキシモードに設定された ADC アプライアンスは、HTTP および HTTPS プロトコルのみを代行受信できます。telnet などの他のプロトコルをバイパスするには、プロキシ仮想サーバーに次のリッスンポリシーを追加する必要があります。

仮想サーバは、HTTP および HTTPS の着信トラフィックのみを受け入れるようになりました。

set cs vserver transparent-pxy1 PROXY * * -cltTimeout 180 -Listenpolicy "CLIENT.TCP.DSTPORT.EQ(80) || CLIENT.TCP.DSTPORT.EQ(443)"`

<!--NeedCopy-->

配置によっては、次の機能を設定する必要がある場合があります。

- 認証サービス(推奨)— ユーザーを認証します。認証サービスを使用しない場合、ユーザーアクティビティはクライアント IP アドレスに基づきます。

- URL フィルタリング — カテゴリ、レピュテーションスコア、URL リストによって URL をフィルタリングします。

- 分析-Citrix Application Delivery Management(ADM)でのユーザーアクティビティ、ユーザーリスクインジケータ、帯域幅消費、トランザクションの分類を表示します。

注: SSLフォワードプロキシは、一般的なHTTPおよびHTTPS標準に続いて同様の製品を実装しています。この実装は、特定のブラウザを念頭に置いて行われ、最も一般的なブラウザと互換性があります。SSLフォワードプロキシは、一般的なブラウザとGoogle Chrome、Internet Explorer、およびMozillaのFirefoxの最近のバージョンでテストされています。

SSL 転送プロキシウィザード

SSL 転送プロキシウィザードは、Web ブラウザーを使用して SSL 転送プロキシの展開全体を管理するためのツールを提供します。これは、迅速にSSL転送プロキシサービスを立ち上げるために顧客をガイドし、明確に定義された一連の手順に従うことによって構成を簡素化するのに役立ちます。

-

Security > SSL Forward Proxyに移動します。[はじめに] で、[SSL 転送プロキシウィザード] をクリックします。

-

ウィザードの手順に従って、配置を設定します。

透過プロキシサーバーへのリッスンポリシーの追加

-

[セキュリティ] > [SSL フォワードプロキシ] > [プロキシ仮想サーバー] に移動します。透過プロキシサーバを選択し、[Edit] をクリックします。

-

[基本設定]を編集し、[その他] をクリックします。

-

[リッスンプライオリティ] に 1 を入力します。

-

[リッスンポリシー式] に、次の式を入力します。

(CLIENT.TCP.DSTPORT.EQ(80)||CLIENT.TCP.DSTPORT.EQ(443)) <!--NeedCopy-->この式は、HTTP および HTTPS トラフィックの標準ポートを想定しています。HTTP の場合は 8080、HTTPS の場合は 8443 など、異なるポートを設定した場合は、これらのポートを反映するように式を変更します。

制限事項

SSL転送プロキシは、クラスタ設定、管理パーティション、およびCitrix ADC FIPSアプライアンスではサポートされません。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.