-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

AWSでNetScaler ADC VPXインスタンスを展開する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

NetScaler ADCアプライアンスとAWSの仮想プライベートゲートウェイ間のCloudBridge Connectorトンネルの構成

-

データセンターとAzureクラウド間のCloudBridge Connectorトンネルの構成

-

データセンターとSoftLayer Enterprise Cloud間のCloudBridge Connectorトンネルの構成

-

NetScaler ADCアプライアンスとCisco IOSデバイス間のCloudBridge Connectorトンネルの設定

-

NetScaler ADCアプライアンスとフォーティネットFortiGateアプライアンス間のCloudBridge Connector トンネルを構成する

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

データセンターと Azure クラウド間の CloudBridge Connectorトンネルの構成

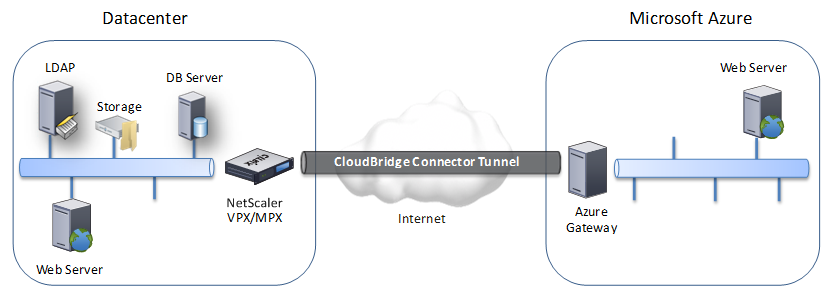

Citrix ADC アプライアンスは、エンタープライズデータセンターと Microsoft クラウドホスティングプロバイダー Azure の間の接続を提供し、Azure をエンタープライズネットワークのシームレスな拡張にします。Citrix ADCは、エンタープライズデータセンターとAzureクラウド間の接続を暗号化して、両者の間で転送されるすべてのデータを安全にします。

CloudBridge Connectorトンネルのしくみ

データセンターをAzureクラウドに接続するには、データセンター内に存在するCitrix ADCアプライアンスと、Azureクラウドに存在するGateway との間にCloudBridge Connectorトンネルを設定します。データセンター内のCitrix ADCアプライアンスとAzureクラウド内のGateway は、CloudBridge Connectorトンネルのエンドポイントであり、CloudBridge Connectorトンネルのピアと呼ばれています。

データセンターと Azure クラウド間の CloudBridge Connectorトンネルは、オープン標準のインターネットプロトコルセキュリティ (IPSec) プロトコルスイートをトンネルモードで使用して、CloudBridge Connector トンネル内のピア間の通信を保護します。CloudBridge Connectorトンネルでは、IPSec によって次のことが保証されます。

- データの整合性

- データ発信元認証

- データの機密性 (暗号化)

- リプレイ攻撃に対する保護

IPSec は、トンネルモードを使用します。このモードでは、IP パケット全体が暗号化され、カプセル化されます。暗号化では、カプセル化セキュリティペイロード (ESP) プロトコルが使用されます。ESP プロトコルは、HMAC ハッシュ関数を使用してパケットの整合性を保証し、暗号化アルゴリズムを使用して機密性を保証します。ESP プロトコルは、ペイロードを暗号化して HMAC を計算した後、ESP ヘッダーを生成し、暗号化された IP パケットの前に挿入します。また、ESP プロトコルは ESP トレーラを生成し、パケットの最後に挿入します。

次に、IPSec プロトコルは、ESP ヘッダーの前に IP ヘッダーを追加することによって、結果のパケットをカプセル化します。IP ヘッダーでは、宛先 IP アドレスは CloudBridge Connectorーピアの IP アドレスに設定されます。

CloudBridge Connectorトンネル内のピアは、次のように、インターネットキー交換バージョン 1 (IKEv1) プロトコル (IPSec プロトコルスイートの一部) を使用して、安全な通信をネゴシエートします。

-

2 つのピアは、事前共有キー認証を使用して相互に認証を行います。事前共有キー認証では、ピアは Pre-Shared Key(PSK; 事前共有キー)と呼ばれるテキスト文字列を交換します。事前共有キーは、認証のために相互に照合されます。したがって、認証を成功させるには、各ピアで同じ事前共有キーを設定する必要があります。

-

ピアは、次の上で合意に達するために交渉します。

- 暗号化アルゴリズム

- 1 つのピアでデータを暗号化し、もう 1 つのピアでデータを復号化する暗号化キー。

セキュリティプロトコル、暗号化アルゴリズム、および暗号化キーに関する本契約は、セキュリティアソシエーション (SA) と呼ばれます。SA は一方向(単方向)です。たとえば、データセンター内の Citrix ADC アプライアンスと Azure クラウド内のGateway との間に CloudBridge Connector トンネルが設定されている場合、データセンターアプライアンスと Azure Gateway の両方に 2 つの SA があります。一方の SA は発信パケットの処理に使用され、もう一方の SA は着信パケットの処理に使用されます。SA は、ライフタイムと呼ばれる指定された時間間隔が経過すると期限切れになります。

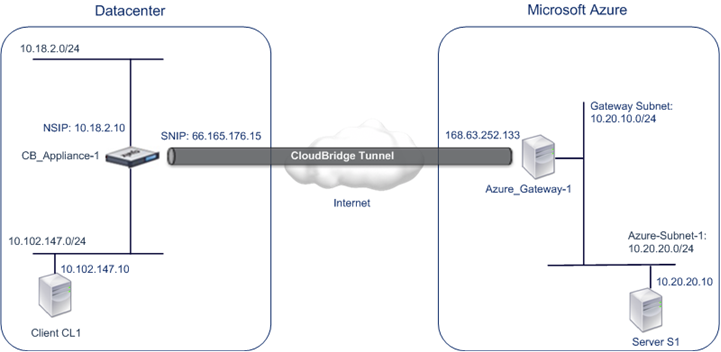

CloudBridge Connectorのトンネル設定とデータフローの例

CloudBridge Connectorトンネルの図のように、CloudBridge ConnectorトンネルがAzureクラウド内のデータセンター内のCitrix ADCアプライアンスのCB_Appliance-1とGateway Azure_Gateway-1の間にセットアップされている例を考えてみましょう。

CB_Appliance-1 は L3 ルーターとしても機能し、データセンター内のプライベートネットワークが CloudBridge Connector トンネルを介して Azure クラウド内のプライベートネットワークに到達できるようにします。CB_Appliance-1 は、ルーターとして、データセンター内のクライアント CL1 と Azure クラウド内のサーバー S1 との間の通信を CloudBridge Connectorトンネル経由で可能にします。クライアント CL1 とサーバー S1 は、異なるプライベートネットワーク上にあります。

CB_Appliance-1 では、CloudBridge Connectorのトンネル設定には、CB_Azure_IPSec_Profile という名前の IPSec プロファイルエンティティ、CB_Azure_Tunnel という名前の CloudBridge Connectorトンネルエンティティ、および CB_Azure_Pbr という名前のポリシーベースのルーティング (PBR) エンティティが含まれます。

IPSec プロファイルエンティティ CB_Azure_IPSec_Profile は、CloudBridge Connectorトンネル内の IPSec プロトコルで使用される IKE バージョン、暗号化アルゴリズム、ハッシュアルゴリズムなどの IPSec プロトコルパラメータを指定します。CB_Azure_IPSec_プロファイルは、IP トンネルエンティティ CB_Azure_Tunnel にバインドされています。

CloudBridge ConnectorトンネルエンティティCB_Azure_Tunnelは、ローカルIPアドレス(Citrix ADCアプライアンス上で構成されたパブリックIP(SNIP)アドレス)、リモートIPアドレス(Azure_Azure_Gateway-1のIPアドレス)、およびCloudBridge Connectorトンネルのセットアップに使用されるプロトコル(IPSec)を指定します。CB_Azure_トンネルは、PBR エンティティ CB_Azure_Pbr にバインドされています。

PBR エンティティ CB_Azure_Pbr は、一連の条件とCloudBridge Connectorトンネルエンティティ (CB_Azure_Tunnel) を指定します。送信元 IP アドレスの範囲と宛先 IP アドレスの範囲は、CB_Azure_Pbr の条件です。送信元 IP アドレスの範囲と宛先 IP アドレスの範囲は、それぞれデータセンターではサブネットとして指定され、Azure クラウドではサブネットとして指定されます。データセンターのサブネットのクライアントから発信され、Azure クラウド上のサブネットのサーバー宛ての要求パケットは、CB_Azure_Pbr の条件と一致します。このパケットは、CloudBridge の処理のために考慮され、PBR エンティティにバインドされた CloudBridge Connectorトンネル(CB_Azure_Tunnel)を介して送信されます。

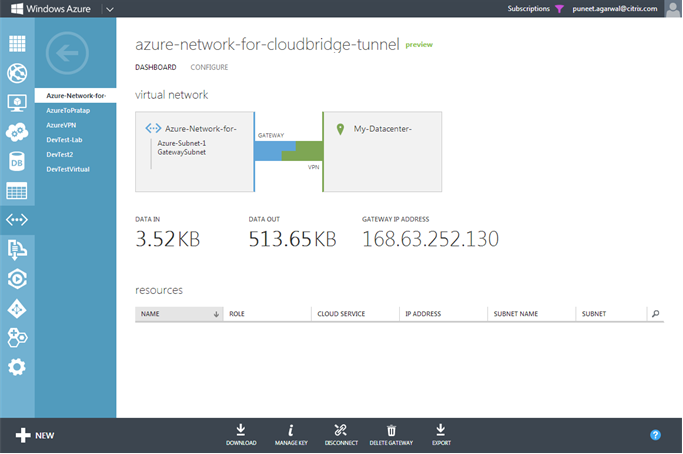

Microsoft Azure では、CloudBridge Connectorのトンネル構成には、マイデータセンターネットワークという名前のローカルネットワークエンティティ、クラウドブリッジトンネル用のAzureネットワークという名前の仮想ネットワークエンティティ、Azure_Gateway-1 という名前のGateway が含まれます。

ローカル(Azureに対してローカル)ネットワークエンティティMy-Datacenter-Networkは、データセンター側のCitrix ADCアプライアンスのIPアドレスと、トラフィックがCloudBridge Connectorトンネルを通過するデータセンターサブネットを指定します。仮想ネットワークエンティティ Azure-ネットワーク for CloudBridge-Tunnel は、Azure で Azure-Subnet-1 という名前のプライベートサブネットを定義します。サブネットのトラフィックは CloudBridge Connectorトンネルを通過します。サーバ S1 は、このサブネットでプロビジョニングされます。

ローカルネットワークエンティティマイデータセンター-ネットワークは、仮想ネットワークエンティティAzureネットワーク-for-CloudBridge-Tunnelに関連付けられています。この関連付けは、Azure の CloudBridge Connectorトンネル構成のリモートおよびローカルネットワークの詳細を定義します。Gateway Azure_Gateway-1 は、この関連付けが CloudBridge Connectorトンネルの Azure エンドで CloudBridge のエンドポイントになるために作成されました。

設定の詳細については、 CloudBridge Connector トンネル設定 pdf を参照してください。

CloudBridge Connectorのトンネル設定について考慮すべきポイント

データセンター内のCitrix ADCアプライアンスとMicrosoft Azure間のCloudBridge Connectorトンネルを構成する前に、次の点を考慮してください。

- Citrix ADCアプライアンスには、CloudBridge Connectorトンネルのトンネルエンドポイントアドレスとして使用するパブリック側のIPv4アドレス(SNIPタイプ)が必要です。また、Citrix ADCアプライアンスは、NATデバイスの背後に配置しないでください。

- Azure では、CloudBridge Connectorトンネルに対して次の IPSec 設定がサポートされています。したがって、CloudBridge Connectorトンネル用にCitrix ADCを構成する際に、同じIPSec設定を指定する必要があります。

- IKE version = v1

- Encryption algorithm = AES

- Hash algorithm = HMAC SHA1

- 次のことを許可するように、データセンターエッジでファイアウォールを構成する必要があります。

- ポート 500 の任意の UDP パケット

- ポート 4500 に対する任意の UDP パケット

- 任意の ESP(IP プロトコル番号 50)パケット

- IKE キー再生成は、CloudBridge Connector トンネルエンドポイント間で新しい SA を確立するための新しい暗号化キーの再ネゴシエーションであり、サポートされていません。セキュリティアソシエーション(SA)の有効期限が切れると、トンネルは DOWN 状態になります。したがって、SA のライフタイムには非常に大きな値を設定する必要があります。

- Azure でトンネル構成をセットアップすると、トンネルの Azure エンド(Gateway)のパブリック IP アドレスと PSK が自動的に生成されるため、Citrix ADC でトンネル構成を指定する前に Microsoft Azure を構成する必要があります。この情報は、Citrix ADCでトンネル構成を指定するために必要です。

CloudBridge Connectorトンネルの設定

データセンターとAzureの間にCloudBridge Connectorトンネルをセットアップするには、データセンターにCloudBridgeVPX/MPXをインストールし、CloudBridge Connectorトンネル用にMicrosoft Azureを構成してから、データセンターでCloudBridge Connectorトンネル用のCitrix ADCアプライアンスを構成する必要があります。

データセンター内のCitrix ADCアプライアンスとMicrosoft Azure間のCloudBridge Connectorトンネルを構成するには、次のタスクを実行します。

- データセンターでCitrix ADCアプライアンスをセットアップします。このタスクでは、Citrix ADC物理アプライアンス(MPX)の展開と構成、またはデータセンター内の仮想化プラットフォームでのCitrix ADC仮想アプライアンス(VPX)のProvisioning と構成を行います。

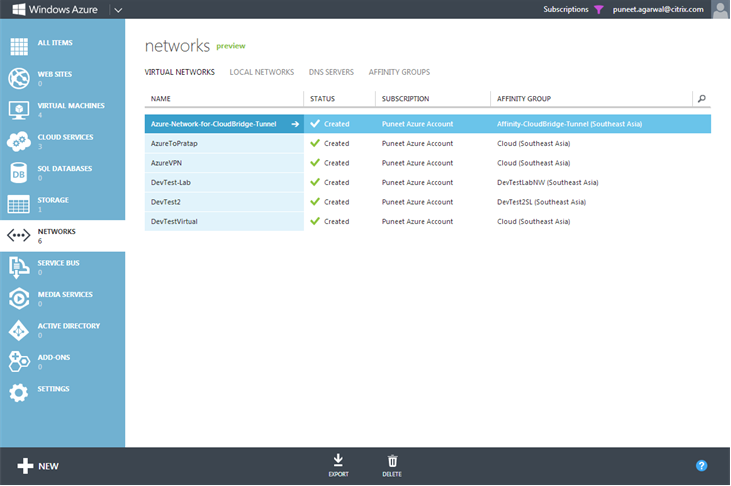

- CloudBridge ConnectorトンネルのMicrosoftの Azure を構成します。このタスクでは、Azure でローカルネットワーク、仮想ネットワーク、およびGateway エンティティを作成します。ローカルネットワークエンティティは、データセンター側のCloudBridge Connectorトンネルエンドポイント(Citrix ADCアプライアンス)のIPアドレスと、トラフィックがCloudBridge Connectorトンネルを通過するデータセンターサブネットを指定します。仮想ネットワークは、Azure 上のネットワークを定義します。仮想ネットワークの作成には、トラフィックが形成される CloudBridge Connector トンネルを通過するサブネットの定義が含まれます。次に、ローカルネットワークを仮想ネットワークに関連付けます。最後に、CloudBridge Connectorトンネルの Azure エンドでエンドポイントとなるGateway を作成します。

- データセンターでCloudBridge Connectorトンネル用のCitrix ADCアプライアンスを構成します。このタスクでは、データセンターの Citrix ADC アプライアンスで IPSec プロファイル、IP トンネルエンティティ、および PBR エンティティを作成します。IPSec プロファイルエンティティは、CloudBridge Connectorトンネルで使用する IKE バージョン、暗号化アルゴリズム、ハッシュアルゴリズム、PSK などの IPSec プロトコルパラメータを指定します。IPトンネルは、CloudBridge Connectorトンネルエンドポイント(データセンター内のCitrix ADCアプライアンスおよびAzureのGateway)とCloudBridge Connectorトンネルで使用されるプロトコルの両方のIPアドレスを指定します。次に、IPSec プロファイルエンティティを IP トンネルエンティティに関連付けます。PBR エンティティは、CloudBridge Connectorトンネルを介して相互に通信する、データセンター内と Azure クラウド内の 2 つのサブネットを指定します。次に、IP トンネルエンティティを PBR エンティティに関連付けます。

CloudBridge Connectorトンネルの Microsoft Azure の構成

Microsoft Azure で CloudBridge Connectorのトンネル構成を作成するには、Microsoft Windows Azure 管理ポータルを使用します。このポータルは、Microsoft Azure でリソースを作成および管理するための Web ベースのグラフィカルインターフェイスです。

Azure クラウドで CloudBridge Connectorトンネルの構成を開始する前に、次のことを確認してください。

- MicrosoftのAzureのユーザーアカウントがあります。

- あなたは、MicrosoftのAzureの概念を理解しています。

- Microsoftの Windows Azure 管理ポータルに精通していること。

データセンターと Azure クラウド間の CloudBridge Connectorトンネルを構成するには、Microsoft Windows Azure 管理ポータルを使用して Microsoft Azure で次のタスクを実行します。

- ローカルネットワークエンティティを作成します。データセンターのネットワークの詳細を指定するために、Windows Azure でローカルネットワークエンティティを作成します。ローカルネットワークエンティティは、データセンター側のCloudBridge Connectorトンネルエンドポイント(Citrix ADC)のIPアドレスを指定し、トラフィックがCloudBridge Connectorトンネルを通過するデータセンターサブネットを指定します。

- 仮想ネットワークを作成します。Azure でネットワークを定義する仮想ネットワークエンティティを作成します。この作業には、プライベートアドレス空間の定義が含まれます。ここでは、アドレス空間で指定された範囲に属するプライベートアドレスおよびサブネットの範囲を指定します。サブネットのトラフィックは CloudBridge Connectorトンネルを通過します。次に、ローカルネットワークエンティティを仮想ネットワークエンティティに関連付けます。この関連付けにより、Azure は仮想ネットワークとデータセンターネットワーク間の CloudBridge Connector トンネルの構成を作成できます。この仮想ネットワーク用の Azure のGateway (作成予定) は、CloudBridge Connectorトンネルの Azure エンドにある CloudBridge エンドポイントになります。次に、作成するGateway のプライベートサブネットを定義します。このサブネットは、仮想ネットワークエンティティのアドレス空間で指定された範囲に属します。

- Windows Azure でGateway を作成します。CloudBridge Connectorトンネルの Azure エンドでエンドポイントとなるGateway を作成します。Azure は、パブリック IP アドレスのプールから、作成されたGateway に IP アドレスを割り当てます。

- Gateway のパブリック IP アドレスと事前共有キーを収集します。Azure 上の CloudBridge Connectorトンネル構成の場合、Gateway のパブリック IP アドレスと事前共有キー (PSK) が Azure によって自動的に生成されます。この情報を書き留めておきます。これは、データセンター内のCitrix ADCでCloudBridge Connectorトンネルを構成する場合に必要です。

注:

CloudBridge Connectorトンネル用に Microsoft Azure を構成するための手順は、Microsoft Azure のリリースサイクルによって時間が経つにつれ、変更されることがあります。最新の手順については、 Microsoft Azure のドキュメントを参照してください。

CloudBridge Connectorトンネル用のデータセンターでのCitrix ADCアプライアンスの構成

データセンターとAzureクラウド間のCloudBridge Connectorトンネルを構成するには、データセンター内のCitrix ADCで次のタスクを実行します。Citrix ADCコマンドラインまたはGUIのいずれかを使用できます。

- IPSecプロファイルを作成します。IPSec プロファイルエンティティは、CloudBridge Connectorトンネルの IPSec プロトコルで使用される IKE バージョン、暗号化アルゴリズム、ハッシュアルゴリズム、PSK などの IPSec プロトコルパラメータを指定します。

- IPSec プロトコルを使用して IP トンネルを作成し、IPSec プロファイルを関連付けます。IPトンネルは、ローカルIPアドレス(Citrix ADCアプライアンス上で構成されたパブリックSNIPアドレス)、リモートIPアドレス(AzureのGateway のパブリックIPアドレス)、CloudBridge Connectorトンネルのセットアップに使用されるプロトコル(IPSec)、およびIPSecプロファイルエンティティを指定します。作成された IP トンネルエンティティは、CloudBridge Connectorトンネルエンティティとも呼ばれます。

- PBR ルールを作成し、IP トンネルをそのルールに関連付けます。PBR エンティティは、一連の条件と IP トンネル (CloudBridge Connectorトンネル) エンティティを指定します。送信元 IP アドレスの範囲と宛先 IP の範囲は、PBR エンティティの条件です。送信元 IP アドレスの範囲を設定して、トラフィックがトンネルを通過するデータセンターのサブネットを指定し、トラフィックが CloudBridge Connector トンネルを通過する Azure サブネットを指定する宛先 IP アドレスの範囲を設定する必要があります。データセンターのサブネットのクライアントから発信され、Azure クラウド上のサブネットのサーバー宛ての要求パケットは、PBR エンティティの送信元および宛先 IP 範囲と一致します。このパケットは、CloudBridge Connectorのトンネル処理のために考慮され、PBR エンティティに関連付けられた CloudBridge Connectorトンネルを介して送信されます。

GUI では、これらのすべてのタスクを CloudBridge Connectorウィザードと呼ばれる 1 つのウィザードにまとめます。 Citrix ADCコマンドラインを使用してIPSECプロファイルを作成するには:

コマンドプロンプトで、次のように入力します。

add ipsec profile <name> -psk <string> -ikeVersion v1

Citrix ADC コマンドラインを使用して IPSEC トンネルを作成し、そのトンネルに IPSEC プロファイルをバインドするには、次の手順を実行します。

コマンドプロンプトで、次のように入力します。

add ipTunnel <name> <remote> <remoteSubnetMask> <local> -protocol IPSEC –ipsecProfileName <string>

Citrix ADC コマンドラインを使用して PBR ルールを作成し、IPSEC トンネルをバインドするには

add pbr <pbrName> ALLOW –srcIP <subnet-range> -destIP <subnet-range> ipTunnel <tunnelName> apply pbrs

構成例

次のコマンドは、「CloudBridge Connectorの構成とデータフローの例」で使用されるCitrix ADCアプライアンスのCB_Appliance-1のすべての設定を作成します。

> add ipsec profile CB_Azure_IPSec_Profile -psk DkiMgMdcbqvYREEuIvxsbKkW0FOyDiLM -ikeVersion v1 –lifetime 31536000

Done

> add iptunnel CB_Azure_Tunnel 168.63.252.133 255.255.255.255 66.165.176.15 –protocol IPSEC –ipsecProfileName CB_Azure_IPSec_Profile

Done

> add pbr CB_Azure_Pbr -srcIP 10.102.147.0-10.102.147.255 –destIP 10.20.0.0-10.20.255.255 –ipTunnelCB_Azure_Tunnel

Done

> apply pbrs

Done

<!--NeedCopy-->

GUIを使用してCitrix ADCアプライアンスでCloudBridge Connectorトンネルを構成するには

-

Webブラウザを使用してGUIにアクセスし、データセンター内のCitrix ADCアプライアンスのIPアドレスに接続します。

-

[システム] > [CloudBridge Connector] に移動します。

-

右側のペインの [はじめに] で、[CloudBridge の作成/監視] をクリックします。

-

[ 開始] をクリックします。

注:Citrix ADCアプライアンスでCloudBridge Connectorトンネルがすでに設定されている場合、この画面は表示されず、CloudBridge Connectorの設定ペインが表示されます。

-

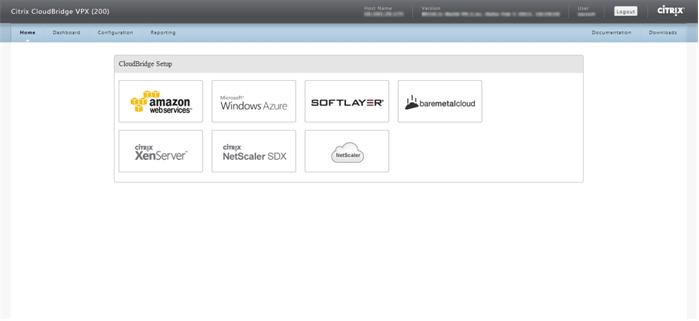

[セットアップ] ウィンドウで、[Microsoft Windows Azure] をクリックします。

-

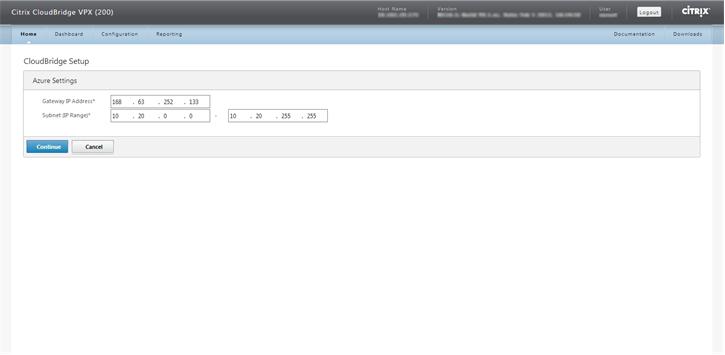

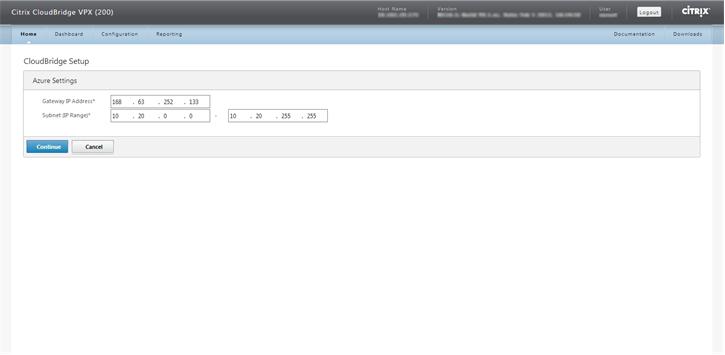

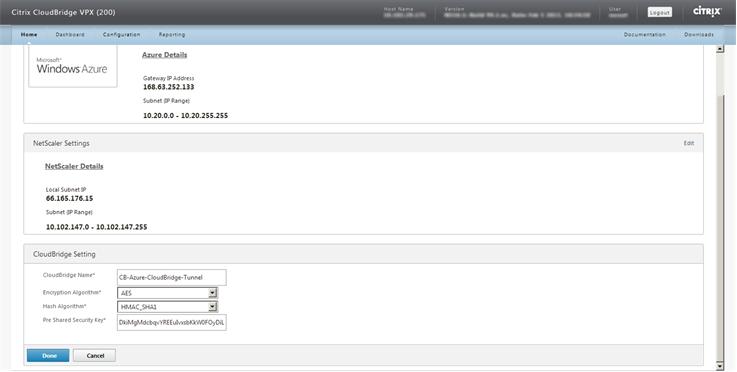

[Azure設定]ウィンドウの[ ゲートウェイIPアドレス]フィールドに、AzureゲートウェイのIPアドレスを入力します。その後、Citrix ADCアプライアンスとGateway の間にCloudBridge Connectorトンネルが設定されます。[ サブネット(IP範囲)] テキストボックスで、(Azureクラウド内の)サブネット範囲を指定します。この範囲のトラフィックは、CloudBridgeコネクタトンネルを通過します。[続行] をクリックします。

-

[Citrix ADC設定]ペインの[ ローカルサブネットIP]ドロップダウンリストから、Citrix ADCアプライアンスで構成されているパブリックにアクセス可能なSNIPアドレスを選択します。[ サブネット(IP範囲)] テキストボックスで、ローカルサブネット範囲を指定します。この範囲のトラフィックはCloudBridgeコネクタトンネルを通過します。[続行] をクリックします。

-

[CloudBridge の設定] ペインの [CloudBridge 名] テキストボックスに、作成する CloudBridge の名前を入力します。

-

[暗号化アルゴリズム] および [ハッシュアルゴリズム] ドロップダウンリストから、それぞれ AES アルゴリズムと HMAC_SHA1 アルゴリズムを選択します。[事前共有セキュリティキー] テキストボックスに、セキュリティキーを入力します。

-

[完了] をクリックします。

CloudBridge Connectorトンネルの監視

データセンター内のCitrix ADCアプライアンスとMicrosoft Azureの間のCloudBridge Connectorトンネルのパフォーマンスを監視するための統計情報を表示できます。Citrix ADCアプライアンスでCloudBridge Connectorトンネル統計を表示するには、GUIまたはCitrix ADCコマンドラインを使用します。MicrosoftのAzureでCloudBridge Connectorのトンネルの統計情報を表示するには、MicrosoftのWindows管理ポータルを使用します。

Citrix ADCアプライアンスでのCloudBridge Connectorトンネルの統計情報の表示

Citrix ADCアプライアンスでのCloudBridge Connector トンネル統計の表示の詳細については、 CloudBridge Connector トンネルのモニタリングを参照してください。

MicrosoftのAzureでのCloudBridge Connectorのトンネルの統計情報の表示

次の表に、Microsoft Azure で CloudBridge Connectorのトンネルを監視するための統計カウンタを示します。

| 統計カウンタ | Specifies |

|---|---|

| DATA IN | Gateway が作成されてから CloudBridge Connectorトンネルを介して Azure Gateway が受信した合計キロバイト数。 |

| DATA OUT | Gateway が作成されてから、CloudBridge Connectorトンネルを介して Azure Gateway が送信した合計キロバイト数。 |

Microsoftの Windows Azure 管理ポータルを使用して CloudBridge Connectorのトンネルの統計情報を表示するには

-

Microsoft Azure アカウントの認証情報を使用して、 Windows Azure 管理ポータルにログオンします 。

-

左側のウィンドウで、[ネットワーク] をクリックします。

-

[仮想ネットワーク] タブの [名前] 列で、統計情報を表示する CloudBridge Connector トンネルに関連付けられた仮想ネットワークエンティティを選択します。

-

仮想ネットワークの「 ダッシュボード 」ページで、CloudBridge Connectorトンネルの「DATA IN」および「DATA OUT」カウンタを表示します。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.