-

-

-

-

統合セキュリティダッシュボード

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

統合セキュリティダッシュボード

統合セキュリティダッシュボードは、保護を設定し、分析を有効にし、アプリケーションに保護を展開できるシングルペインダッシュボードです。このダッシュボードでは、さまざまなテンプレートオプションから選択し、単一のワークフローで構成プロセス全体を完了できます。開始するには、Security > Security Dashboard に移動し、Manage Application をクリックします。Manage Application ページでは、保護されたアプリケーションと保護されていないアプリケーションの詳細を表示できます。

注:

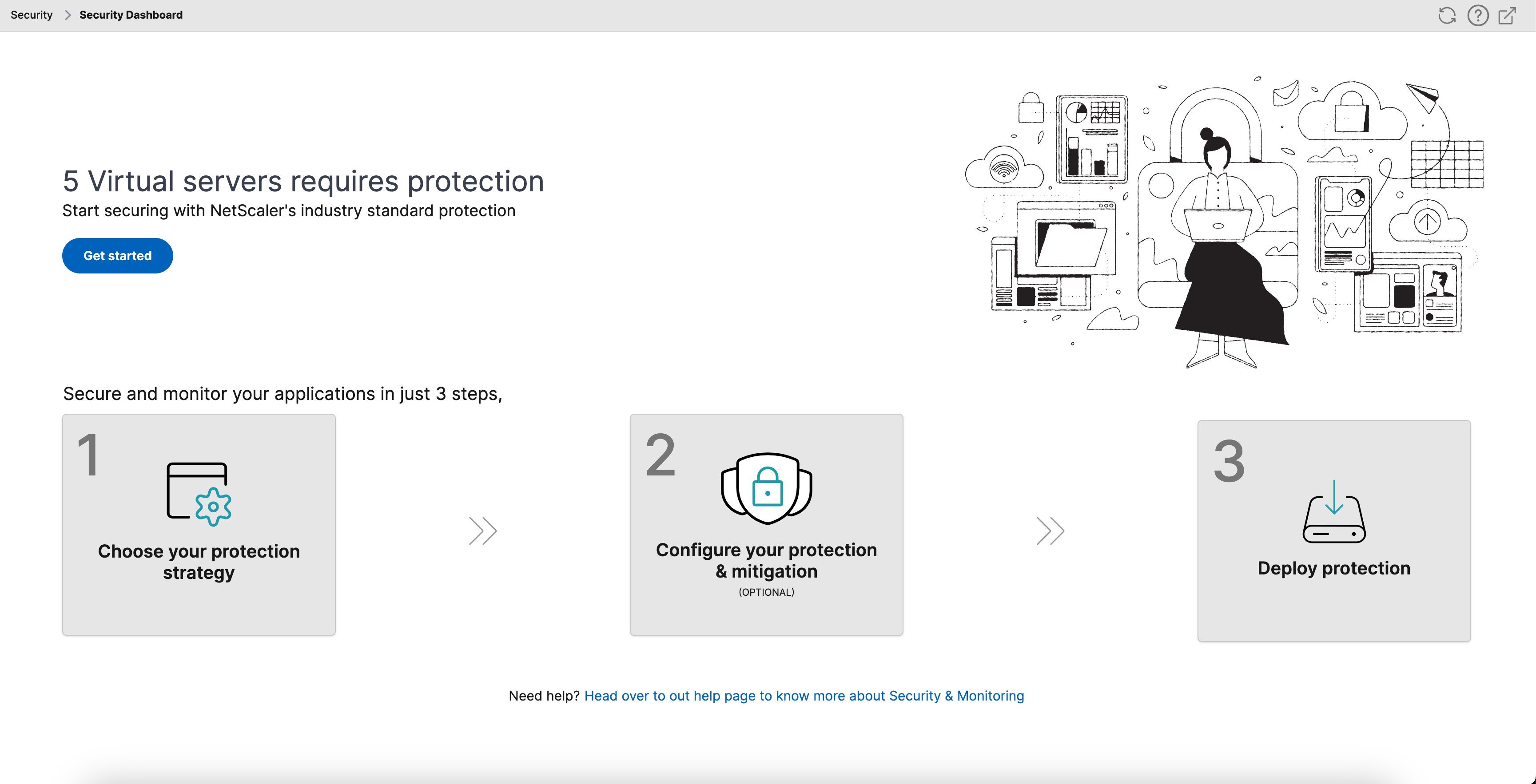

- 新規ユーザーの場合、またはStyleBooksを介して、あるいはNetScaler®インスタンスに直接保護を設定していない場合、Security > Security Dashboard をクリックすると次のページが表示されます。

保護が必要な仮想サーバーの総数を表示できます。Get Started をクリックして、Unsecured Applications の詳細を表示します。

保護を設定できる仮想サーバータイプは、負荷分散とコンテンツスイッチングです。

保護されたアプリケーション

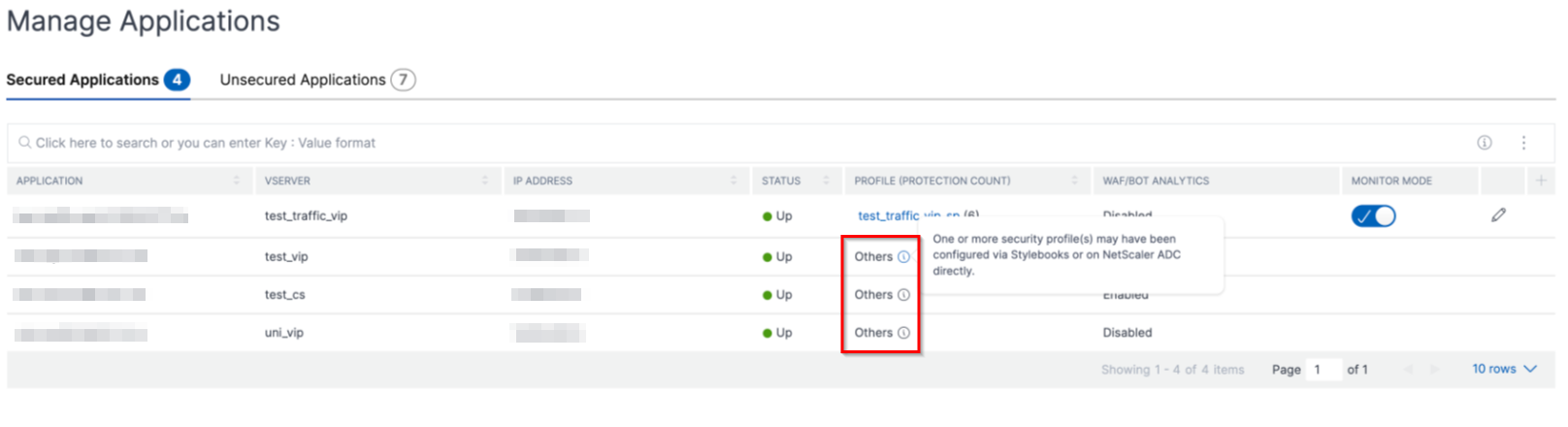

統合セキュリティダッシュボードを使用して保護を設定した後、詳細を表示できます。詳細については、「保護されていないアプリケーションの保護を設定する」を参照してください。

NetScalerインスタンスに直接、またはStyleBooksを介して保護をすでに設定している場合、Secured Applications タブで、Profile の下の Others としてマークされたアプリケーションを表示できます。

保護されていないアプリケーションの保護を設定

注:

ブロックリストでサポートされる最大構成エンティティ (ルール) は32です。

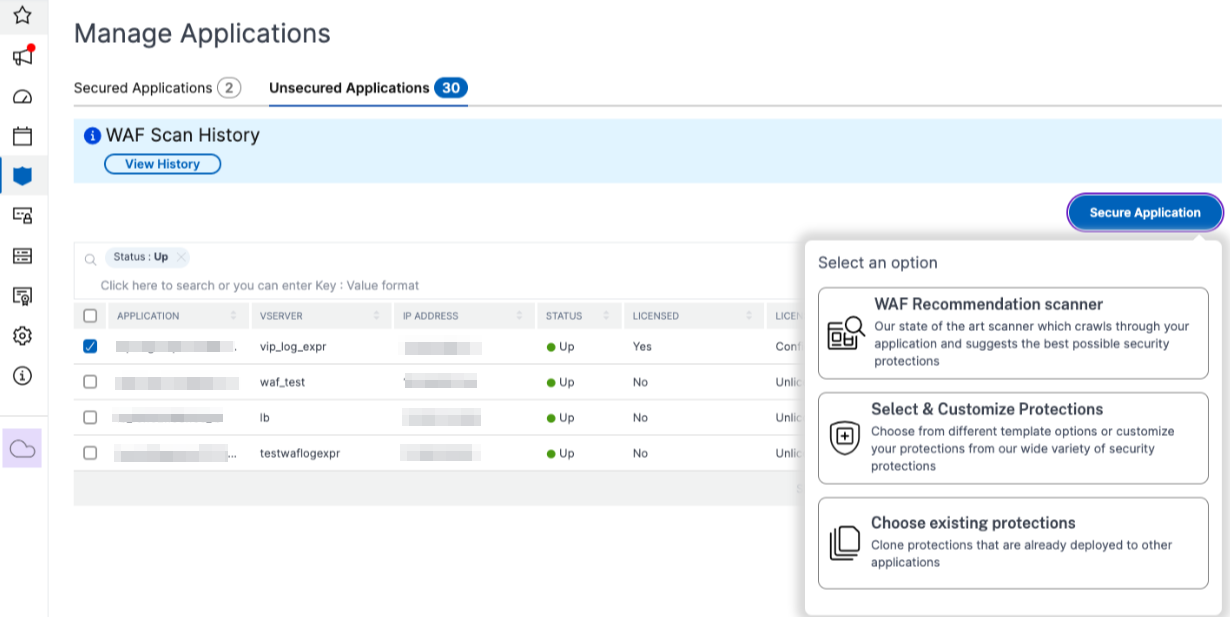

Unsecured Applications タブで、アプリケーションを選択し、Secure Application をクリックします。

アプリケーションを保護するために、次のいずれかのオプションを選択できます。

-

WAFレコメンデーションスキャナー - このオプションを使用すると、アプリケーションでスキャンを実行できます。スキャンの特定のパラメーターに基づいて、結果はアプリケーションの保護を提案します。これらの推奨事項を適用することを検討できます。

-

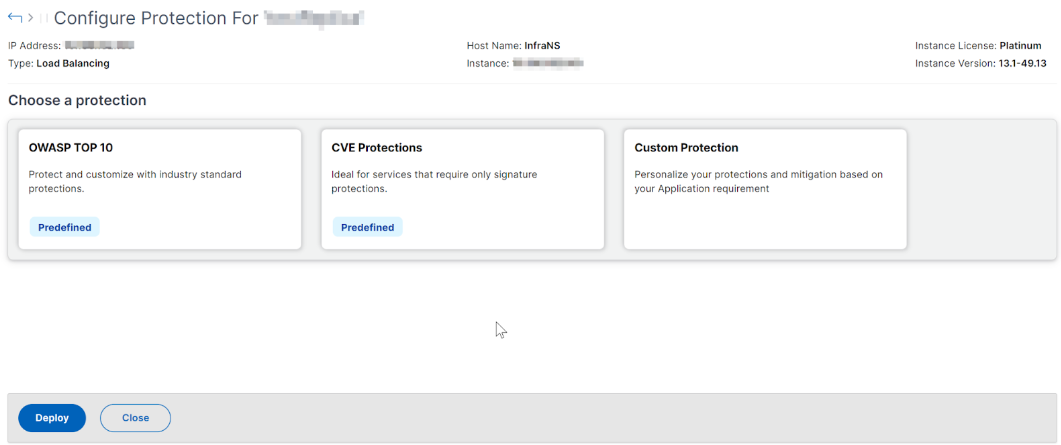

保護の選択とカスタマイズ - このオプションを使用すると、さまざまなテンプレートオプションから選択したり、保護をカスタマイズして展開したりできます。

-

OWASP Top 10 - OWASP Top 10のセキュリティリスクに対する業界標準の保護を備えた事前定義済みテンプレートです。詳細については、

https://owasp.org/www-project-top-ten/を参照してください。 -

CVE保護 - 既知の脆弱性カテゴリに分類された事前構成済みの署名ルールリストから署名セットを作成できます。署名パターンが受信トラフィックと一致した場合に、ログまたはブロックアクションを設定する署名を選択できます。ログメッセージには脆弱性の詳細が含まれています。

-

カスタム保護 - 要件に基づいて保護を選択し、展開します。

-

-

既存の保護を選択 - このオプションは、既存のアプリケーションに展開されている保護をクローンします。同じ保護を別のアプリケーションに展開したい場合は、このオプションを選択し、そのまま別のアプリケーションに展開できます。このオプションをテンプレートとして選択し、保護を変更してから展開することもできます。

WAFレコメンデーションスキャナー

注:

アプリケーションに対して一度に1つのスキャンのみを実行できます。同じアプリケーションまたは別のアプリケーションで新しいスキャンを開始するには、前のスキャンが完了するまで待つ必要があります。

View History をクリックして、過去のスキャンの履歴とステータスを表示できます。View Report をクリックして、後で推奨事項を適用することもできます。

前提条件:

-

NetScalerインスタンスは、13.0 41.28以降 (セキュリティチェック用) および13.0以降 (署名用) である必要があります。

-

プレミアムライセンスが必要です。

-

負荷分散仮想サーバーである必要があります。

WAFレコメンデーションスキャンを開始するには、次の情報を提供する必要があります。

-

スキャンパラメーター の下:

-

ドメイン名 – アプリケーションに関連付けられている有効なアクセス可能なIPアドレスまたは公開アクセス可能なドメイン名を指定します。例:

www.example.com。 -

HTTP/HTTPSプロトコル – アプリケーションのプロトコルを選択します。

-

トラフィックタイムアウト – スキャン中の単一リクエストの待機時間 (秒単位)。値は0より大きい必要があります。

-

スキャンを開始するURL – スキャンを開始するアプリケーションのホームページ。例:

https://www.example.com/home。URLは有効なIPv4アドレスである必要があります。IPアドレスがプライベートである場合、NetScaler Consoleオンプレミス管理IPからプライベートIPアドレスにアクセスできることを確認する必要があります。 -

ログインURL – 認証のためにログインデータが送信されるURL。HTMLでは、このURLは一般的にアクションURLとして知られています。

-

認証方法 – アプリケーションでサポートされている認証方法 (フォームベースまたはヘッダーベース) を選択します。

-

フォームベース認証では、ログイン資格情報とともにログインURLにフォームを送信する必要があります。これらの資格情報は、フォームフィールドとその値の形式である必要があります。アプリケーションは、スキャン中にセッションを維持するために使用されるセッションCookieを共有します。

-

ヘッダーベース認証では、ヘッダーセクションに認証ヘッダーとその値が必要です。認証ヘッダーは有効な値を持つ必要があり、スキャン中にセッションを維持するために使用されます。ヘッダーベースの場合、フォームフィールドは空のままにする必要があります。

-

-

リクエストメソッド – ログインURLにフォームデータを送信するときに使用されるHTTPメソッドを選択します。許可されるリクエストメソッドは POST、GET、および PUT です。

-

フォームフィールド – ログインURLに送信するフォームデータを指定します。フォームフィールドは、フォームベース認証を選択した場合にのみ必要です。キーと値のペアで指定する必要があります。ここで、Field Name はキーであり、Field Value は値です。パスワードを含め、ログインが機能するために必要なすべてのフォームフィールドが正しく追加されていることを確認してください。値はデータベースに保存される前に暗号化されます。複数のフォームフィールドを追加するには、Add をクリックします。例: Field Name – ユーザー名、Field Value – admin。

-

ログアウトURL – アクセス後にセッションを終了するURLを指定します。例:

https://www.example.com/customer/logout。

-

-

スキャン構成 の下:

-

チェックする脆弱性 – スキャナーが検出する脆弱性を選択します。現在、これはSQLインジェクションとクロスサイトスクリプティングの違反に対して行われます。デフォルトでは、すべての違反が選択されています。脆弱性を選択した後、アプリケーションでこれらの攻撃をシミュレートし、潜在的な脆弱性を報告します。本番環境ではない環境でこの検出を有効にすることをお勧めします。他のすべての脆弱性も、アプリケーションでこれらの攻撃をシミュレートすることなく報告されます。

-

応答サイズ制限 – 応答サイズの最大制限。指定された値を超える応答はスキャンされません。推奨される制限は10 MB (1000000バイト) です。

-

リクエストの同時実行数 – Webアプリケーションに並行して送信されるリクエストの総数。

-

-

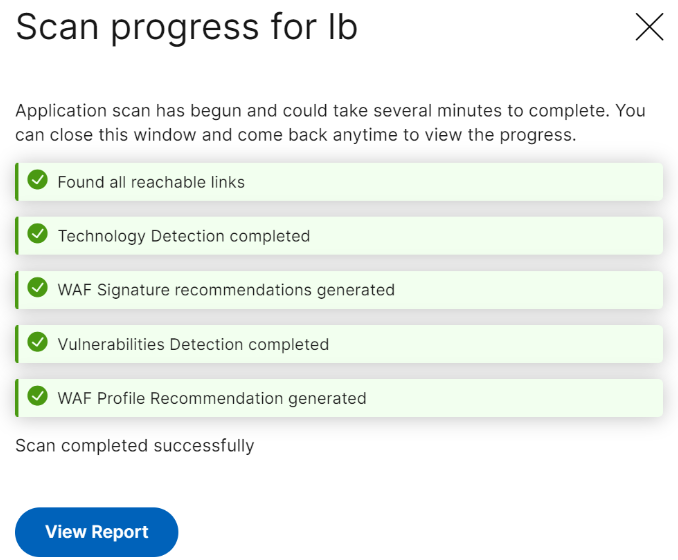

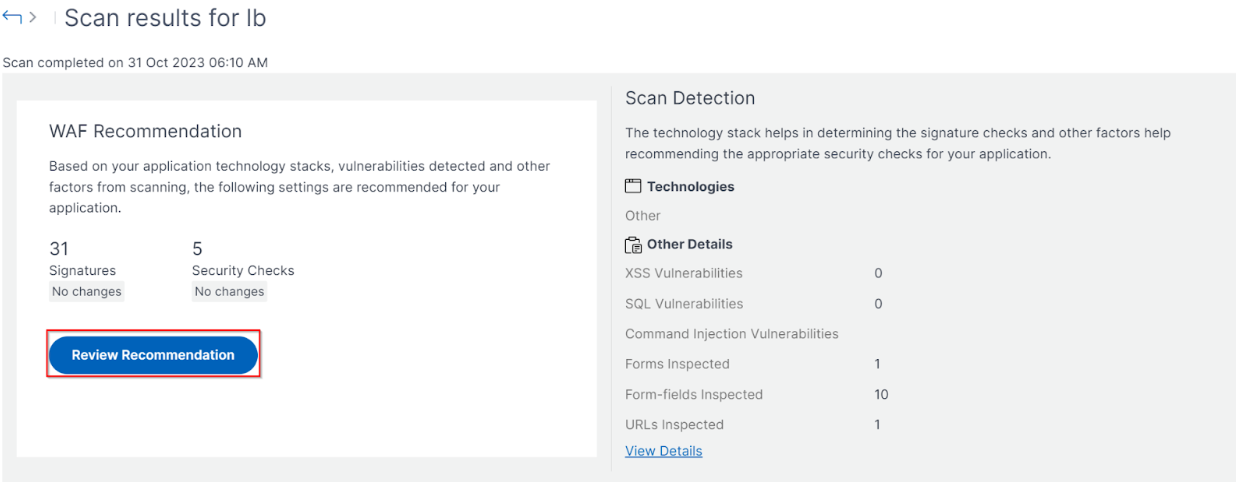

WAFスキャン設定の構成が完了しました。Start Scan をクリックしてスキャンプロセスを開始し、進行状況が完了するまで待ちます。スキャンが完了したら、View Report をクリックします。

-

スキャン結果ページで、Review Recommendation をクリックします。

-

保護を確認するか、他の保護を編集/追加し、Deploy をクリックします。

セキュリティチェックを正常に適用すると:

-

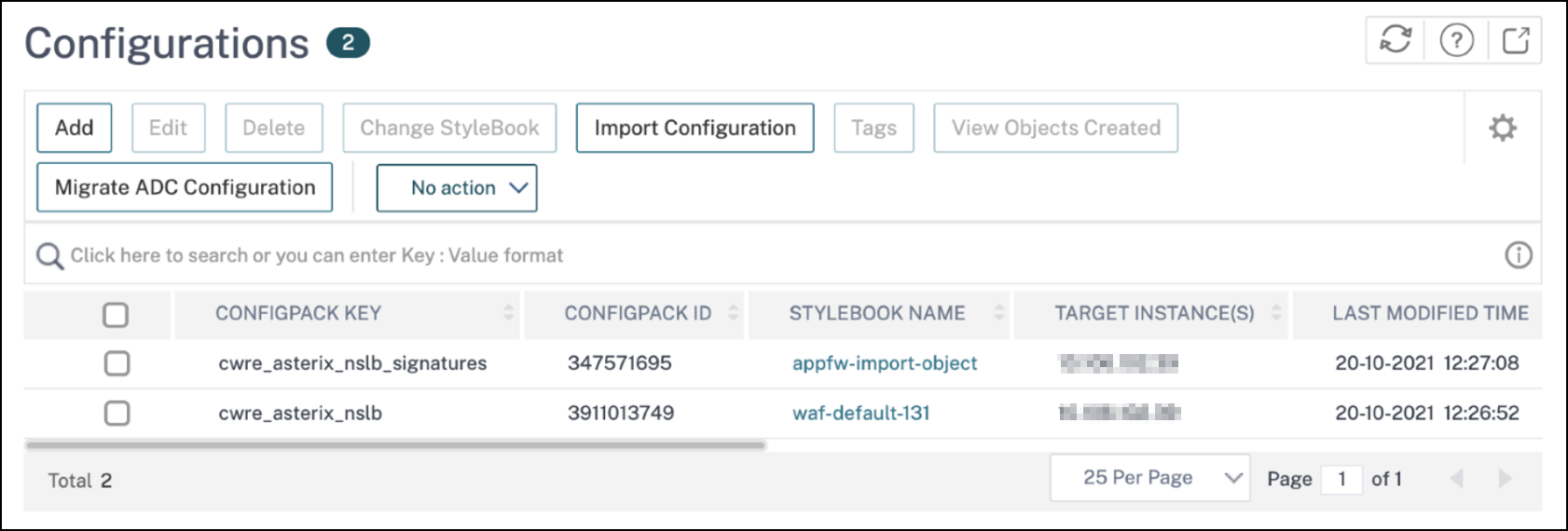

構成は、バージョンに応じてStyleBooksを介してNetScalerインスタンスに適用されます。

-

NetScaler 13.0の場合、

unified-appsec-protection-130StyleBookが使用されます。 -

NetScaler 13.1の場合、

unified-appsec-protection-131StyleBookが使用されます。 -

NetScaler 14.1の場合、

unified-appsec-protection-141StyleBookが使用されます。

-

-

AppfwプロファイルがNetScalerに作成され、policylabelを使用してアプリケーションにバインドされます。 -

推奨される署名がすでに適用されている場合、署名はappfwプロファイルにバインドされます。

注

セキュリティチェックは、NetScaler 13.0 41.28以降のバージョンでサポートされています。

Applications > Configuration > Config Packs に移動して、WAFプロファイルと署名がデフォルトのStyleBooksを介して適用されていることを確認できます。

WAFスキャナーレポートのエクスポート

WAFスキャナーレポートをエクスポートするには、次の手順に従います。

-

Security > Dashboard > Manage Applications に移動します。

-

Unsecured Applications タブで、View History をクリックします。

-

Scan History ページで、目的のスキャンを選択し、View Report をクリックします。

-

Scan Results ページで、Export アイコンをクリックします。

-

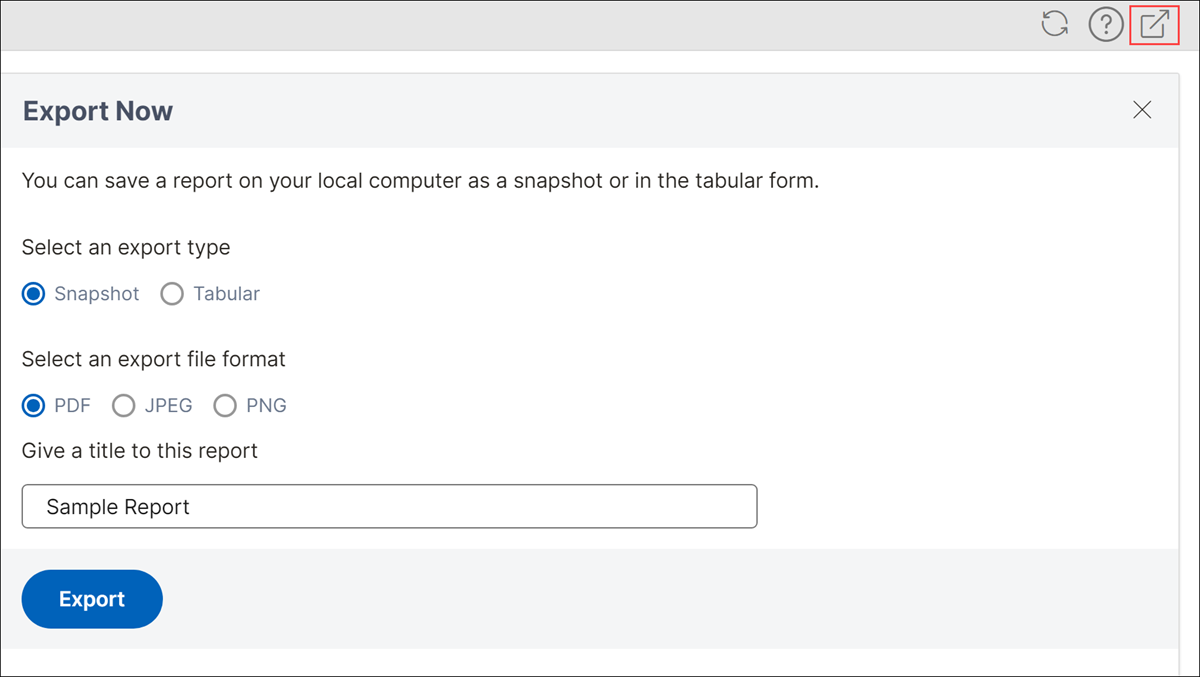

Exports Now ページで、エクスポートタイプを選択します。

スナップショット エクスポートタイプの場合:

-

エクスポートファイル形式を選択します: PDF、JPG、またはPNG

-

レポートのタイトルを入力します。

-

Export をクリックします。

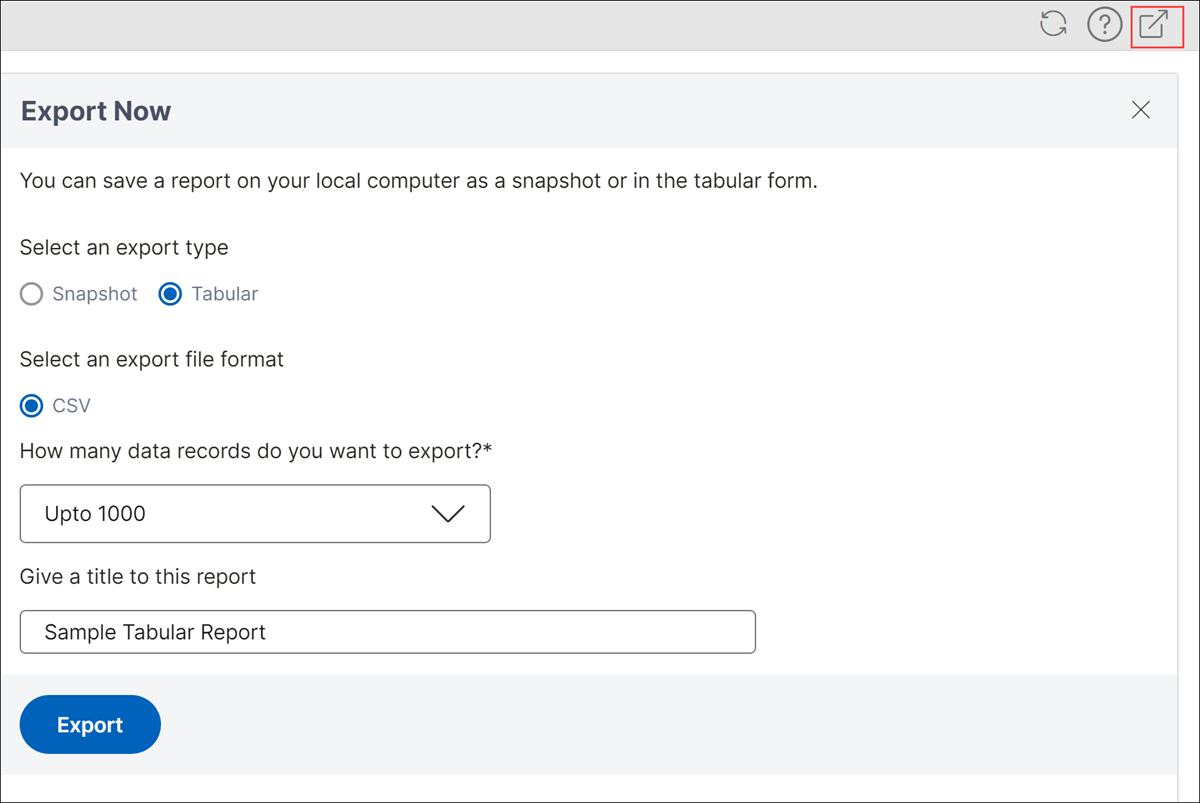

表形式 エクスポートタイプの場合:

リリース14.1ビルド25.x以降、WAFスキャナーレポートを表形式でエクスポートできます。

-

CSVファイル形式を選択します。

-

リストからエクスポートするデータレコードの数を選択します。

-

レポートのタイトルを入力します。

-

Export をクリックします。

保護の選択とカスタマイズ

OWASP Top 10

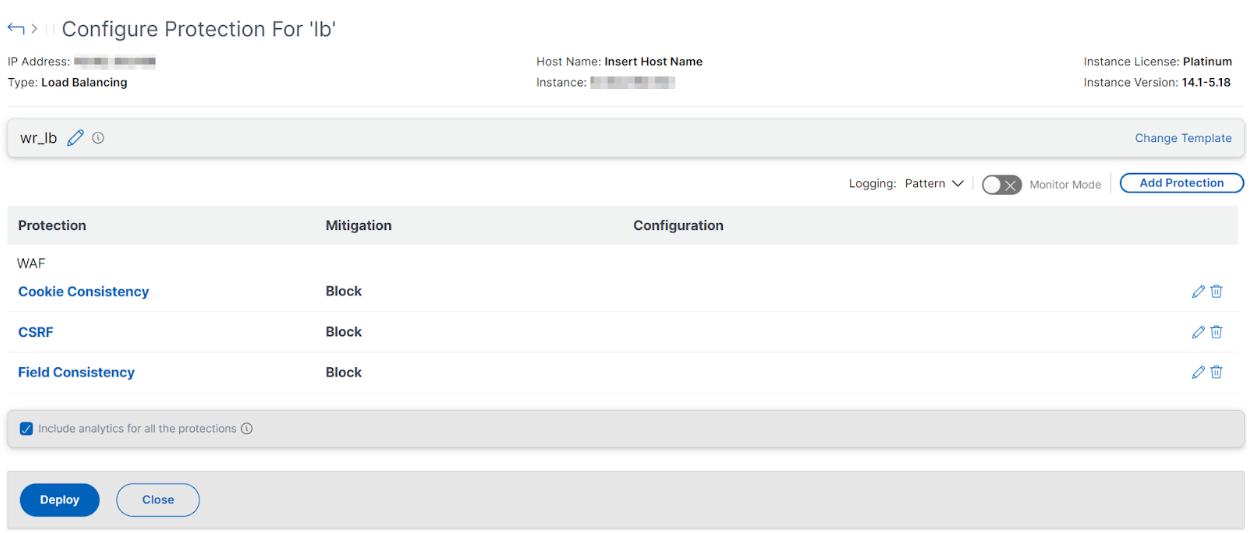

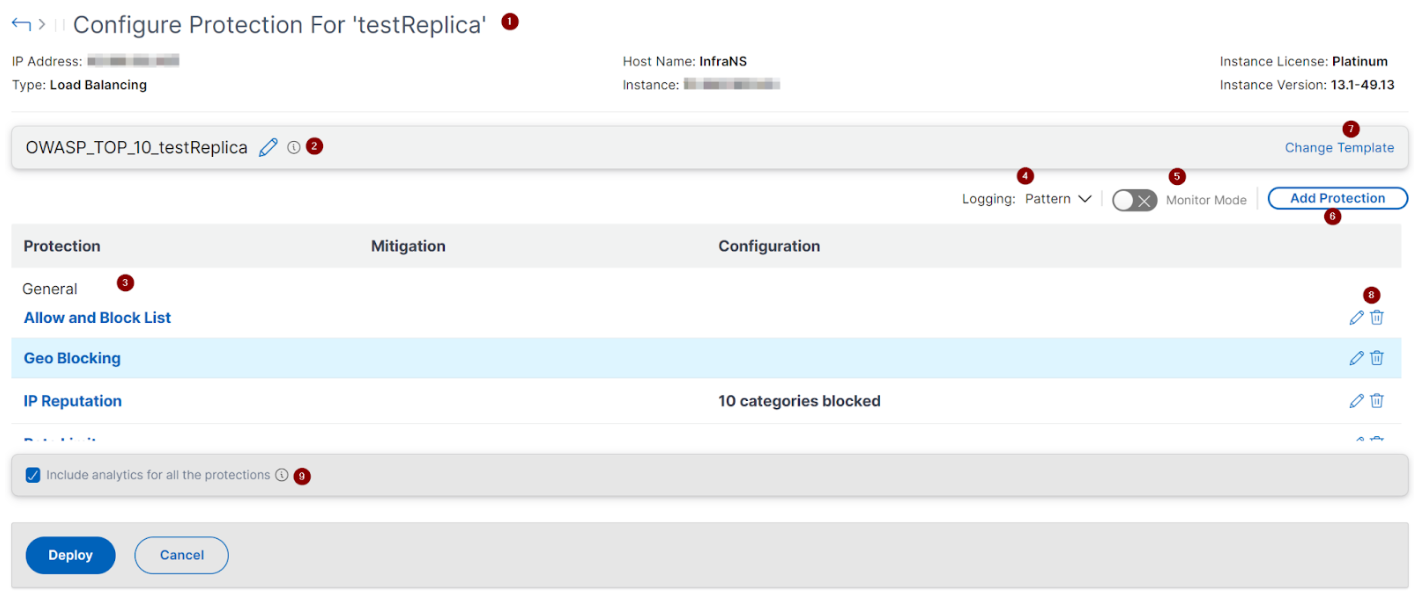

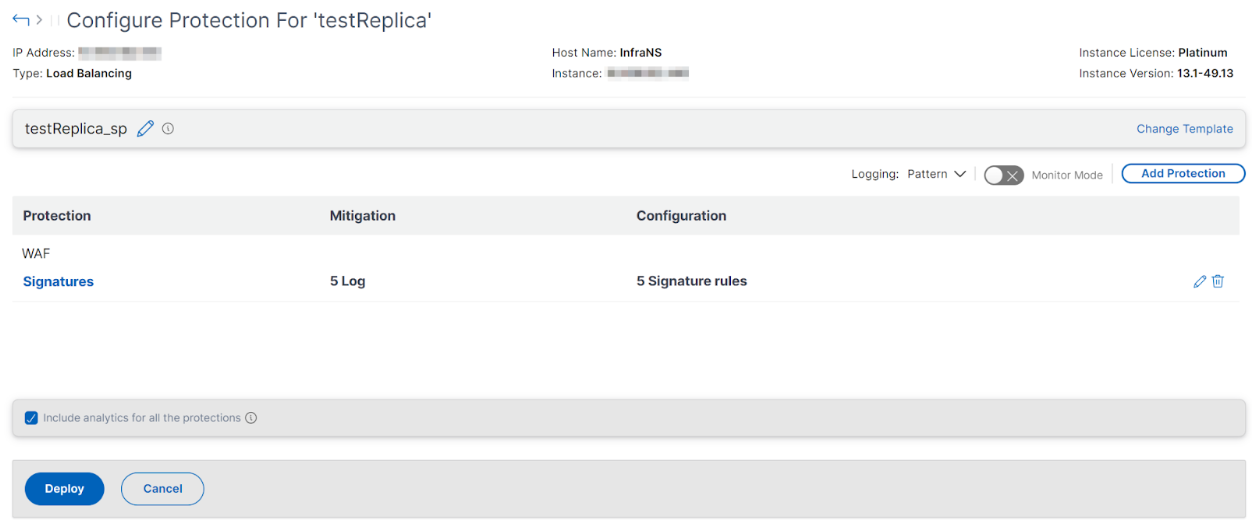

1 - IPアドレス、仮想サーバータイプ、ライセンスタイプ、アプリケーションが構成されているインスタンスなどのアプリケーションに関する情報を提供します。

2 - 選択したテンプレートを表示します。選択に基づいて名前を変更できます。

3 - 保護を表示します。一部の保護には追加情報が必要です。

4 - 詳細ログタイプを表示します。次のオプションを選択できます。

-

パターン。違反パターンのみをログに記録します。

-

パターンペイロード。違反パターンと150バイトの追加JSONペイロードをログに記録します。

-

パターン、ペイロード、ヘッダー。違反パターン、150バイトの追加JSONペイロード、およびHTTPヘッダー情報をログに記録します。

5 - モニターモードを有効にできます。モニターモードを有効にすると、トラフィックはログに記録されるだけで、緩和策はアクティブ化されません。

6 - 保護を追加できます。Add Protections をクリックし、それらを確認して追加します。

7 - Change Templateオプションを使用して新しいテンプレートを選択できます。

8 - 保護を編集または削除できます。

9 - 選択した保護の分析を有効にします。このオプションはデフォルトで選択されています。Security > Security Violations で、構成された保護の分析を表示できます。

保護を設定した後、Deploy をクリックします。

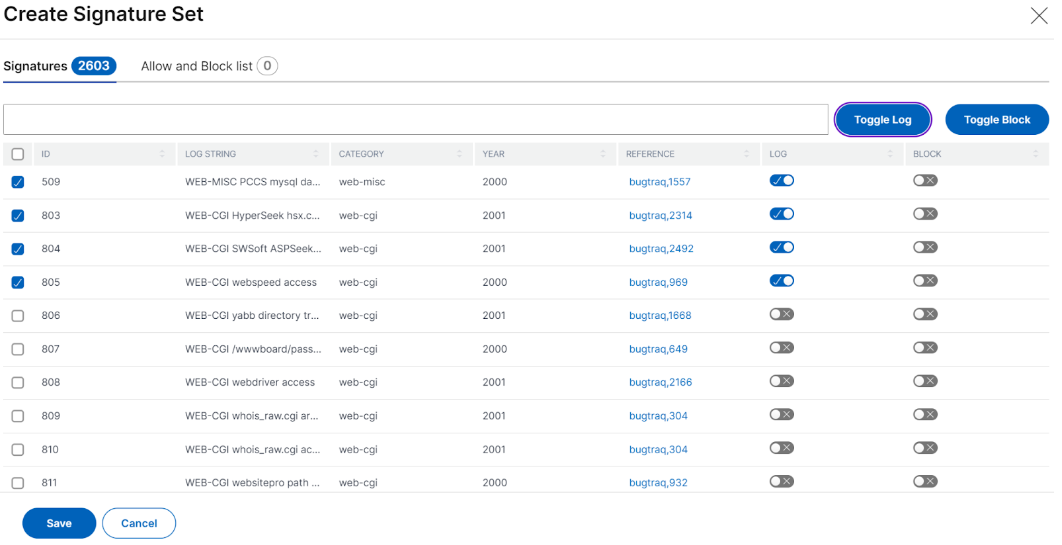

CVE保護

CVE保護を展開するには、Create CVE Protection をクリックします。Create Signature Set ページで、リストから署名を選択してログまたはブロックアクションを設定し、Save をクリックします。

Save をクリックした後、構成ページに追加された署名を表示できます。

Add Protection をクリックして、アプリケーションに保護を追加することもできます。すべての保護を設定した後、Deploy をクリックします。

カスタム保護

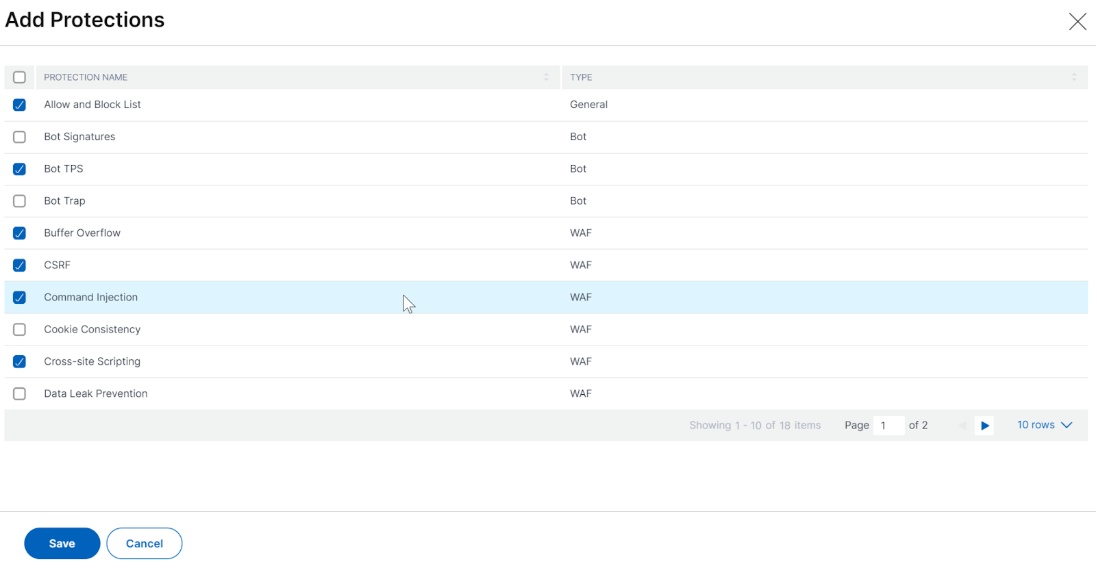

要件に基づいて保護を展開するには、Create new protection をクリックします。Add Protections ページで、展開したい保護を選択し、Save をクリックします。

Save をクリックした後、構成ページで選択した保護を確認し、Deploy をクリックします。

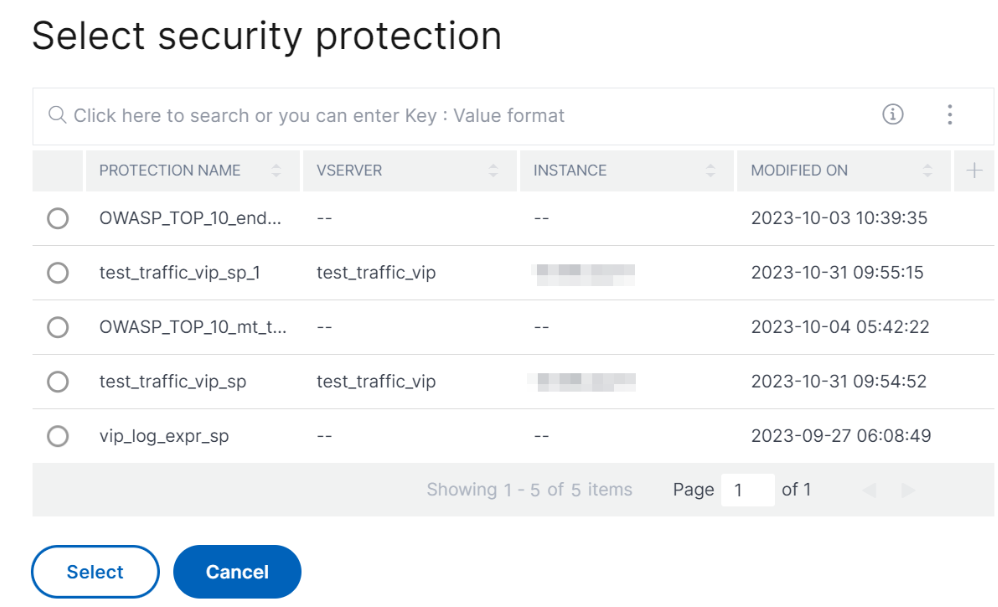

既存の保護の選択

あるアプリケーションから別のアプリケーションに既存の保護を展開するには、リストから既存の保護を選択します。

保護を選択すると、既存の保護がクローンされ、構成ページに表示されます。要件に基づいて変更し、Deploy をクリックできます。

共有

共有

この記事の概要

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.