-

NetScaler MPX™-Festplattenverschlüsselung über NetScaler Console

-

Authentifizierung

-

-

-

NetScaler Console als Flexed- oder Pooled-Lizenzserver konfigurieren

-

-

Eine unbefristete Lizenz in NetScaler VPX auf NetScaler Pooled-Kapazität aktualisieren

-

Aktualisieren einer unbefristeten Lizenz in NetScaler MPX auf NetScaler Pooled-Kapazität

-

Eine unbefristete Lizenz in NetScaler SDX auf NetScaler Pooled-Kapazität aktualisieren

-

NetScaler Pooled-Kapazität auf NetScaler-Instanzen im Cluster-Modus

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Authentifizierung

Benutzer können entweder intern von NetScaler Console, extern von einem Authentifizierungsserver oder von beiden authentifiziert werden. Wenn die lokale Authentifizierung verwendet wird, muss der Benutzer in der Sicherheitsdatenbank der NetScaler Console vorhanden sein. Wenn der Benutzer extern authentifiziert wird, muss der „externe Name“ des Benutzers mit der externen Benutzeridentität übereinstimmen, die beim Authentifizierungsserver registriert ist, abhängig vom ausgewählten Authentifizierungsprotokoll.

NetScaler Console unterstützt die externe Authentifizierung durch RADIUS-, LDAP- und TACACS-Server. Diese vereinheitlichte Unterstützung bietet eine gemeinsame Schnittstelle zur Authentifizierung und Autorisierung aller lokalen und externen Benutzer von Authentifizierungs-, Autorisierungs- und Abrechnungsservern, die auf das System zugreifen. NetScaler Console kann Benutzer authentifizieren, unabhängig von den tatsächlichen Protokollen, die sie zur Kommunikation mit dem System verwenden. Wenn ein Benutzer versucht, auf eine NetScaler Console-Implementierung zuzugreifen, die für die externe Authentifizierung konfiguriert ist, sendet der angeforderte Anwendungsserver den Benutzernamen und das Kennwort zur Authentifizierung an den RADIUS-, LDAP- oder TACACS-Server. Ist die Authentifizierung erfolgreich, erhält der Benutzer Zugriff auf NetScaler Console.

Externe Authentifizierungsserver

NetScaler Console sendet alle Authentifizierungs-, Autorisierungs- und Überwachungsdienstanfragen an den Remote-RADIUS-, LDAP- oder TACACS-Server. Der Remote-Authentifizierungs-, Autorisierungs- und Überwachungsserver empfängt die Anfrage, validiert sie und sendet eine Antwort an NetScaler Console. Wenn NetScaler Console für die Verwendung eines Remote-RADIUS-, TACACS- oder LDAP-Servers zur Authentifizierung konfiguriert ist, wird es zu einem RADIUS-, TACACS- oder LDAP-Client. In all diesen Konfigurationen werden Authentifizierungsdatensätze in der Datenbank des Remote-Host-Servers gespeichert. Der Kontoname, zugewiesene Berechtigungen und Zeiterfassungsdatensätze werden ebenfalls auf dem Authentifizierungs-, Autorisierungs- und Überwachungsserver für jeden Benutzer gespeichert.

Sie können auch die interne Datenbank von NetScaler Console verwenden, um Benutzer lokal zu authentifizieren. Sie erstellen Einträge in der Datenbank für Benutzer und deren Kennwörter sowie Standardrollen. Sie können auch die Authentifizierungsreihenfolge für bestimmte Authentifizierungstypen auswählen. Die Liste der Server in einer Servergruppe ist eine geordnete Liste. Der erste Server in der Liste wird immer verwendet, es sei denn, er ist nicht verfügbar; in diesem Fall wird der nächste Server in der Liste verwendet. Sie können Server so konfigurieren, dass die interne Datenbank als Fallback-Authentifizierungssicherung für die konfigurierte Liste der Authentifizierungs-, Autorisierungs- und Überwachungsserver enthalten ist.

Sie können die folgenden Server in NetScaler Console konfigurieren und hinzufügen:

-

Externe Authentifizierungsserver und Fallback-Optionen aktivieren

-

Unterstützung der Zwei-Faktor-Authentifizierung (2FA) mit LDAP, RADIUS und TACACS

Benutzer in NetScaler Console authentifizieren

Sie können Ihre Benutzer in NetScaler Console auf zwei Arten authentifizieren:

-

Lokale Benutzer, die in NetScaler Console konfiguriert sind

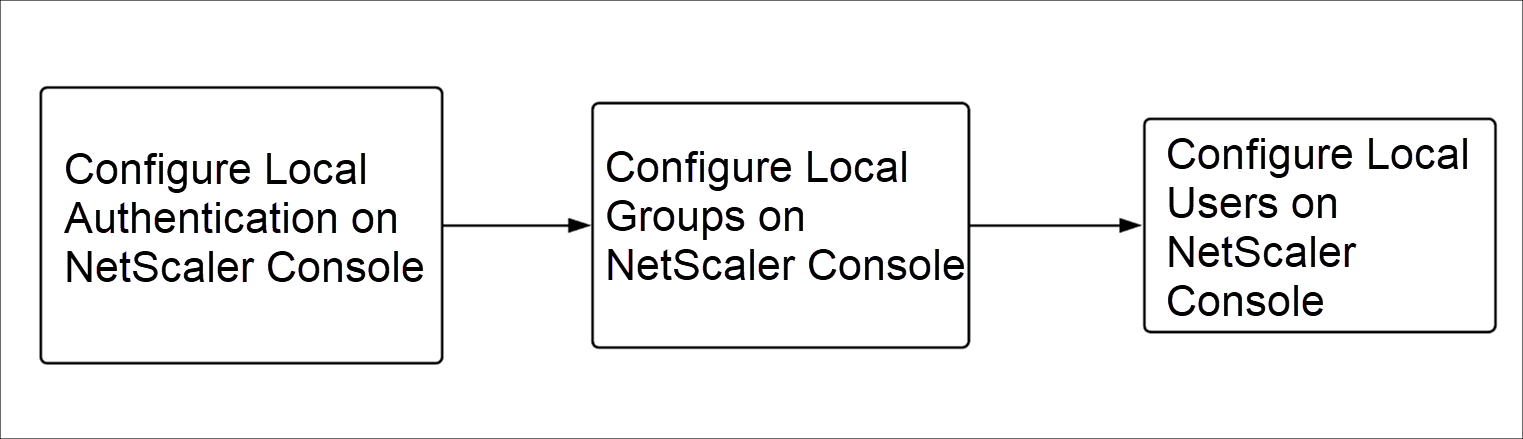

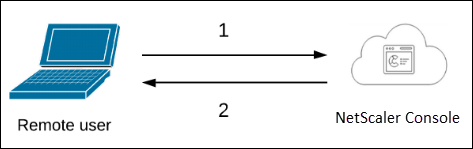

Nach der Konfiguration ist der folgende Workflow für die Benutzerauthentifizierung auf dem lokalen Server.

1 – Der Benutzer meldet sich bei NetScaler Console an

2 – NetScaler Console fordert die Benutzer zur Eingabe von Anmeldeinformationen zur Authentifizierung auf und prüft, ob die Anmeldeinformationen in der NetScaler Console-Datenbank übereinstimmen.

-

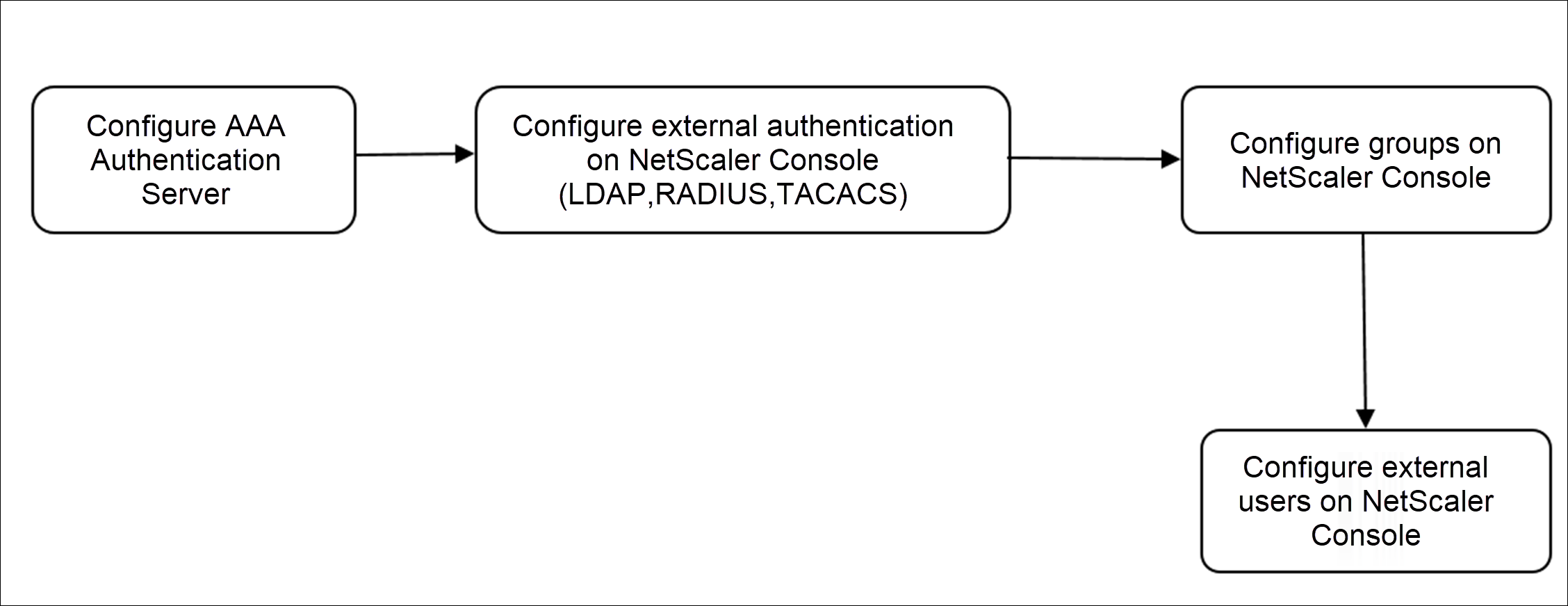

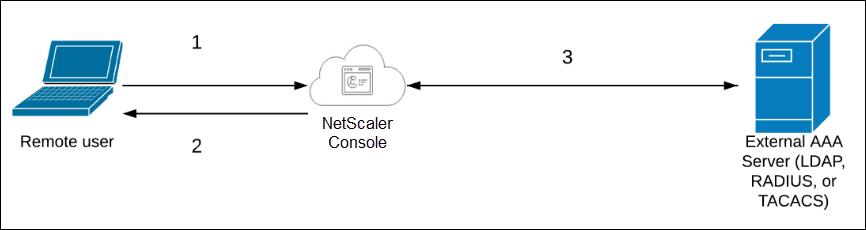

Verwendung externer Authentifizierungsserver

Nach der Konfiguration ist der folgende Workflow für die Benutzerauthentifizierung auf dem externen Authentifizierungs-, Autorisierungs- und Überwachungsserver:

1 – Der Benutzer verbindet sich mit NetScaler Console

2 – NetScaler Console fordert den Benutzer zur Eingabe von Anmeldeinformationen auf

3 – NetScaler Console validiert die Benutzeranmeldeinformationen mit dem externen Authentifizierungs-, Autorisierungs- und Überwachungsserver. Ist die Validierung erfolgreich, kann der Benutzer sich anmelden.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.