Beheben von Schwachstellen für CVE-2021-22927 und CVE-2021-22920

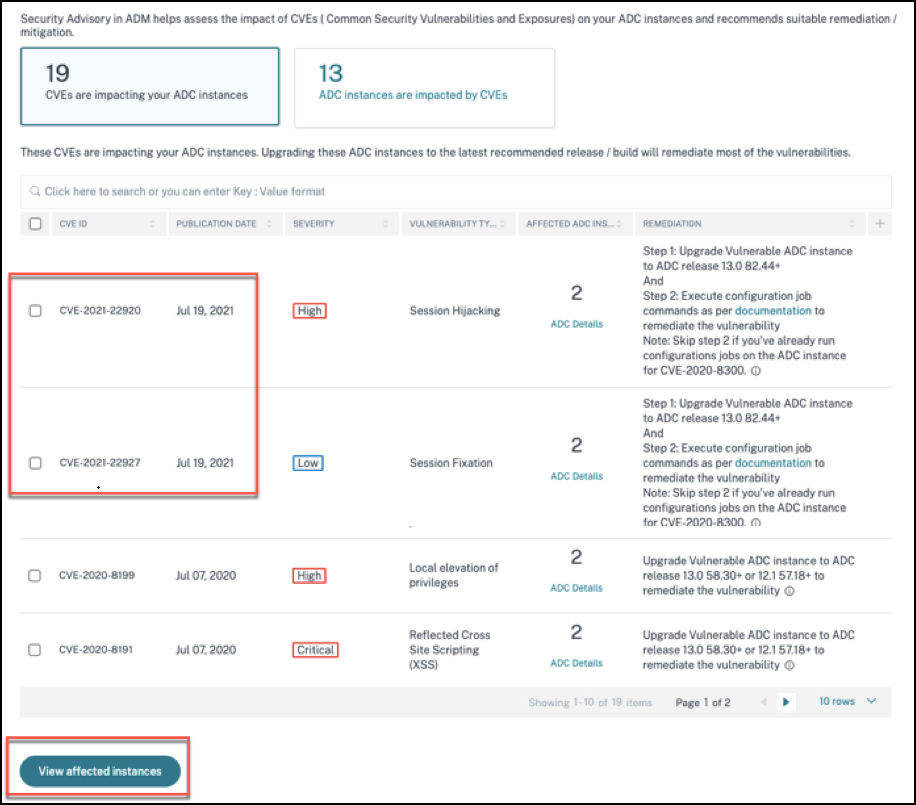

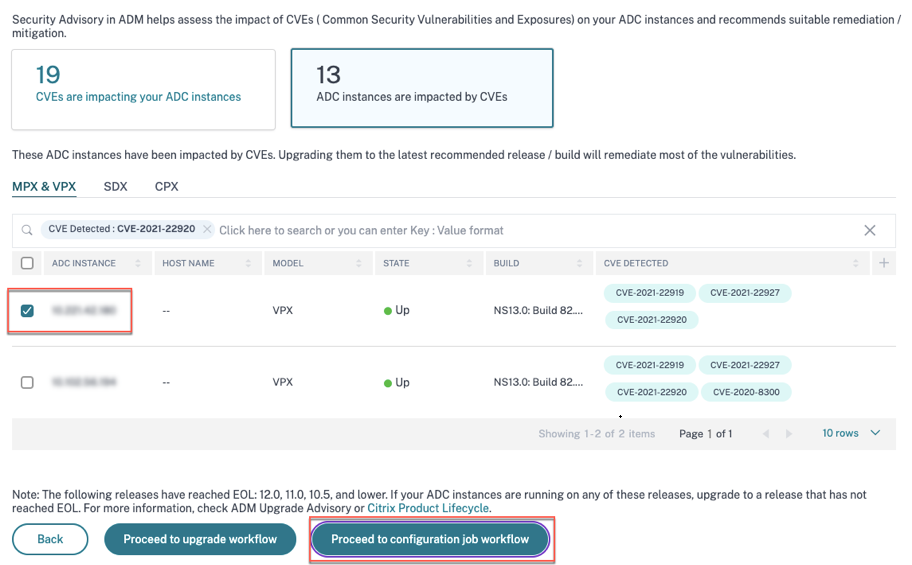

Im NetScaler Console Security Advisory Dashboard, unter Aktuelle CVEs > <Anzahl> NetScaler-Instanzen sind von CVEs betroffen, sehen Sie alle Instanzen, die aufgrund von CVE-2021-22927 und CVE-2021-22920 anfällig sind. Um die Details der von diesen beiden CVEs betroffenen Instanzen zu überprüfen, wählen Sie eine oder mehrere CVEs aus und klicken Sie auf Betroffene Instanzen anzeigen.

Hinweis

Es kann einige Stunden dauern, bis der Scan des Sicherheitswarnsystems abgeschlossen ist und die Auswirkungen von CVE-2021-22927 und CVE-2021-22920 im Sicherheitswarnmodul widergespiegelt werden. Um die Auswirkungen früher zu sehen, starten Sie einen On-Demand-Scan, indem Sie auf Jetzt scannen klicken.

Weitere Informationen zum Sicherheitswarnungs-Dashboard finden Sie unter Sicherheitswarnung.

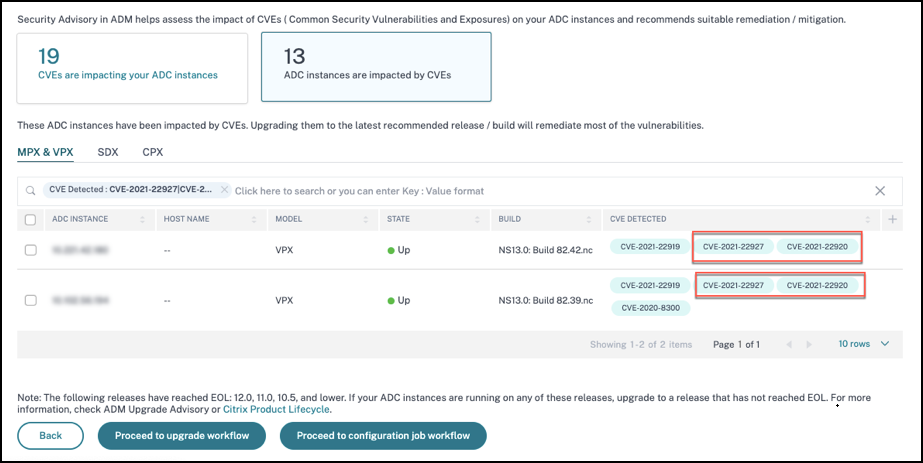

Das Fenster <Anzahl> NetScaler-Instanzen, die von CVEs betroffen sind wird angezeigt. Im folgenden Screenshot sehen Sie die Anzahl und Details der NetScaler-Instanzen, die von CVE-2021-22927 und CVE-2021-22920 betroffen sind.

Beheben von CVE-2021-22927 und CVE-2021-22920

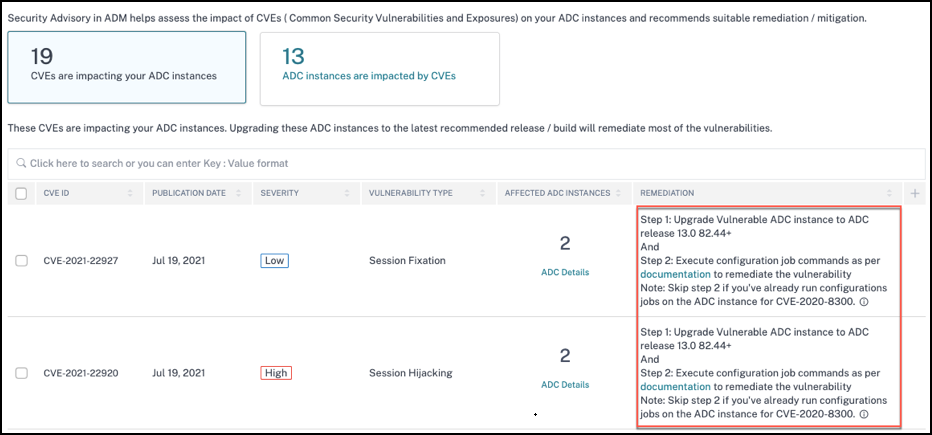

Für von CVE-2021-22927 und CVE-2021-22920 betroffene NetScaler-Instanzen ist die Behebung ein zweistufiger Prozess. In der GUI, unter Aktuelle CVEs > NetScaler-Instanzen sind von CVEs betroffen, sehen Sie Schritt 1 und 2.

Die beiden Schritte umfassen:

- Aktualisieren der anfälligen NetScaler-Instanzen auf eine Version und einen Build, der den Fix enthält.

- Anwenden der erforderlichen Konfigurationsbefehle mithilfe der anpassbaren integrierten Konfigurationsvorlage in Konfigurationsaufträgen. Führen Sie diesen Schritt für jeden anfälligen NetScaler einzeln aus und schließen Sie alle SAML-Aktionen für diesen NetScaler ein.

Hinweis

Überspringen Sie Schritt 2, wenn Sie bereits Konfigurationsaufträge für die NetScaler-Instanz für CVE-2020-8300 ausgeführt haben.

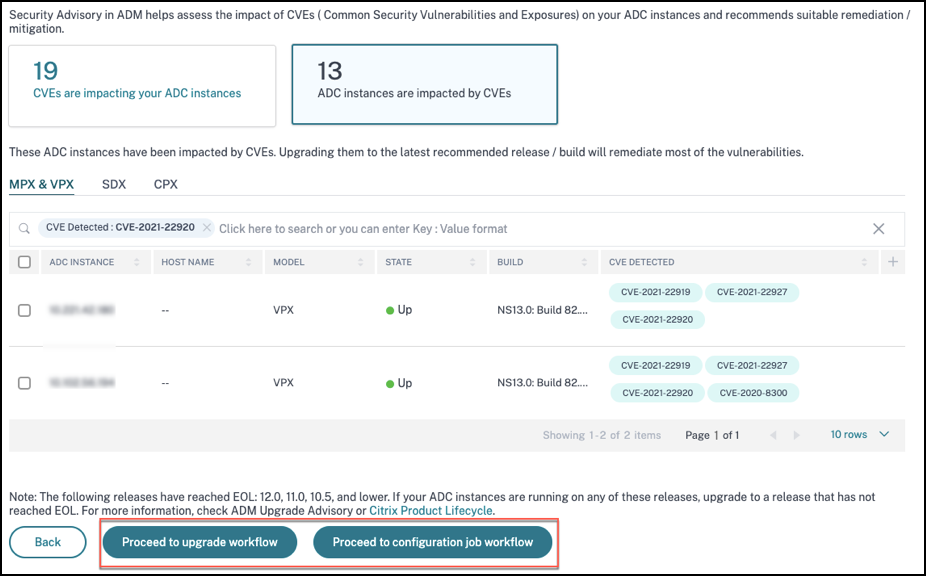

Unter Aktuelle CVEs > NetScaler-Instanzen, die von CVEs betroffen sind, sehen Sie zwei separate Workflows für diesen zweistufigen Behebungsprozess: Mit Upgrade-Workflow fortfahren und Mit Konfigurationsauftrags-Workflow fortfahren.

Schritt 1: Aktualisieren der anfälligen NetScaler-Instanzen

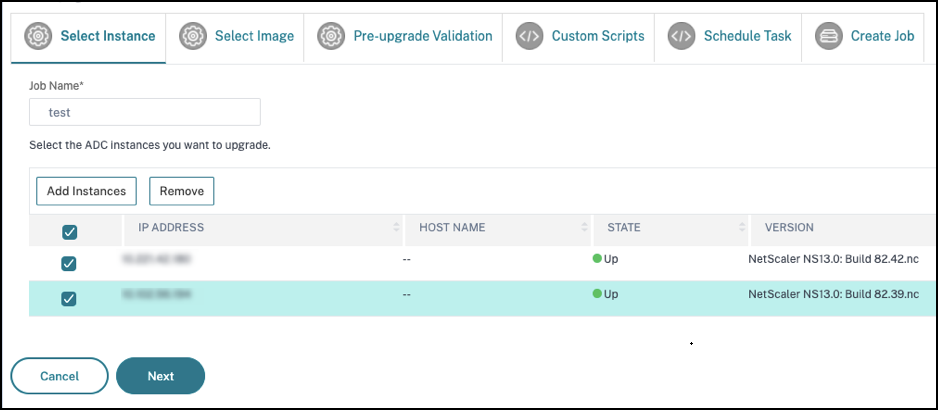

Um die anfälligen Instanzen zu aktualisieren, wählen Sie die Instanzen aus und klicken Sie auf Mit Upgrade-Workflow fortfahren. Der Upgrade-Workflow wird geöffnet, wobei die anfälligen NetScaler-Instanzen bereits ausgefüllt sind.

Weitere Informationen zur Verwendung von NetScaler Console zum Aktualisieren von NetScaler-Instanzen finden Sie unter Erstellen eines NetScaler-Upgrade-Auftrags.

Hinweis

Dieser Schritt kann für alle anfälligen NetScaler-Instanzen gleichzeitig durchgeführt werden. Hinweis

Nachdem Sie Schritt 1 für alle NetScaler-Instanzen abgeschlossen haben, die für CVE-2021-22920 und CVE-2021-22927 anfällig sind, führen Sie einen On-Demand-Scan durch. Die aktualisierte Sicherheitsposition unter Aktuelle CVEs hilft Ihnen zu verstehen, ob die NetScaler-Instanzen immer noch für eine dieser CVEs anfällig sind. Aus der neuen Position können Sie auch überprüfen, ob Sie Konfigurationsaufträge ausführen müssen. Wenn Sie die entsprechenden Konfigurationsaufträge bereits auf die NetScaler-Instanz für CVE-2020-8300 angewendet und die NetScaler-Instanz nun aktualisiert haben, wird die Instanz nach dem On-Demand-Scan nicht mehr als anfällig für CVE-2020-8300, CVE-2021-22920 und CVE-2021-22927 angezeigt.

Schritt 2: Konfigurationsbefehle anwenden

Nachdem Sie die betroffenen Instanzen aktualisiert haben, wählen Sie im Fenster <Anzahl> NetScaler-Instanzen, die von CVEs betroffen sind eine Instanz aus, die von CVE-2021-22927 und CVE-2021-22920 betroffen ist, und klicken Sie auf Mit Konfigurationsauftrags-Workflow fortfahren. Der Workflow umfasst die folgenden Schritte.

- Anpassen der Konfiguration.

- Überprüfen der automatisch ausgefüllten betroffenen Instanzen.

- Angeben von Eingaben für Variablen für den Auftrag.

- Überprüfen der endgültigen Konfiguration mit ausgefüllten Variableneingaben.

- Ausführen des Auftrags.

Beachten Sie die folgenden Punkte, bevor Sie eine Instanz auswählen und auf Mit Konfigurationsauftrags-Workflow fortfahren klicken:

-

Für eine NetScaler-Instanz, die von mehreren CVEs betroffen ist (z. B. CVE-2020-8300, CVE-2021-22927, CVE-2021-22920 und CVE-2021-22956): Wenn Sie die Instanz auswählen und auf Mit Konfigurationsauftrags-Workflow fortfahren klicken, wird die integrierte Konfigurationsvorlage nicht automatisch unter “Konfiguration auswählen” ausgefüllt. Ziehen Sie die entsprechende Konfigurationsauftragsvorlage unter Sicherheitswarnungsvorlage manuell in den Konfigurationsauftragsbereich auf der rechten Seite.

-

Für mehrere NetScaler-Instanzen, die nur von CVE-2021-22956 betroffen sind: Sie können Konfigurationsaufträge für alle Instanzen gleichzeitig ausführen. Wenn Sie beispielsweise NetScaler 1, NetScaler 2 und NetScaler 3 haben und alle nur von CVE-2021-22956 betroffen sind, wählen Sie alle diese Instanzen aus und klicken Sie auf Mit Konfigurationsauftrags-Workflow fortfahren, und die integrierte Konfigurationsvorlage wird automatisch unter Konfiguration auswählen ausgefüllt.

-

Für mehrere NetScaler-Instanzen, die von CVE-2021-22956 und einer oder mehreren anderen CVEs betroffen sind (z. B. CVE-2020-8300, CVE-2021-22927 und CVE-2021-22920), die eine Behebung erfordern, die jeweils einzeln auf jeden NetScaler angewendet werden muss: Wenn Sie diese Instanzen auswählen und auf Mit Konfigurationsauftrags-Workflow fortfahren klicken, wird eine Fehlermeldung angezeigt, die Sie auffordert, den Konfigurationsauftrag jeweils einzeln auf jeden NetScaler auszuführen.

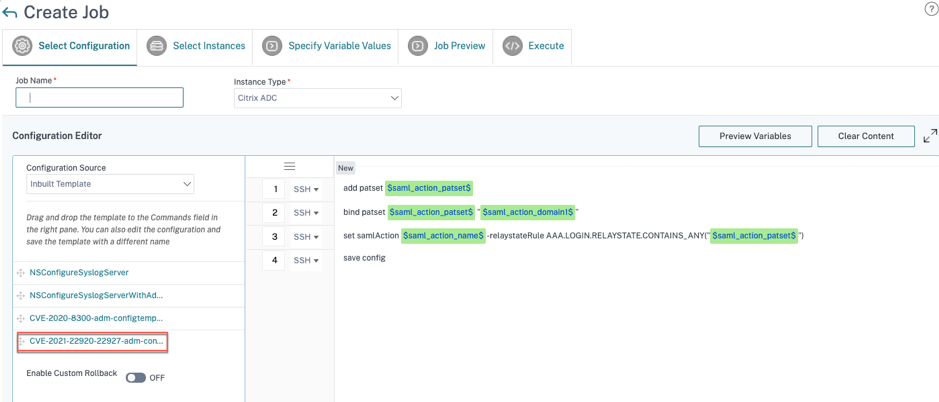

Schritt 1: Konfiguration auswählen

Im Konfigurationsauftrags-Workflow wird die integrierte Konfigurationsbasistabelle automatisch unter Konfiguration auswählen ausgefüllt.

Hinweis

Wenn die in Schritt 2 für die Anwendung von Konfigurationsbefehlen ausgewählte NetScaler-Instanz für CVE-2021-22927, CVE-2021-22920 und auch CVE-2020-8300 anfällig ist, wird die Basistabelle für CVE-2020-8300 automatisch ausgefüllt. Die CVE-2020-8300-Vorlage ist eine Obermenge der für alle drei CVEs erforderlichen Konfigurationsbefehle. Passen Sie diese Basistabelle an Ihre NetScaler-Instanzbereitstellung und -anforderungen an.

Sie müssen für jede betroffene NetScaler-Instanz einen separaten Konfigurationsauftrag ausführen, jeweils einzeln, und alle SAML-Aktionen für diesen NetScaler einschließen. Wenn Sie beispielsweise zwei anfällige NetScaler-Instanzen mit jeweils zwei SAML-Aktionen haben, müssen Sie diesen Konfigurationsauftrag zweimal ausführen. Einmal pro NetScaler, der alle seine SAML-Aktionen abdeckt.

| NetScaler 1 | NetScaler 2 |

|---|---|

| Auftrag 1: zwei SAML-Aktionen | Auftrag 2: zwei SAML-Aktionen |

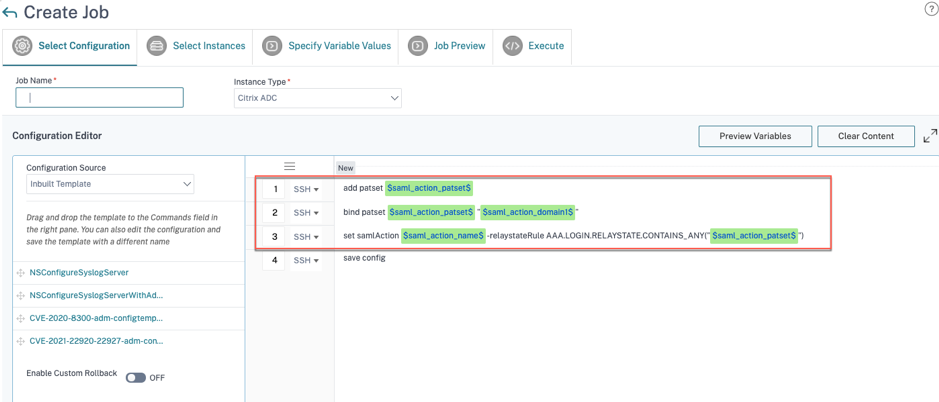

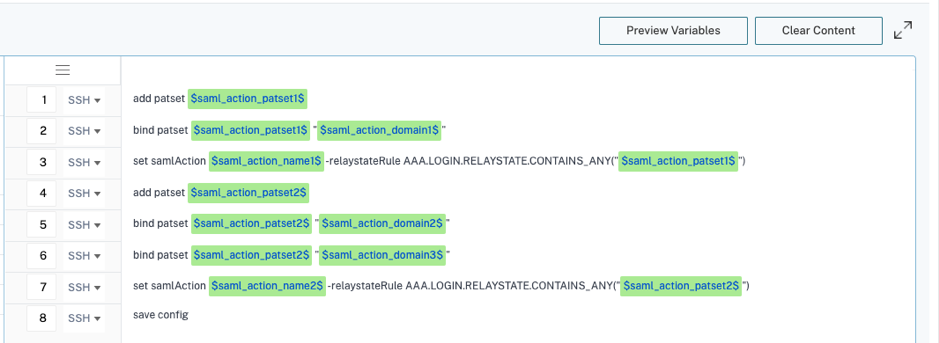

Geben Sie dem Auftrag einen Namen und passen Sie die Vorlage an die folgenden Spezifikationen an. Die integrierte Konfigurationsvorlage ist nur ein Entwurf oder eine Basistabelle. Passen Sie die Vorlage basierend auf Ihrer Bereitstellung an die folgenden Anforderungen an:

a. SAML-Aktionen und ihre zugehörigen Domänen

Je nach Anzahl der SAML-Aktionen in Ihrer Bereitstellung müssen Sie die Zeilen 1–3 replizieren und die Domänen für jede SAML-Aktion anpassen.

Wenn Sie beispielsweise zwei SAML-Aktionen haben, wiederholen Sie die Zeilen 1–3 zweimal und passen Sie die Variablendefinitionen entsprechend für jede SAML-Aktion an.

Und wenn Sie N Domänen für eine SAML-Aktion haben, müssen Sie die Zeile bind patset $saml_action_patset$ “$saml_action_domain1$” manuell mehrmals eingeben, um sicherzustellen, dass die Zeile N-mal für diese SAML-Aktion erscheint. Und ändern Sie die folgenden Variablendefinitionsnamen:

-

saml_action_patset: ist die Konfigurationsvorlagenvariable und repräsentiert den Wert des Namens des Mustersatzes (Patset) für die SAML-Aktion. Sie können den tatsächlichen Wert in Schritt 3 des Konfigurationsauftrags-Workflows angeben. Siehe den Abschnitt Schritt 3: Variablenwerte angeben in diesem Dokument. -

saml_action_domain1: ist die Konfigurationsvorlagenvariable und repräsentiert den Domänennamen für diese spezifische SAML-Aktion. Sie können den tatsächlichen Wert in Schritt 3 des Konfigurationsauftrags-Workflows angeben. Siehe den Abschnitt Schritt 3: Variablenwerte angeben in diesem Dokument.

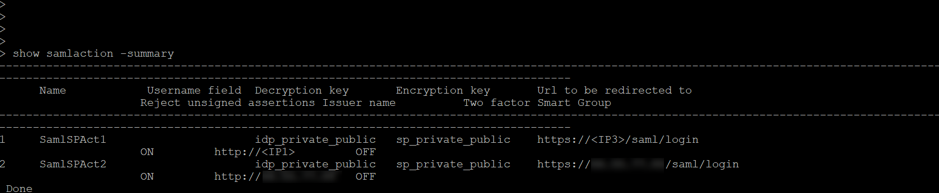

Um alle SAML-Aktionen für ein Gerät zu finden, führen Sie den Befehl show samlaction aus.

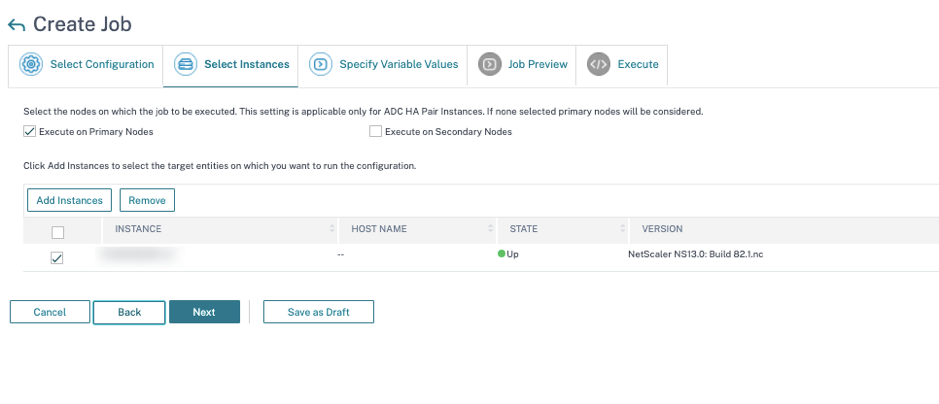

Schritt 2: Instanz auswählen

Die betroffene Instanz wird automatisch unter Instanzen auswählen ausgefüllt. Wählen Sie die Instanz aus und klicken Sie auf Weiter.

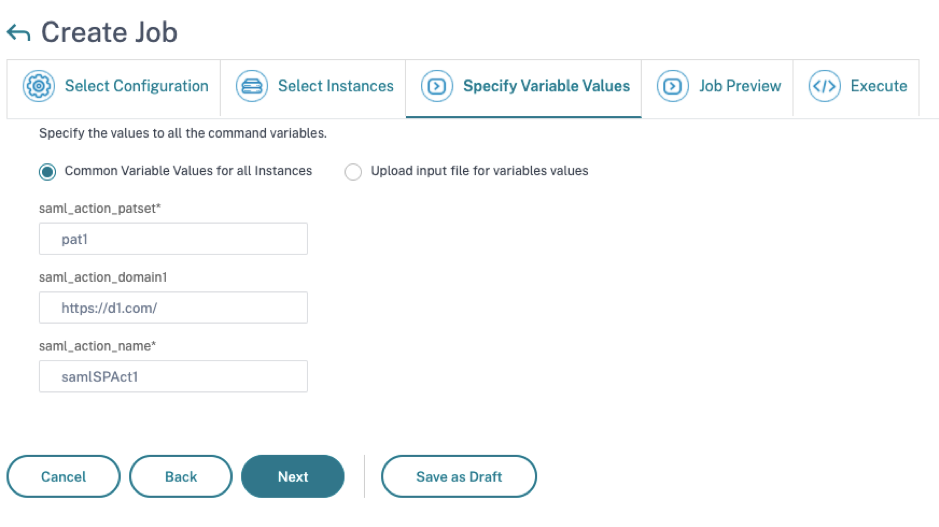

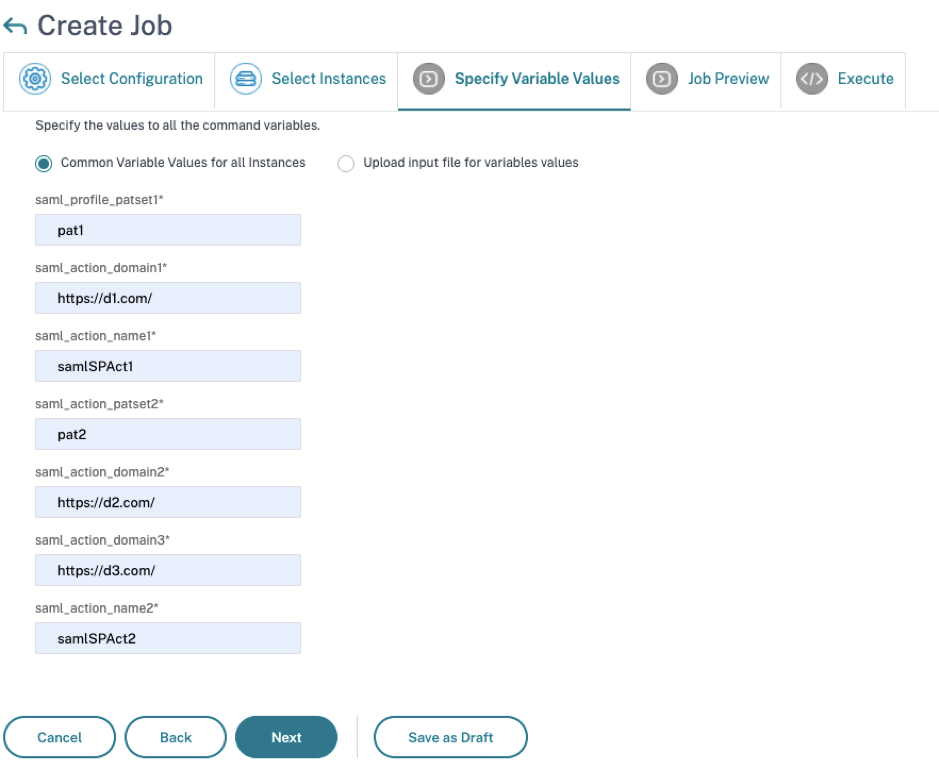

Schritt 3: Variablenwerte angeben

Geben Sie die Variablenwerte ein.

-

saml_action_patset: Geben Sie einen Namen für die SAML-Aktion ein. -

saml_action_domain1: Geben Sie eine Domäne im Formathttps://<example1.com>/ein. -

saml_action_name: Geben Sie den Namen der SAML-Aktion ein, für die Sie den Auftrag konfigurieren.

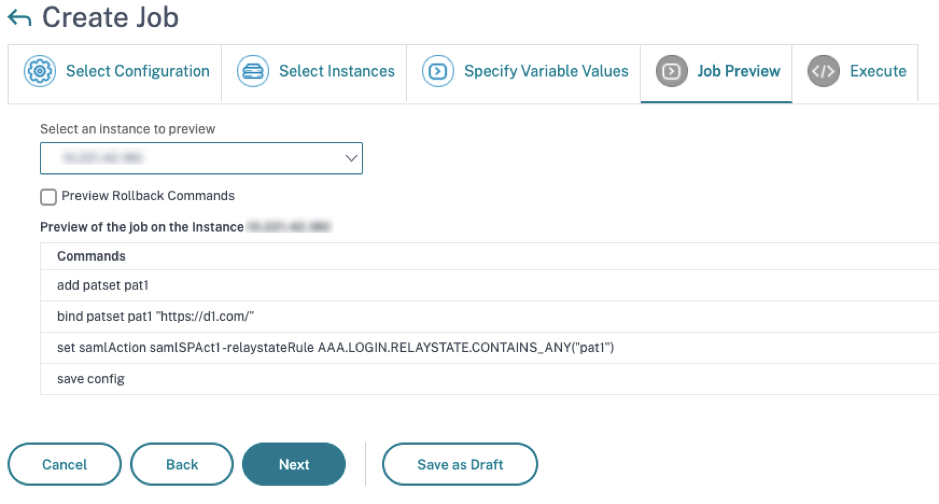

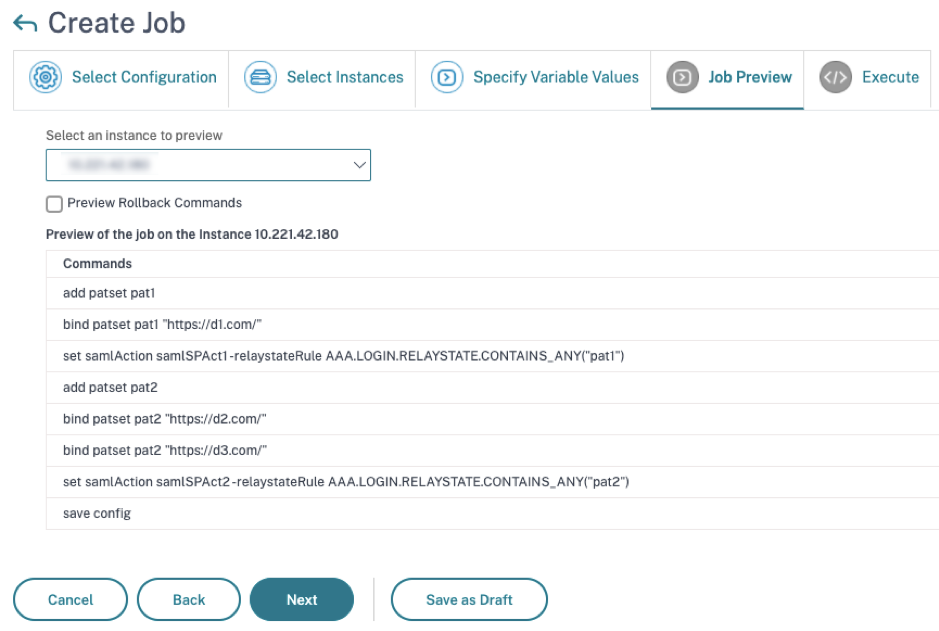

Schritt 4: Konfiguration in der Vorschau anzeigen

Zeigt die in die Konfiguration eingefügten Variablenwerte in der Vorschau an und klicken Sie auf Weiter.

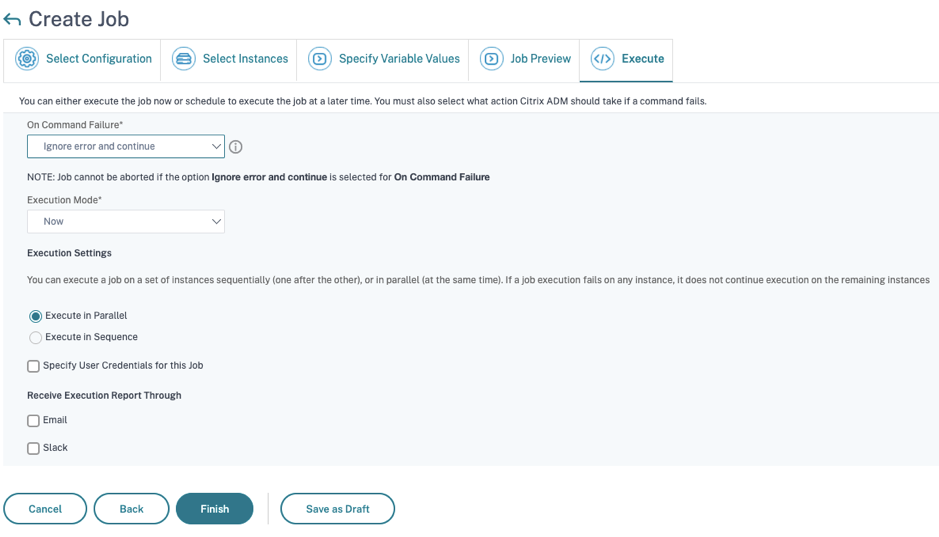

Schritt 5: Auftrag ausführen

Klicken Sie auf Fertig stellen, um den Konfigurationsauftrag auszuführen.

Nachdem der Auftrag ausgeführt wurde, erscheint er unter Infrastruktur > Konfiguration > Konfigurationsaufträge.

Nachdem die beiden Behebungsschritte für alle anfälligen NetScaler-Instanzen abgeschlossen sind, können Sie einen On-Demand-Scan durchführen, um die überarbeitete Sicherheitsposition zu sehen.

Szenario

In diesem Szenario sind zwei NetScaler-Instanzen für CVE-2021-22920 anfällig, und Sie müssen alle Instanzen beheben. Befolgen Sie diese Schritte:

-

Aktualisieren Sie alle drei NetScaler-Instanzen, indem Sie die Schritte im Abschnitt “Eine Instanz aktualisieren” in diesem Dokument befolgen.

-

Wenden Sie den Konfigurationspatch auf jeweils einen NetScaler an, indem Sie den Konfigurationsauftrags-Workflow verwenden. Siehe die Schritte im Abschnitt “Konfigurationsbefehle anwenden” in diesem Dokument.

Der anfällige NetScaler 1 hat zwei SAML-Aktionen:

- SAML-Aktion 1 hat eine Domäne

- SAML-Aktion 2 hat zwei Domänen

Wählen Sie NetScaler 1 aus und klicken Sie auf Mit Konfigurationsauftrags-Workflow fortfahren. Die integrierte Basistabelle wird automatisch ausgefüllt. Geben Sie anschließend einen Auftragsnamen ein und passen Sie die Vorlage gemäß der angegebenen Konfiguration an.

Die folgende Tabelle listet die Variablendefinitionen für angepasste Parameter auf.

Tabelle. Variablendefinitionen für SAML-Aktion

| NetScaler-Konfiguration | Variablendefinition für Patset | Variablendefinition für SAML-Aktionsname | Variablendefinition für Domäne |

|---|---|---|---|

| SAML-Aktion 1 hat eine Domäne | saml_action_patset1 | saml_action_name1 | saml_action_domain1 |

| SAML-Aktion 2 hat zwei Domänen | saml_action_patset2 | saml_action_name2 | saml_action_domain2, saml_action_domain3 |

Wählen Sie unter Instanzen auswählen NetScaler 1 aus und klicken Sie auf Weiter. Das Fenster Variablenwerte angeben wird angezeigt. In diesem Schritt müssen Sie Werte für alle im vorherigen Schritt definierten Variablen angeben.

Überprüfen Sie anschließend die Variablen.

Klicken Sie auf Weiter und dann auf Fertig stellen, um den Auftrag auszuführen.

Nachdem der Auftrag ausgeführt wurde, erscheint er unter Infrastruktur > Konfiguration > Konfigurationsaufträge.

Nachdem die beiden Behebungsschritte für NetScaler1 abgeschlossen sind, befolgen Sie die gleichen Schritte, um NetScaler 2 und NetScaler 3 zu beheben. Nach Abschluss der Behebung können Sie einen On-Demand-Scan durchführen, um die überarbeitete Sicherheitsposition zu sehen.