-

-

NetScaler ConsoleによるNetScaler MPX™ディスク暗号化

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NetScaler MPX™ ディスク暗号化 (NetScaler Console を介して)

注:

ディスク暗号化は、NetScaler MPX 9100 インスタンスでのみサポートされています。

NetScaler MPX 9100 インスタンスのディスク暗号化は、スタンドアロンのNetScaler Consoleでのみ有効にできます。

ディスク暗号化は、ストレージディスクに保存されている機密データを保護するために不可欠です。これにより、物理ストレージデバイスが侵害された場合でも、データにアクセスできないことが保証されます。NetScaler MPX の場合、ディスク暗号化は、特に /var/core、/var/crash、/var/log、/var/nslog、/flash/nsconfig、/var/nstrace、および /var/temp などの重要なディレクトリに対して、追加のセキュリティ層を提供します。

ディスク暗号化の利点の一部を次に示します。

- 保存データの保護: システムがシャットダウンされているときに、機密データへの不正アクセスを防ぎます

- コンプライアンス: データセキュリティに関する規制およびコンプライアンス要件を満たすのに役立ちます

- 物理的な盗難リスクの軽減: 盗難または紛失したストレージデバイス上の機密データや専有データにアクセスできないようにします

- セキュアブートプロセス: 起動時に認証された資格情報を要求し、許可されたユーザーのみがシステムにアクセスできるようにします

- 重要データのセキュリティ強化: ログ、構成、クラッシュデータを不正アクセスから保護します

NetScaler MPX 9100 のディスク暗号化は、2025年5月20日以降に出荷されたビルド 14.1-47.x でのみサポートされており、ビルド 14.1-47.x を実行している NetScaler Console を介して有効にできます。各 NetScaler MPX インスタンスのディスク暗号化には、Thales CipherTrust Manager であるハードウェアセキュリティモジュール (HSM) サーバーによって管理されるキーが必要です。NetScaler MPX インスタンスは、NetScaler Console を使用して HSM サーバーからキーを取得します。

注:

NetScaler Console は、HSM サーバーとして Thales CipherTrust Manager をサポートしています。

暗号化を成功させるには、HSM サーバーに NetScaler MPX インスタンスのシリアル番号を追加する必要があります。NetScaler MPX インスタンスのシリアル番号を追加すると、NetScaler Console は HSM サーバーからインスタンスのシリアル番号を使用してキーを取得します。

ディスク暗号化が完了すると、次のようになります。

- NetScaler MPX インスタンスのディスクが取り外された場合、データにアクセスできません

- NetScaler MPX インスタンスを再起動した場合、NetScaler Console が HSM サーバーからそのシリアル番号を使用して NetScaler MPX インスタンスを認証した後にのみ、再起動が成功します

前提条件

以下を確認してください。

-

NetScaler MPX インスタンスがビルド 14.1-47.x を実行しており、ビルド 14.1-47.x を実行しているオンプレミスの NetScaler Console で管理されていること

注:

ディスク暗号化は NetScaler Console サービスではサポートされていません。

-

NetScaler Console がインスタンスのシリアル番号を使用して認証した後、キーを共有できるように、HSM (Thales CipherTrust Manager) サーバーに NetScaler MPX インスタンスのシリアル番号を追加していること

-

NetScaler MPX インスタンスが NetScaler Console を介してバックアップされていること。詳細については、「NetScaler インスタンスのバックアップと復元」を参照してください。

HSM (Thales CipherTrust Manager) サーバーへのインスタンスシリアル番号の追加

NetScaler MPX インスタンスを暗号化する前に、HSM サーバーに NetScaler MPX インスタンスのシリアル番号を追加する必要があります。

-

Thales CipherTrust Manager サーバーにログオンします。

-

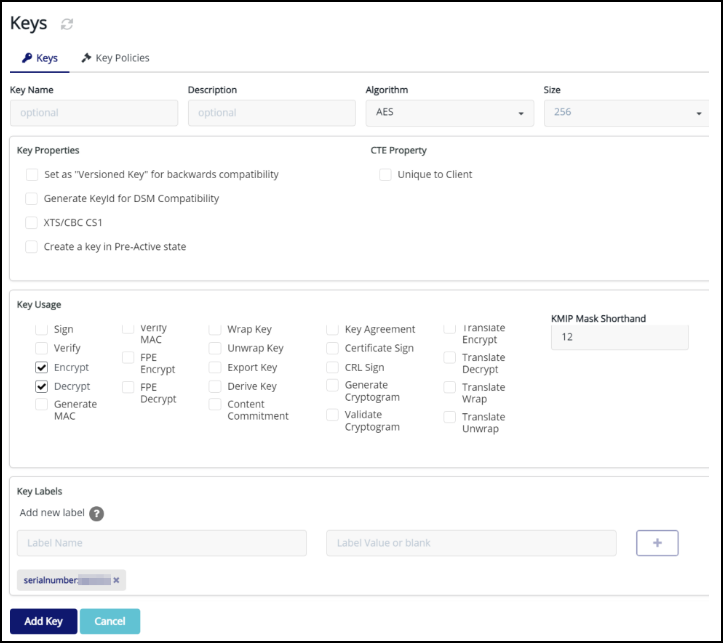

左側のペインで [Keys] を選択し、[Add Key] をクリックします。

-

[Key Labels] で、

serialnumberという名前のラベルを追加し、[Label Value] テキストボックスにインスタンスのシリアル番号を指定し、[+] ボタンをクリックしてキーの詳細を追加し、[Add Key] をクリックします。

-

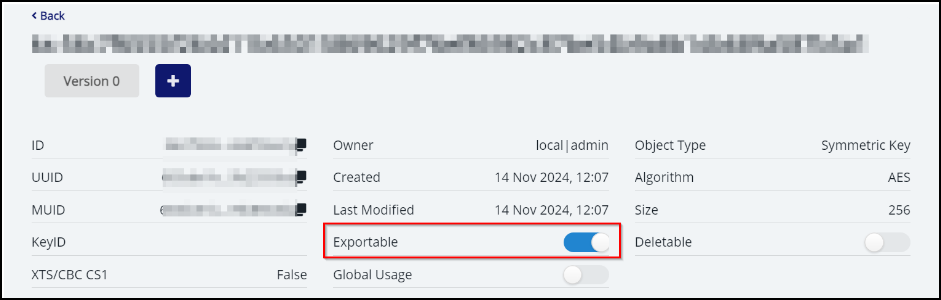

キーの詳細ページで、このキーの [Exportable] トグルを有効にする必要があります。

注:

-

サポートされる最大キーサイズは 511 バイトです。たとえば、AES-128 および AES-256 はサポートされています。512 ~ 4096 の RSA キーはサポートされていません。

-

サポートされているキーサイズのみを使用することをお勧めします。サポートされていないキーサイズを設定すると、NetScaler® インスタンスは失敗します。

-

正しいシリアル番号を指定していることを確認してください。シリアル番号が一致しない場合、暗号化プロセスは開始されません。

-

NetScaler Console からインスタンスのシリアル番号をコピーすることをお勧めします。NetScaler Console GUI で、[Infrastructure] > [Instance] > [MPX] に移動し、NetScaler MPX インスタンスを選択し、[Select Action] リストから [Get Serial Number] をクリックします。

-

NetScaler Console を介したインスタンスディスク暗号化

ディスク暗号化を開始する前に、NetScaler Console を介して MPX インスタンスのバックアップを取得していることを確認してください。詳細については、「インスタンスバックアップの設定」を参照してください。

バックアップを取得した後:

-

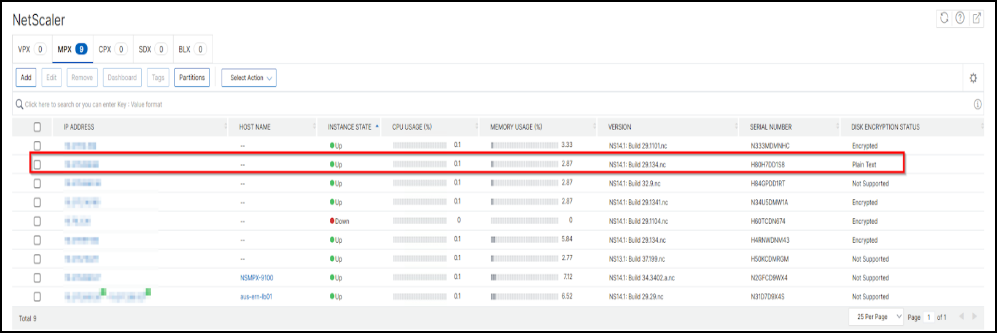

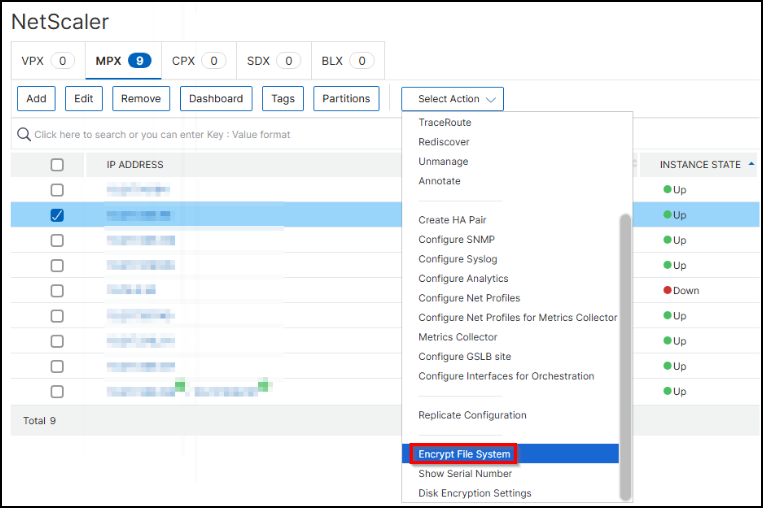

[Infrastructure] > [Instances] > [NetScaler] の順に移動します。

-

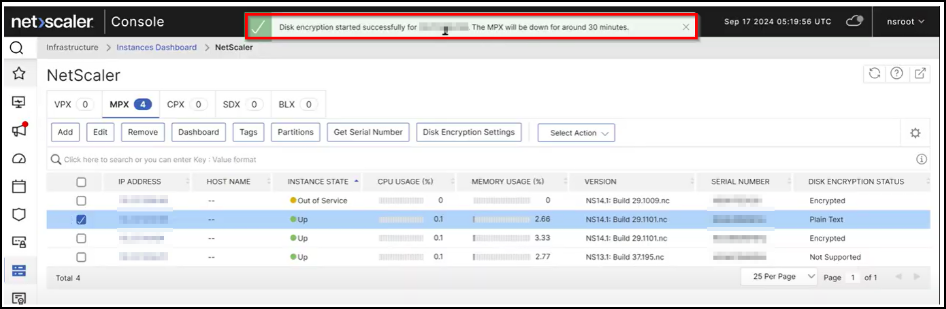

[NetScaler MPX] タブで、管理対象インスタンスの詳細を確認できます。暗号化するインスタンスは、[Disk Encryption Status] の下に [Plain Text] と表示されます。

-

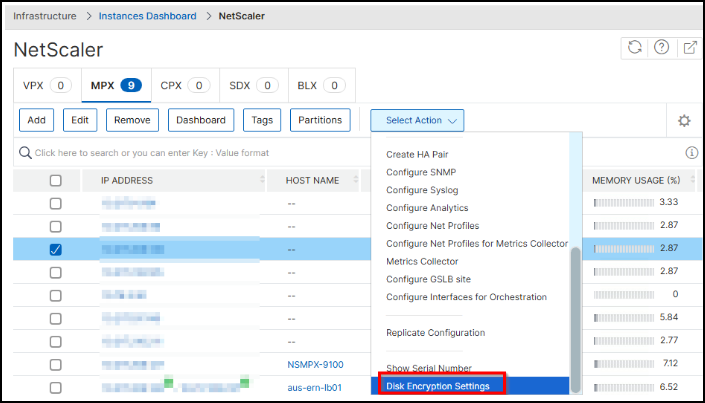

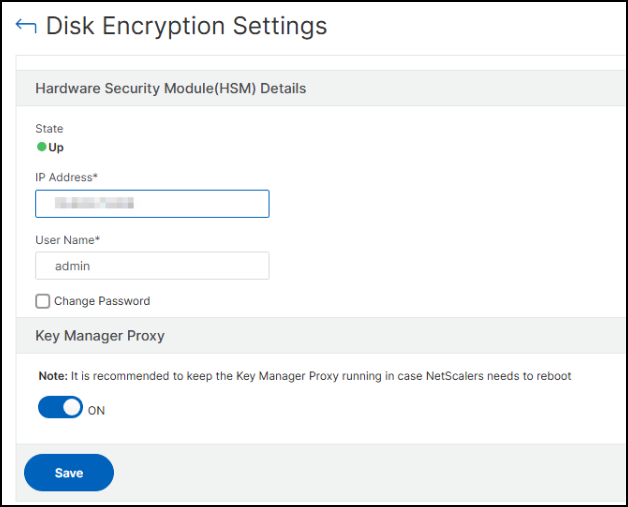

[Select Action] リストから、[Disk Encryption Settings] をクリックします。

-

[Disk Encryption Settings] ページで:

-

NetScaler Console がシリアル番号を使用して暗号化キーを取得できる HSM サーバーの IP アドレス、ユーザー名、およびパスワードを指定します。

-

[Key Manager Proxy] を有効にします。ディスク暗号化プロセスを続行するには、このオプションを有効にする必要があります。

注:

暗号化が完了した後も、[Key Manager Proxy] が常に有効になっていることを確認してください。このオプションを無効にすると、インスタンスのアップグレード後やインスタンスの強制再起動などのシナリオで、暗号化されたインスタンスが正常に再起動しなくなります。

-

[Save] をクリックします。

-

-

インスタンスを選択し、[Select Action] リストから [Encrypt File System] をクリックします。

確認ウィンドウが表示されます。続行するには [Yes] をクリックします。

-

NetScaler Console に、暗号化が開始され、インスタンスが約 30 分間 [Down] 状態になることを示す確認メッセージが表示されます。

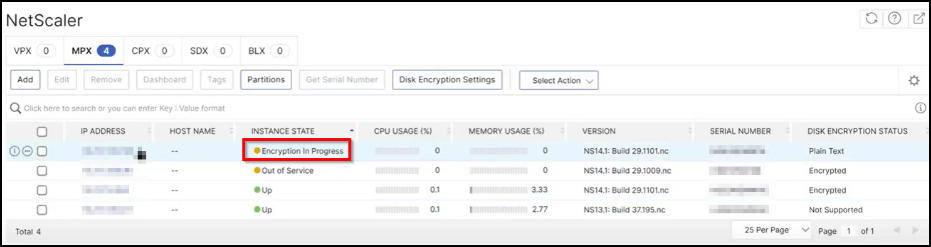

インスタンスの状態は [Encryption in progress] と表示されます。

暗号化後の検証

インスタンスの暗号化は約 30 分で完了します。暗号化が完了すると、次のようになります。

-

SSH クライアントを使用して NetScaler MPX インスタンスにログオンし、次のコマンドを使用して暗号化が成功したかどうかを検証できます。

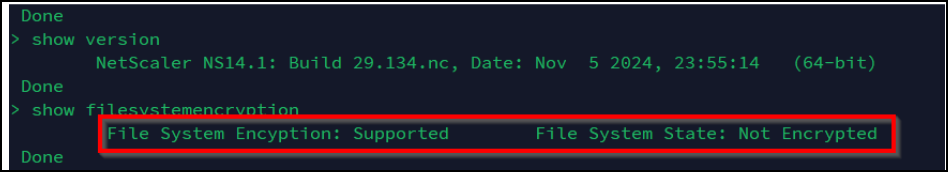

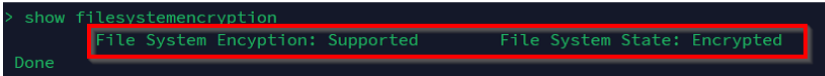

show filesystemencryption暗号化前 暗号化後

-

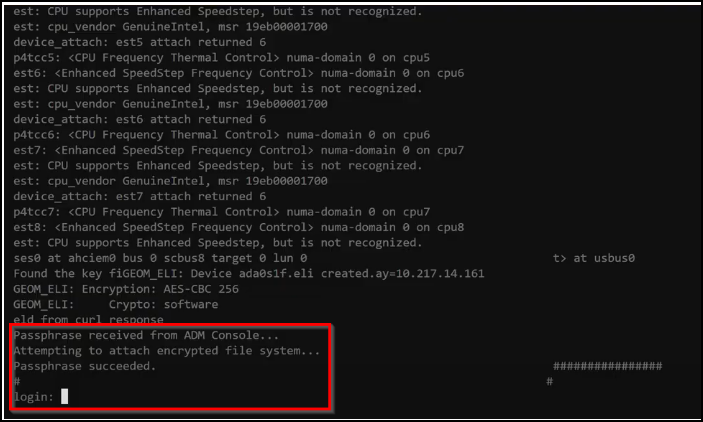

NetScaler MPX インスタンスを再起動し、次の例に示すように、暗号化後に再起動が完了したかどうかを検証できます。

-

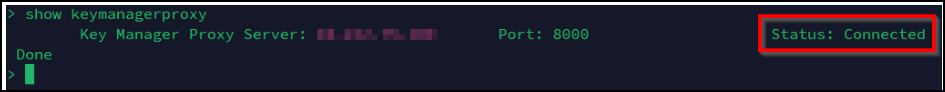

次のコマンドを使用して、Key Manager Proxy が正常に構成され、NetScaler からアクセスできるかどうかを検証できます。

show keymanagerproxy

注:

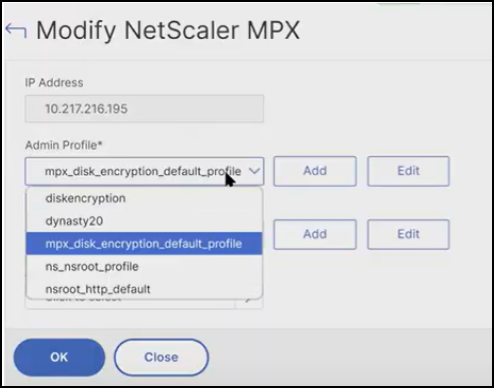

暗号化後、NetScaler Console は

mpx_disk_encryption_default_profileを使用して NetScaler MPX インスタンスにアクセスします。mpx_disk_encryption_default_profileには、デフォルトの資格情報 (nsroot/nsroot) があります。

暗号化後の NetScaler MPX インスタンスの復元

バックアップを取得する前にデフォルトパスワード (nsroot) を変更した場合は、暗号化後にバックアップ中に使用されたプロファイルが NetScaler Console で利用可能であることを確認してください。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.