Aktivieren der HDX™ Insight-Datenerfassung

HDX Insight ermöglicht es der IT, eine außergewöhnliche Benutzererfahrung zu bieten, indem es eine beispiellose End-to-End-Transparenz des ICA-Datenverkehrs bereitstellt, der die NetScaler-Instanzen durchläuft und Teil der NetScaler Console Analytics ist. HDX Insight liefert überzeugende und leistungsstarke Funktionen für Business Intelligence und Fehleranalyse für das Netzwerk, virtuelle Desktops, Anwendungen und die Anwendungsstruktur. HDX Insight kann sowohl Benutzerprobleme sofort beheben als auch Daten über virtuelle Desktop-Verbindungen sammeln, AppFlow-Datensätze generieren und diese als visuelle Berichte präsentieren.

Die Konfiguration zur Aktivierung der Datenerfassung im NetScaler unterscheidet sich je nach Position der Appliance in der Bereitstellungstopologie.

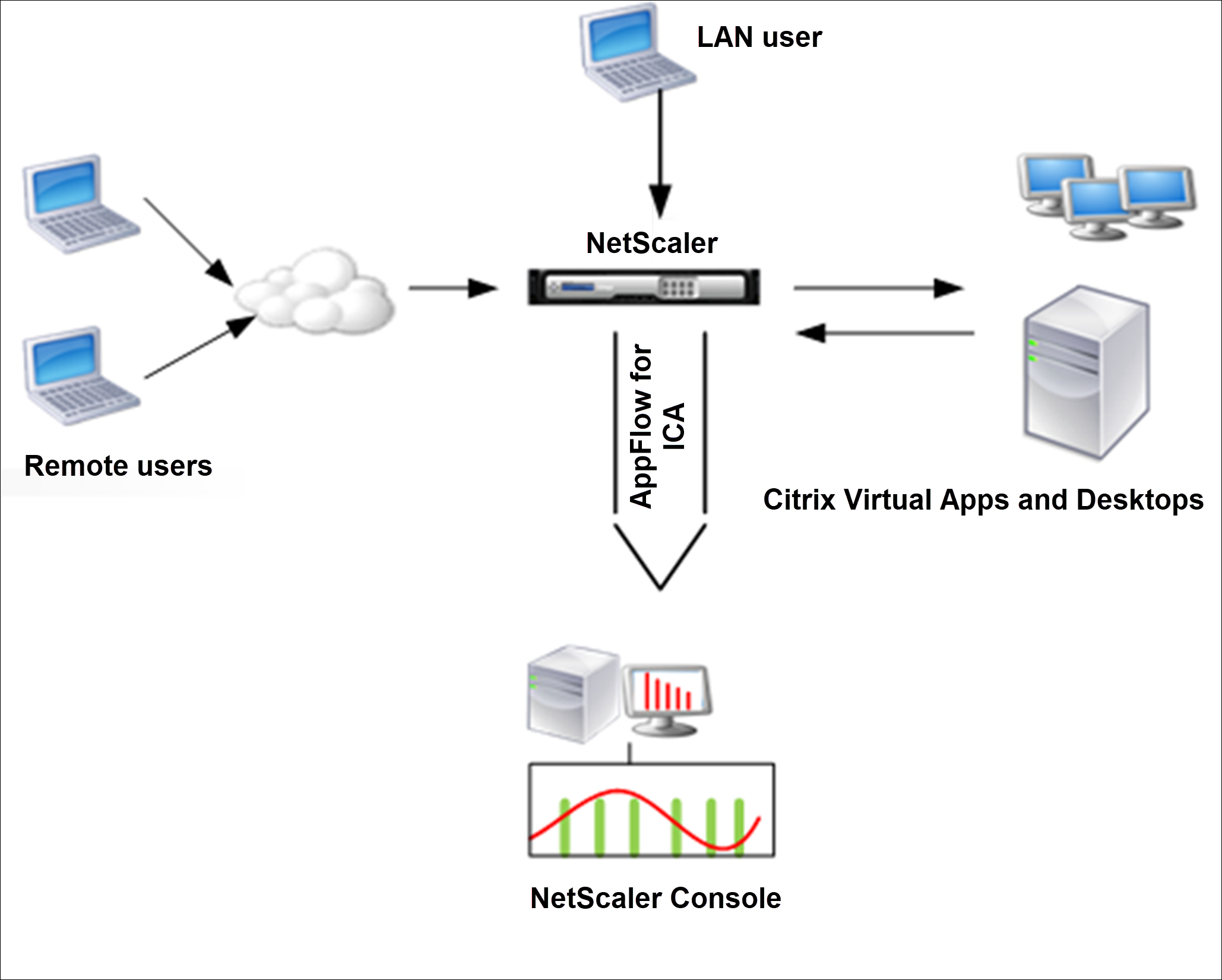

Aktivieren der Datenerfassung zur Überwachung von NetScalern, die im LAN-Benutzermodus bereitgestellt werden

Externe Benutzer, die auf Citrix Virtual App- und Desktop-Anwendungen zugreifen, müssen sich am NetScaler Gateway authentifizieren. Interne Benutzer müssen jedoch möglicherweise nicht zum NetScaler Gateway umgeleitet werden. Auch bei einer Bereitstellung im transparenten Modus muss der Administrator die Routing-Richtlinien manuell anwenden, damit die Anfragen an die NetScaler-Appliance umgeleitet werden.

Um diese Herausforderungen zu überwinden und damit LAN-Benutzer direkt eine Verbindung zu Citrix Virtual App- und Desktop-Anwendungen herstellen können, können Sie die NetScaler-Appliance im LAN-Benutzermodus bereitstellen, indem Sie einen Cache-Umleitungs-Virtual-Server konfigurieren, der als SOCKS-Proxy auf der NetScaler Gateway-Appliance fungiert.

Hinweis: NetScaler Console und NetScaler Gateway-Appliance befinden sich im selben Subnetz.

Um NetScaler-Appliances zu überwachen, die in diesem Modus bereitgestellt werden, fügen Sie zuerst die NetScaler-Appliance zum NetScaler Insight-Inventar hinzu, aktivieren Sie AppFlow und zeigen Sie dann die Berichte auf dem Dashboard an.

Nachdem Sie die NetScaler-Appliance zum NetScaler Console-Inventar hinzugefügt haben, müssen Sie AppFlow für die Datenerfassung aktivieren.

Hinweis:

- Auf einer NetScaler-Instanz können Sie zu Einstellungen > AppFlow > Collectors navigieren, um zu überprüfen, ob der Collector (d. h. NetScaler Console) aktiv ist oder nicht. Die NetScaler-Instanz sendet AppFlow-Datensätze an NetScaler Console über NSIP. Die Instanz verwendet jedoch ihr SNIP, um die Konnektivität mit NetScaler Console zu überprüfen. Stellen Sie daher sicher, dass das SNIP auf der Instanz konfiguriert ist.

- Sie können die Datenerfassung auf einem NetScaler, der im LAN-Benutzermodus bereitgestellt wird, nicht über das NetScaler Console-Konfigurationsdienstprogramm aktivieren.

- Detaillierte Informationen zu den Befehlen und ihrer Verwendung finden Sie unter Befehlsreferenz.

- Informationen zu Richtlinienausdrücken finden Sie unter Richtlinien und Ausdrücke.

So konfigurieren Sie die Datenerfassung auf einer NetScaler-Appliance über die Befehlszeilenschnittstelle:

Führen Sie an der Eingabeaufforderung Folgendes aus:

-

Melden Sie sich bei einer Appliance an.

-

Fügen Sie einen virtuellen Server für die Weiterleitungs-Proxy-Cache-Umleitung mit der Proxy-IP und dem Port hinzu und geben Sie den Diensttyp als HDX an.

add cr vserver <name> <servicetype> [<ipaddress> <port>] [-cacheType <cachetype>] [ - cltTimeout <secs>] <!--NeedCopy-->Beispiel

add cr vserver cr1 HDX 10.12.2.2 443 –cacheType FORWARD –cltTimeout 180 <!--NeedCopy-->Hinweis: Wenn Sie über eine NetScaler Gateway-Appliance auf das LAN-Netzwerk zugreifen, fügen Sie eine Aktion hinzu, die von einer Richtlinie angewendet werden soll, die dem VPN-Verkehr entspricht.

add vpn trafficAction <name> <qual> [-HDX ( ON or OFF )] add vpn trafficPolicy <name> <rule> <action> <!--NeedCopy-->Beispiel

add vpn trafficAction act1 tcp -HDX ON add vpn trafficPolicy pol1 "REQ.IP.DESTIP == 10.102.69.17" act1 <!--NeedCopy--> -

Fügen Sie NetScaler Console als AppFlow-Collector auf der NetScaler-Appliance hinzu.

add appflow collector <name> -IPAddress <ip_addr> <!--NeedCopy-->Beispiel:

add appflow collector MyInsight -IPAddress 192.168.1.101 <!--NeedCopy--> -

Erstellen Sie eine AppFlow®-Aktion und verknüpfen Sie den Collector mit der Aktion.

add appflow action <name> -collectors <string> <!--NeedCopy-->Beispiel:

add appflow action act -collectors MyInsight <!--NeedCopy--> -

Erstellen Sie eine AppFlow-Richtlinie, um die Regel für die Generierung des Datenverkehrs festzulegen.

add appflow policy <policyname> <rule> <action> <!--NeedCopy-->Beispiel:

add appflow policy pol true act <!--NeedCopy--> -

Binden Sie die AppFlow-Richtlinie an einen globalen Bindungspunkt.

bind appflow global <policyname> <priority> -type <type> <!--NeedCopy-->Beispiel:

bind appflow global pol 1 -type ICA_REQ_DEFAULT <!--NeedCopy-->Hinweis

Der Wert von type muss ICA_REQ_OVERRIDE oder ICA_REQ_DEFAULT sein, um auf ICA®-Verkehr angewendet zu werden.

-

Setzen Sie den Wert des Parameters flowRecordInterval für AppFlow auf 60 Sekunden.

set appflow param -flowRecordInterval 60 <!--NeedCopy-->Beispiel:

set appflow param -flowRecordInterval 60 <!--NeedCopy--> -

Speichern Sie die Konfiguration. Geben Sie ein:

save ns config

Aktivieren der Datenerfassung für NetScaler Gateway-Appliances, die im Single-Hop-Modus bereitgestellt werden

Wenn Sie NetScaler Gateway im Single-Hop-Modus bereitstellen, befindet es sich am Rand des Netzwerks. Die Gateway-Instanz stellt Proxy-ICA-Verbindungen zur Desktop-Bereitstellungsinfrastruktur bereit. Single-Hop ist die einfachste und gebräuchlichste Bereitstellung. Der Single-Hop-Modus bietet Sicherheit, wenn ein externer Benutzer versucht, auf das interne Netzwerk einer Organisation zuzugreifen. Im Single-Hop-Modus greifen Benutzer über ein virtuelles privates Netzwerk (VPN) auf die NetScaler-Appliances zu.

Um mit der Erfassung der Berichte zu beginnen, müssen Sie die NetScaler Gateway-Appliance zum NetScaler Console-Inventar hinzufügen und AppFlow auf NetScaler Console aktivieren.

So aktivieren Sie die AppFlow-Funktion über NetScaler Console:

-

Geben Sie in einem Webbrowser die IP-Adresse der NetScaler Console ein (z. B. http://192.168.100.1).

-

Geben Sie unter Benutzername und Passwort die Administratoranmeldeinformationen ein.

-

Navigieren Sie zu Infrastruktur > Instanzen und wählen Sie die NetScaler-Instanz aus, für die Sie Analysen aktivieren möchten.

-

Wählen Sie aus der Liste Aktion auswählen die Option Analysen konfigurieren aus.

-

Wählen Sie die virtuellen VPN-Server aus und klicken Sie auf Analysen aktivieren.

-

Wählen Sie HDX Insight und dann ICA aus.

-

Klicken Sie auf OK.

Hinweis

Wenn Sie AppFlow im Single-Hop-Modus aktivieren, werden die folgenden Befehle im Hintergrund ausgeführt. Diese Befehle werden hier explizit zu Fehlerbehebungszwecken angegeben.

- add appflow collector <name> -IPAddress <ip_addr>

- add appflow action <name> -collectors <string>

- set appflow param -flowRecordInterval <secs>

- disable ns feature AppFlow

- enable ns feature AppFlow

- add appflow policy <name> <rule> <expression>

- set appflow policy <name> -rule <expression>

- bind vpn vserver <vsname> -policy <string> -type <type> -priority <positive_integer>

- set vpn vserver <name> -appflowLog ENABLED

- save ns config

<!--NeedCopy-->

EUEM-Virtual-Channel-Daten sind Teil der HDX Insight-Daten, die die NetScaler Console von Gateway-Instanzen empfängt. Der EUEM-Virtual-Channel liefert die Daten über ICA-RTT. Wenn der EUEM-Virtual-Channel nicht aktiviert ist, werden die restlichen HDX Insight-Daten weiterhin auf NetScaler Console angezeigt.

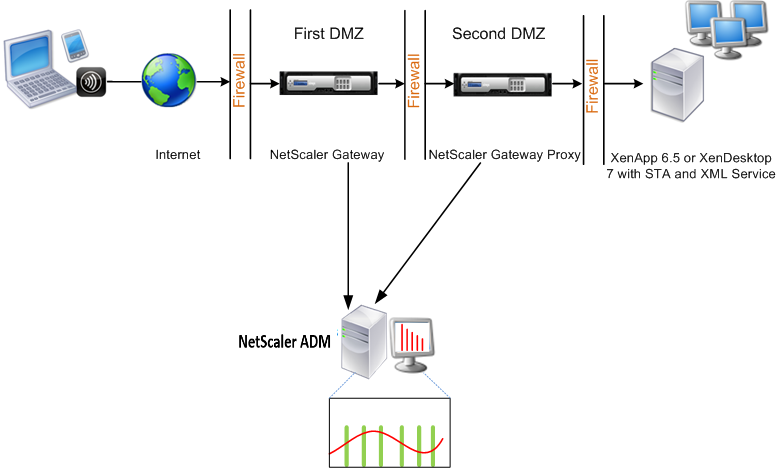

Aktivieren der Datenerfassung für NetScaler Gateway-Appliances, die im Double-Hop-Modus bereitgestellt werden

Der NetScaler Gateway Double-Hop-Modus bietet zusätzlichen Schutz für das interne Netzwerk einer Organisation, da ein Angreifer mehrere Sicherheitszonen oder demilitarisierte Zonen (DMZ) durchdringen müsste, um die Server im sicheren Netzwerk zu erreichen. Wenn Sie die Anzahl der Hops (NetScaler Gateway-Appliances) analysieren möchten, durch die die ICA-Verbindungen verlaufen, sowie die Details zur Latenz jeder TCP-Verbindung und wie sie sich im Vergleich zur gesamten vom Client wahrgenommenen ICA-Latenz verhält, müssen Sie NetScaler Console installieren, damit die NetScaler Gateway-Appliances diese wichtigen Statistiken melden.

Das NetScaler Gateway in der ersten DMZ verarbeitet Benutzerverbindungen und führt die Sicherheitsfunktionen eines SSL-VPNs aus. Dieses NetScaler Gateway verschlüsselt Benutzerverbindungen, bestimmt, wie die Benutzer authentifiziert werden, und steuert den Zugriff auf die Server im internen Netzwerk.

Das NetScaler Gateway in der zweiten DMZ dient als NetScaler Gateway-Proxygerät. Dieses NetScaler Gateway ermöglicht es dem ICA-Verkehr, die zweite DMZ zu durchqueren, um Benutzerverbindungen zur Serverfarm herzustellen.

Die NetScaler Console kann entweder im Subnetz der NetScaler Gateway-Appliance in der ersten DMZ oder im Subnetz der NetScaler Gateway-Appliance in der zweiten DMZ bereitgestellt werden. Im obigen Bild sind die NetScaler Console und das NetScaler Gateway in der ersten DMZ im selben Subnetz bereitgestellt.

Im Double-Hop-Modus sammelt NetScaler Console TCP-Datensätze von einer Appliance und ICA-Datensätze von der anderen Appliance. Nachdem Sie die NetScaler Gateway-Appliances zum NetScaler Console-Inventar hinzugefügt und die Datenerfassung aktiviert haben, exportiert jede der Appliances die Berichte, indem sie die Hop-Anzahl und die Verbindungs-Ketten-ID verfolgt.

Damit NetScaler Console identifizieren kann, welche Appliance Datensätze exportiert, wird jede Appliance mit einer Hop-Anzahl und jede Verbindung mit einer Verbindungs-Ketten-ID versehen. Die Hop-Anzahl stellt die Anzahl der NetScaler Gateway-Appliances dar, durch die der Datenverkehr von einem Client zu den Servern fließt. Die Verbindungs-Ketten-ID stellt die End-to-End-Verbindungen zwischen Client und Server dar.

NetScaler Console verwendet die Hop-Anzahl und die Verbindungs-Ketten-ID, um die Daten beider NetScaler Gateway-Appliances zu korrelieren und die Berichte zu generieren.

Um NetScaler Gateway-Appliances zu überwachen, die in diesem Modus bereitgestellt werden, müssen Sie zuerst das NetScaler Gateway zum NetScaler Console-Inventar hinzufügen, AppFlow auf NetScaler Console aktivieren und dann die Berichte auf dem NetScaler Console-Dashboard anzeigen.

HDX Insight auf virtuellen Servern für Optimal Gateway konfigurieren

Schritte zur Konfiguration von HDX Insight auf virtuellen Servern, die für Optimal Gateway verwendet werden:

-

Navigieren Sie zu Infrastruktur > Instanzen und wählen Sie die NetScaler-Instanz aus, für die Sie Analysen aktivieren möchten.

-

Wählen Sie aus der Liste Aktion auswählen die Option Analysen konfigurieren aus.

-

Wählen Sie den für die Authentifizierung konfigurierten virtuellen VPN-Server aus und klicken Sie auf Analysen aktivieren.

-

Wählen Sie HDX Insight und dann ICA aus.

-

Wählen Sie bei Bedarf weitere erweiterte Optionen aus.

-

Klicken Sie auf OK.

-

Wiederholen Sie die Schritte 3 bis 6 auf dem anderen virtuellen VPN-Server.

Datenerfassung auf NetScaler Console aktivieren

Wenn Sie NetScaler Console so konfigurieren, dass die ICA-Details von beiden Appliances erfasst werden, sind die gesammelten Details redundant. Das heißt, beide Appliances melden dieselben Metriken. Um diese Situation zu vermeiden, müssen Sie AppFlow für ICA auf einer der ersten NetScaler Gateway-Appliances aktivieren und dann AppFlow für TCP auf der zweiten Appliance aktivieren. Dadurch exportiert eine der Appliances ICA AppFlow-Datensätze und die andere Appliance TCP AppFlow-Datensätze. Dies spart auch Verarbeitungszeit beim Parsen des ICA-Verkehrs.

So aktivieren Sie die AppFlow-Funktion über NetScaler Console:

-

Geben Sie in einem Webbrowser die IP-Adresse der NetScaler Console ein (z. B. http://192.168.100.1).

-

Geben Sie unter Benutzername und Passwort die Administratoranmeldeinformationen ein.

-

Navigieren Sie zu Infrastruktur > Instanzen und wählen Sie die NetScaler-Instanz aus, für die Sie Analysen aktivieren möchten.

-

Wählen Sie aus der Liste Aktion auswählen die Option Analysen konfigurieren aus.

-

Wählen Sie die virtuellen VPN-Server aus und klicken Sie auf Analysen aktivieren.

-

Wählen Sie HDX Insight und dann ICA oder TCP für ICA-Verkehr bzw. TCP-Verkehr aus.

Hinweis

Wenn die AppFlow-Protokollierung für die jeweiligen Dienste oder Dienstgruppen auf der NetScaler-Appliance nicht aktiviert ist, zeigt das NetScaler Console-Dashboard die Datensätze nicht an, selbst wenn die Spalte “Insight” “Enabled” (Aktiviert) anzeigt.

-

Klicken Sie auf OK.

Konfigurieren von NetScaler Gateway-Appliances zum Exportieren von Daten

Nach der Installation der NetScaler Gateway-Appliances müssen Sie die folgenden Einstellungen auf den NetScaler Gateway-Appliances konfigurieren, um die Berichte an NetScaler Console zu exportieren:

-

Konfigurieren Sie virtuelle Server der NetScaler Gateway-Appliances in der ersten und zweiten DMZ so, dass sie miteinander kommunizieren.

-

Binden Sie den virtuellen NetScaler Gateway-Server in der zweiten DMZ an den virtuellen NetScaler Gateway-Server in der ersten DMZ.

-

Aktivieren Sie Double-Hop auf dem NetScaler Gateway in der zweiten DMZ.

-

Deaktivieren Sie die Authentifizierung auf dem virtuellen NetScaler Gateway-Server in der zweiten DMZ.

-

Aktivieren Sie eine der NetScaler Gateway-Appliances zum Exportieren von ICA-Datensätzen

-

Aktivieren Sie die andere NetScaler Gateway-Appliance zum Exportieren von TCP-Datensätzen:

-

Aktivieren Sie die Verbindungsverkettung auf beiden NetScaler Gateway-Appliances.

NetScaler Gateway über die Befehlszeilenschnittstelle konfigurieren:

-

Konfigurieren Sie den virtuellen NetScaler Gateway-Server in der ersten DMZ so, dass er mit dem virtuellen NetScaler Gateway-Server in der zweiten DMZ kommuniziert.

add vpn nextHopServer <name> <nextHopIP> <nextHopPort> [-secure (ON or OFF)] [-imgGifToPng] add vpn nextHopServer nh1 10.102.2.33 8443 –secure ON <!--NeedCopy--> -

Binden Sie den virtuellen NetScaler Gateway-Server in der zweiten DMZ an den virtuellen NetScaler Gateway-Server in der ersten DMZ. Führen Sie den folgenden Befehl auf dem NetScaler Gateway in der ersten DMZ aus:

bind vpn vserver <name> -nextHopServer <name> bind vpn vserver vs1 -nextHopServer nh1 <!--NeedCopy--> -

Aktivieren Sie Double-Hop und AppFlow auf dem NetScaler Gateway in der zweiten DMZ.

set vpn vserver <name> [- doubleHop ( ENABLED or DISABLED )] [- appflowLog ( ENABLED or DISABLED )] set vpn vserver vpnhop2 –doubleHop ENABLED –appFlowLog ENABLED <!--NeedCopy--> -

Deaktivieren Sie die Authentifizierung auf dem virtuellen NetScaler Gateway-Server in der zweiten DMZ.

set vpn vserver <name> [-authentication (ON or OFF)] set vpn vserver vs -authentication OFF <!--NeedCopy--> -

Aktivieren Sie eine der NetScaler Gateway-Appliances zum Exportieren von TCP-Datensätzen.

bind vpn vserver <name> [-policy <string> -priority <positive_integer>] [-type <type>] bind vpn vserver vpn1 -policy appflowpol1 -priority 101 –type OTHERTCP_REQUEST <!--NeedCopy--> -

Aktivieren Sie die andere NetScaler Gateway-Appliance zum Exportieren von ICA-Datensätzen:

bind vpn vserver <name> [-policy <string> -priority <positive_integer>] [-type <type>] bind vpn vserver vpn2 -policy appflowpol1 -priority 101 -type ICA_REQUEST <!--NeedCopy--> -

Aktivieren Sie die Verbindungsverkettung auf beiden NetScaler Gateway-Appliances:

set appFlow param [-connectionChaining (ENABLED or DISABLED)] set appflow param -connectionChaining ENABLED <!--NeedCopy-->

NetScaler Gateway über das Konfigurationsdienstprogramm konfigurieren:

-

Konfigurieren Sie das NetScaler Gateway in der ersten DMZ so, dass es mit dem NetScaler Gateway in der zweiten DMZ kommuniziert, und binden Sie das NetScaler Gateway in der zweiten DMZ an das NetScaler Gateway in der ersten DMZ.

-

Erweitern Sie auf der Registerkarte Konfiguration die Option NetScaler Gateway und klicken Sie auf Virtuelle Server.

-

Doppelklicken Sie im rechten Bereich auf den virtuellen Server und erweitern Sie in der Gruppe Erweitert die Option Veröffentlichte Anwendungen.

-

Klicken Sie auf Next Hop Server und binden Sie einen Next-Hop-Server an die zweite NetScaler Gateway-Appliance.

-

-

Aktivieren Sie Double-Hop auf dem NetScaler Gateway in der zweiten DMZ.

-

Erweitern Sie auf der Registerkarte Konfiguration die Option NetScaler Gateway und klicken Sie auf Virtuelle Server.

-

Doppelklicken Sie im rechten Bereich auf den virtuellen Server und klicken Sie in der Gruppe Grundeinstellungen auf das Bearbeitungssymbol.

-

Erweitern Sie mehr, wählen Sie Double Hop aus und klicken Sie auf OK.

-

-

Deaktivieren Sie die Authentifizierung auf dem virtuellen Server auf dem NetScaler Gateway in der zweiten DMZ.

-

Erweitern Sie auf der Registerkarte Konfiguration die Option NetScaler Gateway und klicken Sie auf Virtuelle Server.

-

Doppelklicken Sie im rechten Bereich auf den virtuellen Server und klicken Sie in der Gruppe Grundeinstellungen auf das Bearbeitungssymbol.

-

Erweitern Sie Mehr und deaktivieren Sie Authentifizierung aktivieren.

-

-

Aktivieren Sie eine der NetScaler Gateway-Appliances zum Exportieren von TCP-Datensätzen.

-

Erweitern Sie auf der Registerkarte Konfiguration die Option NetScaler Gateway und klicken Sie auf Virtuelle Server.

-

Doppelklicken Sie im rechten Bereich auf den virtuellen Server und erweitern Sie in der Gruppe Erweitert die Option Richtlinien.

-

Klicken Sie auf das +-Symbol und wählen Sie aus der Liste Richtlinie auswählen die Option AppFlow und aus der Liste Typ auswählen die Option Other TCP Request aus.

-

Klicken Sie auf Weiter.

-

Fügen Sie eine Richtlinienbindung hinzu und klicken Sie auf Schließen.

-

-

Aktivieren Sie die andere NetScaler Gateway-Appliance zum Exportieren von ICA-Datensätzen:

-

Erweitern Sie auf der Registerkarte Konfiguration die Option NetScaler Gateway und klicken Sie auf Virtuelle Server.

-

Doppelklicken Sie im rechten Bereich auf den virtuellen Server und erweitern Sie in der Gruppe Erweitert die Option Richtlinien.

-

Klicken Sie auf das +-Symbol und wählen Sie aus der Liste Richtlinie auswählen die Option AppFlow und aus der Liste Typ auswählen die Option Other TCP Request aus.

-

Klicken Sie auf Weiter.

-

Fügen Sie eine Richtlinienbindung hinzu und klicken Sie auf Schließen.

-

-

Aktivieren Sie die Verbindungsverkettung auf beiden NetScaler Gateway-Appliances.

-

Navigieren Sie auf der Registerkarte Konfiguration zu System > Appflow.

-

Doppelklicken Sie im rechten Bereich in der Gruppe Einstellungen auf Appflow-Einstellungen ändern.

-

Wählen Sie Verbindungsverkettung aus und klicken Sie auf OK.

-

-

Konfigurieren Sie das NetScaler Gateway in der ersten DMZ so, dass es mit dem NetScaler Gateway in der zweiten DMZ kommuniziert, und binden Sie das NetScaler Gateway in der zweiten DMZ an das NetScaler Gateway in der ersten DMZ.

-

Erweitern Sie auf der Registerkarte Konfiguration die Option NetScaler Gateway und klicken Sie auf Virtuelle Server.

-

Doppelklicken Sie im rechten Bereich auf den virtuellen Server und erweitern Sie in der Gruppe Erweitert die Option Veröffentlichte Anwendungen.

-

Klicken Sie auf Next Hop Server und binden Sie einen Next-Hop-Server an die zweite NetScaler Gateway-Appliance.

-

-

Aktivieren Sie Double-Hop auf dem NetScaler Gateway in der zweiten DMZ.

-

Erweitern Sie auf der Registerkarte Konfiguration die Option NetScaler Gateway und klicken Sie auf Virtuelle Server.

-

Doppelklicken Sie im rechten Bereich auf den virtuellen Server und klicken Sie in der Gruppe Grundeinstellungen auf das Bearbeitungssymbol.

-

Erweitern Sie Mehr, wählen Sie Double Hop aus und klicken Sie auf OK.

-

-

Deaktivieren Sie die Authentifizierung auf dem virtuellen Server auf dem NetScaler Gateway in der zweiten DMZ.

-

Erweitern Sie auf der Registerkarte Konfiguration die Option NetScaler Gateway und klicken Sie auf Virtuelle Server.

-

Doppelklicken Sie im rechten Bereich auf den virtuellen Server und klicken Sie in der Gruppe Grundeinstellungen auf das Bearbeitungssymbol.

-

Erweitern Sie Mehr und deaktivieren Sie Authentifizierung aktivieren.

-

-

Aktivieren Sie eine der NetScaler Gateway-Appliances zum Exportieren von TCP-Datensätzen.

-

Erweitern Sie auf der Registerkarte Konfiguration die Option NetScaler Gateway und klicken Sie auf Virtuelle Server.

-

Doppelklicken Sie im rechten Bereich auf den virtuellen Server und erweitern Sie in der Gruppe Erweitert die Option Richtlinien.

-

Klicken Sie auf das +-Symbol und wählen Sie aus der Liste Richtlinie auswählen die Option AppFlow und aus der Liste Typ auswählen die Option Other TCP Request aus.

-

Klicken Sie auf Weiter.

-

Fügen Sie eine Richtlinienbindung hinzu und klicken Sie auf Schließen.

-

-

Aktivieren Sie die andere NetScaler Gateway-Appliance zum Exportieren von ICA-Datensätzen.

-

Erweitern Sie auf der Registerkarte Konfiguration die Option NetScaler Gateway und klicken Sie auf Virtuelle Server.

-

Doppelklicken Sie im rechten Bereich auf den virtuellen Server und erweitern Sie in der Gruppe Erweitert die Option Richtlinien.

-

Klicken Sie auf das +-Symbol und wählen Sie aus der Liste Richtlinie auswählen die Option AppFlow und aus der Liste Typ auswählen die Option Other TCP Request aus.

-

Klicken Sie auf Weiter.

-

Fügen Sie eine Richtlinienbindung hinzu und klicken Sie auf Schließen.

-

-

Aktivieren Sie die Verbindungsverkettung auf beiden NetScaler Gateway-Appliances.

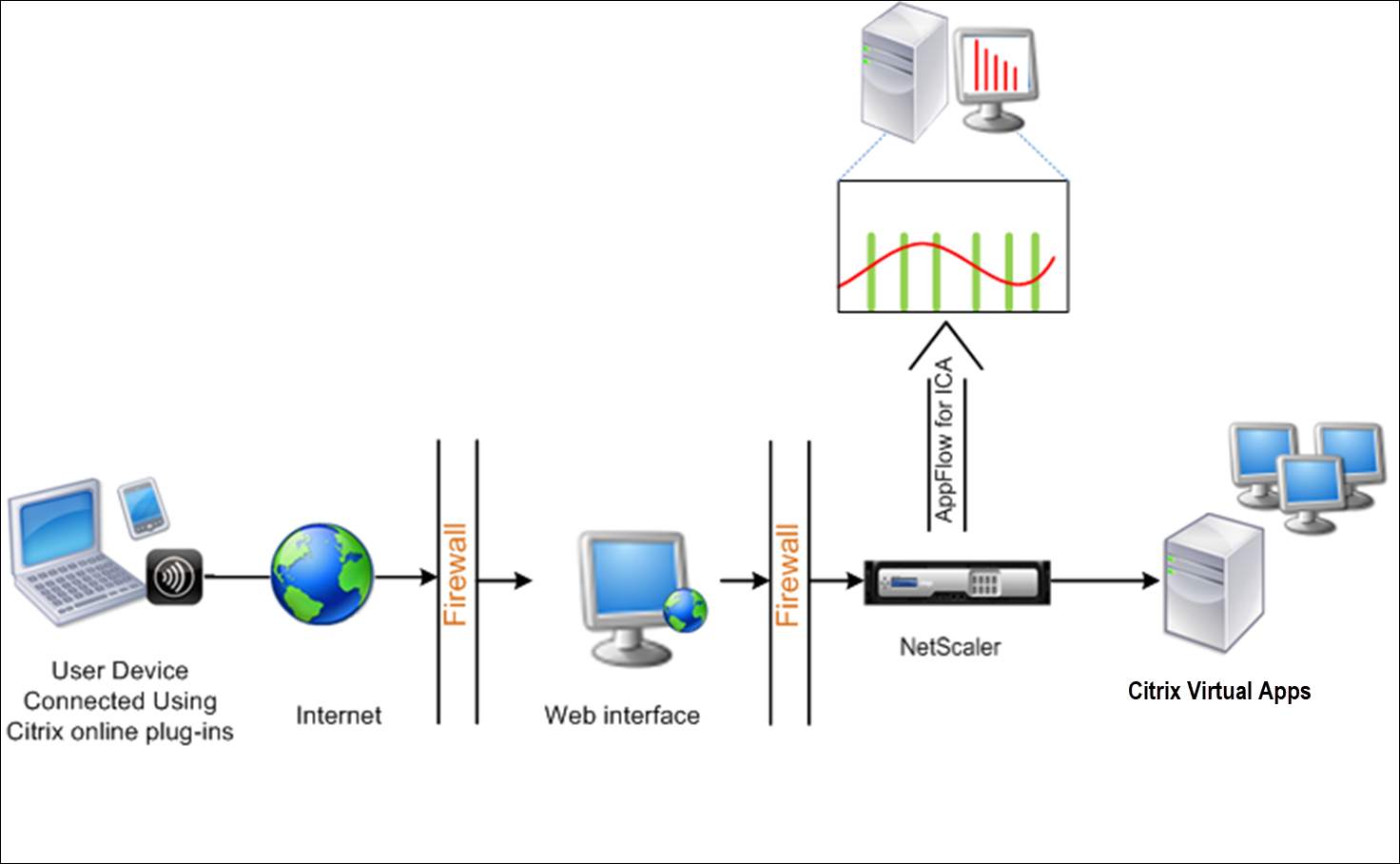

Datenerfassung zur Überwachung von NetScalern im transparenten Modus aktivieren

Wenn ein NetScaler im transparenten Modus bereitgestellt wird, können die Clients direkt auf die Server zugreifen, ohne einen dazwischenliegenden virtuellen Server. Wenn eine NetScaler-Appliance im transparenten Modus in einer Citrix Virtual Apps- und Desktop-Umgebung bereitgestellt wird, wird der ICA-Verkehr nicht über ein VPN übertragen.

Nachdem Sie den NetScaler zum NetScaler Console-Inventar hinzugefügt haben, müssen Sie AppFlow für die Datenerfassung aktivieren. Die Aktivierung der Datenerfassung hängt vom Gerät und dem Modus ab. In diesem Fall müssen Sie NetScaler Console als AppFlow-Collector auf jeder NetScaler-Appliance hinzufügen und eine AppFlow-Richtlinie konfigurieren, um den gesamten oder spezifischen ICA-Verkehr zu erfassen, der durch die Appliance fließt.

Hinweis

- Sie können die Datenerfassung auf einem NetScaler, der im transparenten Modus bereitgestellt wird, nicht über das NetScaler Console-Konfigurationsdienstprogramm aktivieren.

- Detaillierte Informationen zu den Befehlen und ihrer Verwendung finden Sie unter Befehlsreferenz.

- Informationen zu Richtlinienausdrücken finden Sie unter Richtlinien und Ausdrücke.

Die folgende Abbildung zeigt die Netzwerkbereitstellung einer NetScaler Console, wenn ein NetScaler im transparenten Modus bereitgestellt wird:

So konfigurieren Sie die Datenerfassung auf einer NetScaler-Appliance über die Befehlszeilenschnittstelle:

Führen Sie an der Eingabeaufforderung Folgendes aus:

-

Melden Sie sich bei einer Appliance an.

-

Geben Sie die ICA-Ports an, an denen die NetScaler-Appliance auf Datenverkehr lauscht.

set ns param --icaPorts <port>... <!--NeedCopy-->Beispiel:

set ns param -icaPorts 2598 1494 <!--NeedCopy-->Hinweis

- Mit diesem Befehl können Sie bis zu 10 Ports angeben.

- Die Standardportnummer ist 2598. Sie können die Portnummer bei Bedarf ändern.

-

Fügen Sie NetScaler Insight Center als AppFlow-Collector auf der NetScaler-Appliance hinzu.

add appflow collector <name> -IPAddress <ip_addr> <!--NeedCopy-->Beispiel:

add appflow collector MyInsight -IPAddress 192.168.1.101 <!--NeedCopy-->Hinweis: Um die auf der NetScaler-Appliance konfigurierten AppFlow-Collectoren anzuzeigen, verwenden Sie den Befehl show appflow collector.

-

Erstellen Sie eine AppFlow-Aktion und verknüpfen Sie den Collector mit der Aktion.

add appflow action <name> -collectors <string> ... <!--NeedCopy-->Beispiel:

add AppFlow action act-collectors MyInsight

-

Erstellen Sie eine AppFlow-Richtlinie, um die Regel für die Generierung des Datenverkehrs festzulegen.

add appflow policy <policyname> <rule> <action> <!--NeedCopy-->Beispiel:

add appflow policy pol true act <!--NeedCopy--> -

Binden Sie die AppFlow-Richtlinie an einen globalen Bindungspunkt.

bind appflow global <policyname> <priority> -type <type> <!--NeedCopy-->Beispiel:

bind appflow global pol 1 -type ICA_REQ_DEFAULT <!--NeedCopy-->Hinweis

Der Wert von type muss ICA_REQ_OVERRIDE oder ICA_REQ_DEFAULT sein, um auf ICA-Verkehr angewendet zu werden.

-

Setzen Sie den Wert des Parameters flowRecordInterval für AppFlow auf 60 Sekunden.

set appflow param -flowRecordInterval 60 <!--NeedCopy-->Beispiel:

set appflow param -flowRecordInterval 60 <!--NeedCopy--> -

Speichern Sie die Konfiguration. Geben Sie ein:

save ns config

In diesem Artikel

- Aktivieren der Datenerfassung zur Überwachung von NetScalern, die im LAN-Benutzermodus bereitgestellt werden

- Aktivieren der Datenerfassung für NetScaler Gateway-Appliances, die im Single-Hop-Modus bereitgestellt werden

- Aktivieren der Datenerfassung für NetScaler Gateway-Appliances, die im Double-Hop-Modus bereitgestellt werden

- HDX Insight auf virtuellen Servern für Optimal Gateway konfigurieren

- Datenerfassung zur Überwachung von NetScalern im transparenten Modus aktivieren