Integration mit Splunk

Sie können NetScaler Console jetzt in Splunk integrieren, um Analysen für Folgendes anzuzeigen:

-

WAF-Verletzungen

-

Bot-Verletzungen

-

SSL-Zertifikat-Einblicke

-

Gateway-Einblicke

-

Ereignisse und Metriken

-

HDX™-Einblicke

-

NetScaler® Console Audit-Protokolle

Das Splunk-Add-on ermöglicht Ihnen:

-

Alle anderen externen Datenquellen zu kombinieren.

-

Eine bessere Sichtbarkeit der Analysen an einem zentralen Ort zu bieten.

NetScaler Console sammelt Bot-, WAF- und SSL-Ereignisse und sendet diese regelmäßig an Splunk. Das Splunk Common Information Model (CIM)-Add-on konvertiert die Ereignisse in CIM-kompatible Daten. Als Administrator können Sie die Ereignisse im Splunk-Dashboard mithilfe der CIM-kompatiblen Daten anzeigen.

Für eine erfolgreiche Integration müssen Sie:

-

Splunk für den Empfang von Daten von NetScaler Console konfigurieren

-

NetScaler Console für den Export von Daten nach Splunk konfigurieren

Splunk für den Empfang von Daten von NetScaler Console On-Prem konfigurieren

In Splunk müssen Sie:

-

Den Splunk HTTP Event Collector-Endpunkt einrichten und ein Token generieren

-

Das Splunk Common Information Model (CIM)-Add-on installieren

-

Den CIM-Normalisierer installieren (nur für WAF- und Bot-Einblicke anwendbar)

Den Splunk HTTP Event Collector-Endpunkt einrichten und ein Token generieren

Sie müssen zuerst den HTTP Event Collector in Splunk einrichten. Diese Einrichtung ermöglicht die Integration zwischen NetScaler Console und Splunk, um die Daten zu senden. Als Nächstes müssen Sie ein Token in Splunk generieren, um:

-

Die Authentifizierung zwischen NetScaler Console und Splunk zu ermöglichen.

-

Daten über den Event Collector-Endpunkt zu empfangen.

-

Melden Sie sich bei Splunk an.

-

Navigieren Sie zu Settings > Data Inputs > HTTP event collector und klicken Sie auf Add new.

-

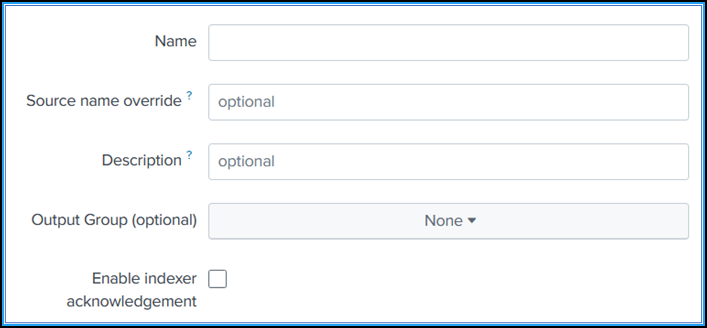

Geben Sie die folgenden Parameter an:

-

Name: Geben Sie einen Namen Ihrer Wahl an.

-

Source name override (optional): Wenn Sie einen Wert festlegen, überschreibt dieser den Quellwert für den HTTP Event Collector.

-

Description (optional): Geben Sie eine Beschreibung an.

-

Output Group (optional): Standardmäßig ist diese Option als None ausgewählt.

-

Enable indexer acknowledgement: NetScaler Console unterstützt diese Option nicht. Wir empfehlen, diese Option nicht auszuwählen.

-

-

Klicken Sie auf Next.

-

Optional können Sie auf der Seite Input Settings zusätzliche Eingabeparameter festlegen.

-

Klicken Sie auf Review, um die Eingaben zu überprüfen, und klicken Sie dann auf Submit.

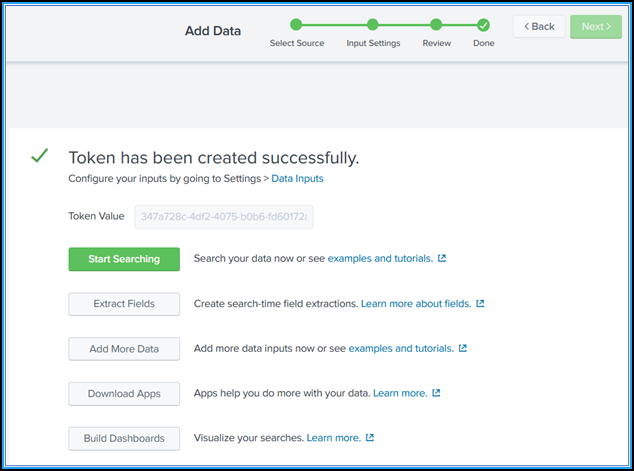

Ein Token wird generiert. Sie müssen dieses Token verwenden, wenn Sie Details in NetScaler Console hinzufügen.

Das Splunk Common Information Model installieren

In Splunk müssen Sie das Splunk CIM-Add-on installieren. Dieses Add-on stellt sicher, dass die von NetScaler Console empfangenen Daten normalisiert werden und einem gemeinsamen Standard entsprechen, indem dieselben Feldnamen und Ereignis-Tags für äquivalente Ereignisse verwendet werden.

Hinweis

Sie können diesen Schritt ignorieren, wenn Sie das Splunk CIM-Add-on bereits installiert haben.

-

Melden Sie sich bei Splunk an.

-

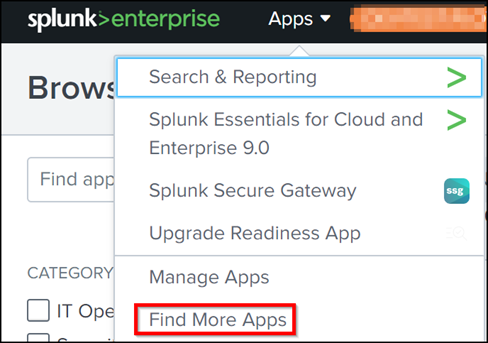

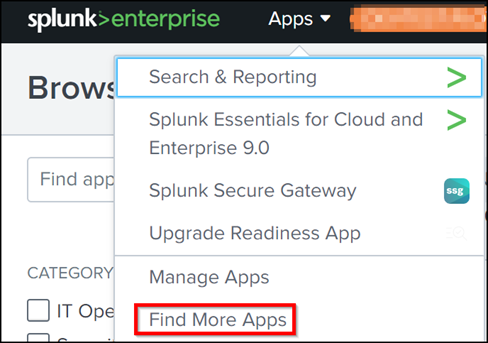

Navigieren Sie zu Apps > Find More Apps.

-

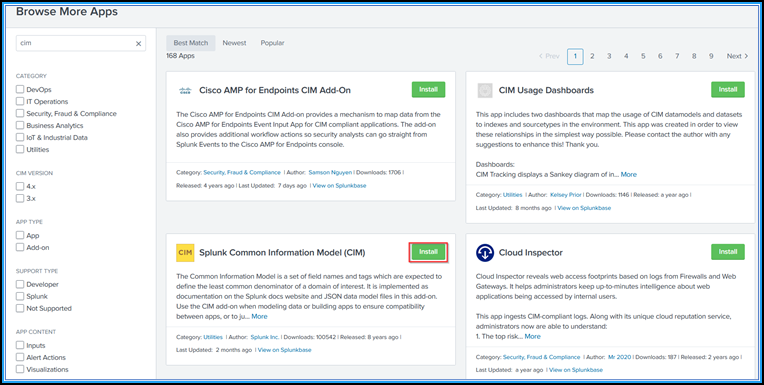

Geben Sie CIM in die Suchleiste ein und drücken Sie die Eingabetaste, um das Add-on Splunk Common Information Model (CIM) zu finden, und klicken Sie auf Install.

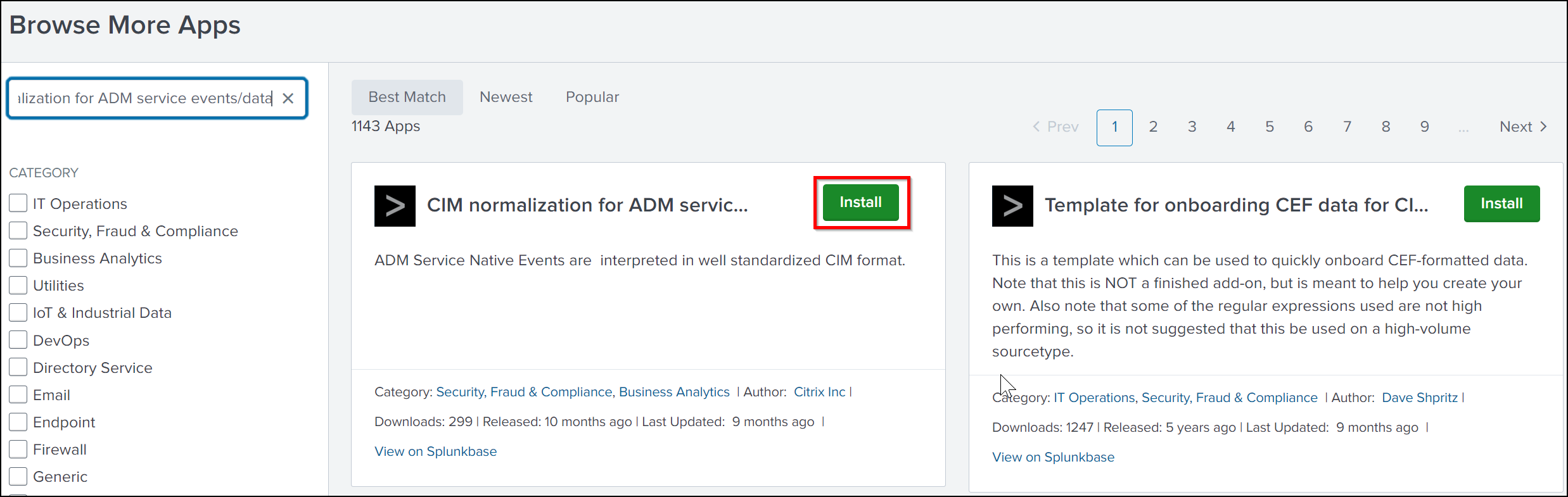

Den CIM-Normalisierer installieren

Der CIM-Normalisierer ist ein zusätzliches Plug-in, das Sie installieren müssen, um die WAF- und Bot-Einblicke in Splunk anzuzeigen.

-

Navigieren Sie im Splunk-Portal zu Apps > Find More Apps.

-

Geben Sie CIM normalization for NetScaler Console service events/data in die Suchleiste ein und drücken Sie die Eingabetaste, um das Add-on zu finden, und klicken Sie auf Install.

Ein Beispiel-Dashboard in Splunk vorbereiten

Nachdem Sie das Splunk CIM installiert haben, müssen Sie ein Beispiel-Dashboard mithilfe einer Vorlage für WAF und Bot, SSL-Zertifikat-Einblicke sowie Ereignisse und Metriken vorbereiten. Sie können die Dashboard-Vorlage (.tgz)-Datei herunterladen, einen beliebigen Editor (z. B. Notepad) verwenden, um deren Inhalt zu kopieren, und ein Dashboard erstellen, indem Sie die Daten in Splunk einfügen.

Hinweis:

Das folgende Verfahren zum Erstellen eines Beispiel-Dashboards ist für alle Anwendungsfälle anwendbar. Sie müssen die erforderliche

json-Datei verwenden.

-

Melden Sie sich auf der Citrix-Downloadseite an und laden Sie das Beispiel-Dashboard unter Sample Dashboards for 3rd party Endpoints herunter.

-

Extrahieren Sie die Datei, öffnen Sie die

json-Datei mit einem beliebigen Editor und kopieren Sie die Daten aus der Datei.Nach dem Extrahieren erhalten Sie drei

json-Dateien. Verwenden Sie die:-

adm_splunk_security_violations.json-Datei, um ein WAF- und Bot-Beispiel-Dashboard zu erstellen. -

adm_splunk_ssl_certificate.json-Datei, um ein SSL-Zertifikat-Einblicke-Beispiel-Dashboard zu erstellen. -

adm_splunk_events_and_metrics_history.json-Datei, um ein NetScaler Console Ereignisse- und Metriken-Dashboard zu erstellen.

-

-

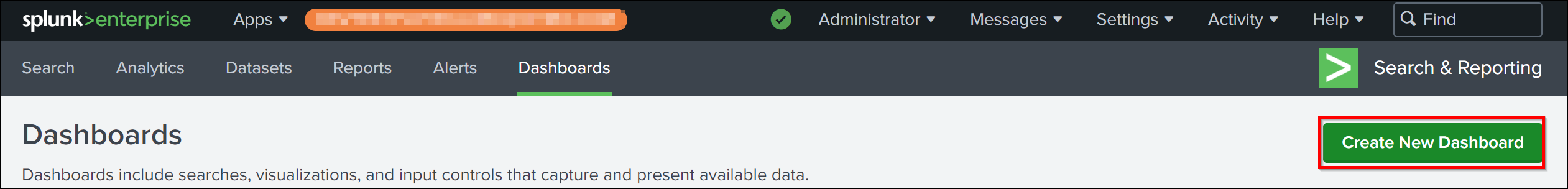

Navigieren Sie im Splunk-Portal zu Search & Reporting > Dashboards und klicken Sie dann auf Create New Dashboard.

-

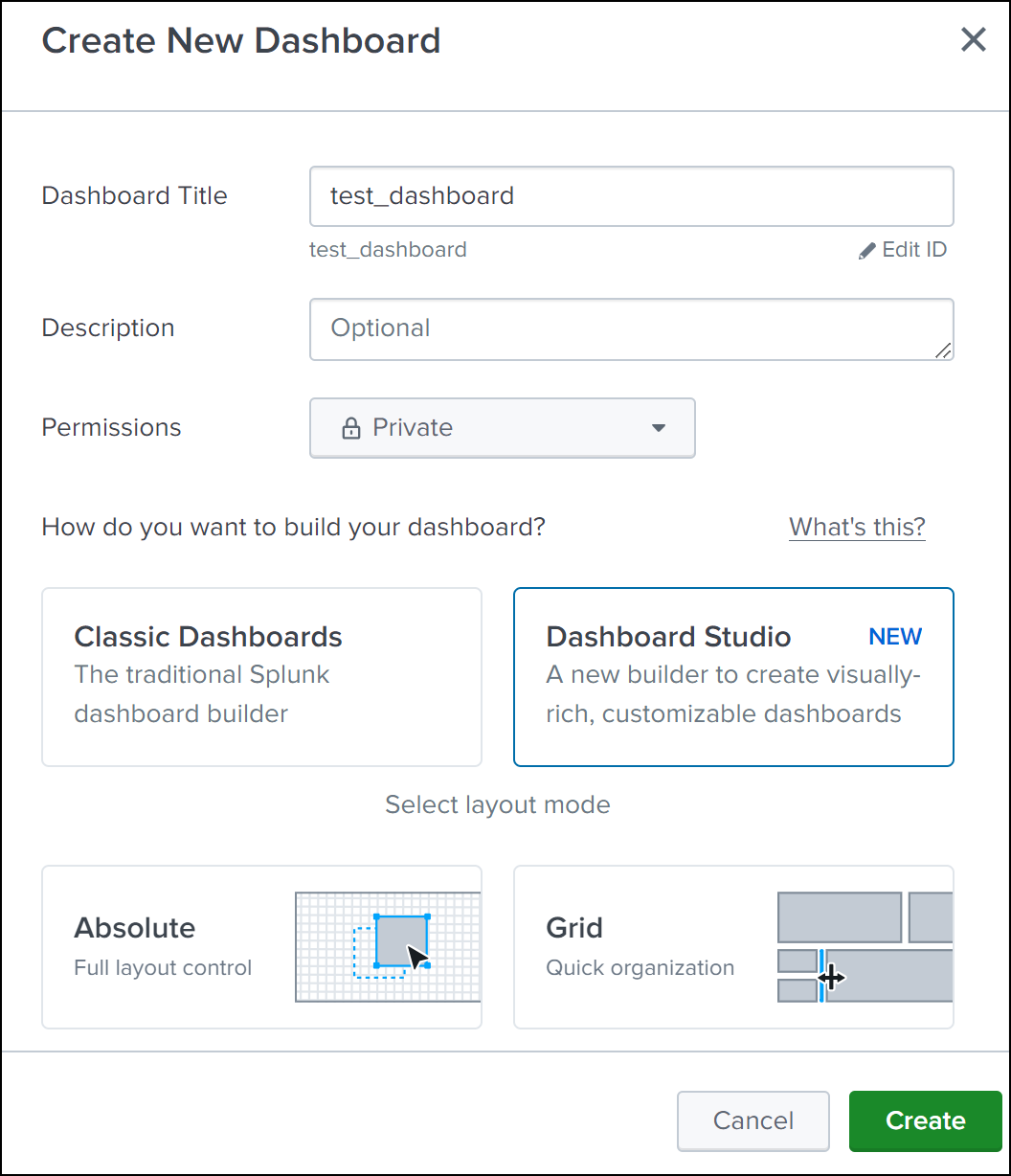

Geben Sie auf der Seite Create New Dashboard die folgenden Parameter an:

-

Dashboard Title - Geben Sie einen Titel Ihrer Wahl an.

-

Description - Optional können Sie eine Beschreibung zu Ihrer Referenz angeben.

-

Permission - Wählen Sie je nach Anforderung Private oder Shared in App aus.

-

Wählen Sie Dashboard Studio aus.

-

Wählen Sie ein beliebiges Layout (Absolute oder Grid) aus und klicken Sie dann auf Create.

Nachdem Sie auf Create geklickt haben, wählen Sie das Source-Symbol aus dem Layout aus.

-

-

Löschen Sie die vorhandenen Daten, fügen Sie die in Schritt 2 kopierten Daten ein und klicken Sie auf Back.

-

Klicken Sie auf Save.

Sie können das Beispiel-Dashboard anzeigen.

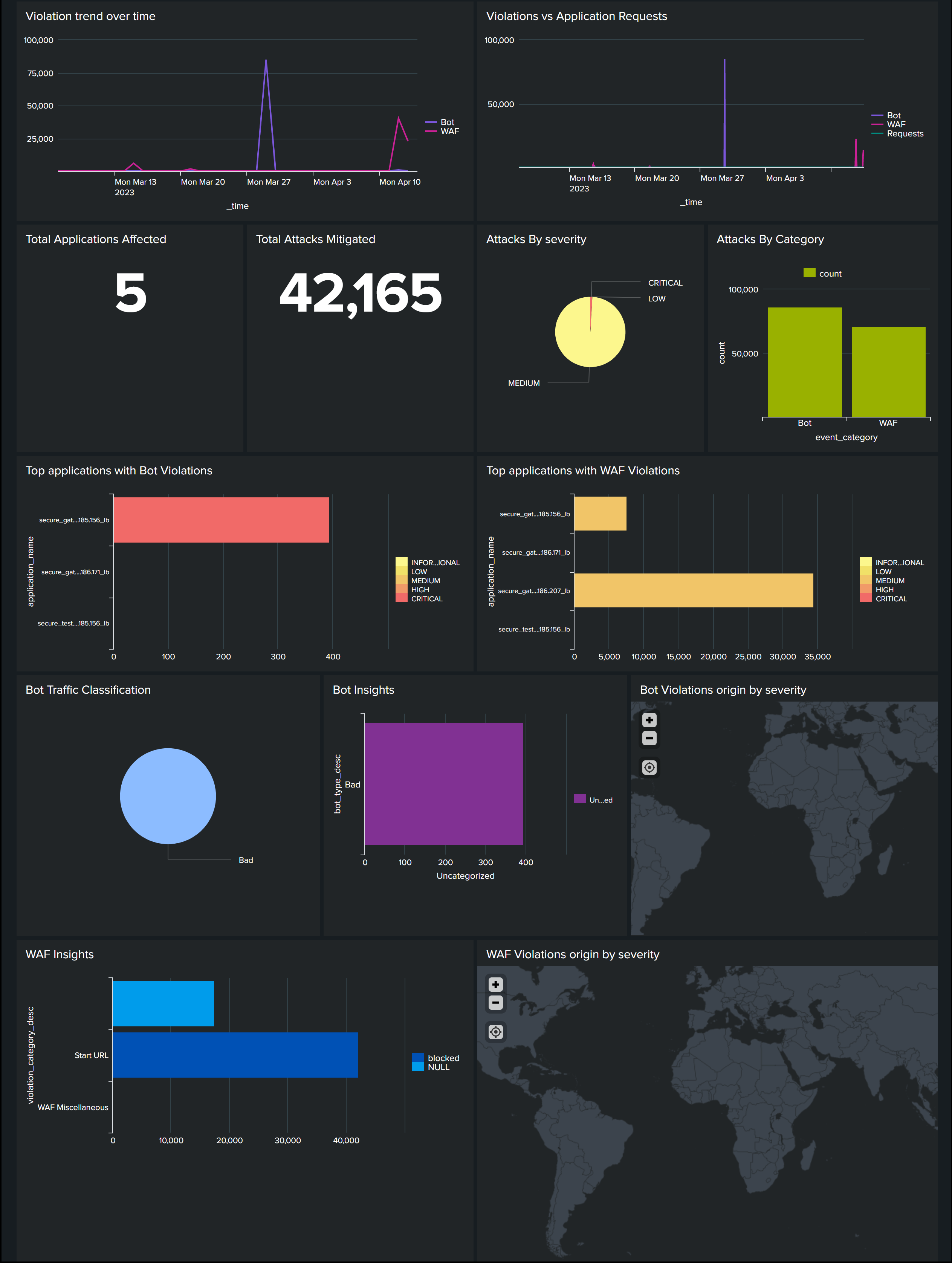

Das Folgende ist ein Beispiel-Dashboard für WAF und Bot.

NetScaler Console On-Prem für den Export von Daten nach Splunk konfigurieren

Sie haben nun alles in Splunk vorbereitet. Der letzte Schritt besteht darin, NetScaler Console zu konfigurieren, indem Sie ein Abonnement erstellen und das Token hinzufügen.

Nach Abschluss des folgenden Verfahrens können Sie das aktualisierte Dashboard in Splunk anzeigen, das derzeit in Ihrer NetScaler Console verfügbar ist:

-

Melden Sie sich bei NetScaler Console an.

-

Navigieren Sie zu Settings > Observability Integration.

-

Klicken Sie auf der Seite Integrations auf Add.

-

Geben Sie auf der Seite Create Subscription die folgenden Details an:

-

Geben Sie im Feld Subscription Name einen Namen Ihrer Wahl an.

-

Wählen Sie NetScaler Console als Source aus und klicken Sie auf Next.

-

Wählen Sie Splunk aus und klicken Sie auf Configure. Auf der Seite Configure Endpoint:

-

End Point URL – Geben Sie die Splunk-Endpunktdetails an. Der Endpunkt muss im Format https://SPLUNK_PUBLIC_IP:SPLUNK_HEC_PORT/services/collector/event vorliegen.

Hinweis:

Aus Sicherheitsgründen wird die Verwendung von HTTPS empfohlen.

-

SPLUNK_PUBLIC_IP – Eine gültige IP-Adresse, die für Splunk konfiguriert ist.

-

SPLUNK_HEC_PORT – Bezeichnet die Portnummer, die Sie während der HTTP-Ereignisendpunktkonfiguration angegeben haben. Die Standard-Portnummer ist 8088.

-

Services/collector/event – Bezeichnet den Pfad für die HEC-Anwendung.

-

-

Authentication token – Kopieren Sie das Authentifizierungstoken aus Splunk und fügen Sie es ein.

-

Klicken Sie auf Submit.

-

-

Klicken Sie auf Next.

-

Klicken Sie auf Add Insights und wählen Sie auf der Registerkarte Select Feature die Funktionen aus, die Sie exportieren möchten, und klicken Sie auf Add Selected.

Hinweis:

Wenn Sie NetScaler Console Audit Logs ausgewählt haben, können Sie Daily oder Hourly für die Häufigkeit des Exports von Audit-Protokollen nach Splunk auswählen.

-

Klicken Sie auf Next.

-

Auf der Registerkarte Select Instance können Sie entweder Select All Instances oder Custom select auswählen und dann auf Next klicken.

-

Select All Instances - Exportiert Daten von allen NetScaler-Instanzen nach Splunk.

-

Custom select - Ermöglicht Ihnen die Auswahl der NetScaler-Instanzen aus der Liste. Wenn Sie bestimmte Instanzen aus der Liste auswählen, werden die Daten nur von den ausgewählten NetScaler-Instanzen nach Splunk exportiert.

-

-

Klicken Sie auf Submit.

Hinweis:

Die Daten für die ausgewählten Einblicke werden sofort nach der Erkennung von Verletzungen in NetScaler Console an Splunk übertragen.

-

Dashboards in Splunk anzeigen

Nachdem Sie die Konfiguration in NetScaler Console abgeschlossen haben, werden die Daten von NetScaler Console exportiert und die Ereignisse erscheinen in Splunk.

Sie sind bereit, das aktualisierte Dashboard in Splunk ohne zusätzliche Schritte anzuzeigen.

Gehen Sie zu Splunk und klicken Sie auf das von Ihnen erstellte Dashboard, um das aktualisierte Dashboard anzuzeigen.

Das Folgende ist ein Beispiel für das aktualisierte WAF- und Bot-Dashboard:

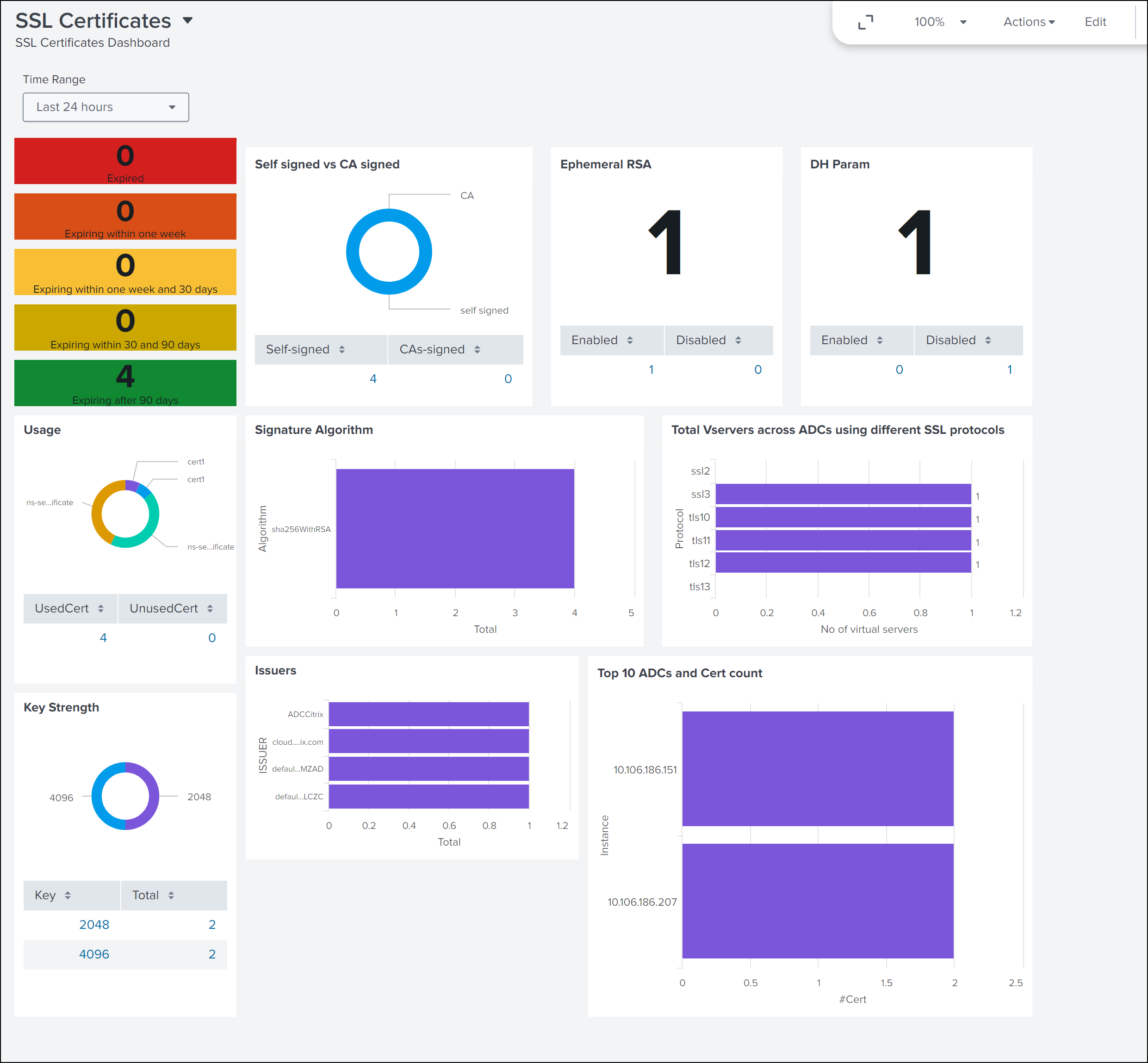

Das folgende Dashboard ist ein Beispiel für das aktualisierte SSL-Zertifikat-Einblicke-Dashboard.

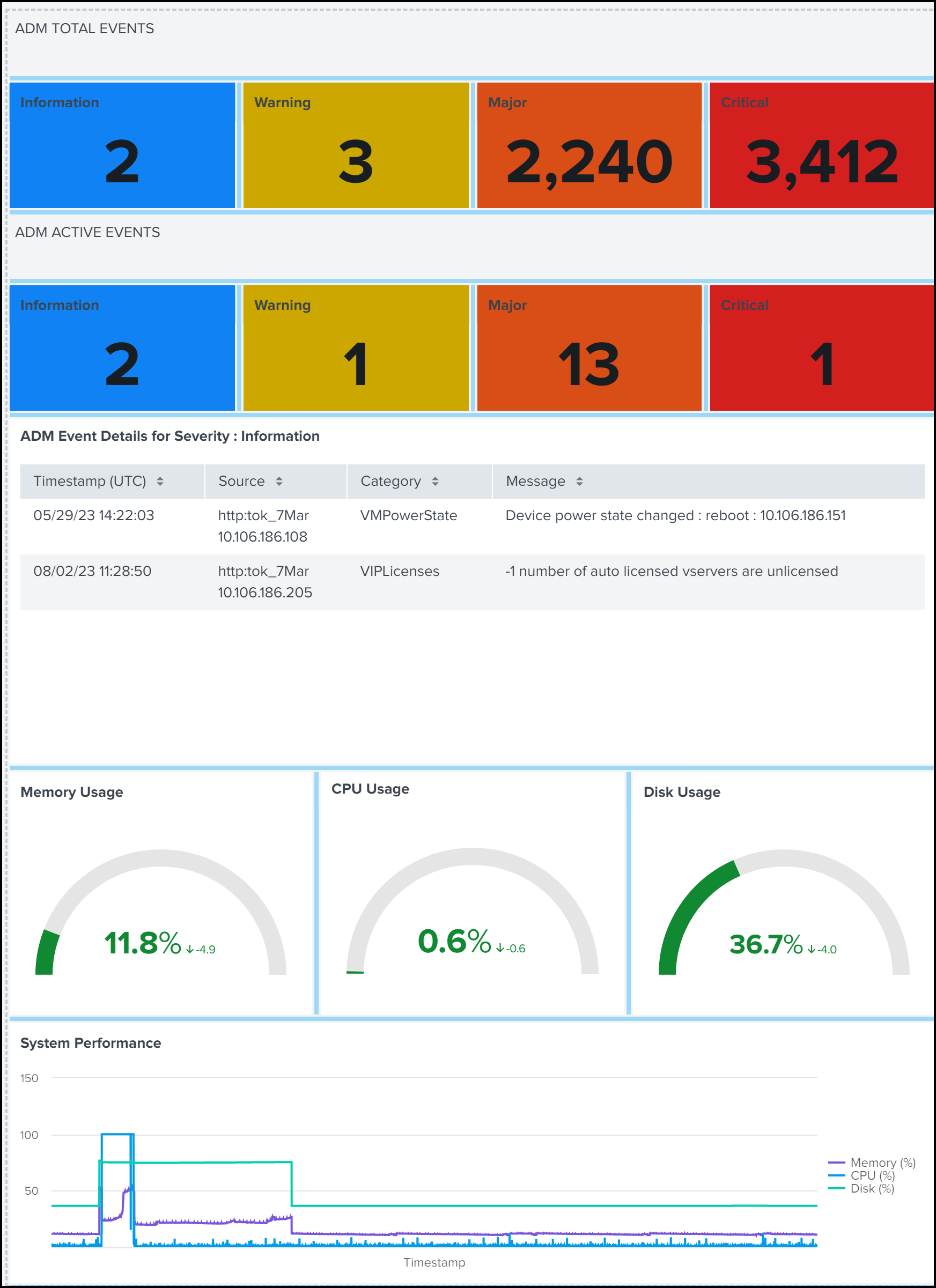

Das folgende Dashboard ist ein Beispiel für das aktualisierte Ereignisse- und Metriken-Dashboard.

Hinweis:

Die Nutzungsdaten für Speicher, CPU und Festplatte zeigen den aktuellen Wert von der NetScaler Console an. Der Auf- und Abwärtstrend dieser Werte wird basierend auf dem Vergleich des vorherigen Werts alle 5 Minuten angezeigt.

Abgesehen vom Dashboard können Sie Daten in Splunk auch nach dem Erstellen des Abonnements anzeigen.

-

Klicken Sie in Splunk auf Search & Reporting.

-

In der Suchleiste:

-

Geben Sie

sourcetype="metrics"ein und wählen Sie die Dauer aus der Liste, um die Metrikdaten der NetScaler Console anzuzeigen. -

Geben Sie

sourcetype="event"ein und wählen Sie die Dauer aus der Liste, um die Ereignisdaten der NetScaler Console anzuzeigen. -

Geben Sie

sourcetype="bot"odersourcetype="waf"ein und wählen Sie die Dauer aus der Liste, um Bot-/WAF-Daten anzuzeigen. -

Geben Sie

sourcetype="ssl"ein und wählen Sie die Dauer aus der Liste, um die SSL-Zertifikat-Einblicke-Daten anzuzeigen. -

Geben Sie

sourcetype="gateway_insights"ein und wählen Sie die Dauer aus der Liste, um die Gateway-Einblicke-Daten anzuzeigen. -

Geben Sie

sourcetype="hdx_insights"ein und wählen Sie die Dauer aus der Liste, um die HDX-Einblicke-Daten anzuzeigen. -

Geben Sie

sourcetype= "audit_logs"ein und wählen Sie die Dauer aus der Liste, um die Audit-Protokolldaten anzuzeigen.

-