-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

NetScalerの高度な分析

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NetScalerの高度な分析

NetScalerの高度な分析は、NetScalerによって収集されたデータを調べ、そのパフォーマンスに関する貴重な洞察を抽出します。高度な分析機能を活用することで、管理者はネットワークのパフォーマンスに関する洞察を得て、ネットワーク全体の信頼性、パフォーマンス、およびセキュリティを強化するための積極的な対策を講じることができます。

分析では通常、過去の出来事や行動に関する洞察を得るために履歴データを調べます。高度な分析では、より高度な手法を使用して過去の出来事に関する洞察を得たり、将来の傾向や潜在的な結果を予測したりします。

NetScalerの高度な分析のメリット

NetScalerの高度な分析には、次のようなメリットがあります:

- 異常なネットワーク挙動の早期発見

- セキュリティ体制の強化

- 最適化されたリソース配分

- アプリケーションレベルのトラフィックパターンのより深い理解

SplunkでのNetScalerの高度な分析

NetScalerの高度な分析は、Splunkなどのサードパーティの監視ツールを使用してネットワークトラフィックデータを収集および分析します。NetScalerの高度な分析は、ネットワークトラフィックを継続的に監視し、アプリケーション層でトランザクションを分析し、トランザクションバイトが事前定義されたしきい値(アップロードおよびダウンロードトランザクションバイト)を超えた場合にフラグを立てることができる堅牢なシステムの開発を目的としています。

NetScalerは、統計的手法を含む異常検出手法を採用して異常動作を特定します。これらの手法では、過去 21 日間のデータを利用して、正常な動作と見なされる動作の信頼できるベースラインを確立します。NetScalerは、受信トラフィックをリアルタイムで注意深く監視します。高度なアルゴリズムを使用して通常のトランザクションのしきい値を定義します。これらの閾値は動的です。つまり、過去のデータとドメインの知識に基づいて継続的に調整されます。トランザクションが事前定義されたしきい値を超えると、システムはすぐにフラグを立て、さらなる調査を求めます。

異常が検出されると、NetScalerは管理者に調査して対処するよう通知します。この通知により、潜在的な不正行為や疑わしい活動を迅速に特定して対処し、すべてのユーザーにとってより安全で安全な環境を実現できます。メールまたはSplunkがサポートする通知オプションのいずれかを使用して通知できます。通知オプションの詳細については、「 アラートアクションの設定」を参照してください。

SplunkでNetScalerの高度な分析を設定

SplunkでNetScalerの高度な分析アプリを設定するには、次の手順を実行します:

前提条件

-

NetScalerがメトリックとトランザクションデータをSplunkにエクスポートしていることを確認します。

-

トランザクションデータ:NetScalerからSplunkへのデータのエクスポートを構成する方法については、「 NetScalerからSplunkへのトランザクションログの直接エクスポート」を参照してください。この設定に加えて、アナリティクスプロファイルの UserAgent 変数と URL 変数をエクスポートするには、次の引数を有効にする必要があります:

-httpURL ENABLED -httpUserAgent ENABLED <!--NeedCopy-->サンプルコマンド

set analytics profile <http analytics profile name> -collectors <splunk hec endpoint service name> -type webinsight -httpURL ENABLED -httpUserAgent ENABLED -httpContentType ENABLED -analyticsAuthToken "Splunk <HEC_TOKEN HERE>" -analyticsEndpointUrl "/services/collector/event" -analyticsEndpointContentType "application/json" <!--NeedCopy-->既存の分析プロファイルでユーザーエージェントと URL のエクスポートを有効にする:

set analytics profile <http analytics profile name> --httpClientSideMeasurements ENABLED -httpURL ENABLED -httpUserAgent ENABLED <!--NeedCopy--> -

メトリクス:NetScalerからSplunkにメトリックを直接エクスポートする方法については、「 メトリクスをNetScalerからSplunkに直接エクスポートする」を参照してください。

-

-

Python for Scientific Computing アプリが Splunk にインストールされていることを確認します。このアプリをインストールするには、[アプリ] > [アプリを管理] に移動し、[ 他のアプリを参照] をクリックしてPython for Scientific computing アプリを検索し、[ インストール] をクリックします。

-

https://www.citrix.com/downloads/citrix-adc/splunk-apps/list-of-apps.htmlから

.splファイルをダウンロードします 。 -

21 日分のデータを保存できるインデックスが Splunk に存在することを確認してください。既存のインデックスを使用するか、 イベントタイプの新しいインデックスを作成できます。インデックスの作成方法については、 Splunk のドキュメントを参照してください。

構成

- Splunk にログインします。

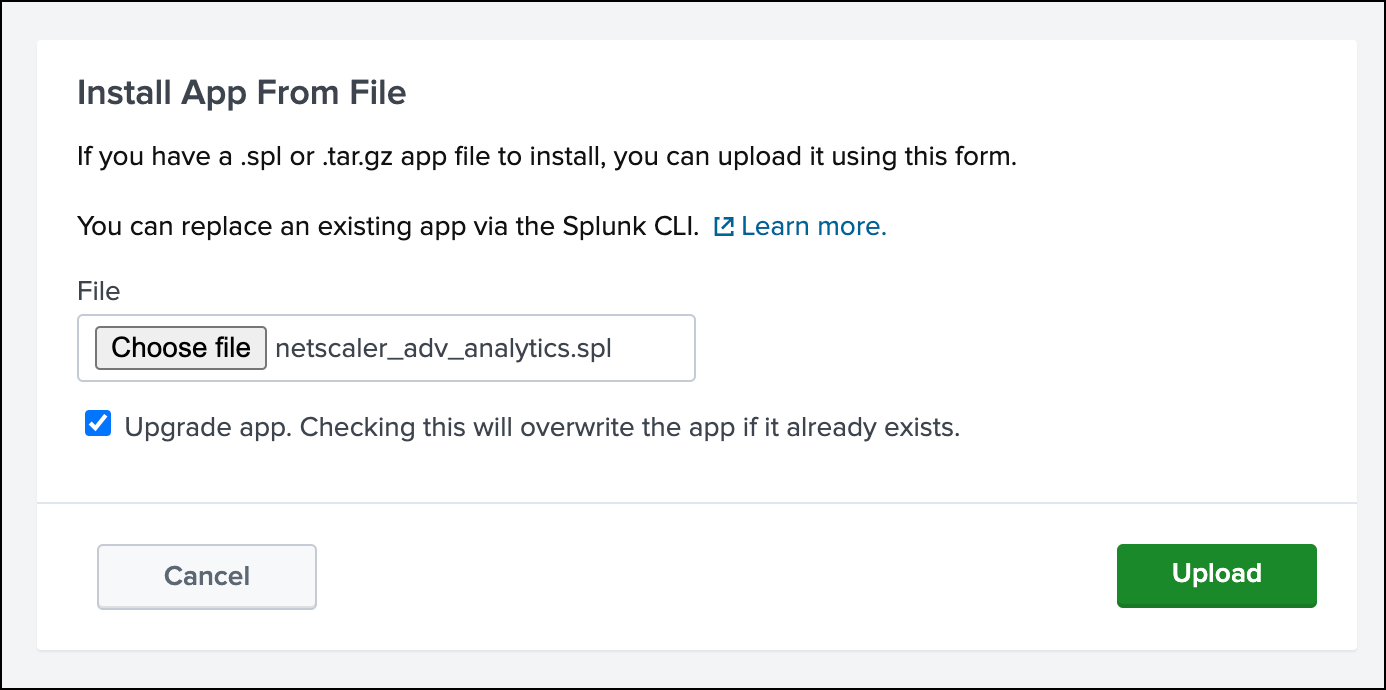

- [ アプリ] > [アプリの管理 ] に移動し、[ ファイルからインストール] をクリックします。

-

[

.splファイルを選択 ] をクリックしてファイルをアップロードします。

- [ アップロード ] をクリックし、[ アプリの設定ページに進む] をクリックします。

-

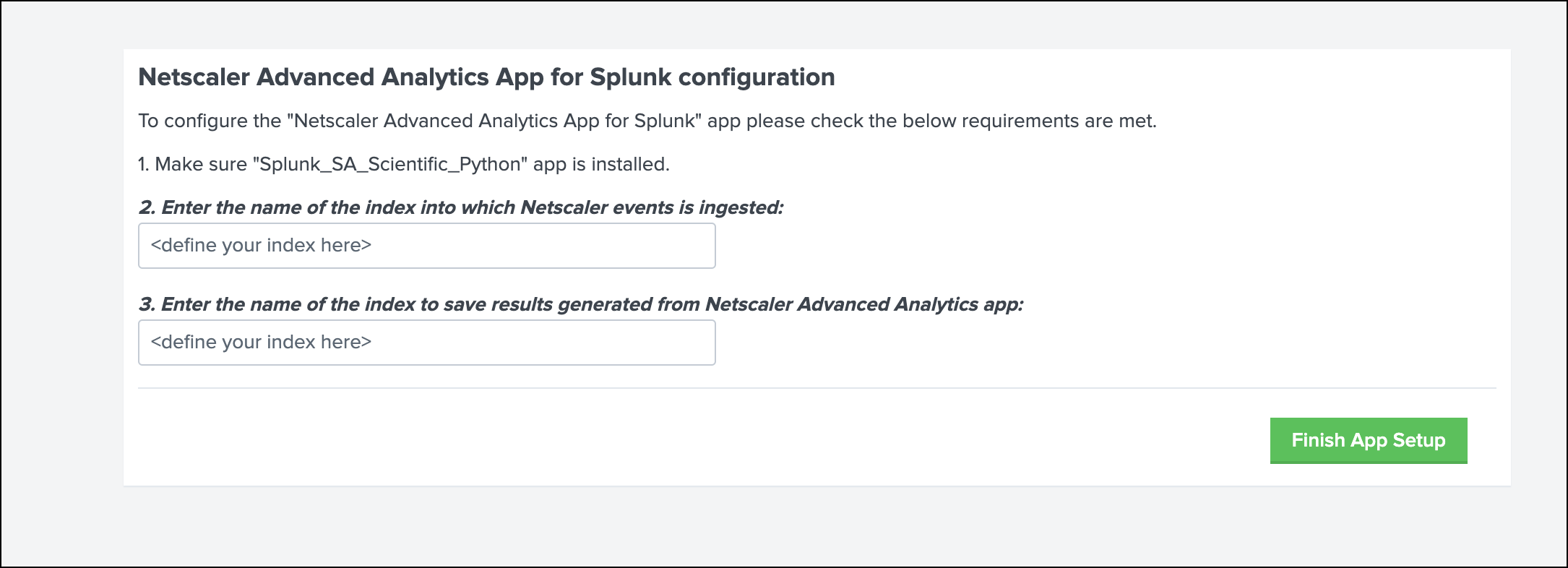

Splunk向けNetScalerの高度な分析アプリの設定ページで 、次のフィールドにデータを入力します:

- NetScalerイベントが取り込まれるインデックスの名前、つまりNetScalerからのデータが保存されるインデックスの名前を入力します。

- NetScaler Advanced Analyticsアプリから生成された結果を保存するインデックスの名前を入力します。これは、Splunkアプリから生成されたデータが保存されるインデックスです。インデックスには最低 21 日間のデータを保存する必要があります。

-

[ アプリの設定を終了] をクリックします。

- アップロードが完了したら、「 アプリ 」に移動し、「 NetScalerアドバンストアナリティクス」をクリックします。

注:

アプリが異常の予測を開始するまでには、最低 20 日かかります。

SplunkのNetScaler アドバンストアナリティクスダッシュボード

NetScalerの高度な分析インサイトは、さまざまなユースケースに関するデータを提供する複数のダッシュボードで構成されています。

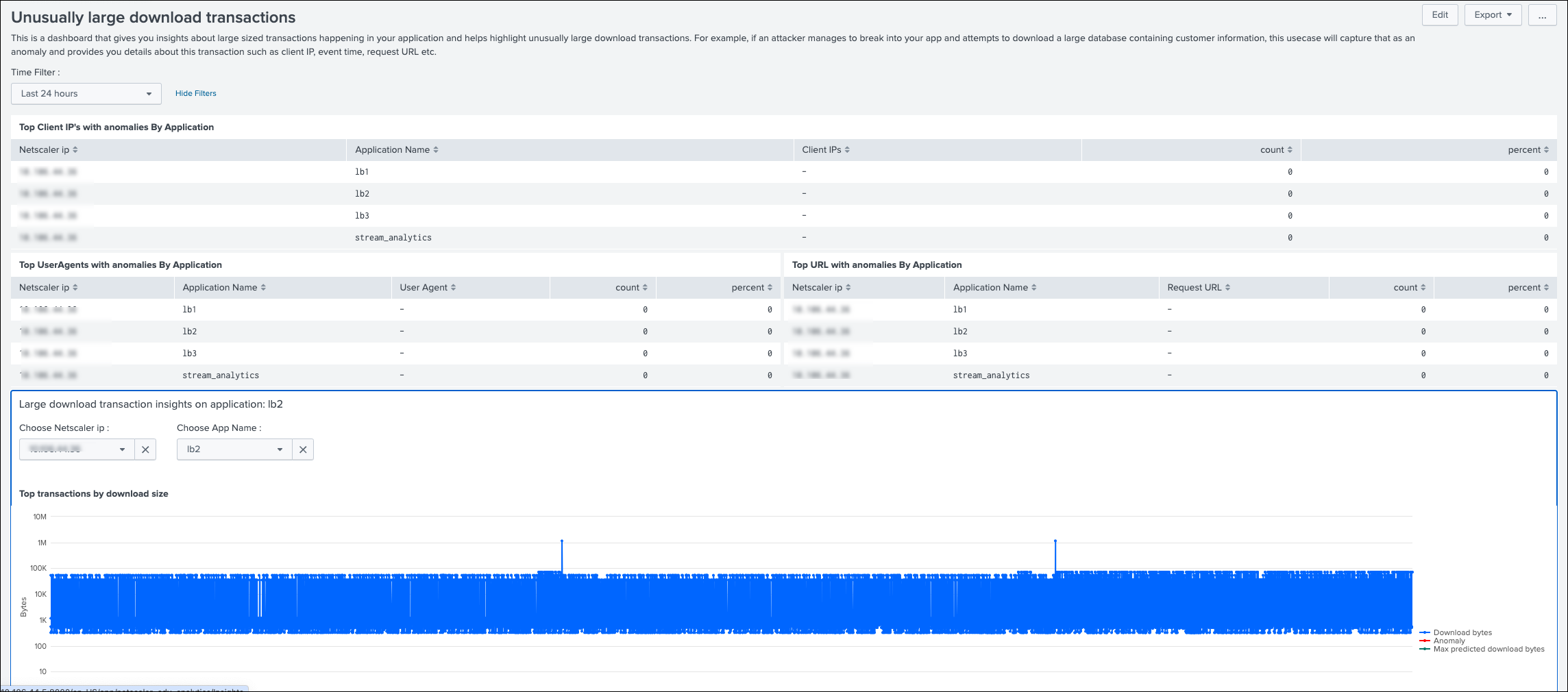

異常に大量のダウンロードトランザクション

異常に大きいダウンロードトランザクションダッシュボードを使用して 、アプリケーションからダウンロードされたデータが異常に多いトランザクションを分析できます。

例:攻撃者がアプリケーションに侵入し、機密情報を含む大規模なデータベースをダウンロードしようとした場合、このシナリオは「 異常に大きいダウンロードトランザクション 」ダッシュボードに異常として記録されます。ダッシュボードを使用して、クライアントIPアドレス、イベント時間、リクエストURL、ユーザーエージェントなどのトランザクションの詳細を取得できます。

次のカテゴリに基づいてデータをフィルタリングできます:

- 時間

- NetScaler IPアドレス

- アプリケーション名

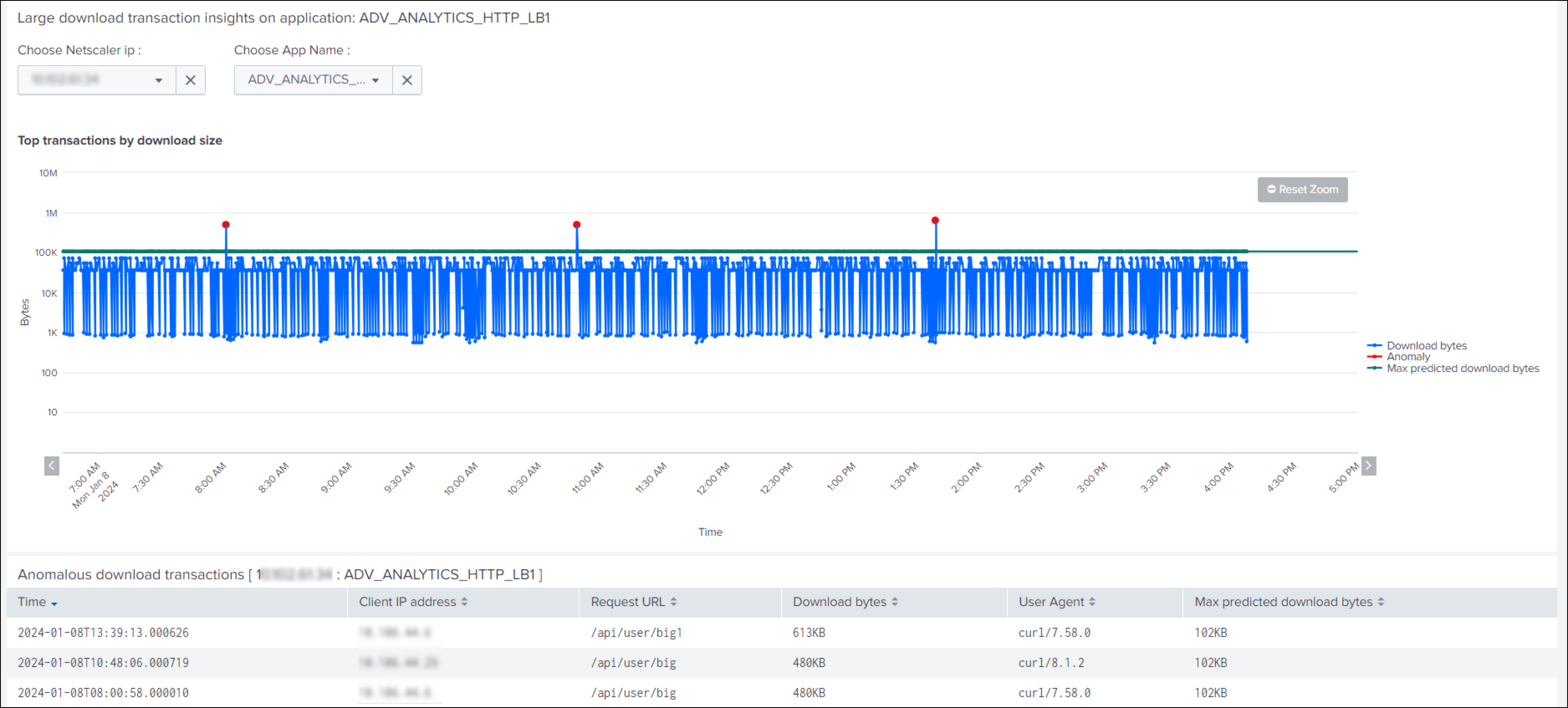

選択した時間枠で、ダッシュボードには上位のクライアントIPアドレス、上位のUserAgents、および異常のある上位URLが表示されます。NetScaler IPアドレスとアプリケーション名に基づいてデータをフィルタリングすることで、異常をさらに詳しく調べることができます。

選択したNetScaler IPアドレスとアプリケーション名について、ダウンロードサイズの大きいトランザクションを含むすべてのトランザクションを示すグラフが表示されます。グラフには、ダウンロードされたバイト数、 予想される最大ダウンロードバイト数、および異常値の詳細が含まれています。

データを PDF にエクスポートしたり、ダッシュボードを複製したり、ダッシュボードをホームダッシュボードとして設定したりできます。

アップロードトランザクションが異常に大きい

異常に大きいアップロードトランザクションダッシュボードを使用して 、アプリケーションへのデータアップロード量が異常に多いトランザクションを分析できます。

例:攻撃者がなんとかアプリケーションに侵入し、ストレージを使い果たそうとして巨大なファイルをアップロードしようとした場合、このシナリオは「 異常に大きいアップロードトランザクション 」ダッシュボードに異常として報告されます。このダッシュボードを使用すると、クライアントのIPアドレス、イベント時間、リクエストURL、ユーザーエージェントなど、異常なトランザクションの詳細を取得できます。

次のカテゴリに基づいてデータをフィルタリングできます:

- 時間

- NetScaler IPアドレス

- アプリケーション名

選択した時間枠で、ダッシュボードには、上位のクライアントIPアドレス、上位のユーザーエージェント、および異常のある上位URLが表示されます。NetScaler IPアドレスとアプリケーション名に基づいてデータをフィルタリングすることで、異常をさらに詳しく調べることができます。

選択したNetScaler IPアドレスとアプリケーション名について、アップロードサイズの大きいトランザクションを含むすべてのトランザクションを示すグラフが表示されます。グラフには、アップロードされたバイト数、予想される最大アップロードバイト数、および異常値の詳細が含まれます。

データを PDF にエクスポートしたり、ダッシュボードを複製したり、ダッシュボードをホームダッシュボードとして設定したりできます。

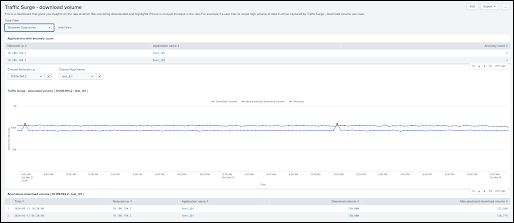

トラフィックの急増-ダウンロード量

トラフィックサージ-ダウンロードボリュームダッシュボードを使用して 、ボットによるアプリケーションからのデータダウンロードの異常シナリオを分析できます。ダッシュボードには、ダウンロード速度が異常に増加しているかどうかが強調表示されます。

例:ユーザーまたはボットが通常のダウンロード速度よりも速く大量のデータをダウンロードしようとした場合、このシナリオはトラフィックの急増と見なされ、異常として報告されます。1 日あたりの平均ダウンロードデータが 500 MB で、ボットが 2 GB のデータをダウンロードしようとした場合、このシナリオはダウンロードデータ量が異常に多いと考えられます。

次のカテゴリに基づいてデータをフィルタリングできます:

- 時間

- NetScaler IPアドレス

- アプリケーション名

選択した期間に、異常が報告されたNetScaler IPアドレスとアプリケーション名のリストがダッシュボードに表示されます。NetScaler IPアドレスとアプリケーション名に基づいてデータをフィルタリングすることで、異常をさらに詳しく調べることができます。

選択したNetScaler IPアドレスとアプリケーション名について、データダウンロード、予測データダウンロードの最大数、および異常を示すグラフが表示されます。

データを PDF にエクスポートしたり、ダッシュボードを複製したり、ダッシュボードをホームダッシュボードとして設定したりできます。

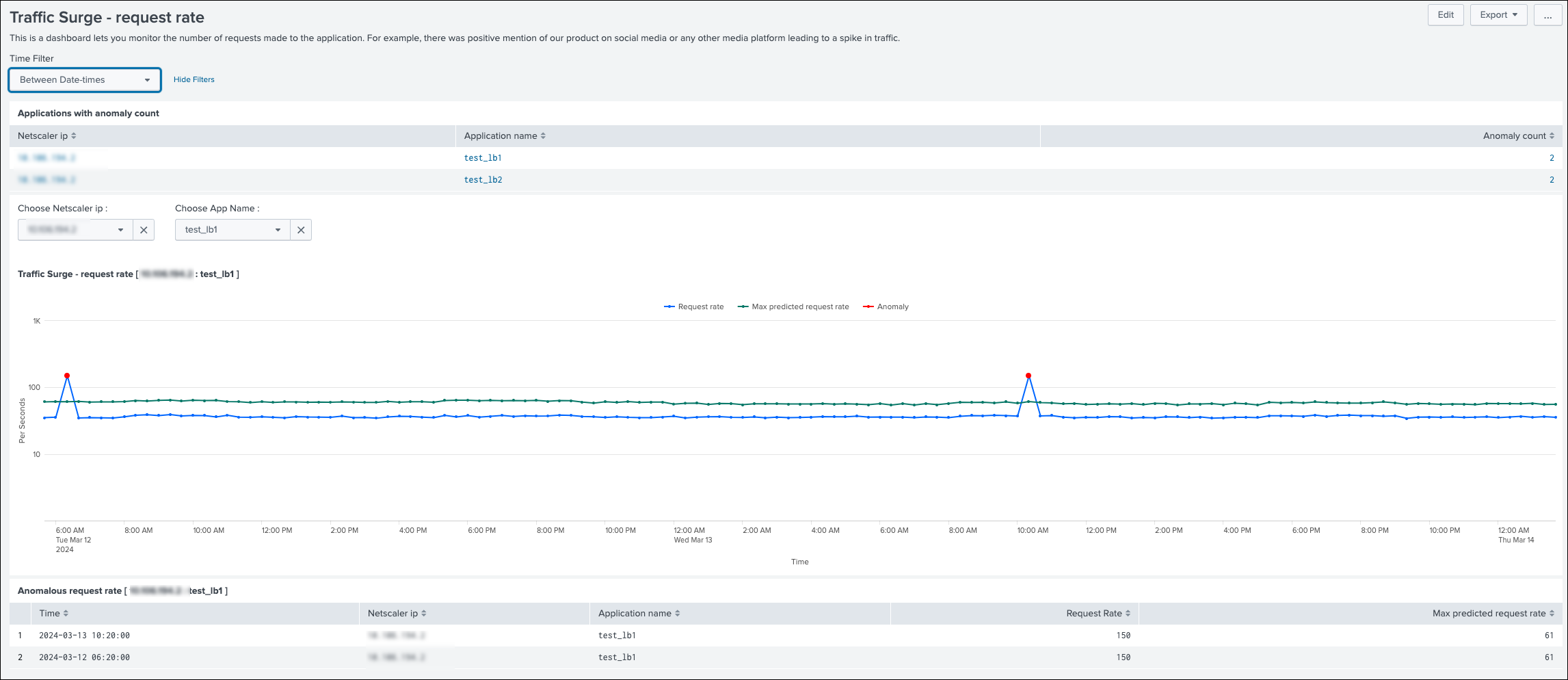

トラフィックサージ-リクエスト率

トラフィックサージ-リクエスト率ダッシュボードを使用して 、アプリケーションが受信した異常な要求率を分析できます。アプリケーションとの間で送受信されるトラフィックを制御できます。ボット攻撃は、異常な高いリクエストレートを実行する可能性があります。

例:1 分あたり 100 件のリクエストを許可するようにアプリケーションを構成していて、1 分あたり 350 リクエストが確認された場合、このシナリオはボット攻撃の可能性があると見なされ、異常として報告されます。

次のカテゴリに基づいてデータをフィルタリングできます:

- 時間

- NetScaler IPアドレス

- アプリケーション名

NetScaler IPアドレスとアプリケーション名に基づいてデータをフィルタリングすることで、異常をさらに詳しく調べることができます。

選択したNetScaler IPアドレスとアプリケーション名について、リクエスト率、最大予測要求レート、および異常を示すグラフが表示されます。

データを PDF にエクスポートしたり、ダッシュボードを複製したり、ダッシュボードをホームダッシュボードとして設定したりできます。

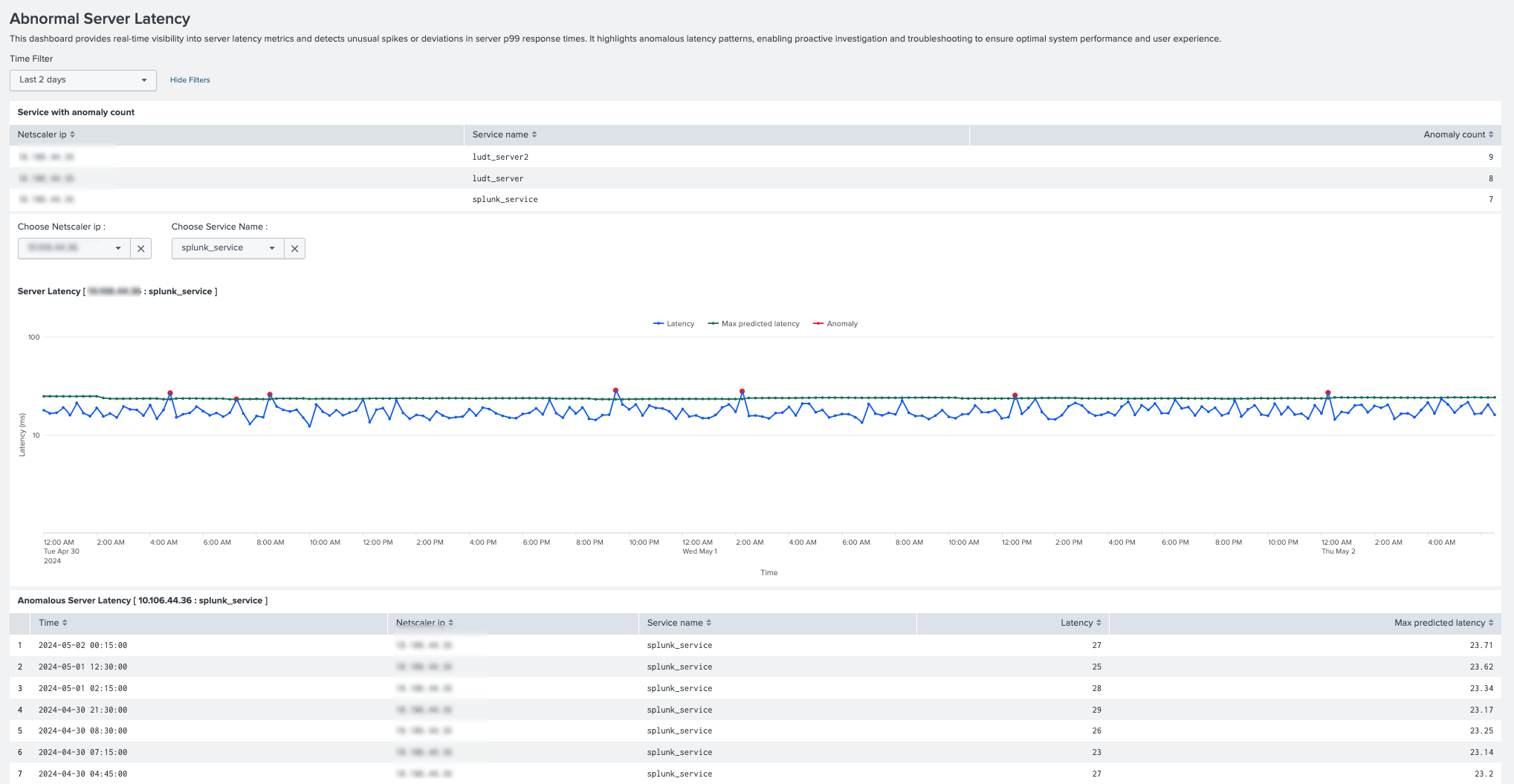

異常なサーバー遅延

異常サーバーレイテンシーダッシュボードを使用すると、サーバーレイテンシーメトリックをリアルタイムで可視化したり 、サーバーレイテンシの異常な偏差を検出したりできます。ダッシュボードは異常なレイテンシーパターンを強調表示し、プロアクティブな調査を可能にし、問題のトラブルシューティングに役立ちます。

次のカテゴリに基づいてデータをフィルタリングできます:

- 時間

- NetScaler IPアドレス

- [サービス名]

NetScaler IPアドレスとサービス名に基づいてデータをフィルタリングすることで、異常をさらに詳しく調べることができます。

選択したNetScaler IPアドレスとサービス名について、サーバー遅延を示すグラフが表示されます。

グラフには、レイテンシー、最大予測レイテンシー、および異常が表示されます。

データを PDF にエクスポートしたり、ダッシュボードを複製したり、ダッシュボードをホームダッシュボードとして設定したりできます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.