-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

NetScaler ADCアプライアンスとAWSの仮想プライベートゲートウェイ間のCloudBridge Connectorトンネルの構成

-

データセンターとSoftLayer Enterprise Cloud間のCloudBridge Connectorトンネルの構成

-

NetScalerアプライアンスとCisco IOSデバイス間のCloudBridge Connector トンネルの構成

-

NetScaler ADCアプライアンスとフォーティネットFortiGateアプライアンス間のCloudBridge Connector トンネルを構成する

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

NetScalerアプライアンスとCisco IOSデバイス間のCloudBridge Connector トンネルの構成

NetScalerアプライアンスとCiscoデバイスの間にCloudBridge Connectorトンネルを構成して、2つのデータセンターを接続したり、ネットワークをクラウドプロバイダーに拡張したりできます。NetScalerアプライアンスとCisco IOSデバイスは、CloudBridge Connector トンネルのエンドポイントを形成し、ピアと呼ばれます。

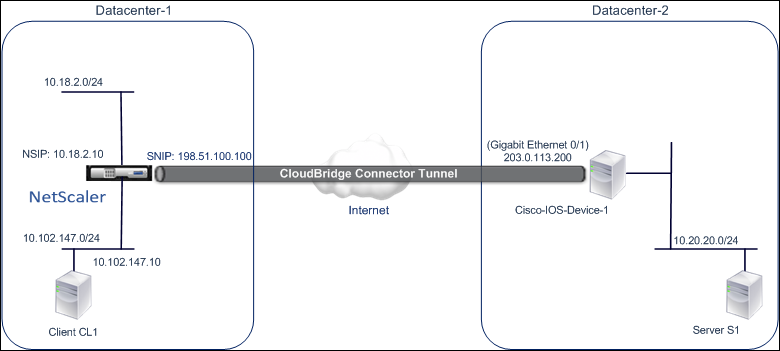

CloudBridge Connector のトンネル構成とデータフローの例

CloudBridge Connector トンネル内のトラフィックフローの図として、次のデバイス間にCloudBridge Connector トンネルが設定されている例を考えてみましょう。

- データセンター1として指定されたデータセンターにあるNetScalerアプライアンスNS_Appliance-1

- データセンター-2 として指定されたデータセンター内の Cisco IOS デバイス Cisco-IOS-Device-1

NS_Appliance-1 と Cisco-IOS-Device-1 により、CloudBridge Connector トンネルを介したデータセンター 1 とデータセンター 2 のプライベートネットワーク間の通信が可能になります。この例では、NS_Appliance-1 と Cisco-IOS-Device-1 により、CloudBridge Connector トンネルを介したデータセンター 1 のクライアント CL1 とデータセンター 2 のサーバー S1 間の通信が可能になります。クライアント CL1 とサーバー S1 は、異なるプライベートネットワーク上にあります。

NS_Appliance-1 では、CloudBridge Connector のトンネル構成には IPsec プロファイルエンティティ NS_Cisco_IPsec_Profile、CloudBridge Connector トンネルエンティティ NS_Cisco_Tunnel、およびポリシーベースルーティング (PBR) エンティティ ns_Cisco_PBR が含まれます。

詳細については、 Citrix ADCアプライアンスとCisco IOSデバイスの設定間のCloudBridge Connector トンネルを参照してください 。

CloudBridge Connectorのトンネル設定について考慮すべきポイント

NetScalerアプライアンスとCisco IOSデバイス間のCloudBridge Connector トンネルを構成する前に、次の点を考慮してください。

-

NetScalerアプライアンスとCisco IOSデバイス間のCloudBridge Connector トンネルでは、次のIPsec設定がサポートされています。

IPSec のプロパティ 設定 IPsec モード トンネルモード IKE バージョン バージョン1 IKE DHグループ DH グループ 2 (1024 ビット MODPアルゴリズム) IKE 認証方式 事前共有キー IKE 暗号化アルゴリズム AES, 3DES IKE ハッシュアルゴリズム HMAC SHA1, HMAC SHA256, HMAC SHA384, HMAC SHA512, HMAC MD5 ESP 暗号化アルゴリズム AES, 3DES ESP ハッシュアルゴリズム HMAC SHA1、HMAC SHA256、HMAC SHA256、HMAC SHA256、HMAC MD5 - CloudBridge Connector の両端にあるNetScalerアプライアンスとCisco IOSデバイスでも同じIPsec設定を指定する必要があります。

- NetScalerには、IKEハッシュアルゴリズムとESPハッシュアルゴリズムを指定するための共通パラメータ(IPSecプロファイル)が用意されています。また、IKE 暗号化アルゴリズムと ESP 暗号化アルゴリズムを指定するための、もう 1 つの共通パラメータも用意されています。 そのため、Cisco デバイスでは、IKE(IKE ポリシーの作成中)と ESP(IPsec トランスフォームセットの作成中)に同じハッシュアルゴリズムと同じ暗号化アルゴリズムを指定する必要があります。

- 次のことを許可するには、NetScaler側とCiscoデバイス側でファイアウォールを構成する必要があります。

- ポート 500 の任意の UDP パケット

- ポート 4500 の任意の UDP パケット

- 任意の ESP(IP プロトコル番号 50)パケット

CloudBridge Connector トンネル用の Cisco IOS デバイスの設定

Cisco IOS デバイスで CloudBridge Connectorトンネルを設定するには、Cisco IOS コマンドラインインターフェイスを使用します。これは、Ciscoデバイスの設定、モニタリング、および保守のための主要なユーザインターフェイスです。

Cisco IOS デバイスで CloudBridge Connector のトンネル設定を開始する前に、次のことを確認してください。

- Cisco IOS デバイスに管理者認証情報を持つユーザアカウントがあります。

- Cisco IOS コマンドラインインターフェイスに精通している。

- Cisco IOS デバイスは稼働中で、インターネットに接続されています。また、CloudBridge Connector トンネルを介してトラフィックを保護するプライベートサブネットにも接続されています。

注記:

Cisco IOS デバイスで CloudBridge Connectorトンネルを設定する手順は、Ciscoのリリースサイクルによって時間が経つにつれ、変更されることがあります。詳細については、Cisco の公式製品ドキュメントに従うことをお勧めします。詳細については、「 IPsec VPNトンネルの構成 」を参照してください。

Citrix ADCアプライアンスとCisco IOSデバイスの間にCloudBridgeコネクタトンネルを設定するには、CiscoデバイスのIOSコマンドラインで次のタスクを実行します。

- IKE ポリシーを作成します。

- IKE 認証用の事前共有キーを設定します。

- トランスフォームセットを定義し、トンネルモードで IPSec を設定します。

- 暗号アクセスリストを作成する

- クリプトマップを作成する

- インターフェイスにクリプトマップを適用する

次の手順の例では、「CloudBridge Connector の設定とデータフローの例」 で説明されているCisco IOS device Cisco-IOS-Device-1の設定を作成します。

IKE ポリシーを作成するには、 IKE ポリシー pdf を参照してください。

Cisco IOS コマンドラインを使用して事前共有キーを設定するには、次の手順を実行します。

Cisco IOS デバイスのコマンドプロンプトで、グローバル構成モードで次のコマンドを、表示されている順序で入力します。

| コマンド | 例 | コマンドの説明 |

|---|---|---|

| crypto isakmp identity address | Cisco-ios-device-1(config)# crypto isakmp identity address | IKEネゴシエーション中にピア(NetScalerアプライアンス)と通信するときに使用するCisco IOSデバイスのISAKMP ID(アドレス)を指定します。この例では、IP アドレス 203.0.113.200(Cisco-IOS-Device-1 のギガビットイーサネットインターフェイス 0/1)をデバイスの ID として使用するアドレスキーワードを指定します。 |

| crypto isakmp key keystringaddress peer-address | Cisco-IOS-Device-1 (config) # クリプトは KMP キーの例事前共有キーアドレス 198.51.100.100 | IKE 認証用の事前共有キーを指定します。この例では、NetScalerアプライアンスNS_Appliance-1(198.51.100.100)で使用する共有キーの例/事前共有キーを構成します。Cisco IOS デバイスと NetScaler アプライアンス間でIKE 認証を成功させるには、NetScaler アプライアンスで同じ事前共有キーを設定する必要があります。 |

Cisco IOS コマンドラインを使用して暗号アクセスリストを作成するには、次の手順を実行します。

Cisco IOS デバイスのコマンドプロンプトで、グローバル構成モードで次のコマンドを次の順序で入力します。

| コマンド | 例 | コマンドの説明 |

|---|---|---|

| access-listaccess-list-number permit IPsource source-wildcard destination destination-wildcard | Cisco-ios-device-1(config)# access-list 111 permit ip 10.20.20.0 0.0.0.255 10.102.147.0 0.0.0.255 | CloudBridge Connector トンネルで IP トラフィックを保護するサブネットを決定する条件を指定します。この例では、サブネット 10.20.0/24(Cisco-IOS-デバイス 1 側)および 10.102.147.0/24(NS_アプライアンス 1 側)からのトラフィックを保護するように、アクセスリスト 111 を設定します。 |

Cisco IOS コマンドラインを使用して、トランスフォームを定義して IPSec トンネルモードを設定するには、次の手順を実行します。

Cisco IOS デバイスのコマンドプロンプトで、グローバル構成モードで次のコマンドを、表示されている順序で入力します。 |コマンド|例|コマンドの説明| |–|–|–| |暗号化 ipsec transform-setname esp_authentication_Transform Esp_Authentication_transform 注:Esp_Authentication_Transform は次の値を取ることができます:esp-sha-hmac, esp-sha256-hmac, esp-sha512-hmac, esp-md5-hmac。Esp_encryption_Transform は次の値を取ることができます:esp-aes または esp-3des|Cisco-ios-device-1(config)# crypto ipsec transform-set NS-CISCO-TS esp-sha256-hmac esp-3des|トランスフォームセットを定義し、CloudBridge Connector トンネルピア間のデータ交換時に使用する ESP ハッシュアルゴリズム (認証用) と ESP 暗号化アルゴリズムを指定します。次の例では、トランスフォームセット NS-CISCO-TS を定義し、ESP 認証アルゴリズムを esp-sha256-hmac、ESP 暗号化アルゴリズムを esp-3des に指定しています。| |モードトンネル|Cisco-iOS-device-1(設定暗号トランス)# モードトンネル|IPSec をトンネルモードに設定します。| |exit|Cisco-iOS-device-1 (設定-crypto-trans) # 終了、Cisco-iOS-device-1 (設定) #|グローバル構成モードに戻ります。|

Cisco IOS コマンドラインを使用してクリプトマップを作成するには、次の手順を実行します。

Cisco IOS デバイスのコマンドプロンプトで、グローバル構成モードで次のコマンドを、表示されている順序で入力します。

|コマンド|例|コマンドの説明| |—|–|–| |crypto mapmap-name seq-num ipsec-isakmp|Cisco-ios-device-1 (config)# crypto map NS-CISCO-CM 2 ipsec-isakmp|クリプトマップ構成モードを開始し、クリプトマップのシーケンス番号を指定し、IKE を使用してセキュリティアソシエーション(SA)を確立するようにクリプトマップを設定します。この例では、クリプトマップ NS-CISCO-CM のシーケンス番号 2 と IKE を設定しています。| |ピアIPアドレスを設定|Cisco-ios-device-1 (config-crypto-map)# set peer 172.23.2.7|ピア(NetScalerアプライアンス)をIPアドレスで指定します。この例では、NetScalerアプライアンスのCloudBridge Connector エンドポイントIPアドレスである198.51.100.100を指定しています。| |match addressaccess-list-id|Cisco-ios-device-1 (config-crypto-map)# match address 111|拡張アクセスリストを指定してください。このアクセスリストは、CloudBridge Connectorトンネルを介してIPトラフィックを保護するサブネットを決定する条件を指定します。この例では、アクセスリスト 111 を指定します。| |set transform-set transform-set-name|Cisco-ios-device-1 (config-crypto-map)# set transform-set NS-CISCO-TS|このクリプトマップエントリに使用できるトランスフォームセットを指定します。この例では、トランスフォームセット NS-CISCO-TS を指定しています。| |exit|Cisco-ios-device-1 (config-crypto-map)# exit Cisco-ios-device-1 (config)#|Exit back to global configuration mode.|

Cisco IOS コマンドラインを使用してインターフェイスにクリプトマップを適用するには、次の手順を実行します。

Cisco IOS デバイスのコマンドプロンプトで、グローバル構成モードで次のコマンドを、表示されている順序で入力します。

| コマンド | 例 | コマンドの説明 |

|---|---|---|

| interfaceinterface-ID | Cisco-ios-device-1(config)# interface GigabitEthernet 0/1 | クリプトマップを適用する物理インターフェイスを指定し、インターフェイス構成モードを開始します。この例では、Cisco デバイス Cisco-IOS-Device-1 のギガビットイーサネットインターフェイス 0/1 を指定しています。IP アドレス 203.0.113.200 は、このインターフェイスに既に設定されています。 |

| crypto mapmap-name | Cisco-ios-device-1 (config-if)# crypto map NS-CISCO-CM | クリプトマップを物理インターフェイスに適用します。この例では、クリプトマップ NS-CISCO-CM を適用しています。 |

| exit | Cisco-ios-device-1 (config-if)# exit, Cisco-ios-device-1 (config)# | グローバル構成モードに戻ります。 |

CloudBridge Connectorトンネル用のCitrix ADCアプライアンスの構成

NetScalerアプライアンスとCisco IOSデバイス間のCloudBridge Connector トンネルを構成するには、NetScalerアプライアンスで次のタスクを実行します。NetScalerコマンドラインまたはNetScalerグラフィカルユーザーインターフェイス(GUI)のいずれかを使用できます。

- IPsec プロファイルを作成します。

- IPsec プロトコルを使用する IP トンネルを作成し、IPsec プロファイルをそれに関連付けます。

- PBR ルールを作成して IP トンネルに関連付けます。

Citrix ADCコマンドラインを使用してIPSECプロファイルを作成するには、次の手順を実行します。

コマンドプロンプトで、次のように入力します。

add ipsec profile <name> -psk <string> -ikeVersion v1show ipsec profile <name>

Citrix ADCコマンドラインを使用してIPSECトンネルを作成し、IPSECプロファイルをバインドするには:

コマンドプロンプトで、次のように入力します。

add ipTunnel <name> <remote> <remoteSubnetMask> <local> -protocol IPSEC –ipsecProfileName <string>add ipTunnel <name>

Citrix ADCコマンドラインを使用してPBRルールを作成し、IPSECトンネルをそれにバインドするには、次の手順を実行します。

コマンドプロンプトで、次のように入力します。

add pbr <pbrName> ALLOW –srcIP <subnet-range> -destIP <subnet-range> -ipTunnel <tunnelName>apply pbrsshow pbrs <pbrName>

次のコマンドは、「 CloudBridge Connector の設定とデータフローの例」で説明されているNetScaler appliance NS_Appliance-1の設定を作成します。

> add ipsec profile NS_Cisco_IPSec_Profile -psk examplepresharedkey -ikeVersion v1 –lifetime 315360 –encAlgo 3DES

Done

> add iptunnel NS_Cisco_Tunnel 203.0.113.200 255.255.255.255 198.51.100.100 –protocol IPSEC –ipsecProfileName NS_Cisco_IPSec_Profile

Done

> add pbr NS_Cisco_Pbr -srcIP 10.102.147.0-10.102.147.255 –destIP 10.20.0.0-10.20.255.255 –ipTunnel NS_Cisco_Tunnel

Done

> apply pbrs

Done

<!--NeedCopy-->

GUI を使用して IPSEC プロファイルを作成するには:

- [ システム ] > [ CloudBridge Connector ] > [ IPsec プロファイル]に移動します。

- 詳細ウィンドウで、[ 追加] をクリックします。

-

IPsec プロファイルの追加ダイアログボックスで 、次のパラメータを設定します。

- 名前

- 暗号化アルゴリズム

- ハッシュアルゴリズム

- IKE プロトコルバージョン

- 相互に認証するために 2 つの CloudBridge Connector トンネルピアで使用される IPsec 認証方法を設定します。 事前共有キー認証方法を選択し 、[ 事前共有キーが存在する ] パラメータを設定します。

- [ 作成] をクリックし、[ 閉じる] をクリックします。

GUI を使用して IP トンネルを作成し、IPSEC プロファイルをそのトンネルにバインドするには:

- [ システム ] > [ CloudBridge Connector ] > [ IPトンネル] に移動します。

- 「IPv4 トンネル」タブで、「追加」をクリックします。

- [ IP トンネルの追加 ] ダイアログボックスで、次のパラメータを設定します。

- 名前

- リモート IP

- リモートマスク

- ローカル IP タイプ (「ローカル IP タイプ」ドロップダウンリストで、「サブネット IP」を選択します)。

- ローカル IP (選択した IP タイプの設定済み IP がすべてローカル IP ドロップダウンリストに表示されます。リストから目的の IP を選択します。)

- Protocol

- IPSec プロファイル

- [ 作成] をクリックし、[ 閉じる] をクリックします。

GUI を使用して PBR ルールを作成し、IPSEC トンネルをそのルールにバインドするには

- [ システム ] > [ ネットワーク ] > [ PBR] に移動します。

- [ PBR ] タブで、[ 追加] をクリックします。

-

Create PBR ダイアログボックスで、次のパラメータを設定します。

- 名前

- アクション

- ネクストホップタイプ ( IP トンネルの選択)

- IP トンネル名

- 送信元 IP アドレスが低い

- ソース IP ハイ

- デスティネーション IP フロー

- デスティネーション IP ハイ

- [ 作成] をクリックし、[ 閉じる] をクリックします。

GUI を使用して PBR を適用するには、次の手順を実行します。

- [ システム ] > [ ネットワーク ] > [ PBR] に移動します。

- [ **PBR ] タブでPBRを選択し、[ アクション] リストで[適用] を選択します。**

NetScalerアプライアンス上の対応する新しいCloudBridge Connector トンネル構成がGUIに表示されます。CloudBridge Connector トンネルの現在のステータスは、設定済みのCloudBridgeコネクタペインに表示されます。緑色のドットは、トンネルがアップしていることを示します。赤い点は、トンネルがダウンしていることを示します。

CloudBridge Connector トンネルの監視

CloudBridge Connectorのトンネル統計カウンタを使用して、Citrix ADCアプライアンス上のCloudBridge Connectorトンネルのパフォーマンスを監視できます。Citrix ADCアプライアンスでのCloudBridge Connector トンネル統計の表示の詳細については、「 CloudBridge Connector トンネルの監視」を参照してください。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.