HDX™ Insight データ収集の有効化

HDX Insight は、NetScaler インスタンスを通過する ICA トラフィックに対する前例のないエンドツーエンドの可視性を提供し、NetScaler Console Analytics の一部として、IT 部門が優れたユーザーエクスペリエンスを提供できるようにします。HDX Insight は、ネットワーク、仮想デスクトップ、アプリケーション、およびアプリケーションファブリックに対して、説得力のある強力なビジネスインテリジェンスと障害分析機能を提供します。HDX Insight は、ユーザーの問題を即座にトリアージし、仮想デスクトップ接続に関するデータを収集し、AppFlow レコードを生成して視覚的なレポートとして提示することができます。

NetScaler でデータ収集を有効にするための構成は、展開トポロジにおけるアプライアンスの位置によって異なります。

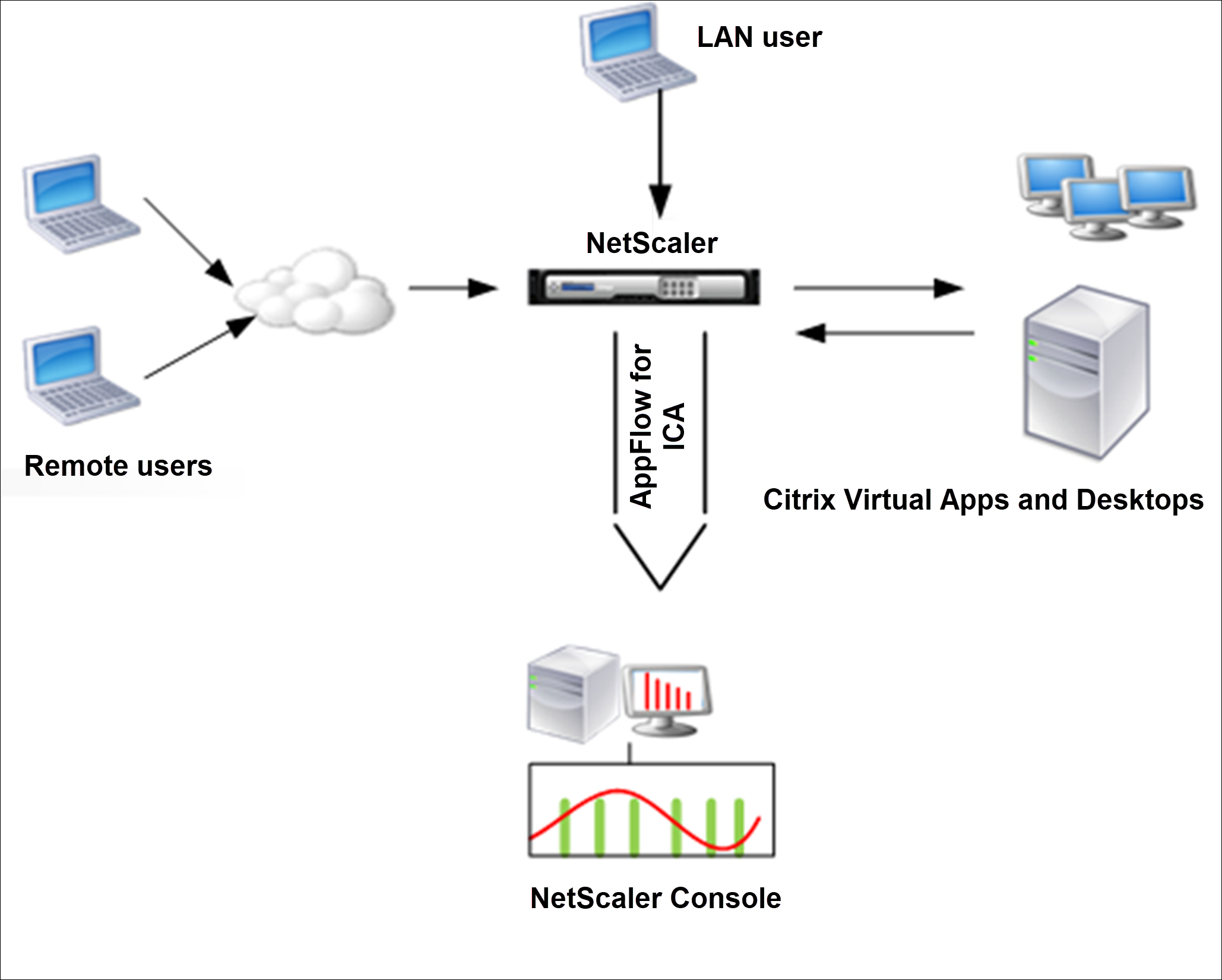

LAN ユーザーモードで展開された NetScaler を監視するためのデータ収集の有効化

Citrix Virtual Apps and Desktops アプリケーションにアクセスする外部ユーザーは、NetScaler Gateway で認証する必要があります。ただし、内部ユーザーは NetScaler Gateway にリダイレクトされる必要がない場合があります。また、透過モード展開では、管理者はルーティングポリシーを手動で適用して、リクエストが NetScaler アプライアンスにリダイレクトされるようにする必要があります。

これらの課題を克服し、LAN ユーザーが Citrix Virtual Apps and Desktops アプリケーションに直接接続できるようにするには、NetScaler Gateway アプライアンス上で SOCKS プロキシとして機能するキャッシュリダイレクト仮想サーバーを構成することで、NetScaler アプライアンスを LAN ユーザーモードで展開できます。

注: NetScaler Console と NetScaler Gateway アプライアンスは同じサブネットに存在します。

このモードで展開された NetScaler アプライアンスを監視するには、まず NetScaler アプライアンスを NetScaler Insight インベントリに追加し、AppFlow を有効にしてから、ダッシュボードでレポートを表示します。

NetScaler アプライアンスを NetScaler Console インベントリに追加した後、データ収集のために AppFlow を有効にする必要があります。

注:

- NetScaler インスタンスでは、[Settings] > [AppFlow] > [Collectors] に移動して、コレクター (つまり NetScaler Console) が稼働しているかどうかを確認できます。NetScaler インスタンスは NSIP を使用して AppFlow レコードを NetScaler Console に送信します。しかし、インスタンスは SNIP を使用して NetScaler Console との接続性を検証します。したがって、SNIP がインスタンスに構成されていることを確認してください。

- NetScaler Console 構成ユーティリティを使用して、LAN ユーザーモードで展開された NetScaler でデータ収集を有効にすることはできません。

- コマンドとその使用方法の詳細については、「Command Reference」を参照してください。

- ポリシー式については、「Policies and Expressions」を参照してください。

コマンドラインインターフェイスを使用して NetScaler アプライアンスでデータ収集を構成するには:

コマンドプロンプトで、次の操作を行います。

-

アプライアンスにログオンします。

-

プロキシ IP とポートを使用してフォワードプロキシキャッシュリダイレクト仮想サーバーを追加し、サービスタイプを HDX として指定します。

add cr vserver <name> <servicetype> [<ipaddress> <port>] [-cacheType <cachetype>] [ - cltTimeout <secs>] <!--NeedCopy-->例

add cr vserver cr1 HDX 10.12.2.2 443 –cacheType FORWARD –cltTimeout 180 <!--NeedCopy-->注: NetScaler Gateway アプライアンスを使用して LAN ネットワークにアクセスしている場合は、VPN トラフィックに一致するポリシーによって適用されるアクションを追加します。

add vpn trafficAction <name> <qual> [-HDX ( ON or OFF )] add vpn trafficPolicy <name> <rule> <action> <!--NeedCopy-->例

add vpn trafficAction act1 tcp -HDX ON add vpn trafficPolicy pol1 "REQ.IP.DESTIP == 10.102.69.17" act1 <!--NeedCopy--> -

NetScaler Console を NetScaler アプライアンス上の AppFlow コレクターとして追加します。

add appflow collector <name> -IPAddress <ip_addr> <!--NeedCopy-->例:

add appflow collector MyInsight -IPAddress 192.168.1.101 <!--NeedCopy--> -

AppFlow® アクションを作成し、コレクターをアクションに関連付けます。

add appflow action <name> -collectors <string> <!--NeedCopy-->例:

add appflow action act -collectors MyInsight <!--NeedCopy--> -

トラフィックを生成するためのルールを指定する AppFlow ポリシーを作成します。

add appflow policy <policyname> <rule> <action> <!--NeedCopy-->例:

add appflow policy pol true act <!--NeedCopy--> -

AppFlow ポリシーをグローバルバインドポイントにバインドします。

bind appflow global <policyname> <priority> -type <type> <!--NeedCopy-->例:

bind appflow global pol 1 -type ICA_REQ_DEFAULT <!--NeedCopy-->注

タイプ値は、ICA® トラフィックに適用するために ICA_REQ_OVERRIDE または ICA_REQ_DEFAULT である必要があります。

-

AppFlow の flowRecordInterval パラメーターの値を 60 秒に設定します。

set appflow param -flowRecordInterval 60 <!--NeedCopy-->例:

set appflow param -flowRecordInterval 60 <!--NeedCopy--> -

構成を保存します。タイプ:

save ns config

シングルホップモードで展開された NetScaler Gateway アプライアンスのデータ収集の有効化

NetScaler Gateway をシングルホップモードで展開すると、ネットワークのエッジに配置されます。Gateway インスタンスは、デスクトップ配信インフラストラクチャへのプロキシ ICA 接続を提供します。シングルホップは最も単純で一般的な展開です。シングルホップモードは、外部ユーザーが組織内の内部ネットワークにアクセスしようとした場合にセキュリティを提供します。

シングルホップモードでは、ユーザーは仮想プライベートネットワーク (VPN) を介して NetScaler アプライアンスにアクセスします。

レポートの収集を開始するには、NetScaler Gateway アプライアンスを NetScaler Console インベントリに追加し、NetScaler Console で AppFlow を有効にする必要があります。

NetScaler Console から AppFlow 機能を有効にするには:

-

Web ブラウザで、NetScaler Console の IP アドレス (例: http://192.168.100.1) を入力します。

-

[User Name] と [Password] に、管理者資格情報を入力します。

-

[Infrastructure] > [Instances] に移動し、分析を有効にする NetScaler インスタンスを選択します。

-

[Select Action] リストから、[Configure Analytics] を選択します。

-

VPN 仮想サーバーを選択し、[Enable Analytics] をクリックします。

-

[HDX Insight] を選択し、次に [ICA] を選択します。

-

[OK] をクリックします。

注

シングルホップモードで AppFlow を有効にすると、以下のコマンドがバックグラウンドで実行されます。これらのコマンドは、トラブルシューティングの目的でここに明示的に指定されています。

- add appflow collector <name> -IPAddress <ip_addr>

- add appflow action <name> -collectors <string>

- set appflow param -flowRecordInterval <secs>

- disable ns feature AppFlow

- enable ns feature AppFlow

- add appflow policy <name> <rule> <expression>

- set appflow policy <name> -rule <expression>

- bind vpn vserver <vsname> -policy <string> -type <type> -priority <positive_integer>

- set vpn vserver <name> -appflowLog ENABLED

- save ns config

<!--NeedCopy-->

EUEM 仮想チャネルデータは、NetScaler Console が Gateway インスタンスから受信する HDX Insight データの一部です。EUEM 仮想チャネルは、ICA RTT に関するデータを提供します。EUEM 仮想チャネルが有効になっていない場合でも、残りの HDX Insight データは NetScaler Console に表示されます。

ダブルホップモードで展開された NetScaler Gateway アプライアンスのデータ収集の有効化

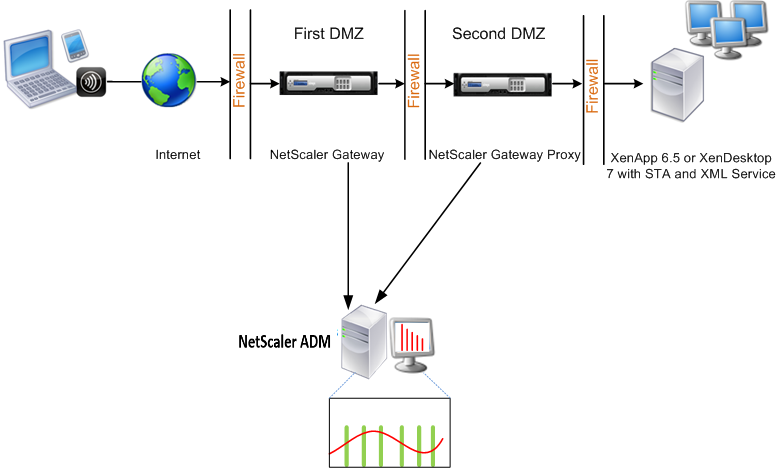

NetScaler Gateway のダブルホップモードは、攻撃者がセキュアなネットワーク内のサーバーに到達するために複数のセキュリティゾーンまたは非武装地帯 (DMZ) を通過する必要があるため、組織の内部ネットワークに追加の保護を提供します。ICA 接続が通過するホップ数 (NetScaler Gateway アプライアンス) と、各 TCP 接続の遅延の詳細、およびそれがクライアントによって認識される総 ICA 遅延に対してどのように機能するかを分析したい場合は、NetScaler Gateway アプライアンスがこれらの重要な統計を報告するように NetScaler Console をインストールする必要があります。

最初の DMZ の NetScaler Gateway は、ユーザー接続を処理し、SSL VPN のセキュリティ機能を実行します。この NetScaler Gateway は、ユーザー接続を暗号化し、ユーザーがどのように認証されるかを決定し、内部ネットワーク内のサーバーへのアクセスを制御します。

2 番目の DMZ の NetScaler Gateway は、NetScaler Gateway プロキシデバイスとして機能します。この NetScaler Gateway は、ICA トラフィックが 2 番目の DMZ を通過して、サーバーファームへのユーザー接続を完了できるようにします。

NetScaler Console は、最初の DMZ の NetScaler Gateway アプライアンスに属するサブネット、または 2 番目の DMZ の NetScaler Gateway アプライアンスに属するサブネットのいずれかに展開できます。上記の画像では、最初の DMZ の NetScaler Console と NetScaler Gateway は同じサブネットに展開されています。

ダブルホップモードでは、NetScaler Console は一方のアプライアンスから TCP レコードを収集し、もう一方のアプライアンスから ICA レコードを収集します。NetScaler Gateway アプライアンスを NetScaler Console インベントリに追加し、データ収集を有効にすると、各アプライアンスはホップカウントと接続チェーン ID を追跡してレポートをエクスポートします。

NetScaler Console がどのデバイスがレコードをエクスポートしているかを識別できるように、各アプライアンスにはホップカウントが指定され、各接続には接続チェーン ID が指定されます。ホップカウントは、クライアントからサーバーへのトラフィックが流れる NetScaler Gateway アプライアンスの数を表します。接続チェーン ID は、クライアントとサーバー間のエンドツーエンド接続を表します。

NetScaler Console は、ホップカウントと接続チェーン ID を使用して、両方の NetScaler Gateway アプライアンスからのデータを相互に関連付け、レポートを生成します。

このモードで展開された NetScaler Gateway アプライアンスを監視するには、まず NetScaler Gateway を NetScaler Console インベントリに追加し、NetScaler Console で AppFlow を有効にしてから、NetScaler Console ダッシュボードでレポートを表示する必要があります。

Optimal Gateway に使用される仮想サーバーでの HDX Insight の構成

Optimal Gateway に使用される仮想サーバーで HDX Insight を構成する手順:

-

[Infrastructure] > [Instances] に移動し、分析を有効にする NetScaler インスタンスを選択します。

-

[Select Action] リストから、[Configure Analytics] を選択します。

-

認証用に構成された VPN 仮想サーバーを選択し、[Enable Analytics] をクリックします。

-

[HDX Insight] を選択し、次に [ICA] を選択します。

-

必要に応じて、その他の詳細オプションを選択します。

-

[OK] をクリックします。

-

他の VPN 仮想サーバーで手順 3 から 6 を繰り返します。

NetScaler Console でのデータ収集の有効化

NetScaler Console で両方のアプライアンスから ICA 詳細の収集を開始するように有効にすると、収集される詳細は冗長になります。つまり、両方のアプライアンスが同じメトリックを報告します。この状況を克服するには、最初の NetScaler Gateway アプライアンスのいずれかで ICA 用の AppFlow を有効にし、次に 2 番目のアプライアンスで TCP 用の AppFlow を有効にする必要があります。これにより、一方のアプライアンスは ICA AppFlow レコードをエクスポートし、もう一方のアプライアンスは TCP AppFlow レコードをエクスポートします。これにより、ICA トラフィックの解析にかかる処理時間も節約されます。

NetScaler Console から AppFlow 機能を有効にするには:

-

Web ブラウザで、NetScaler Console の IP アドレス (例: http://192.168.100.1) を入力します。

-

[User Name] と [Password] に、管理者資格情報を入力します。

-

[Infrastructure] > [Instances] に移動し、分析を有効にする NetScaler インスタンスを選択します。

-

[Select Action] リストから、[Configure Analytics] を選択します。

-

VPN 仮想サーバーを選択し、[Enable Analytics] をクリックします。

-

[HDX Insight] を選択し、次に ICA トラフィックまたは TCP トラフィックに対してそれぞれ [ICA] または [TCP] を選択します。

注

NetScaler アプライアンスでそれぞれのサービスまたはサービスグループに対して AppFlow ロギングが有効になっていない場合、Insight 列に [Enabled] と表示されていても、NetScaler Console ダッシュボードにはレコードが表示されません。

-

[OK] をクリックします。

データをエクスポートするための NetScaler Gateway アプライアンスの構成

NetScaler Gateway アプライアンスをインストールした後、レポートを NetScaler Console にエクスポートするために、NetScaler Gateway アプライアンスで次の設定を構成する必要があります。

-

最初の DMZ と 2 番目の DMZ の NetScaler Gateway アプライアンスの仮想サーバーが相互に通信するように構成します。

-

2 番目の DMZ の NetScaler Gateway 仮想サーバーを最初の DMZ の NetScaler Gateway 仮想サーバーにバインドします。

-

2 番目の DMZ の NetScaler Gateway でダブルホップを有効にします。

-

2 番目の DMZ の NetScaler Gateway 仮想サーバーで認証を無効にします。

-

NetScaler Gateway アプライアンスのいずれかで ICA レコードのエクスポートを有効にします。

-

もう一方の NetScaler Gateway アプライアンスで TCP レコードのエクスポートを有効にします。

-

両方の NetScaler Gateway アプライアンスで接続チェーンを有効にします。

コマンドラインインターフェイスを使用した NetScaler Gateway の構成:

-

最初の DMZ の NetScaler Gateway 仮想サーバーが 2 番目の DMZ の NetScaler Gateway 仮想サーバーと通信するように構成します。

add vpn nextHopServer <name> <nextHopIP> <nextHopPort> [-secure (ON or OFF)] [-imgGifToPng] add vpn nextHopServer nh1 10.102.2.33 8443 –secure ON <!--NeedCopy--> -

2 番目の DMZ の NetScaler Gateway 仮想サーバーを最初の DMZ の NetScaler Gateway 仮想サーバーにバインドします。最初の DMZ の NetScaler Gateway で次のコマンドを実行します。

bind vpn vserver <name> -nextHopServer <name> bind vpn vserver vs1 -nextHopServer nh1 <!--NeedCopy--> -

2 番目の DMZ の NetScaler Gateway でダブルホップと AppFlow を有効にします。

set vpn vserver <name> [- doubleHop ( ENABLED or DISABLED )] [- appflowLog ( ENABLED or DISABLED )] set vpn vserver vpnhop2 –doubleHop ENABLED –appFlowLog ENABLED <!--NeedCopy--> -

2 番目の DMZ の NetScaler Gateway 仮想サーバーで認証を無効にします。

set vpn vserver <name> [-authentication (ON or OFF)] set vpn vserver vs -authentication OFF <!--NeedCopy--> -

NetScaler Gateway アプライアンスのいずれかで TCP レコードのエクスポートを有効にします。

bind vpn vserver <name> [-policy <string> -priority <positive_integer>] [-type <type>] bind vpn vserver vpn1 -policy appflowpol1 -priority 101 –type OTHERTCP_REQUEST <!--NeedCopy--> -

もう一方の NetScaler Gateway アプライアンスで ICA レコードのエクスポートを有効にします。

bind vpn vserver <name> [-policy <string> -priority <positive_integer>] [-type <type>] bind vpn vserver vpn2 -policy appflowpol1 -priority 101 -type ICA_REQUEST <!--NeedCopy--> -

両方の NetScaler Gateway アプライアンスで接続チェーンを有効にします。

set appFlow param [-connectionChaining (ENABLED or DISABLED)] set appflow param -connectionChaining ENABLED <!--NeedCopy-->

構成ユーティリティを使用した NetScaler Gateway の構成:

-

最初の DMZ の NetScaler Gateway が 2 番目の DMZ の NetScaler Gateway と通信するように構成し、2 番目の DMZ の NetScaler Gateway を最初の DMZ の NetScaler Gateway にバインドします。

-

[Configuration] タブで [NetScaler Gateway] を展開し、[Virtual Servers] をクリックします。

-

右側のペインで仮想サーバーをダブルクリックし、[Advanced] グループで [Published Applications] を展開します。

-

[Next Hop Server] をクリックし、ネクストホップサーバーを 2 番目の NetScaler Gateway アプライアンスにバインドします。

-

-

2 番目の DMZ の NetScaler Gateway でダブルホップを有効にします。

-

[Configuration] タブで [NetScaler Gateway] を展開し、[Virtual Servers] をクリックします。

-

右側のペインで仮想サーバーをダブルクリックし、[Basic Settings] グループで編集アイコンをクリックします。

-

[More] を展開し、[Double Hop] を選択して [OK] をクリックします。

-

-

2 番目の DMZ の NetScaler Gateway の仮想サーバーで認証を無効にします。

-

[Configuration] タブで [NetScaler Gateway] を展開し、[Virtual Servers] をクリックします。

-

右側のペインで仮想サーバーをダブルクリックし、[Basic Settings] グループで編集アイコンをクリックします。

-

[More] を展開し、[Enable Authentication] のチェックを外します。

-

-

NetScaler Gateway アプライアンスのいずれかで TCP レコードのエクスポートを有効にします。

-

[Configuration] タブで [NetScaler Gateway] を展開し、[Virtual Servers] をクリックします。

-

右側のペインで仮想サーバーをダブルクリックし、[Advanced] グループで [Policies] を展開します。

-

[+] アイコンをクリックし、[Choose Policy] リストから [AppFlow] を選択し、[Choose Type] リストから [Other TCP Request] を選択します。

-

[Continue] をクリックします。

-

ポリシーバインディングを追加し、[Close] をクリックします。

-

-

もう一方の NetScaler Gateway アプライアンスで ICA レコードのエクスポートを有効にします。

-

[Configuration] タブで [NetScaler Gateway] を展開し、[Virtual Servers] をクリックします。

-

右側のペインで仮想サーバーをダブルクリックし、[Advanced] グループで [Policies] を展開します。

-

[+] アイコンをクリックし、[Choose Policy] リストから [AppFlow] を選択し、[Choose Type] リストから [Other TCP Request] を選択します。

-

[Continue] をクリックします。

-

ポリシーバインディングを追加し、[Close] をクリックします。

-

-

両方の NetScaler Gateway アプライアンスで接続チェーンを有効にします。

-

[Configuration] タブで、[System] > [Appflow] に移動します。

-

右側のペインの [Settings] グループで、[Change Appflow Settings] をダブルクリックします。

-

[Connection Chaining] を選択し、[OK] をクリックします。

-

-

最初の DMZ の NetScaler Gateway が 2 番目の DMZ の NetScaler Gateway と通信するように構成し、2 番目の DMZ の NetScaler Gateway を最初の DMZ の NetScaler Gateway にバインドします。

-

[Configuration] タブで [NetScaler Gateway] を展開し、[Virtual Servers] をクリックします。

-

右側のペインで仮想サーバーをダブルクリックし、[Advanced] グループで [Published Applications] を展開します。

-

[Next Hop Server] をクリックし、ネクストホップサーバーを 2 番目の NetScaler Gateway アプライアンスにバインドします。

-

-

2 番目の DMZ の NetScaler Gateway でダブルホップを有効にします。

-

[Configuration] タブで [NetScaler Gateway] を展開し、[Virtual Servers] をクリックします。

-

右側のペインで仮想サーバーをダブルクリックし、[Basic Settings] グループで編集アイコンをクリックします。

-

[More] を展開し、[Double Hop] を選択して [OK] をクリックします。

-

-

2 番目の DMZ の NetScaler Gateway の仮想サーバーで認証を無効にします。

-

[Configuration] タブで [NetScaler Gateway] を展開し、[Virtual Servers] をクリックします。

-

右側のペインで仮想サーバーをダブルクリックし、[Basic Settings] グループで編集アイコンをクリックします。

-

[More] を展開し、[Enable Authentication] のチェックを外します。

-

-

NetScaler Gateway アプライアンスのいずれかで TCP レコードのエクスポートを有効にします。

-

[Configuration] タブで [NetScaler Gateway] を展開し、[Virtual Servers] をクリックします。

-

右側のペインで仮想サーバーをダブルクリックし、[Advanced] グループで [Policies] を展開します。

-

[+] アイコンをクリックし、[Choose Policy] リストから [AppFlow] を選択し、[Choose Type] リストから [Other TCP Request] を選択します。

-

[Continue] をクリックします。

-

ポリシーバインディングを追加し、[Close] をクリックします。

-

-

もう一方の NetScaler Gateway アプライアンスで ICA レコードのエクスポートを有効にします。

-

[Configuration] タブで [NetScaler Gateway] を展開し、[Virtual Servers] をクリックします。

-

右側のペインで仮想サーバーをダブルクリックし、[Advanced] グループで [Policies] を展開します。

-

[+] アイコンをクリックし、[Choose Policy] リストから [AppFlow] を選択し、[Choose Type] リストから [Other TCP Request] を選択します。

-

[Continue] をクリックします。

-

ポリシーバインディングを追加し、[Close] をクリックします。

-

-

両方の NetScaler Gateway アプライアンスで接続チェーンを有効にします。

透過モードで展開された NetScaler を監視するためのデータ収集の有効化

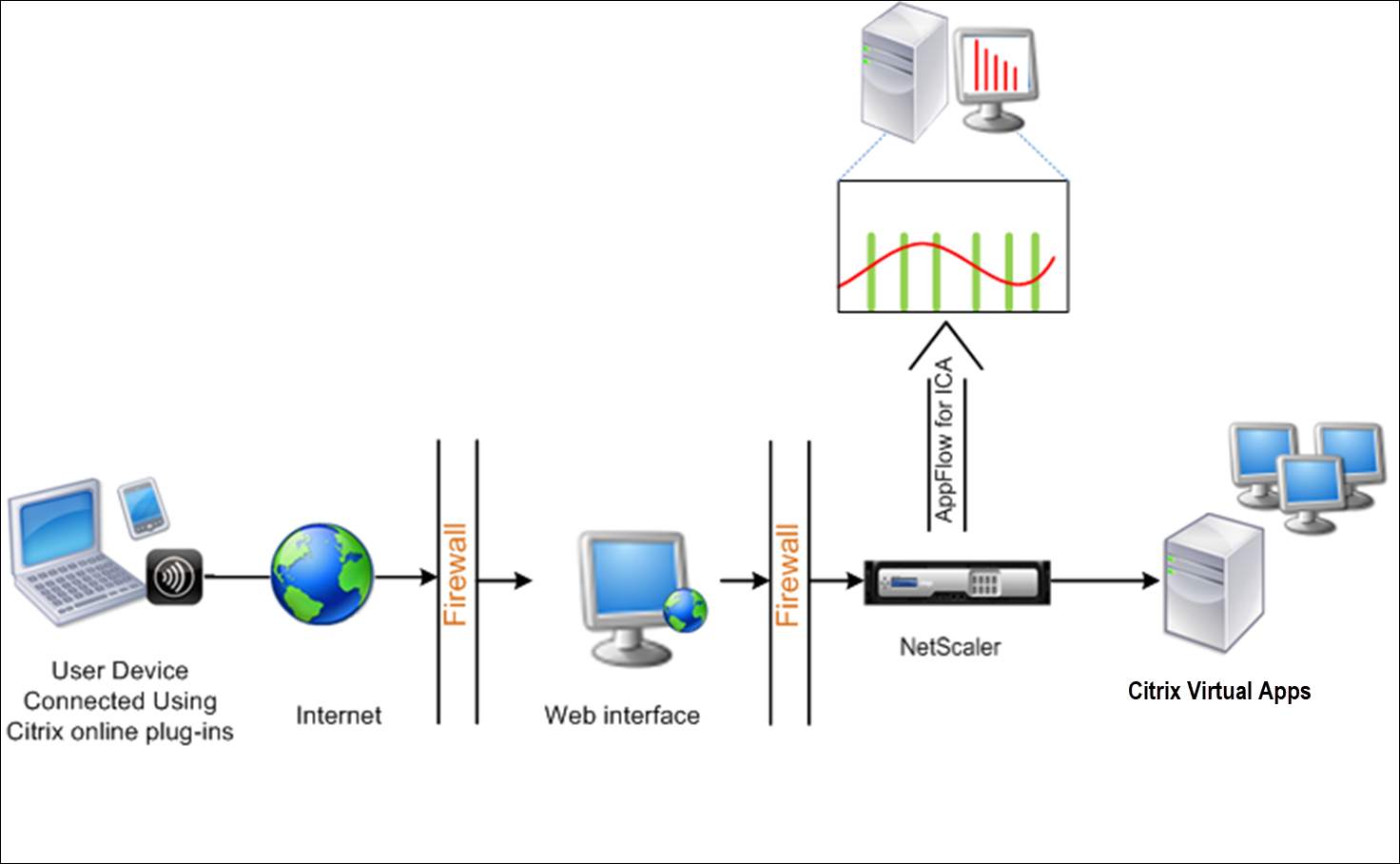

NetScaler が透過モードで展開されている場合、クライアントは仮想サーバーを介さずにサーバーに直接アクセスできます。Citrix Virtual Apps and Desktops 環境で NetScaler アプライアンスが透過モードで展開されている場合、ICA トラフィックは VPN を介して送信されません。

NetScaler を NetScaler Console インベントリに追加した後、データ収集のために AppFlow を有効にする必要があります。データ収集の有効化は、デバイスとモードによって異なります。その場合、各 NetScaler アプライアンスに NetScaler Console を AppFlow コレクターとして追加し、アプライアンスを通過するすべての ICA トラフィックまたは特定の ICA トラフィックを収集するように AppFlow ポリシーを構成する必要があります。

注

- NetScaler Console 構成ユーティリティを使用して、透過モードで展開された NetScaler でデータ収集を有効にすることはできません。

- コマンドとその使用方法の詳細については、「Command Reference」を参照してください。

- ポリシー式については、「Policies and Expressions」を参照してください。

次の図は、NetScaler が透過モードで展開されている場合の NetScaler Console のネットワーク展開を示しています。

コマンドラインインターフェイスを使用して NetScaler アプライアンスでデータ収集を構成するには:

コマンドプロンプトで、次の操作を行います。

-

アプライアンスにログオンします。

-

NetScaler アプライアンスがトラフィックをリッスンする ICA ポートを指定します。

set ns param --icaPorts <port>... <!--NeedCopy-->例:

set ns param -icaPorts 2598 1494 <!--NeedCopy-->注

- このコマンドで最大 10 個のポートを指定できます。

- デフォルトのポート番号は 2598 です。必要に応じてポート番号を変更できます。

-

NetScaler Insight Center を NetScaler アプライアンス上の AppFlow コレクターとして追加します。

add appflow collector <name> -IPAddress <ip_addr> <!--NeedCopy-->例:

add appflow collector MyInsight -IPAddress 192.168.1.101 <!--NeedCopy-->注 NetScaler アプライアンスで構成されている AppFlow コレクターを表示するには、show appflow collector コマンドを使用します。

-

AppFlow アクションを作成し、コレクターをアクションに関連付けます。

add appflow action <name> -collectors <string> ... <!--NeedCopy-->例:

add AppFlow action act-collectors MyInsight <!--NeedCopy--> -

トラフィックを生成するためのルールを指定する AppFlow ポリシーを作成します。

add appflow policy <policyname> <rule> <action> <!--NeedCopy-->例:

add appflow policy pol true act <!--NeedCopy--> -

AppFlow ポリシーをグローバルバインドポイントにバインドします。

bind appflow global <policyname> <priority> -type <type> <!--NeedCopy-->例:

bind appflow global pol 1 -type ICA_REQ_DEFAULT <!--NeedCopy-->注

タイプ値は、ICA トラフィックに適用するために ICA_REQ_OVERRIDE または ICA_REQ_DEFAULT である必要があります。

-

AppFlow の flowRecordInterval パラメーターの値を 60 秒に設定します。

set appflow param -flowRecordInterval 60 <!--NeedCopy-->例:

set appflow param -flowRecordInterval 60 <!--NeedCopy--> -

構成を保存します。タイプ:

save ns config