-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

Microsoft AzureでNetScaler VPXインスタンスを展開する

-

Azure ILBでNetScaler高可用性テンプレートを使用してHA-INCノードを構成する

-

PowerShellコマンドを使用して、スタンドアロンモードのNetScaler ADC VPXインスタンスで複数のIPアドレスを構成する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Azure ILBでNetScaler高可用性テンプレートを使用してHA-INCノードを構成する

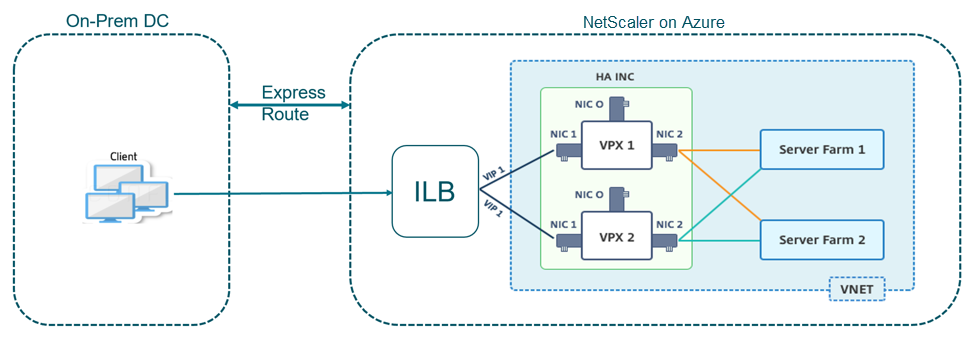

イントラネットアプリケーション用の標準テンプレートを使用すると、HA-INC モードで一対のVPXインスタンスを迅速かつ効率的にデプロイできます。Azure 内部ロードバランサー (ILB) は、図 1 に示すように、フロントエンドに内部 IP アドレスまたはプライベート IP アドレスを使用します。このテンプレートでは、3 つのサブネットと 6 つの NIC を持つ 2 つのノードが作成されます。サブネットは、管理、クライアント、およびサーバー側のトラフィック用で、各サブネットはデバイスごとに異なる NIC に属します。

図1:内部ネットワーク内のクライアント用のCitrix ADC HA ペア

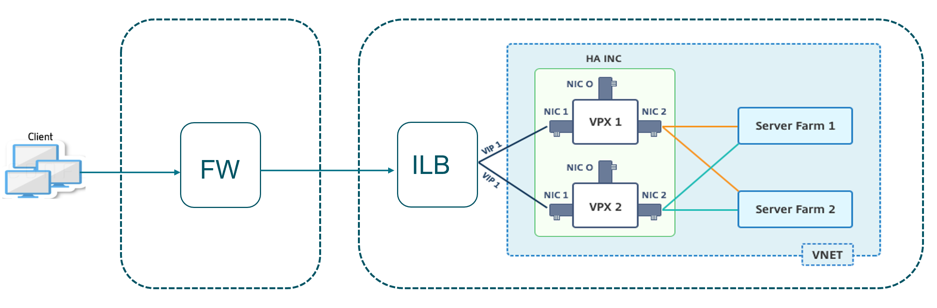

この展開は、図2に示すように、NetScaler HAペアがファイアウォールの内側にある場合にも使用できます。パブリック IP アドレスはファイアウォールに属し、ILB のフロントエンド IP アドレスに NAT されます。

図2:パブリックIPアドレスを持つファイアウォールとCitrix ADC HAのペア

イントラネットアプリケーション用のCitrix ADC HAペアテンプレートは、 Azureポータルで入手できます。

次の手順を実行してテンプレートを起動し、Azure可用性セットを使用して高可用性VPXペアをデプロイします。

-

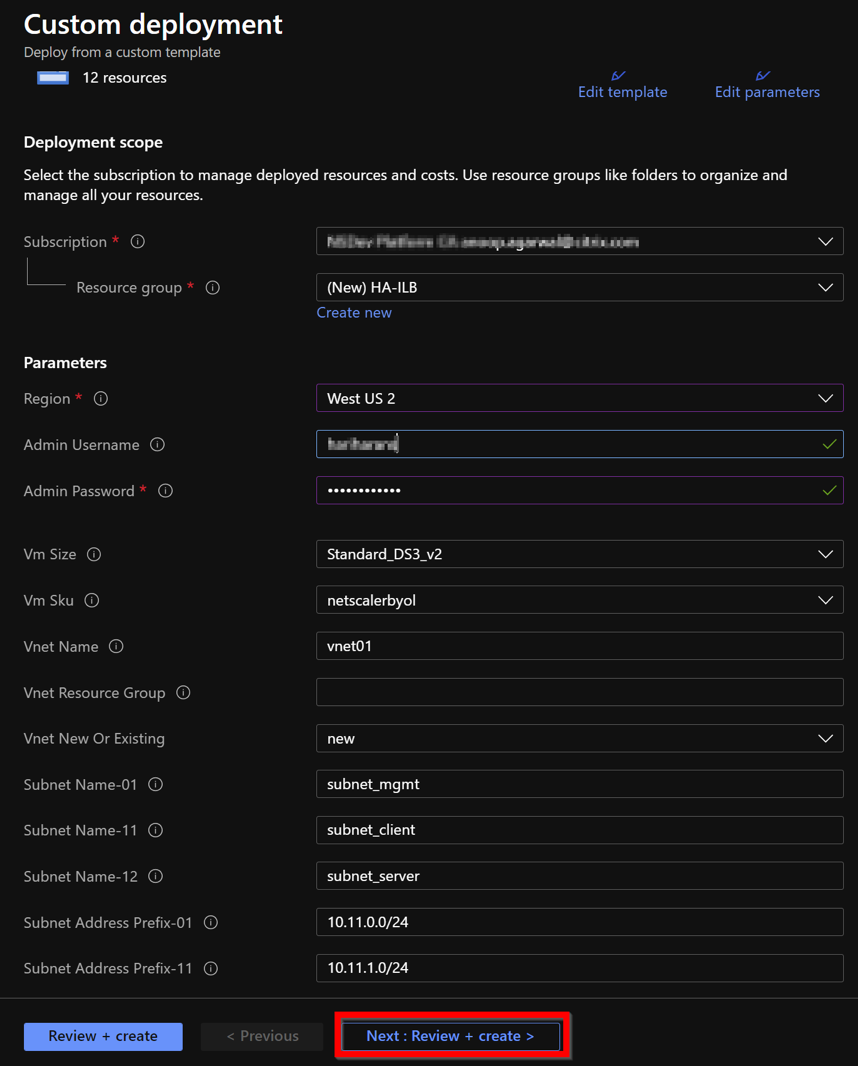

Azure Portal から、[ カスタム展開 ] ページに移動します。

-

[ 基本 ] ページが表示されます。リソースグループを作成します。[ パラメータ ] タブで、[リージョン]、[管理者ユーザー名]、[管理者パスワード]、[ライセンスタイプ] (

VM sku)、およびその他のフィールドの詳細を入力します。

-

[ **次へ:レビュー+作成 **] をクリックします。

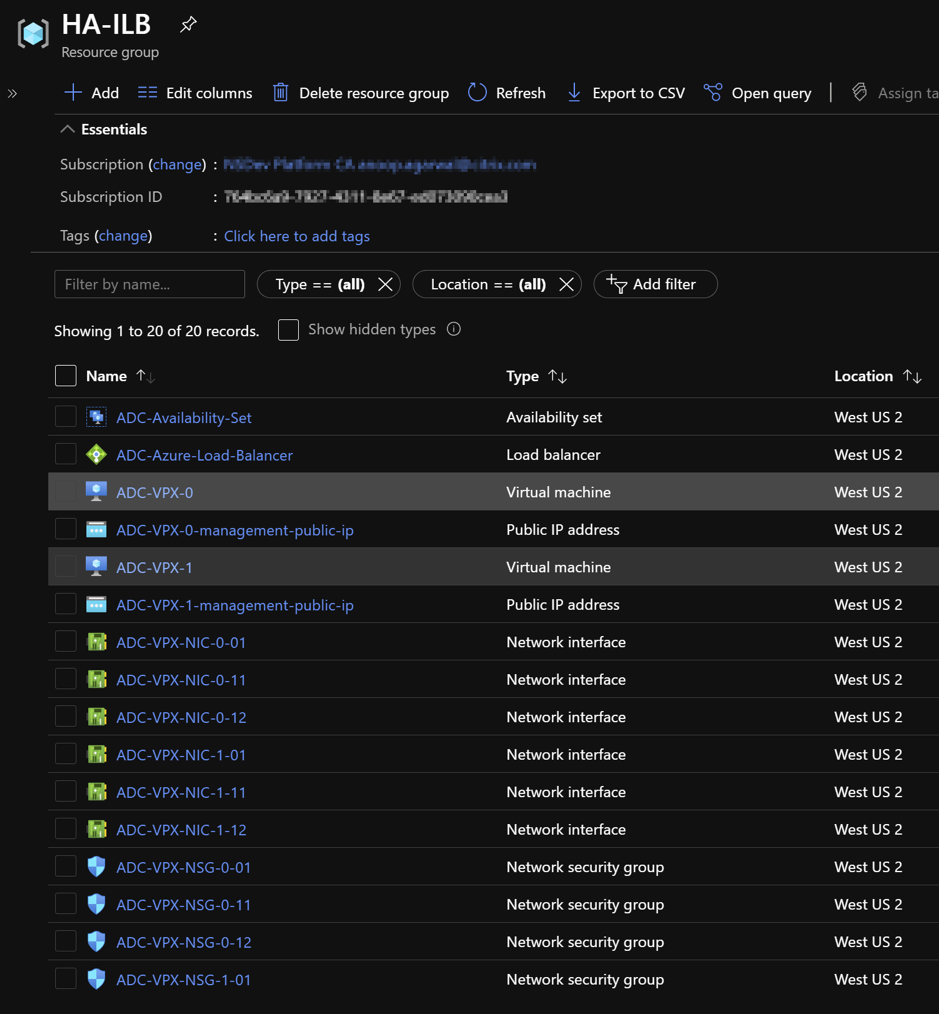

必要な構成でAzureリソースグループが作成されるまで時間がかかることがあります。完了後、Azure ポータルでリソースグループを選択し 、LB ルール、バックエンドプール、ヘルスプローブなどの構成の詳細を表示します。高可用性ペアは ADC-VPX-0と ADC-VPX-1 として表示されます。

追加のセキュリティルールやポートを作成するなど、HA セットアップでさらに変更が必要な場合は、Azure Portal から実行できます。

必要な構成が完了すると、次のリソースが作成されます。

-

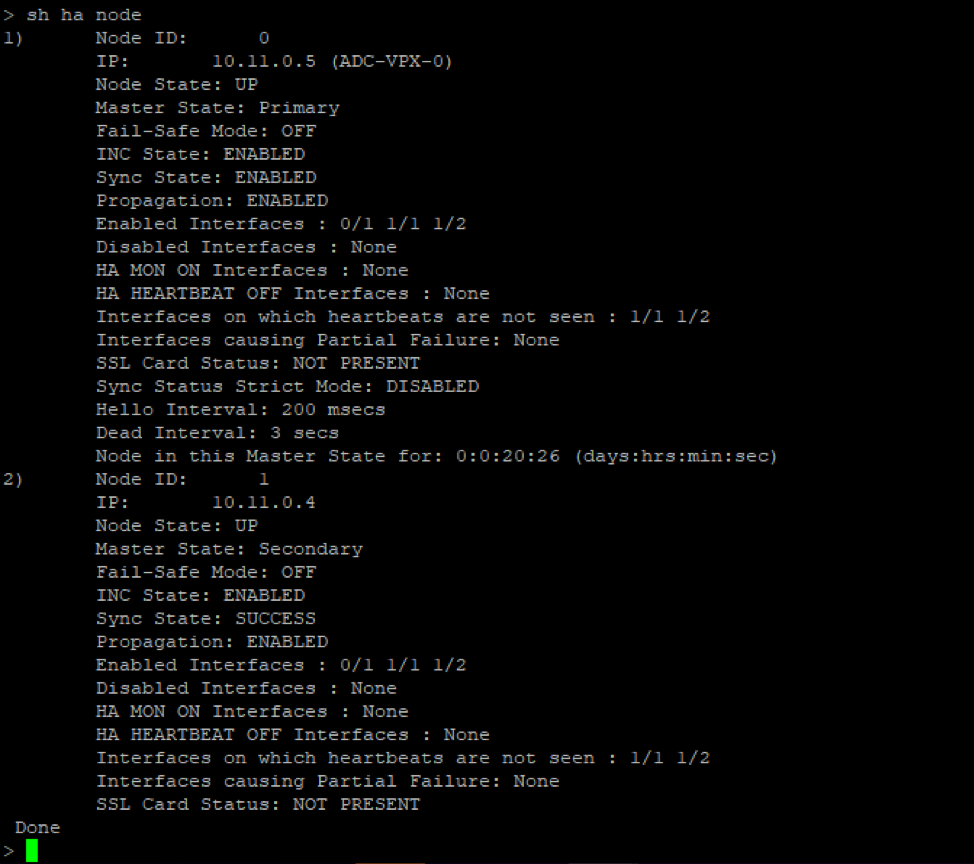

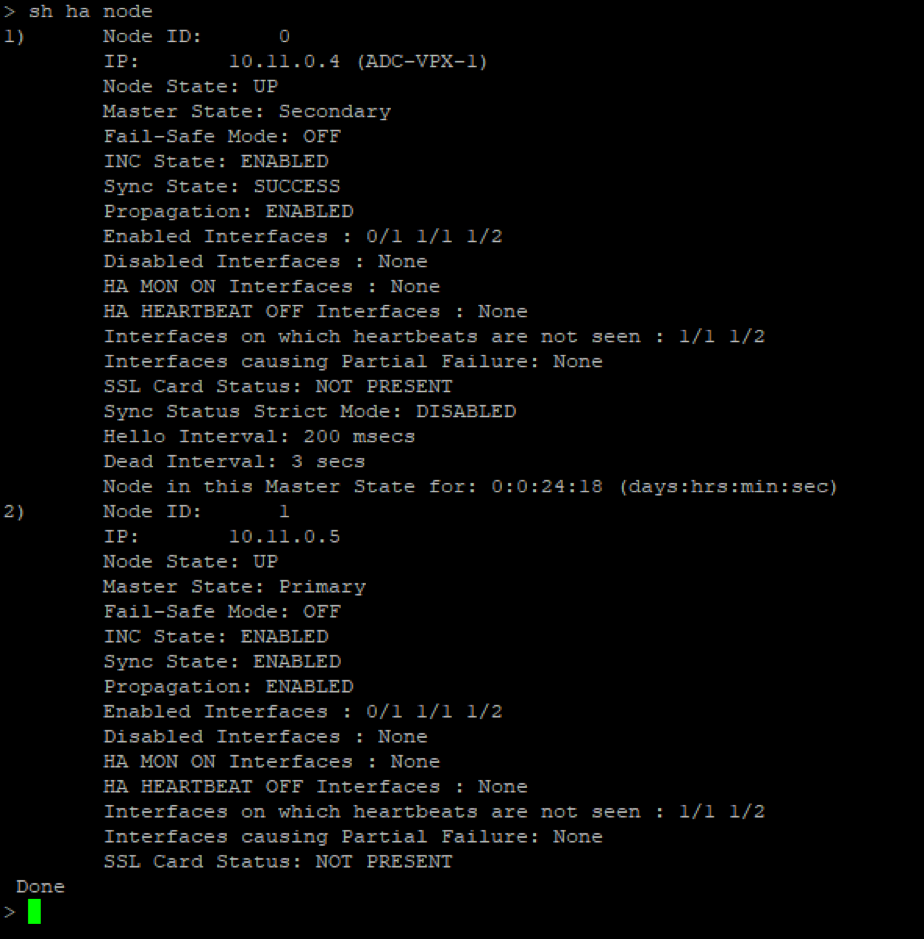

ADC-VPX-0 および ADC-VPX-1 ノードにログオンして、次の設定を検証します。

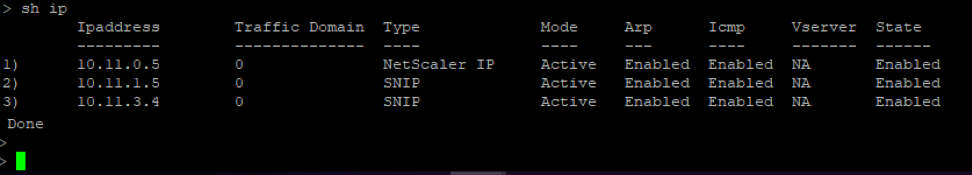

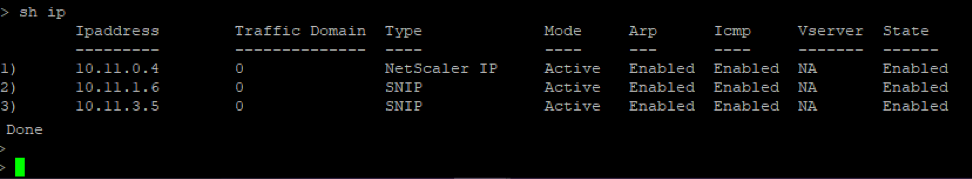

- 両方のノードの NSIP アドレスは管理サブネットに存在する必要があります。

- プライマリ(ADC-VPX-0)ノードとセカンダリ(ADC-VPX-1)ノードには、2 つの SNIP アドレスが表示される必要があります。一方の SNIP(クライアントサブネット)は ILB プローブへの応答に使用され、もう 1 つの SNIP(サーバーサブネット)はバックエンドサーバー通信に使用されます。

注

HA-INCモードでは、ADC-VPX-0VMとADC-VPX-1VMのSNIPアドレスは、両方が同じである従来のオンプレミスADC HA展開とは異なり、同じサブネット内では異なります。 VPXペア SNIP が異なるサブネットにある場合、または VIP が SNIP と同じサブネット内にない場合に展開をサポートするには、Mac ベース転送(MBF)を有効にするか、各 VIP の静的ホストルートを各 VPX ノードに追加する必要があります。

プライマリノード(ADC-VPX-0)

セカンダリノード(ADC-VPX-1)

-

プライマリノードとセカンダリノードが UP で、同期ステータスが SUCCESSになったら、プライマリノード (ADC-VPX-0) の負荷分散仮想サーバーまたはゲートウェイ仮想サーバーを、ADC Azure ロードバランサーのプライベートフローティング IP (FIP) アドレスで構成する必要があります。詳細については、「 サンプル設定 」セクションを参照してください。

-

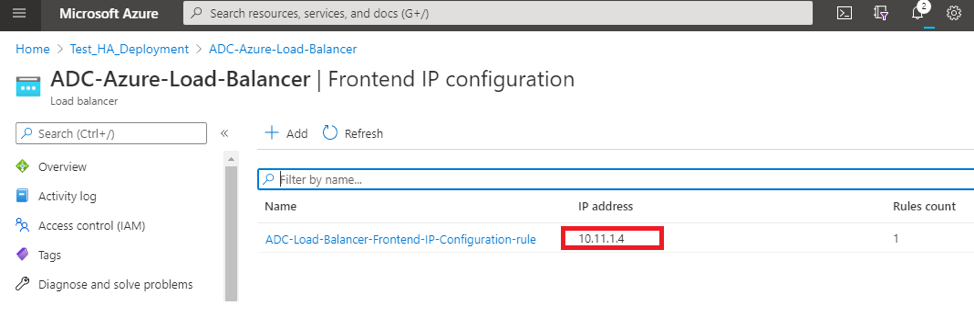

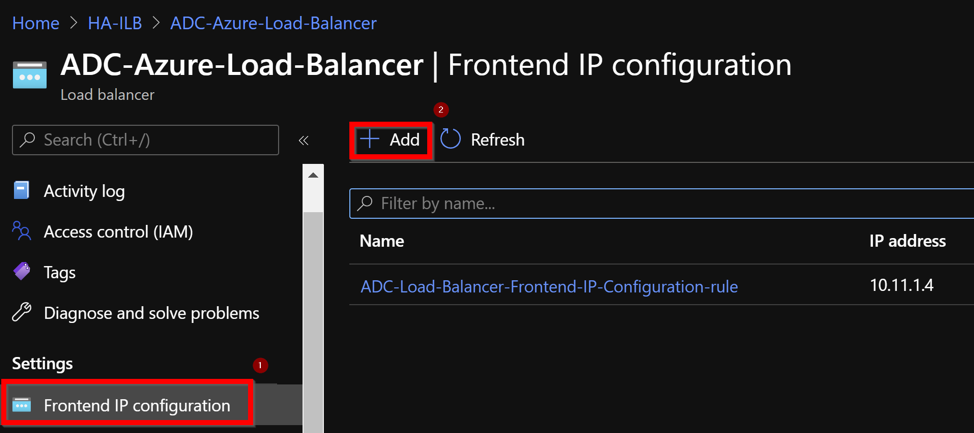

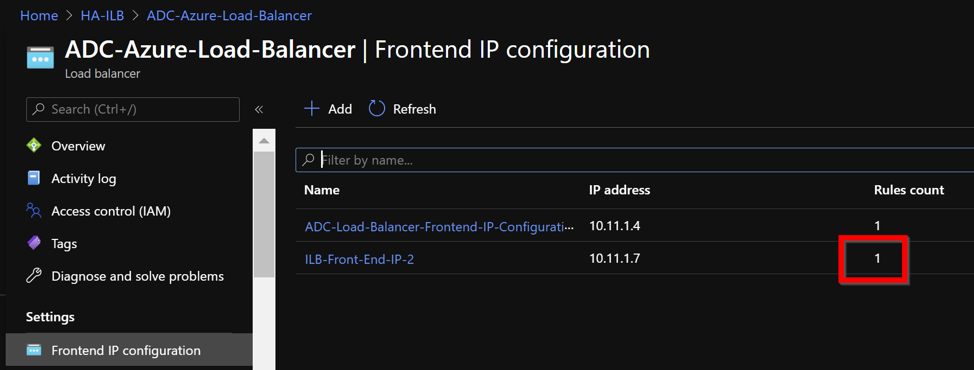

ADC Azure負荷分散サーバーのプライベートIPアドレスを見つけるには、 Azure portal > ADC Azure Load Balancer > Frontend IP configurationに移動します。

-

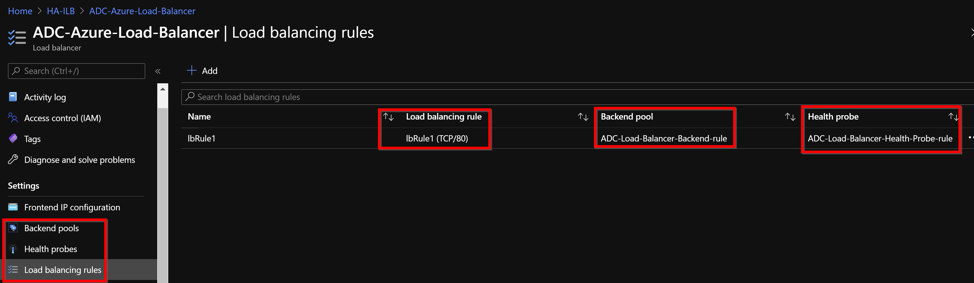

Azure Load Balancer の設定ページでは、ARM テンプレートのデプロイが LB ルール、バックエンドプール、ヘルスプローブの作成に役立ちます。

-

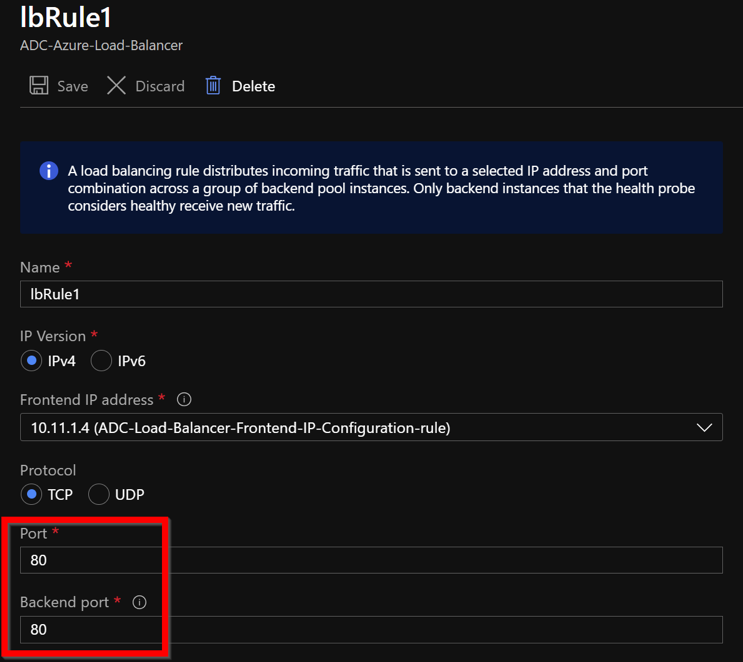

LB ルール (lbrule1) はデフォルトでポート 80 を使用します。

-

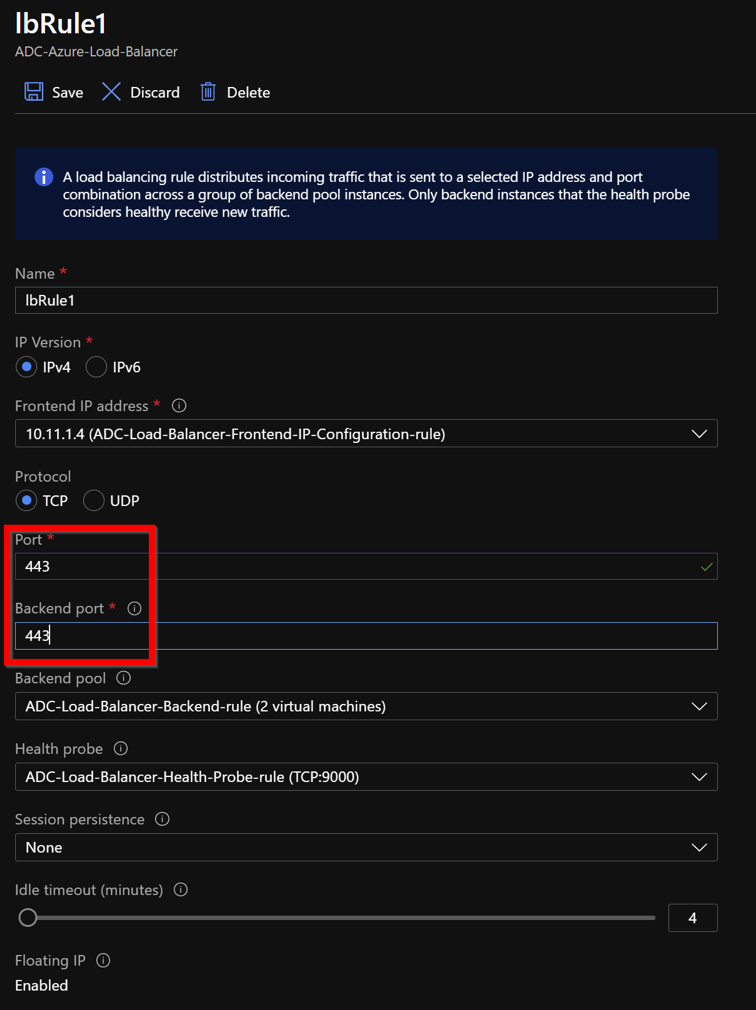

ポート 443 を使用するようにルールを編集し、変更を保存します。

注

セキュリティを強化するため、LB仮想サーバーまたはゲートウェイ仮想サーバーにはSSLポート443を使用することをお勧めします。

-

ADC に VIP アドレスを追加するには、次の手順に従います。

-

Azure Load Balancer > Frontend IP 構成に移動し、[ 追加 ] をクリックして新しい内部ロードバランサー IP アドレスを作成します。

-

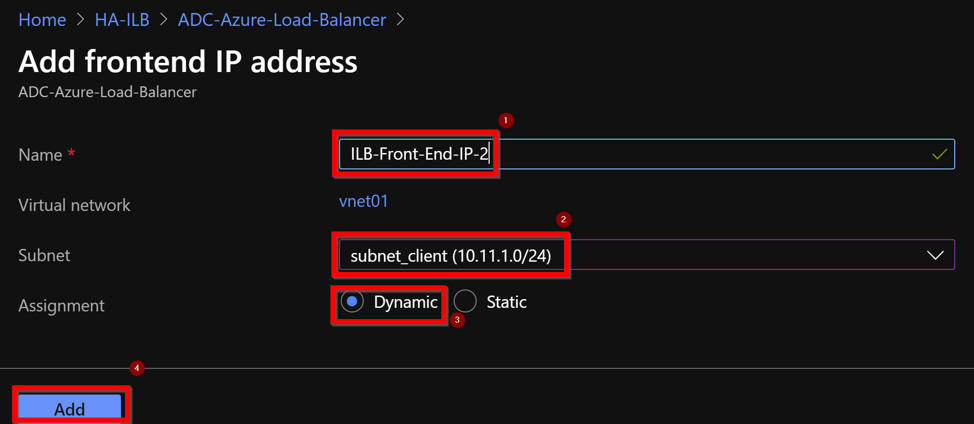

[Add frontend IP address ] ページで、名前を入力し、クライアントサブネットを選択し、動的 IP アドレスまたは静的 IP アドレスを割り当てて、[ Add] をクリックします。

-

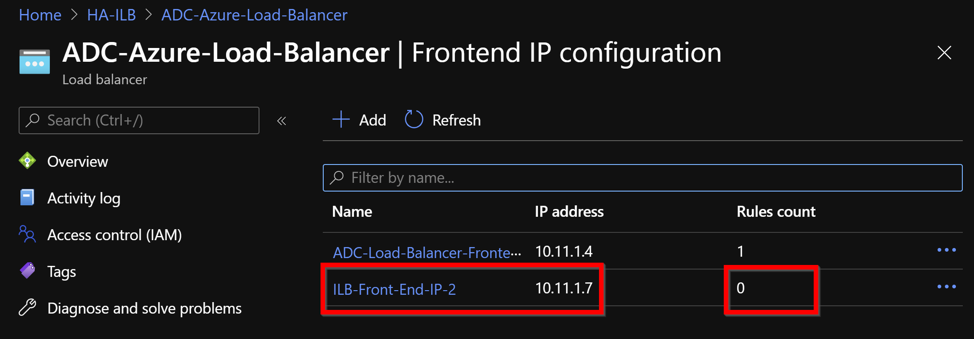

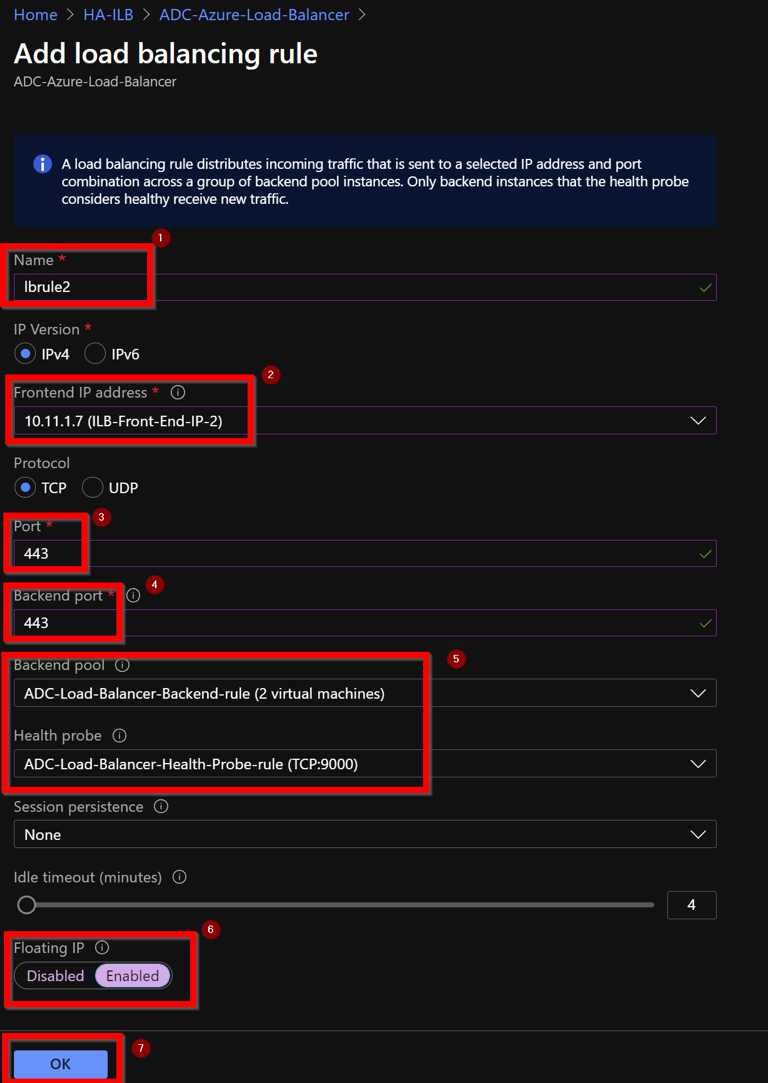

フロントエンド IP アドレスは作成されますが、LB ルールは関連付けられていません。新しい負荷分散ルールを作成し、フロントエンド IP アドレスに関連付けます。

-

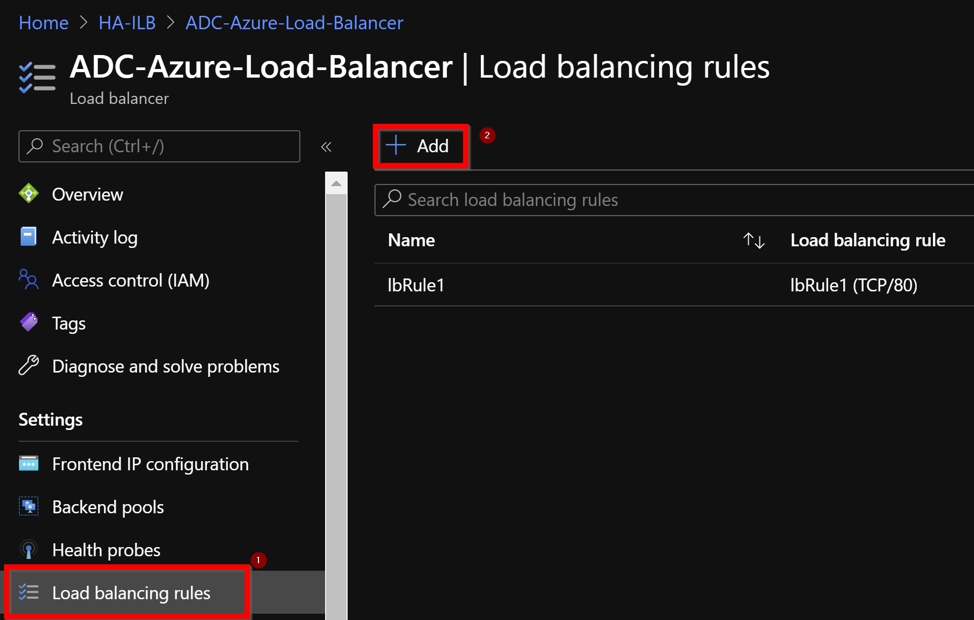

[ Azure ロードバランサー ] ページで、[ 負荷分散ルール] を選択し、[ 追加] をクリックします。

-

新しいフロントエンド IP アドレスとポートを選択して、新しい LB ルールを作成します。[フローティング IP ] フィールドは [ 有効] に設定する必要があります。

-

これで、 フロントエンド IP 設定に 、適用されている LB ルールが表示されます。

設定例

ゲートウェイ VPN 仮想サーバーと負荷分散仮想サーバーを設定するには、プライマリノード (ADC-VPX-0) で次のコマンドを実行します。設定はセカンダリノード(ADC-VPX-1)に自動的に同期されます。

ゲートウェイのサンプル構成

enable feature aaa LB SSL SSLVPN

enable ns mode MBF

add vpn vserver vpn_ssl SSL 10.11.1.4 443

add ssl certKey ckp -cert wild-cgwsanity.cer -key wild-cgwsanity.key

bind ssl vserver vpn_ssl -certkeyName ckp

<!--NeedCopy-->

負荷分散のサンプル構成

enable feature LB SSL

enable ns mode MBF

add lb vserver lb_vs1 SSL 10.11.1.7 443

bind ssl vserver lb_vs1 -certkeyName ckp

<!--NeedCopy-->

ILB の内部 IP アドレスに関連付けられている完全修飾ドメイン名 (FQDN) を使用して、負荷分散または VPN 仮想サーバーにアクセスできるようになりました。

負荷分散仮想サーバーの構成方法の詳細については、「 リソース 」セクションを参照してください。

リソース:

次のリンクには、HA の導入と仮想サーバの設定に関する追加情報が表示されます。

関連リソース:

共有

共有

この記事の概要

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.