-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

リモートコンテンツ検査にICAPを使用する

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

使用事例:リモートマルウェア検査に ICAP を使用して企業ネットワークを安全にする

NetScalerアプライアンスはプロキシとして機能し、すべてのクライアントトラフィックをインターセプトします。アプライアンスは、ポリシーを使用してトラフィックを評価し、リソースが存在するオリジンサーバーにクライアント要求を転送します。アプライアンスはオリジンサーバーからの応答を復号化し、プレーンテキストのコンテンツをICAPサーバーに転送してマルウェア対策チェックを行います。ICAP サーバーは、「調整不要」、エラー、または変更された要求を示すメッセージで応答します。ICAP サーバーからの応答に応じて、要求されたコンテンツがクライアントに転送されるか、適切なメッセージが送信されます。

このユースケースでは、NetScalerアプライアンスで一般的な構成、プロキシとSSLインターセプトに関連する構成、およびICAP構成を実行する必要があります。

一般的な構成

次のエンティティを構成します。

- NSIPアドレス

- サブネットIP(SNIP)アドレス

- DNS ネームサーバー

- SSL インターセプト用のサーバー証明書に署名するための CA 証明書とキーのペア

プロキシサーバーと SSL インターセプトの設定

次のエンティティを構成します。

- すべてのアウトバウンド HTTP および HTTPS トラフィックをインターセプトする明示モードのプロキシサーバー。

- SSL プロファイルは、接続の暗号やパラメータなどの SSL 設定を定義します。

- トラフィックを傍受するためのルールを定義するSSLポリシー。true に設定すると、すべてのクライアント要求がインターセプトされます。

詳細については、以下のトピックを参照してください。

次の設定例では、マルウェア対策検出サービスはwww.example.comにあります。

一般的な設定の例:

add dns nameServer 203.0.113.2

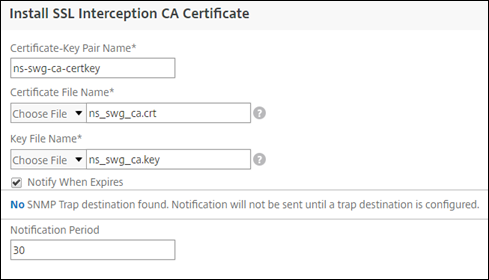

add ssl certKey ns-swg-ca-certkey -cert ns_swg_ca.crt -key ns_swg_ca.key

<!--NeedCopy-->

プロキシサーバーと SSL インターセプト設定の例:

add cs vserver explicitswg PROXY 192.0.2.100 80 –Authn401 ENABLED –authnVsName explicit-auth-vs

set ssl parameter -defaultProfile ENABLED

add ssl profile swg_profile -sslInterception ENABLED

bind ssl profile swg_profile -ssliCACertkey ns-swg-ca-certkey

set ssl vserver explicitswg -sslProfile swg_profile

add ssl policy ssli-pol_ssli -rule true -action INTERCEPT

bind ssl vserver explicitswg -policyName ssli-pol_ssli -priority 100 -type INTERCEPT_REQ

<!--NeedCopy-->

ICAP 設定の例:

add service icap_svc 203.0.113.225 TCP 1344

enable ns feature contentinspection

add icapprofile icapprofile1 -uri /example.com -Mode RESMOD

add contentInspection action CiRemoteAction -type ICAP -serverName icap_svc -icapProfileName icapprofile1

add contentInspection policy CiPolicy -rule "HTTP.REQ.METHOD.NE("CONNECT")" -action CiRemoteAction

bind cs vserver explicitswg -policyName CiPolicy -priority 200 -type response

<!--NeedCopy-->

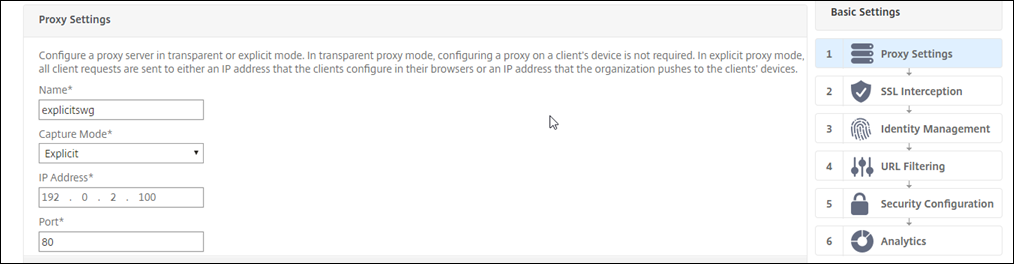

プロキシ設定を構成する

-

セキュリティ > SSL フォワードプロキシ > SSL フォワードプロキシウィザードに移動します。

-

[ 始める ] をクリックし、[ 続行] をクリックします。

-

[ プロキシ設定 ] ダイアログボックスで、明示的なプロキシサーバーの名前を入力します。

-

[ キャプチャモード] で [ 明示的] を選択します。

-

IP アドレスとポート番号を入力します。

-

[続行] をクリックします。

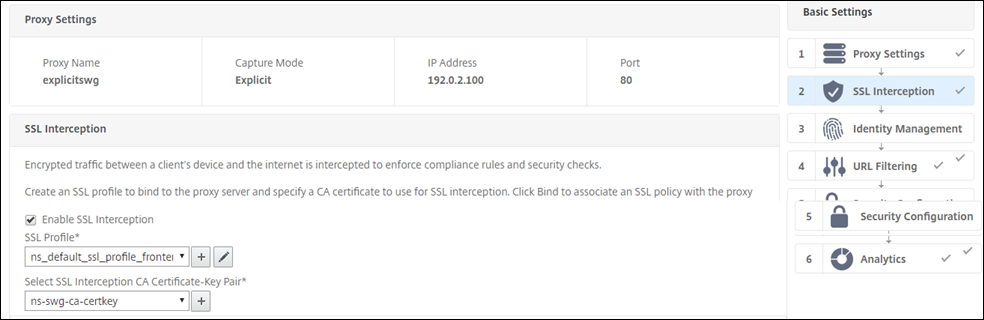

SSL インターセプト設定を構成します

-

[ SSL インターセプトを有効にする] を選択します。

-

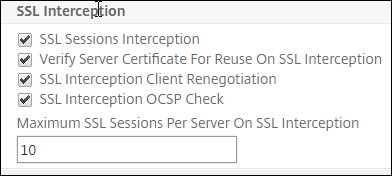

「 SSL プロファイル」で、既存のプロファイルを選択するか、「+」をクリックして新しいフロントエンド SSL プロファイルを追加します。このプロファイルで SSLセッションインターセプト を有効にします。既存のプロファイルを選択する場合は、次の手順をスキップしてください。

-

「 OK」 をクリックし、「 完了」をクリックします。

-

「 SSL インターセプション CA 証明書とキーのペアの選択」で、既存の証明書を選択するか、「+」をクリックして SSL インターセプト用の CA 証明書とキーのペアをインストールします。既存の証明書を選択した場合は、次の手順をスキップします。

-

[ インストール ] をクリックし、[ 閉じる] をクリックします。

-

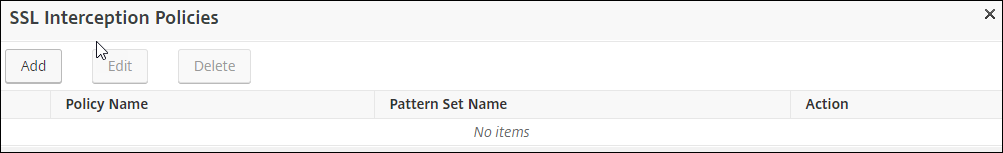

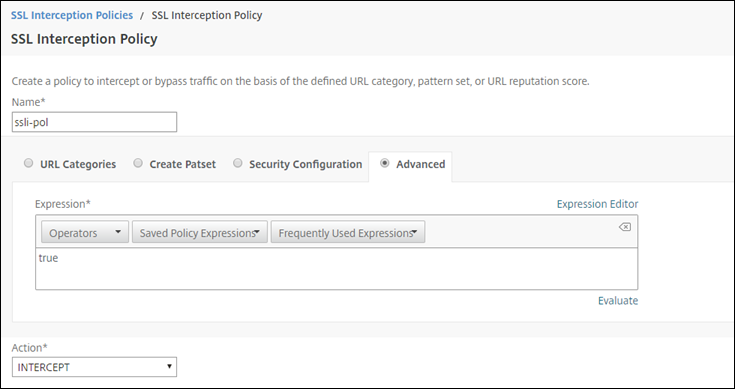

すべてのトラフィックを代行受信するポリシーを追加します。[Bind] をクリックします。[ 追加 ] をクリックして新しいポリシーを追加するか、既存のポリシーを選択します。既存のポリシーを選択した場合は、[ 挿入] をクリックし、次の 3 つの手順をスキップしてください。

-

ポリシーの名前を入力し、[ Advanced] を選択します。エクスプレッションエディタで、true と入力します。

-

[ アクション] で [ インターセプト] を選択します。

-

[作成]をクリックします。

-

[ 続行 ] を 4 回クリックし、[ 完了] をクリックします。

ICAP 設定を構成します

-

負荷分散 > サービスに移動し 、 追加をクリックします。

-

名前と IP アドレスを入力します。「 プロトコル」で「 TCP」を選択します。[ ポート] に「 1344」と入力します。[OK] をクリックします。

-

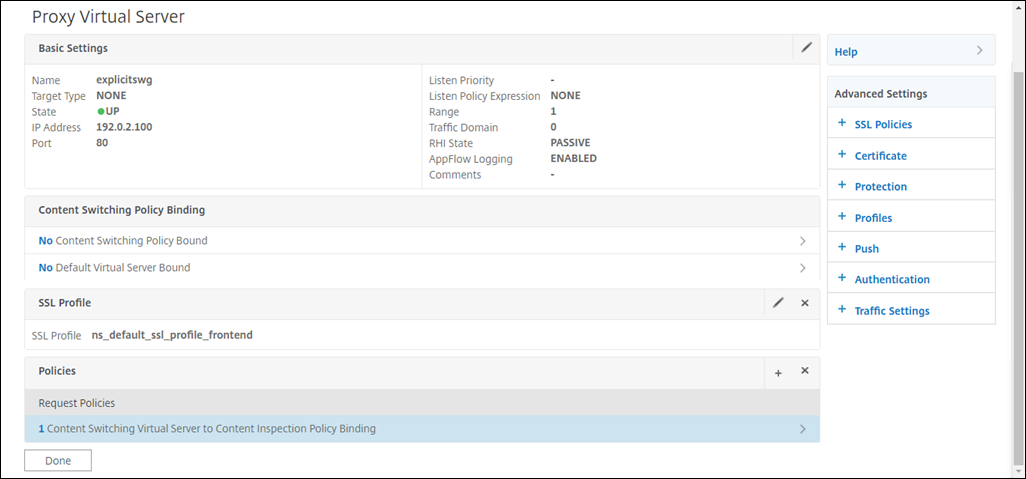

[ SSL 転送プロキシ ] > [ プロキシ仮想サーバー] に移動します。プロキシ仮想サーバーを追加するか、仮想サーバーを選択して「 編集」をクリックします。詳細を入力したら、「 OK」をクリックします。

もう一度「 OK」 をクリックします。

-

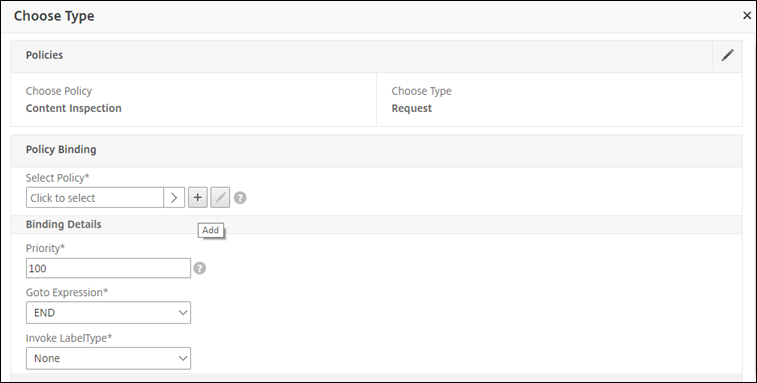

[ 詳細設定] で、[ ポリシー] をクリックします。

-

「ポリシーの選択」で、「 コンテンツ検査」を選択します。[続行] をクリックします。

-

「 ポリシーの選択」で、「+」記号をクリックしてポリシーを追加します。

-

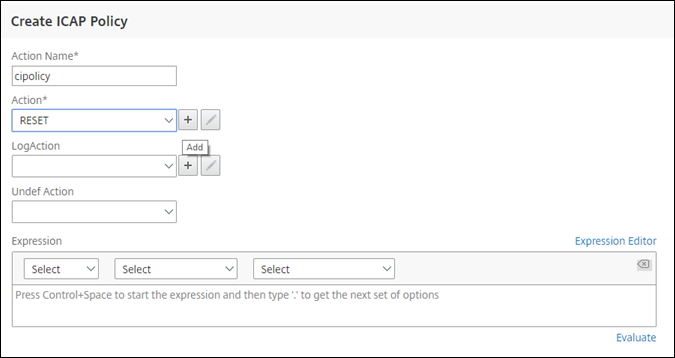

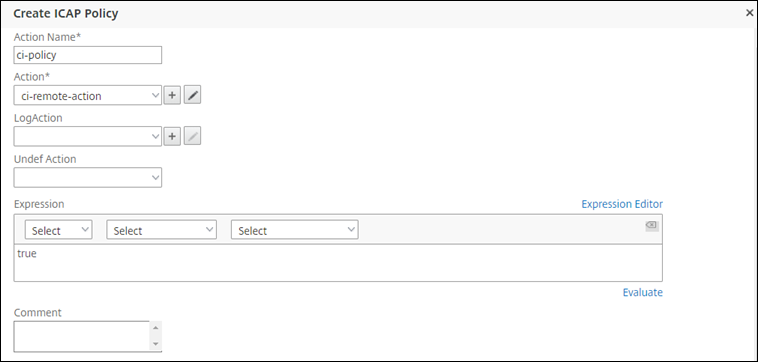

ポリシーの名前を入力します。「 アクション」で、「+」記号をクリックしてアクションを追加します。

-

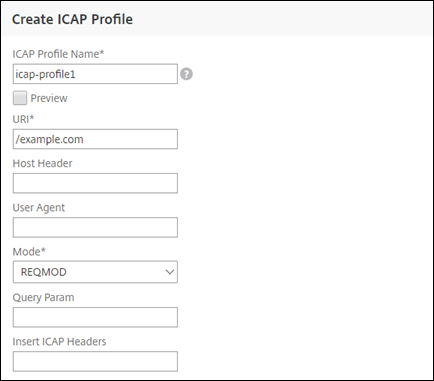

アクションの名前を入力します。 [サーバー名]に、以前に作成した TCP サービスの名前を入力します。 ICAP プロファイルで、「+」記号をクリックして ICAP プロファイルを追加します。

-

プロファイル名、URI を入力します。「 モード」で「 REQMOD」を選択します。

-

[作成]をクリックします。

-

[ ICAP アクションの作成 ] ページで、[ 作成] をクリックします。

-

ICAP ポリシーの作成ページで 、 エクスプレッションエディタにtrue と入力します。次に、「 作成」をクリックします。

-

[Bind] をクリックします。

-

コンテンツ検査機能を有効にするように求められたら、[ はい]を選択します。

-

[完了] をクリックします。

NetScalerアプライアンスとRESPMODのICAPサーバー間のICAPトランザクションの例

NetScalerアプライアンスからICAPサーバーへのリクエスト:

RESPMOD icap://10.106.137.15:1344/resp ICAP/1.0

Host: 10.106.137.15

Connection: Keep-Alive

Encapsulated: res-hdr=0, res-body=282

HTTP/1.1 200 OK

Date: Fri, 01 Dec 2017 11:55:18 GMT

Server: Apache/2.2.21 (Fedora)

Last-Modified: Fri, 01 Dec 2017 11:16:16 GMT

ETag: "20169-45-55f457f42aee4"

Accept-Ranges: bytes

Content-Length: 69

Keep-Alive: timeout=15, max=100

Content-Type: text/plain; charset=UTF-8

X5O!P%@AP[4PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*

<!--NeedCopy-->

ICAPサーバーからNetScalerアプライアンスへの応答:

ICAP/1.0 200 OK

Connection: keep-alive

Date: Fri, 01 Dec, 2017 11:40:42 GMT

Encapsulated: res-hdr=0, res-body=224

Server: IWSVA 6.5-SP1_Build_Linux_1080 $Date: 04/09/2015 01:19:26 AM$

ISTag: "9.8-13.815.00-3.100.1027-1.0"

X-Virus-ID: Eicar_test_file

X-Infection-Found: Type=0; Resolution=2; Threat=Eicar_test_file;

HTTP/1.1 403 Forbidden

Date: Fri, 01 Dec, 2017 11:40:42 GMT

Cache-Control: no-cache

Content-Type: text/html; charset=UTF-8

Server: IWSVA 6.5-SP1_Build_Linux_1080 $Date: 04/09/2015 01:19:26 AM$

Content-Length: 5688

<html><head><META HTTP-EQUIV="Content-Type" CONTENT="text/html; charset=UTF-8"/>

…

…

</body></html>

<!--NeedCopy-->

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.