This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ネットワーク違反の詳細

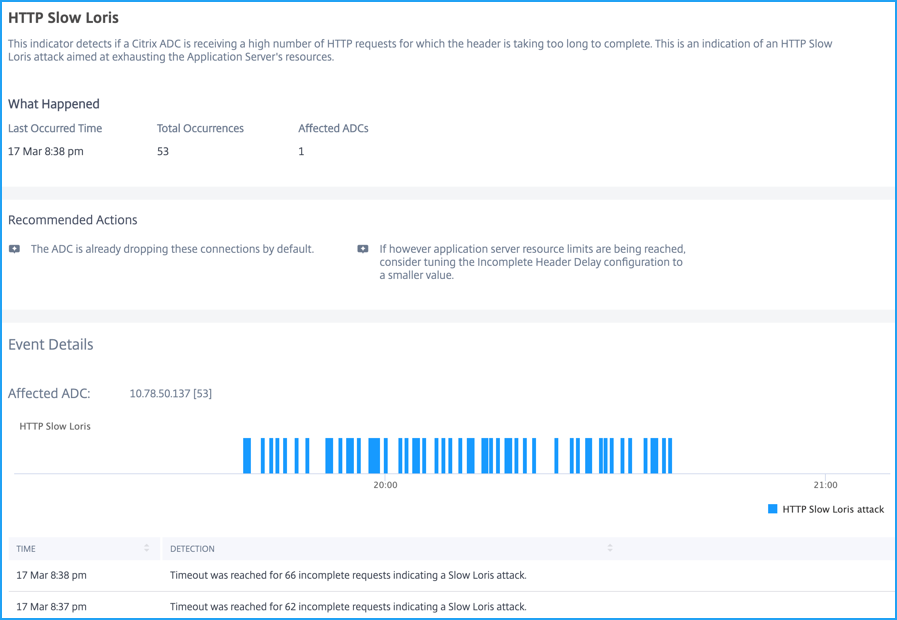

HTTP Slow Loris

Slow Lorisは、可能な限り低速でHTTPヘッダーをターゲットアプリケーションに送信するサービス拒否攻撃です。ターゲットアプリケーションはヘッダーの到着を待機することを余儀なくされ、複数の同様の接続が開かれると、リクエストを処理できなくなる可能性があります。NetScalerインスタンスが大量のHTTPリクエストを受信すると、HTTPヘッダーが増加し、リクエストの完了に時間がかかります。このプロセスにより、アプリケーションサーバーのリソースが枯渇し、HTTP Slow Loris攻撃につながる可能性があります。

HTTP Slow Lorisインジケーターを使用すると、Slow Loris攻撃に起因するリクエストを分析できます。

問題のトラブルシューティングのための推奨されるアクション:

-

不完全ヘッダー遅延 (incompHdrDelay) 設定をより小さい値に調整することを検討します。

-

デフォルトでは、NetScalerインスタンスはこれらの不完全なリクエストを破棄します。

イベント詳細では、以下を表示できます。

-

影響を受けるアプリケーション。2つ以上のアプリケーションが違反の影響を受けている場合は、リストからアプリケーションを選択することもできます。

-

すべての違反を示すグラフ

-

違反発生時刻

-

Slow Loris攻撃としての不完全なリクエストの総数を示す検出メッセージ

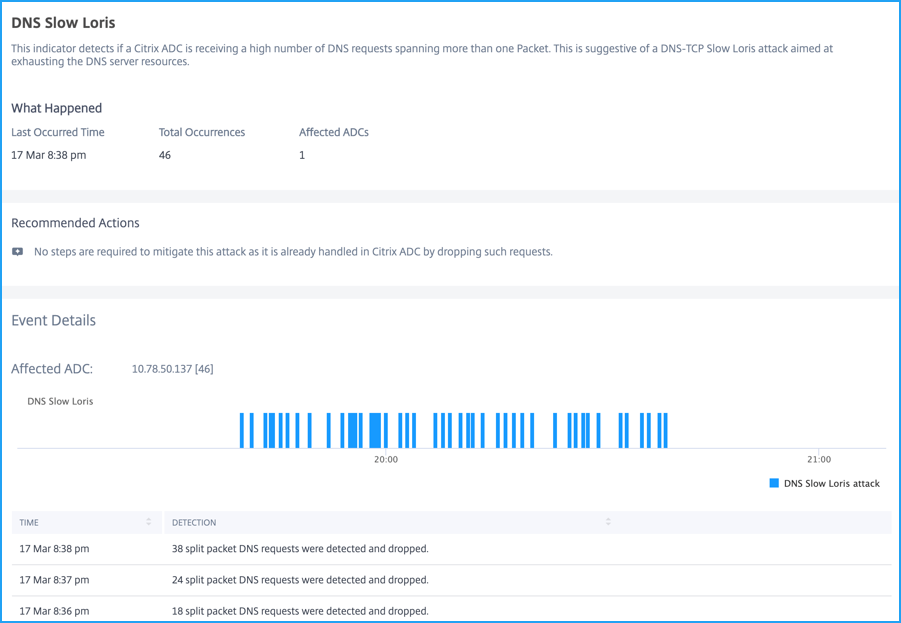

DNS Slow Loris

DNS Slow Lorisインジケーターは、NetScalerが複数のパケットにまたがる多数のDNSリクエストを受信したときに検出します。このプロセスにより、DNSサーバーのリソースが枯渇し、DNS Slow Loris攻撃につながる可能性があります。デフォルトでは、NetScalerインスタンスはこれらのDNS Slow Lorisリクエストを破棄するため、この問題のトラブルシューティングに追加のアクションは必要ありません。

イベント詳細では、以下を表示できます。

-

影響を受けるアプリケーション。2つ以上のアプリケーションが違反の影響を受けている場合は、リストからアプリケーションを選択することもできます。

-

すべての違反を示すグラフ

-

違反発生時刻

-

Slow Loris攻撃としてのDNSリクエストの総数を示す検出メッセージ

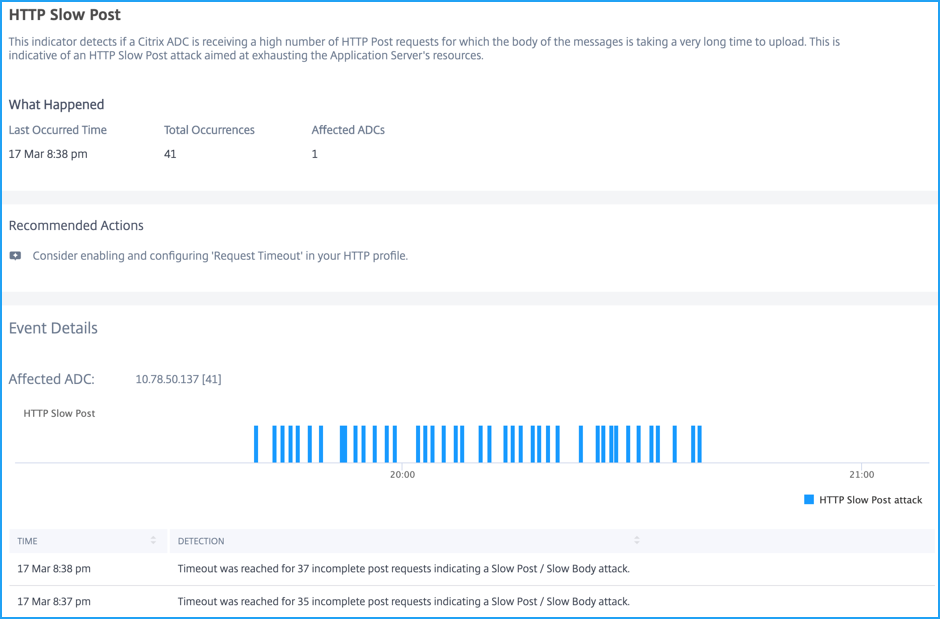

HTTP Slow Post

Slow Postは、HTTP POSTヘッダーをターゲットアプリケーションに送信するサービス拒否攻撃です。ヘッダーでは、ボディメッセージサイズは正しく指定されていますが、メッセージボディは低速で送信されます。ターゲットアプリケーションは待機を余儀なくされ、複数の同様の接続が開かれると、リクエストを処理できなくなる可能性があります。

このプロセスにより、アプリケーションサーバーのリソースが枯渇し、HTTP Slow Post攻撃につながる可能性があります。

HTTP Slow Postインジケーターを使用すると、Slow Post攻撃に起因するリクエストを分析できます。

この問題のトラブルシューティングのための推奨されるアクションは、NetScaler HTTPプロファイルでリクエストタイムアウトを有効にして構成することです。詳細については、「HTTP構成」を参照してください。

イベント詳細では、以下を表示できます。

-

影響を受けるアプリケーション。2つ以上のアプリケーションが違反の影響を受けている場合は、リストからアプリケーションを選択することもできます。

-

すべての違反を示すグラフ

-

違反発生時刻

-

Slow Loris攻撃としてのPOSTリクエストの総数を示す検出メッセージ

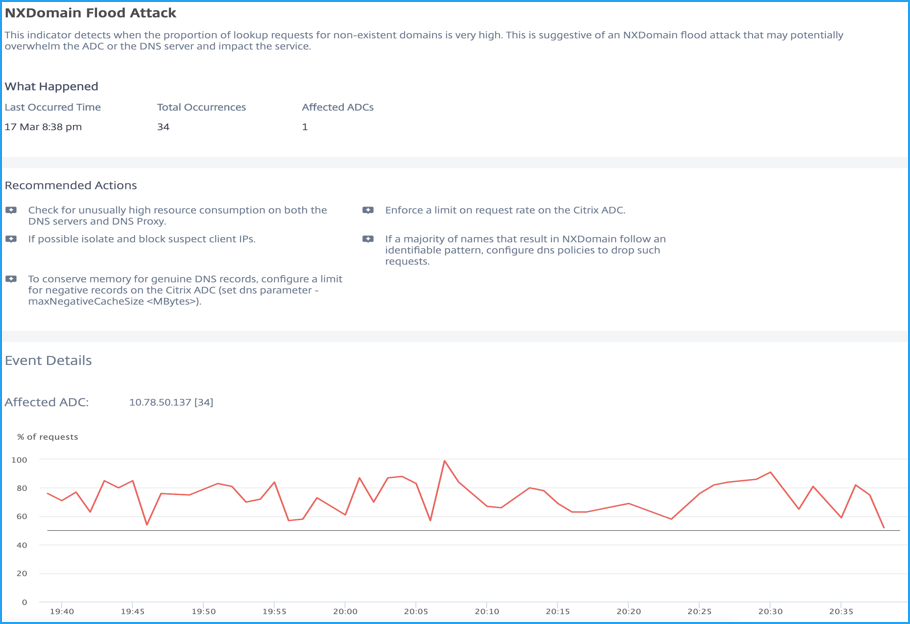

NXDOMAIN Flood攻撃

NXDOMAIN Flood攻撃は、DNSサーバーまたはNetScalerインスタンス (DNSプロキシサーバーとして構成されている) をターゲットとし、大量の存在しないリクエストまたは無効なリクエストを送信する分散型サービス拒否 (DDoS) 攻撃です。この攻撃は、DNSサーバーまたはNetScalerインスタンスに影響を与え、速度低下やリクエストが応答を受信しない結果となる可能性があります。

NXDOMAIN Flood攻撃インジケーターを使用すると、NXDOMAIN攻撃に起因するリクエストを分析できます。

問題のトラブルシューティングのための推奨されるアクション:

-

DNSサーバーとDNSプロキシサーバーの両方で、異常に高いリソース消費がないか確認します。

-

NetScalerインスタンスでリクエストレートの制限を適用します。

-

不審なクライアントIPアドレスを分離してブロックします。

-

ほとんどの名前がNXDOMAINになる場合は、識別可能なパターンに従い、そのようなリクエストを破棄するようにDNSポリシーを構成します。

-

正当なDNSレコードのメモリを節約するために、NetScalerインスタンスでネガティブレコードの制限を構成します。詳細については、「DNS DDoS攻撃の軽減」を参照してください。

イベント詳細では、以下を表示できます。

-

影響を受けるアプリケーション。2つ以上のアプリケーションが違反の影響を受けている場合は、リストからアプリケーションを選択することもできます。

-

すべての違反を示すグラフ

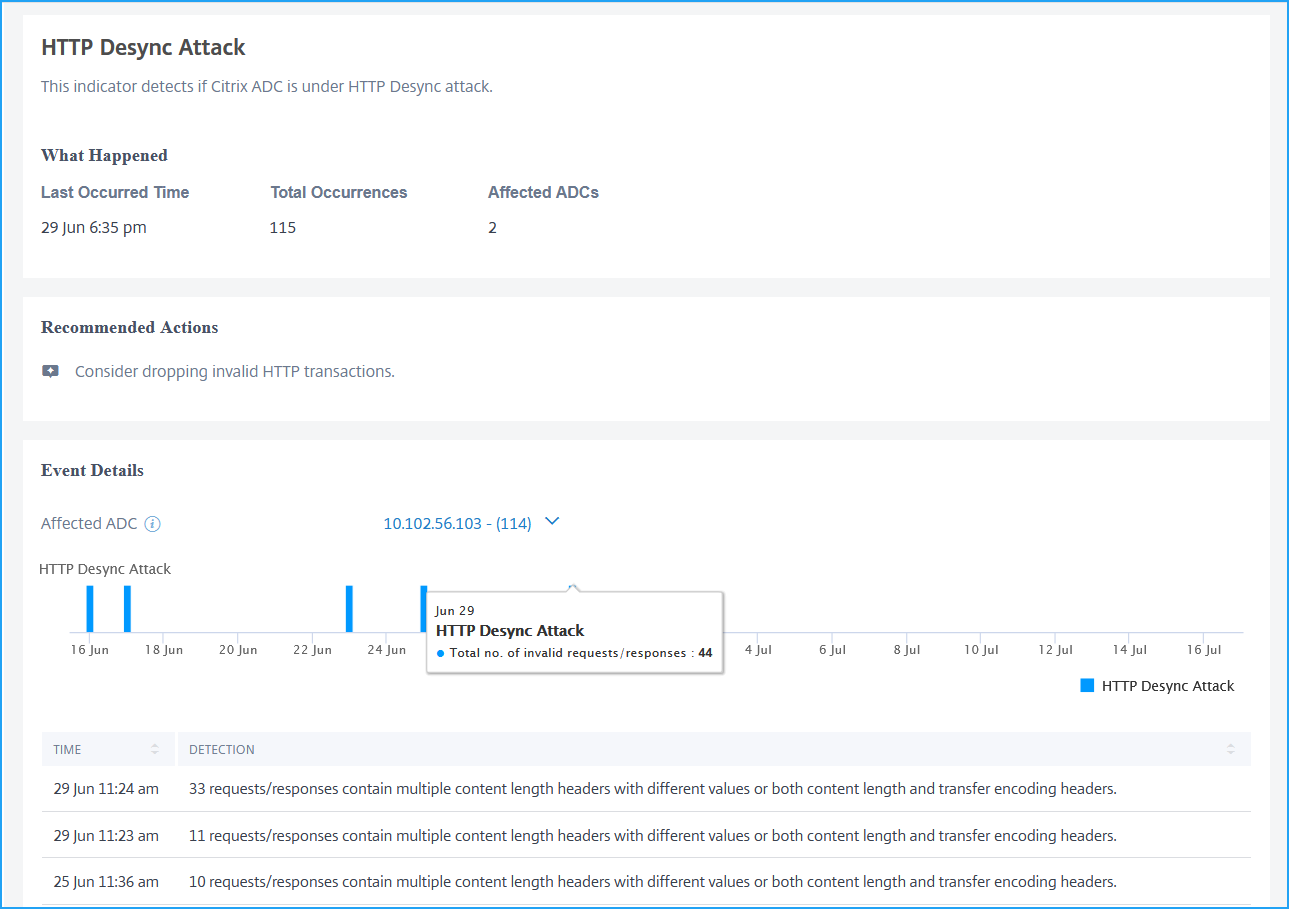

HTTP Desync攻撃

HTTP Desync攻撃では、単一のHTTPリクエストが次のように解釈されます。

- フロントエンドサーバー (仮想サーバー) への単一のリクエスト

- バックエンドサーバーへの2つのリクエスト

このシナリオでは、バックエンドサーバーは2番目のリクエストが異なるクライアントからのものであると解釈します。仮想サーバーとバックエンドサーバー間の接続は、異なるリクエストに対して再利用されます。最初のクライアントリクエストが悪意のあるデータを持つ悪意のあるクライアントから処理された場合、次のクライアントリクエストはカスタマイズされたリクエストを持つことができます。このアクティビティは、コンテンツ長と転送エンコーディングという2つのヘッダーの組み合わせを悪用して攻撃を引き起こす可能性があります。

HTTP Desync攻撃インジケーターを使用すると、NetScalerインスタンスが次のいずれかの存在によりHTTP Desync攻撃を受けている可能性があるかどうかを分析できます。

-

単一のHTTPトランザクションにおけるコンテンツ長と転送エンコーディングヘッダー

-

単一のHTTPトランザクションにおける異なる値を持つ複数のコンテンツ長ヘッダー

推奨されるアクションは、無効なHTTPトランザクションを破棄することを検討するよう提案します。

イベント詳細では、以下を表示できます。

-

影響を受けるアプリケーション。2つ以上のアプリケーションがこの違反の影響を受けている場合は、リストからアプリケーションを選択することもできます。

-

違反の詳細を示すグラフ。棒グラフにマウスポインターを合わせると、無効なリクエスト/応答の総数を表示できます。

-

違反の検出メッセージ。リクエスト/応答の総数を示します。

-

異なる値を持つ複数のコンテンツ長ヘッダーを含む

-

コンテンツ長と転送エンコーディングの両方のヘッダーを含む

-

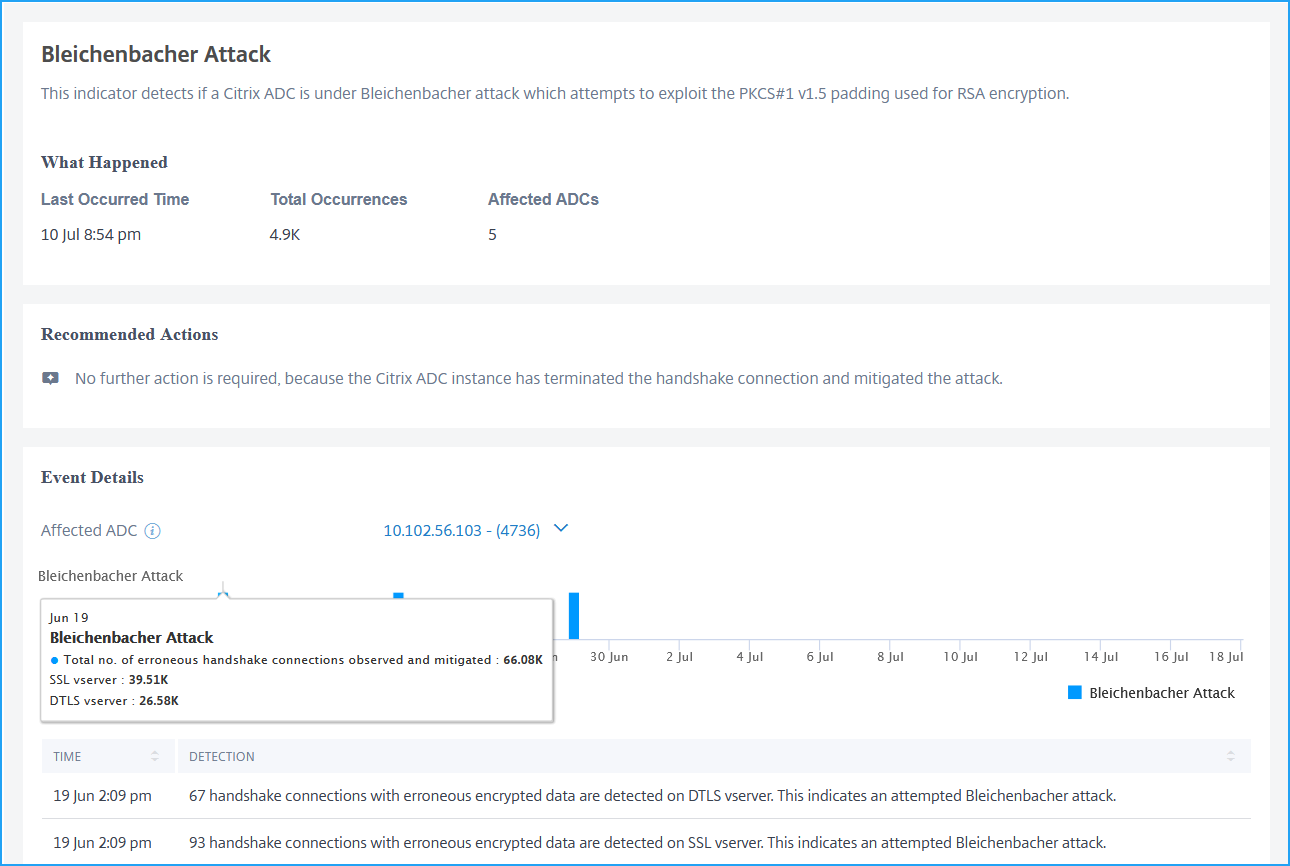

Bleichenbacher攻撃

NetScalerインスタンスは、暗号化されたメッセージの特定のバイトシーケンスが復号化時に正しいパディング形式であるかどうかを検出します。

Bleichenbacher攻撃インジケーターを使用すると、NetScalerインスタンスがエラーのある暗号化データを持つSSL/TLSハンドシェイク接続を受信したかどうかを分析できます。

推奨されるアクションは、NetScalerインスタンスがハンドシェイク接続を終了し、この攻撃を軽減するため、追加のアクションは必要ないことを示します。

イベント詳細では、以下を表示できます。

-

影響を受けるアプリケーション。2つ以上のアプリケーションがこの違反の影響を受けている場合は、リストからアプリケーションを選択することもできます。

-

違反の詳細を示すグラフ。棒グラフにマウスポインターを合わせると、検出されたエラーのあるハンドシェイク接続の総数を表示できます。

-

違反の検出メッセージ。エラーのある暗号化データを持つ仮想サーバー上のハンドシェイク接続の総数を示します。

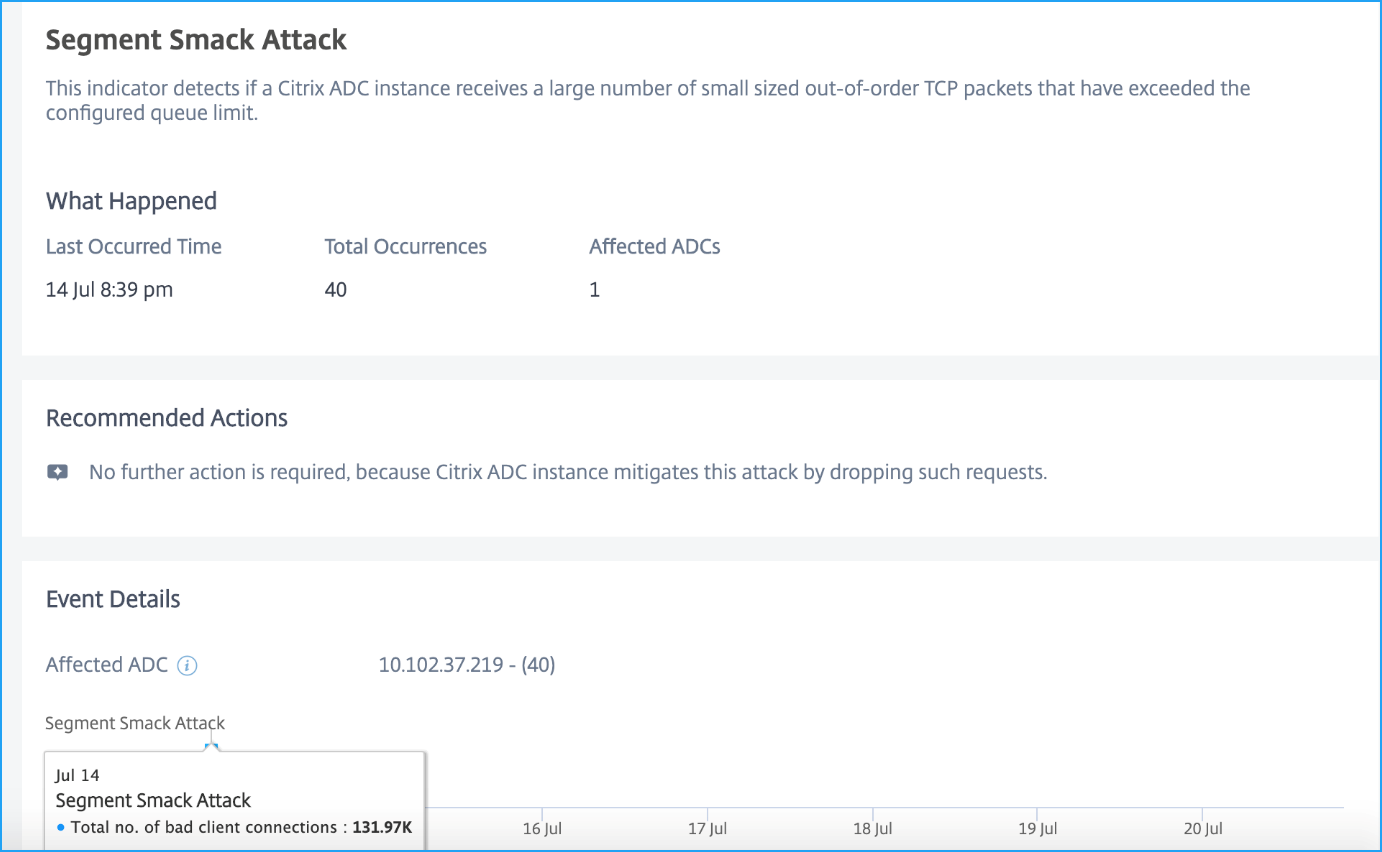

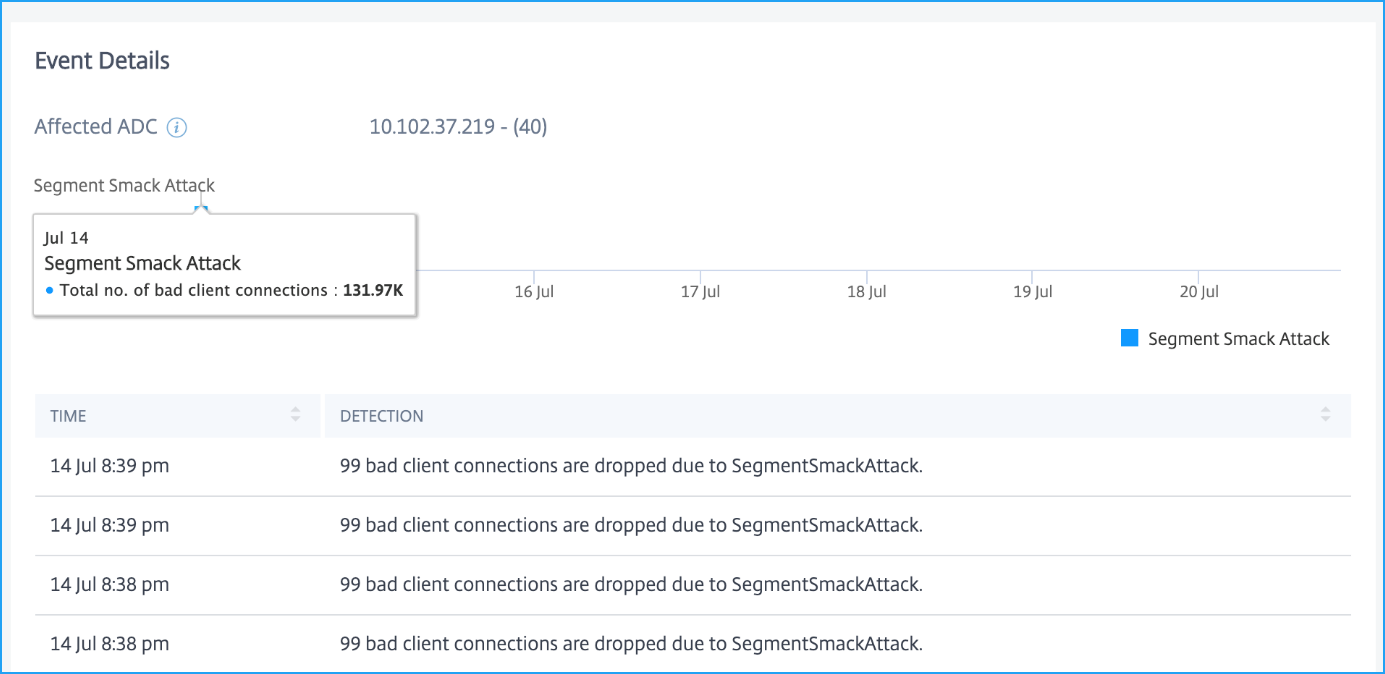

Segment Smack攻撃

Segment Smack攻撃は、攻撃者がTCPセッション中に順序付けされていない小型パケットを送信できるサービス拒否 (DoS) 攻撃です。これらのカスタマイズされたTCPパケットは、CPUとメモリに影響を与え、NetScalerインスタンスでサービス拒否を引き起こす可能性があります。

Segment Smack攻撃インジケーターを使用すると、NetScalerインスタンスが構成されたキュー制限よりも多数のTCPパケットを受信したかどうかを分析できます。詳細については、「TCP構成」を参照してください。

管理者として、NetScalerインスタンスはこれらの過剰なTCPパケットをすべて破棄することでこの攻撃を軽減するため、追加のアクションは必要ありません。

イベント詳細では、以下を表示できます。

-

影響を受けるNetScalerインスタンス

-

違反の詳細を示すグラフ。棒グラフにマウスポインターを合わせると、検出された不正なクライアント接続の総数を表示できます。

-

違反の検出メッセージ。破棄されたクライアント接続の総数を示します。

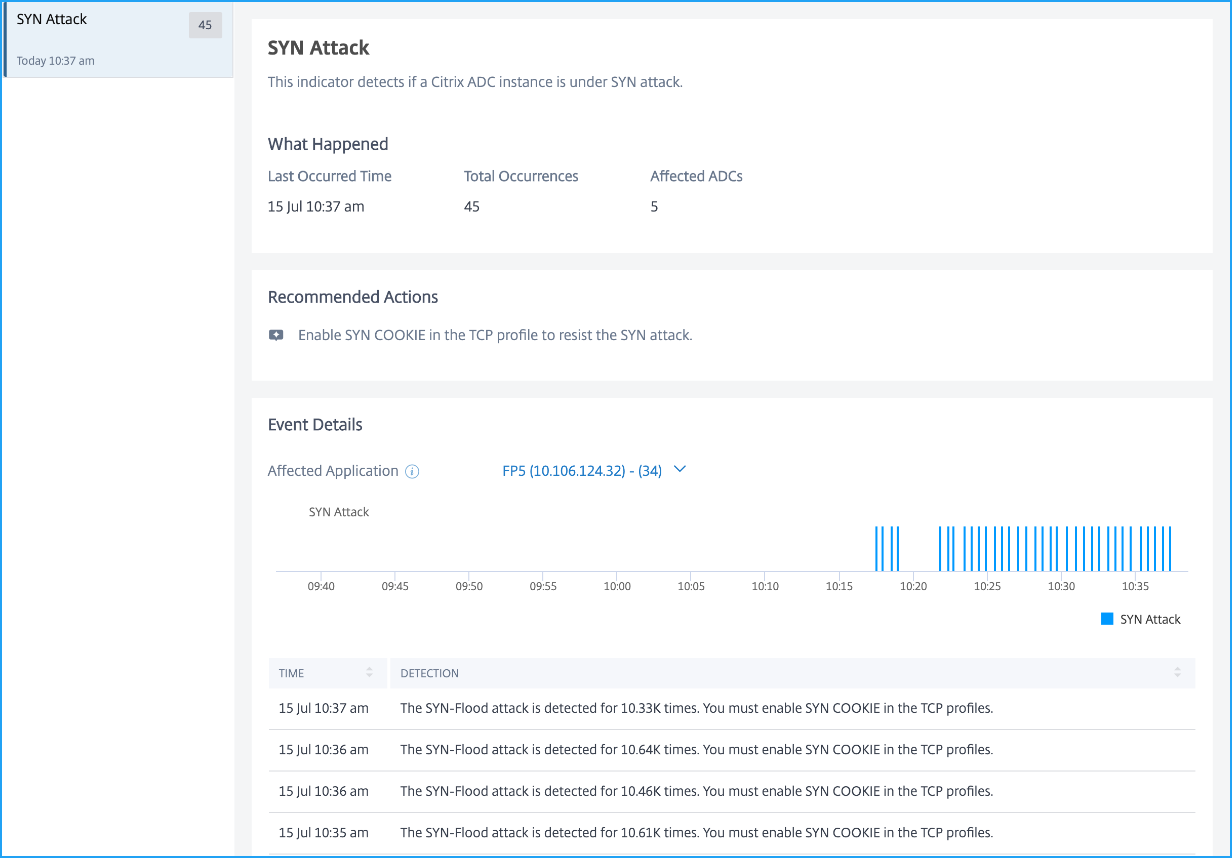

SYN Flood攻撃

SYN Flood攻撃は、スプーフィングされたIPアドレスを使用して数千の接続リクエストを送信することで、ターゲットマシンに影響を与えるサービス拒否 (DoS) 攻撃です。NetScalerインスタンスがSYN Flood攻撃を受けている場合、インスタンスは各悪意のあるリクエストに対して接続を開こうとし、その後、決して到着しない確認パケットを待機します。

TCPプロファイルのSYNCOOKIEは、NetScalerアプライアンスに対するSYN攻撃を防ぎます。デフォルトでは、NetScalerインスタンスのSYNCOOKIEは有効になっています。NetScalerインスタンスがSYN Flood攻撃を受ける可能性が高いのは、SYNCOOKIEが無効になっている場合に限られます。

SYN Flood攻撃インジケーターを使用すると、NetScalerインスタンスがSYN攻撃を受けているかどうかを分析できます。

管理者として、推奨されるアクションは、TCPプロファイルでSYN COOKIEを有効にするよう提案します。

イベント詳細では、以下を表示できます。

-

影響を受けるアプリケーション。2つ以上のアプリケーションがこの違反の影響を受けている場合は、リストからアプリケーションを選択することもできます。

-

SYN攻撃の詳細を示すグラフ

-

検出メッセージ。アプリケーションがSYN攻撃を検出された総回数を示します。

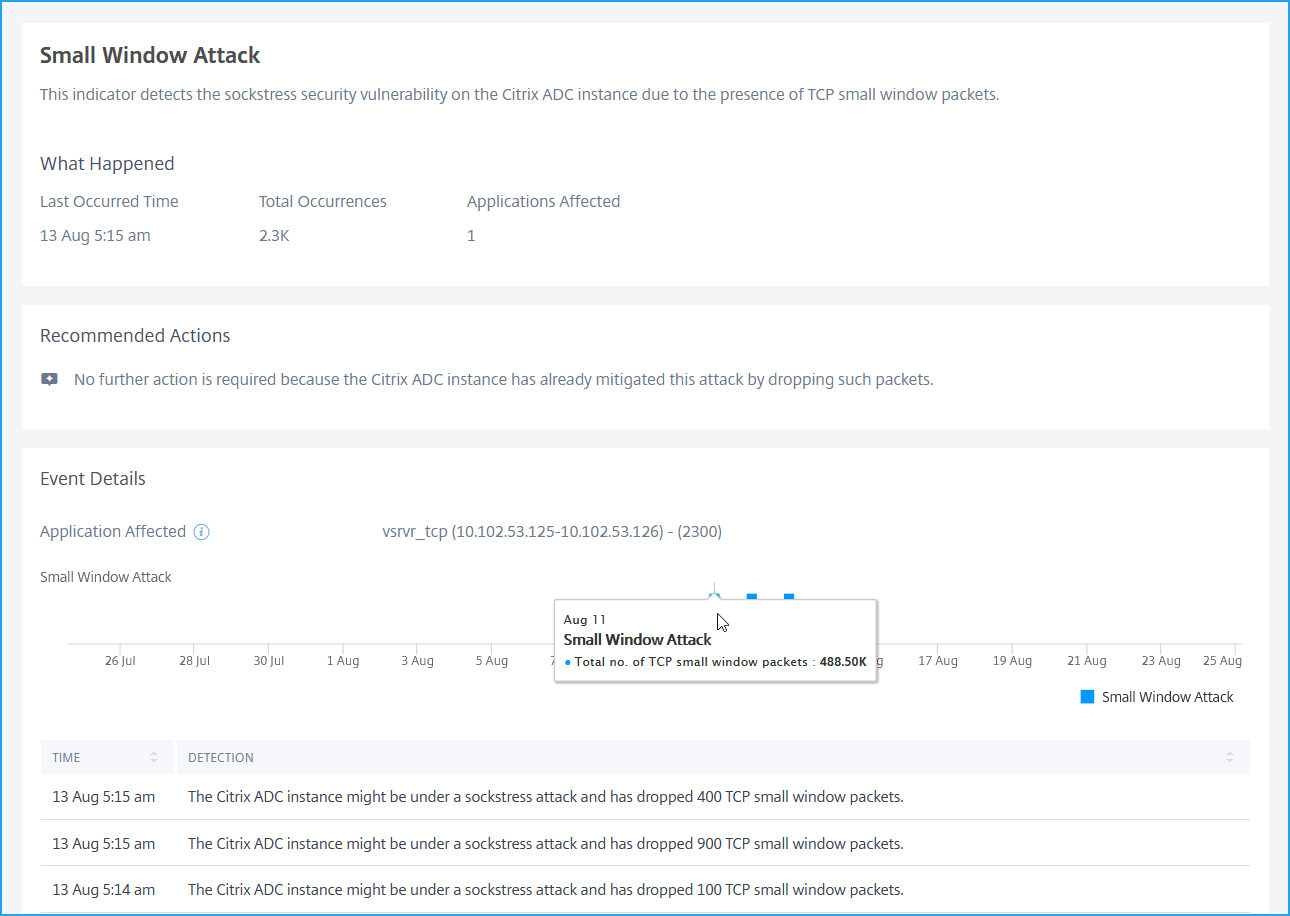

Small Window攻撃

Small Window攻撃は、より小さいサイズのウィンドウまたはウィンドウサイズ0のTCPパケットを数千送信することで、ターゲットマシンに影響を与えるサービス拒否 (DoS) 攻撃です。ウィンドウサイズ0は、ターゲットマシンがそれ以上の通知があるまでデータの送信を停止する必要があることを示します。ターゲットマシンに同様の接続を多数送信することで、ターゲットマシンのメモリが最大限に利用され、応答しなくなります。

Small Window攻撃インジケーターを使用すると、NetScalerインスタンスがsockstress攻撃を受けているかどうかを分析できます。

デフォルトでは、NetScalerインスタンスはそのようなTCP Small Windowパケットをすべて破棄することでこの攻撃を軽減します。したがって、管理者として、追加のアクションは必要ありません。

イベント詳細では、以下を表示できます。

-

影響を受けるアプリケーション。2つ以上のアプリケーションがこの違反の影響を受けている場合は、リストからアプリケーションを選択することもできます。

-

攻撃の詳細を示すグラフ。棒グラフにマウスポインターを合わせると、検出されたTCP Small Windowパケットの総数を表示できます。

-

検出メッセージ。破棄されたTCP Small Windowパケットの総数を示します。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.