-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

異なるAWSゾーンにエラスティックIPアドレスを使用してVPX高可用性ペアを展開する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

異なるAWSゾーンにエラスティックIPアドレスを使用してVPX高可用性ペアを展開する

INC モードで Elastic IP(EIP)アドレスを使用して、2 つの異なるサブネットまたは 2 つの異なる AWS アベイラビリティーゾーンに 2 つの NetScaler VPX インスタンスを設定できます。

高可用性の詳細については、「 高可用性」を参照してください。INC の詳細については、「 異なるサブネットでの高可用性ノードの設定」を参照してください。

異なる AWS ゾーンにわたる EIP アドレスを持つ HA のしくみ

フェールオーバー時には、プライマリインスタンスの VIP の EIP がセカンダリに移行し、セカンダリが新しいプライマリとして引き継がれます。フェイルオーバープロセスでは、AWS API は以下を行います。

-

IPSetsが接続されている仮想サーバーをチェックします。 - 仮想サーバーがリッスンしている 2 つの IP アドレスから、パブリック IP が関連付けられている IP アドレスを検索します。1 つは仮想サーバに直接接続され、もう 1 つは IP セットを介して接続されます。

- パブリック IP (EIP) を、新しいプライマリ VIP に属するプライベート IP に再関連付けします。

注

EIP を使用する際に、サービス拒否 (DoS) などの攻撃からネットワークを保護するために、AWS でセキュリティグループを作成して IP アクセスを制限できます。高可用性を実現するために、展開に従って EIP からプライベート IP 移動ソリューションに切り替えることができます。

異なるAWSゾーン間でエラスティックIPアドレスを使用してVPX高可用性ペアをデプロイする方法

VPXペアを2つの異なるサブネットまたは2つの異なるAWSアベイラビリティーゾーンにデプロイする手順の概要を以下に示します。

- Amazon 仮想プライベートクラウドを作成します。

- 2つのVPXインスタンスを、2つの異なるアベイラビリティーゾーン、または同じゾーンで異なるサブネットにデプロイします。

- 高可用性を構成する

- 両方のインスタンスで INC モードで高可用性をセットアップします。

- 両方のインスタンスに IP セットを追加します 。

- 両方のインスタンスのIPセットをVIPにバインドします。

- プライマリ・インスタンスに仮想サーバを追加します。

ステップ 1 と 2 では、AWS コンソールを使用します。手順3では、NetScaler VPX GUIまたはCLIを使用します。

手順1:Amazon 仮想プライベートクラウド (VPC) を作成します。

手順2:2つのVPXインスタンスを2つの異なるアベイラビリティーゾーン、または同じゾーンで異なるサブネットにデプロイします。プライマリVPXのVIPにEIPを接続します。

VPCを作成してAWSにVPXインスタンスをデプロイする方法の詳細については、「AWS へのCitrix ADC VPXスタンドアロンインスタンスのデプロイ 」および「 シナリオ:スタンドアロンインスタンス」を参照してください。

手順3:高可用性を構成します。NetScaler VPX CLIまたはGUIを使用して、高可用性をセットアップできます。

CLI を使用した高可用性の設定

-

両方のインスタンスで INC モードで高可用性をセットアップします。

プライマリノードで、次の操作を行います。

add ha node 1 <sec_ip> -inc ENABLEDセカンダリノード:

add ha node 1 <prim_ip> -inc ENABLED<sec_ip>はセカンダリノードの管理 NIC のプライベート IP アドレスを指します。<prim_ip>はプライマリノードの管理 NIC のプライベート IP アドレスを指します -

両方のインスタンスにIPセットを追加します。

両方のインスタンスで以下のコマンドを入力します。

add ipset <ipsetname> -

IP セットを両方のインスタンスの VIP セットにバインドします。

両方のインスタンスで以下のコマンドを入力します。

add ns ip <secondary vip> <subnet> -type VIPbind ipset <ipsetname> <secondary VIP>注

IP セットは、プライマリ VIP またはセカンダリ VIP にバインドできます。ただし、IP セットをプライマリ VIP にバインドする場合は、セカンダリ VIP を使用して仮想サーバに追加し、逆にセカンダリ VIP を使用します。

-

プライマリ・インスタンスに仮想サーバを追加します。

次のコマンドを入力します。

add <server_type> vserver <vserver_name> <protocol> <primary_vip> <port> -ipset \<ipset_name>

GUI を使用した高可用性の構成

-

両方のインスタンスで INC モードで高可用性をセットアップする

-

ユーザー名

nsrootとインスタンス ID をパスワードとしてプライマリノードにログオンします。 -

GUI から、[ 設定] > [ **システム ]> [ **ハイアベイラビリティ] に移動します。[追加] をクリックします。

-

リモートノードの IP アドレスフィールドに 、セカンダリノードの管理NIC のプライベート IP アドレスを追加します。

-

[ セルフノードで NIC (独立ネットワーク構成) モードをオンにする ] を選択します。

-

[ リモートシステムログイン認証情報] で、セカンダリノードのユーザー名とパスワードを追加し、[ 作成] をクリックします。

-

セカンダリノードで手順を繰り返します。

-

IP セットを追加し、IP セットを両方のインスタンスの VIP セットにバインドします。

-

GUI から、[ システム ] > [ ネットワーク ] > [ IP ] > [追加]に移動します。

-

[IP アドレス]、[ネットマスク]、[IP タイプ (仮想 IP)] に必要な値を追加し、[ 作成] をクリックします。

-

[ システム ] > [ ネットワーク ] > [ IP セット ] > [追加]に移動します。IP セット名を追加し、[Insert] をクリックします。

-

[IPv4] ページで、仮想 IP を選択し、[ 挿入] をクリックします。[Create] をクリックして IP セットを作成します。

-

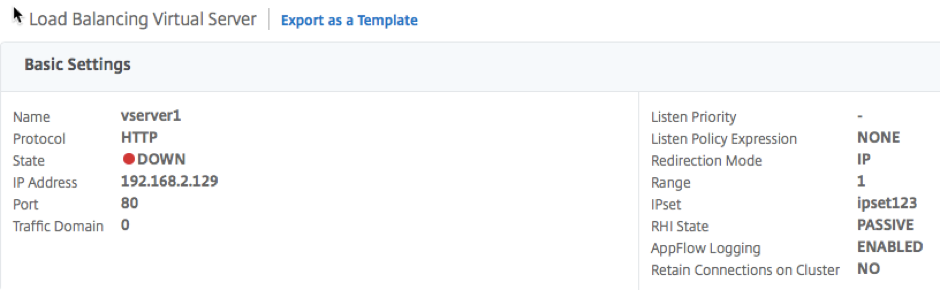

プライマリ・インスタンスに仮想サーバを追加する

GUI から、[ 構成]> [ トラフィック管理 ] > [ 仮想サーバ] > [追加]に移動します。

シナリオ

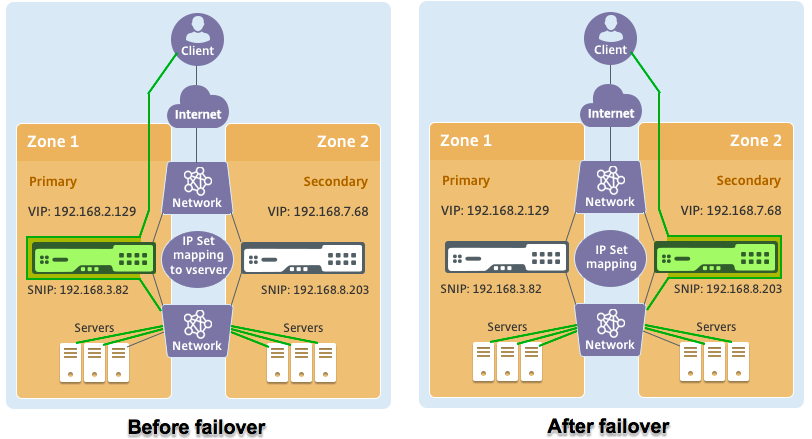

このシナリオでは、1 つの VPC が作成されます。その VPC では、2 つのアベイラビリティーゾーンに 2 つの VPX インスタンスが作成されます。各インスタンスには、管理用、クライアント用、バックエンドサーバー用の 3 つのサブネットがあります。EIP はプライマリノードの VIP に接続されます。

図:この図は、AWSでのINCモードでのCitrix ADC VPXの高可用性セットアップを示しています

このシナリオでは、CLI を使用して高可用性を設定します。

-

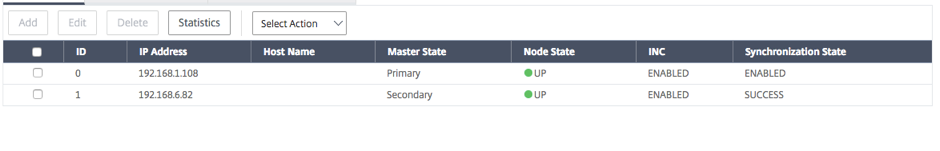

両方のインスタンスで INC モードで高可用性をセットアップします。

プライマリノードとセカンダリノードで次のコマンドを入力します。

プライマリの場合:

add ha node 1 192.168.6.82 -inc enabledここで、192.168.6.82 は、セカンダリノードの管理 NIC のプライベート IP アドレスを指します。

セカンダリの場合:

add ha node 1 192.168.1.108 -inc enabledここで、192.168.1.108 は、プライマリノードの管理 NIC のプライベート IP アドレスを指します。

-

IP セットを追加し、IP セットを両方のインスタンスの VIP にバインドします。

プライマリの場合:

add ipset ipset123add ns ip 192.168.7.68 255.255.255.0 -type VIPbindipset ipset123 192.168.7.68セカンダリの場合:

add ipset ipset123add ns ip 192.168.7.68 255.255.255.0 -type VIPbind ipset ipset123 192.168.7.68 -

プライマリ・インスタンスに仮想サーバを追加します。

以下のコマンドを実行します。

add lbvserver vserver1 http 192.168.2.129 80 -ipset ipset123 -

構成を保存します。

-

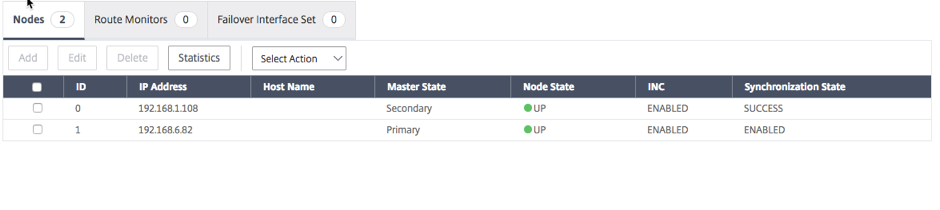

強制フェールオーバーの後、セカンダリは新しいプライマリになります。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.