-

-

-

VMware ESX、Linux KVM、およびCitrix HypervisorでNetScaler ADC VPXのパフォーマンスを最適化する

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

2つのデータセンター間でのCloudBridge Connectorトンネルの構成

-

NetScaler ADCアプライアンスとAWSの仮想プライベートゲートウェイ間のCloudBridge Connectorトンネルの構成

-

データセンターとSoftLayer Enterprise Cloud間のCloudBridge Connectorトンネルの構成

-

NetScalerアプライアンスとCisco IOSデバイス間のCloudBridge Connector トンネルの構成

-

NetScaler ADCアプライアンスとフォーティネットFortiGateアプライアンス間のCloudBridge Connector トンネルを構成する

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

2 つのデータセンター間の CloudBridge Connector トンネルの設定

2 つの異なるデータセンター間で CloudBridge Connector トンネルを設定すると、再構成せずにネットワークを拡張し、2 つのデータセンターの機能を活用できます。地理的に離れた2つのデータセンター間のCloudBridge Connectorトンネルにより、冗長性を実装し、セットアップを障害から守ることができます。CloudBridge Connectorトンネルは、データセンター全体でインフラストラクチャとリソースを最適に活用するのに役立ちます。2 つのデータセンターで利用可能なアプリケーションは、ユーザーに対してローカルとして表示されます。

データセンターを別のデータセンターに接続するには、一方のデータセンターのNetScalerアプライアンスと別のデータセンターのNetScalerアプライアンスの間にCloudBridge Connectorトンネルを設定します。

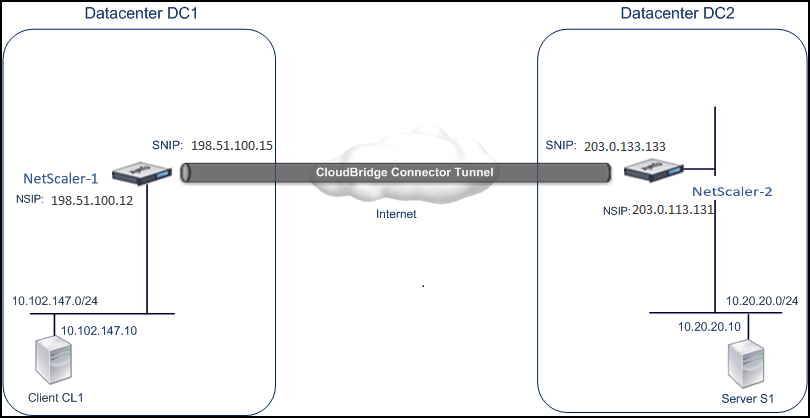

データセンター間のCloudBridge Connector トンネルの図として、データセンターDC1のNetScalerアプライアンスNS_Appliance-1とデータセンターDC2のNetScalerアプライアンスNS_Appliance-2の間にCloudBridgeコネクタトンネルが設定されている例を考えてみましょう。

NS_アプライアンス1とNS_Appliance-2はどちらもL2モードとL3モードで機能します。これにより、データセンター DC1 と DC2 のプライベートネットワーク間の通信が可能になります。L3モードでは、NS_Appliance-1とNS_Appliance-2により、CloudBridge Connector トンネルを介してデータセンターDC1のクライアントCL1とデータセンターDC2のサーバーS1間の通信が可能になります。クライアント CL1 とサーバー S1 は、異なるプライベートネットワーク上にあります。

クライアントCL1とサーバS1は異なるプライベートネットワーク上にあるため、NS_Appliance-1とNS_Appliance-2ではL3モードが有効になり、ルートは次のように更新されます。

- CL1 には、S1 に到達するための NS_Appliance-1 へのルートがあります。

- NS_Appliance-1には、S1に到達するためのNS_Appliance-2へのルートがあります。

- S1 には、CL1 に到達するための NS_Appliance-2 へのルートがあります。

- NS_Appliance-2には、CL1に到達するためのNS_Appliance-1へのルートがあります。

次の表は、データセンターDC1のNetScalerアプライアンスNS_Appliance-1の設定を示しています。

次の表は、データセンターDC2のNetScalerアプライアンスNS_Appliance-2の設定を示しています。

| エンティティ | 名前 | 詳細 |

|---|---|---|

| NSIP アドレス | 198.51.100.12 | |

| SNIP アドレス | 198.51.100.15 | |

| CloudBridge Connector トンネル | Cloud_Connector_DC1-DC2 |

|

CloudBridge Connector トンネルを設定する際に考慮すべき点

CloudBridge Connector トンネルをセットアップする前に、次のタスクが完了していることを確認してください。

- NetScalerアプライアンスを2つのデータセンターのそれぞれに展開してセットアップします。

- CloudBridge Connector のトンネルエンドポイントのIPアドレスが相互にアクセスできることを確認してください。

設定手順

あるデータセンターにあるNetScalerアプライアンスと別のデータセンターにある別のNetScalerアプライアンスの間にCloudBridge Connectorトンネルを設定するには、いずれかのNetScalerアプライアンスのGUIまたはコマンドラインインターフェイスを使用します。

GUIを使用すると、最初のNetScalerアプライアンスで作成されたCloudBridge Connector トンネル構成は、CloudBridge Connector トンネルのもう一方のエンドポイント(他のNetScalerアプライアンス)に自動的にプッシュされます。そのため、他のNetScalerアプライアンスのGUIにアクセスして、対応するCloudBridge Connector トンネル構成をそのアプライアンス上で作成する必要はありません。

各NetScalerアプライアンスのCloudBridge Connector トンネル構成は、次のエンティティで構成されています。

- IPsec プロファイル— IPsec プロファイルエンティティは、CloudBridge Connector トンネル内の IPsec プロトコルが使用する IKE バージョン、暗号化アルゴリズム、ハッシュアルゴリズム、PSK などの IPsec プロトコルパラメータを指定します。

- GREトンネル— IPトンネルは、ローカルIPアドレス(ローカルNetScalerアプライアンスで構成されたパブリックSNIPアドレス)、リモートIPアドレス(リモートNetScalerアプライアンスで構成されたパブリックSNIPアドレス)、CloudBridge Connector トンネルのセットアップに使用されるプロトコル(GRE)、およびIPsecプロファイルエンティティを指定します。

- PBR ルールを作成し、それに IP トンネルを関連付けます。PBR エンティティは、条件セットと IP トンネルエンティティを指定します。送信元 IP アドレスの範囲と宛先 IP の範囲は、PBR エンティティの条件です。送信元 IP アドレス範囲と宛先 IP アドレス範囲を設定して、トラフィックが CloudBridge Connector トンネルを通過するサブネットを指定する必要があります。たとえば、最初のデータセンターのサブネット上のクライアントから送信され、2 番目のデータセンターのサブネット上のサーバー宛てのリクエストパケットを考えてみましょう。このパケットが最初のデータセンターのNetScalerアプライアンス上のPBRエンティティの送信元および宛先IPアドレス範囲と一致する場合、PBRエンティティに関連付けられたCloudBridge Connector トンネルを介して送信されます。

コマンドラインインターフェイスを使用して IPSEC プロファイルを作成するには

コマンドプロンプトで入力します。

-

add ipsec profile <name> [-ikeVersion ( V1 | V2 )] [-encAlgo ( AES | 3DES ) ...] [-hashAlgo <hashAlgo\> ...] [-lifetime <positive_integer>] (-psk | (-publickey<string> -privatekey <string>-peerPublicKey <string>))[-livenessCheckInterval <positive_intege>][-replayWindowSize \<positive_integer>] [-ikeRetryInterval <positive_integer>] [-retransmissiontime <positive_integer>] -

show ipsec profile <name>

コマンドラインインターフェイスを使用して IP トンネルを作成し、IPSEC プロファイルをそのトンネルにバインドするには

コマンドプロンプトで入力します。

add ipTunnel <name> <remote><remoteSubnetMask> <local> [-protocol <protocol>] [-ipsecProfileName <string>]show ipTunnel <name>

コマンドラインインターフェイスを使用して PBR ルールを作成し、IPSEC トンネルをそのルールにバインドするには

コマンドプロンプトで入力します。

add ns pbr <pbr_name> ALLOW -srcIP = <local_subnet_range> -destIP = <remote_subnet_range> -ipTunnel <tunnel_name>apply ns pbrsshow ns pbr <pbr_name>

例

add ipsec profile Cloud_Connector_DC1-DC2 -encAlgo AES -hashAlgo HMAC_SHA1

Done

> add ipTunnel Cloud_Connector_DC1-DC2 203.0.113.133 255.255.255.255 198.51.100.15 -protocol GRE -ipsecProfileName Cloud_Connector_DC1-DC2

Done

> add ns pbr PBR-DC1-DC2 ALLOW -srcIP 198.51.100.15 -destIP 203.0.113.133 ipTunnel Cloud_Connector_DC1-DC2

Done

> apply ns pbrs

Done

<!--NeedCopy-->

GUIを使用してNetScalerアプライアンスのCloudBridge Connector トンネルを構成するには

-

Webブラウザーのアドレス行にNetScalerアプライアンスのNSIPアドレスを入力します。

-

アプライアンスのアカウント認証情報を使用して、NetScalerアプライアンスのGUIにログオンします。

-

[ システム ] > [ CloudBridgeConnector] に移動します。

-

右側のペインの「 はじめに」で、「CloudBridge の作成/監視」をクリックします。

アプライアンスで CloudBridge Connector トンネルを初めて設定すると、 ウェルカム画面が表示されます 。

-

「 ようこそ 」画面で、「 はじめに」をクリックします。

注記:

NetScalerアプライアンスですでにCloudBridge Connectorトンネルを構成している場合は、「ようこそ」画面は表示されないので、「はじめに」をクリックしないでください。

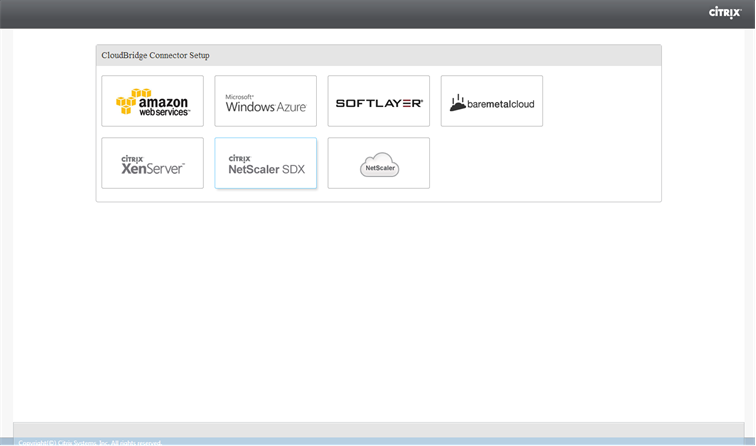

- CloudBridge Connector のセットアップペインで、NetScalerをクリックします。

-

NetScalerペインで、リモートNetScalerアプライアンスのアカウント認証情報を入力します。[続行] をクリックします。

-

CloudBridge Connector 設定ペインで 、次のパラメータを設定します。

- CloudBridge Connector 名— ローカルアプライアンス上の CloudBridge Connector 設定の名前。ASCII アルファベット文字またはアンダースコア (_) 文字で始まり、ASCII 英数字、アンダースコア、ハッシュ (#)、ピリオド (.)、スペース、コロン (:)、アットマーク (@)、等号 (=)、およびハイフン (-) のみを含める必要があります。CloudBridge Connector の設定を作成した後は変更できません。

-

「 ローカル設定」で、次のパラメータを設定します。

- サブネット IP— CloudBridge Connector トンネルのローカルエンドポイントの IP アドレス。

-

「 リモート設定」で、次のパラメータを設定します。

- サブネット IP— CloudBridge Connector トンネルのピアエンドポイントの IP アドレス。

-

PBR 設定で、次のパラメータを設定します。

- 操作— 等しい (=) または等しくない (!=) 論理演算子。

- 送信元 IP Low:発信IPv4 パケットの送信元 IP アドレスと一致する最も低い送信元 IP アドレス。

- 送信元 IP 高:発信 IPv4 パケットの送信元 IP アドレスと一致する最大の送信元 IP アドレス。

- 操作— 等しい (=) または等しくない (!=) 論理演算子。

- 宛先 IP Low*:発信 IPv4 パケットの宛先 IP アドレスと一致する最も低い宛先 IP アドレス。

- 宛先 IP 高:発信 IPv4 パケットの宛先 IP アドレスと一致する最大の宛先 IP アドレス。

-

(オプション) [ セキュリティ設定]で、CloudBridge Connector トンネルの次の IPsec プロトコルパラメータを設定します。

- 暗号化アルゴリズム— CloudBridge トンネルの IPsec プロトコルで使用される暗号化アルゴリズム。

- ハッシュアルゴリズム— CloudBridge トンネルの IPsec プロトコルで使用されるハッシュアルゴリズム。

-

キー— 次の IPsec 認証方法のいずれかを選択して、2 つのピアが相互認証に使用します。

- 自動生成キー— ローカルアプライアンスによって自動的に生成される事前共有キー (PSK) と呼ばれるテキスト文字列に基づく認証。ピアの PSK キーは相互に照合されて認証されます。

-

特定キー:手動で入力した PSK に基づく認証。ピアの PSK は相互に照合されて認証されます。

- 事前共有セキュリティキー-事前共有キーベースの認証用に入力されるテキスト文字列。

-

証明書のアップロード— デジタル証明書に基づく認証。

- 公開鍵— IPsecセキュリティアソシエーションを確立する前に、ローカルのNetScalerアプライアンスをピアに対して認証するために使用されるローカルデジタル証明書です。同じ証明書が存在し、ピアのピア公開鍵パラメータに設定されている必要があります。

- 秘密鍵— ローカルデジタル証明書の秘密鍵。

- ピア公開鍵:ピアのデジタル証明書。IPsec セキュリティアソシエーションを確立する前に、ローカルエンドポイントへのピアを認証するために使用されます。ピアの Public key パラメータにも同じ証明書が存在し、設定されている必要があります。

-

[完了] をクリックします。

両方のNetScalerアプライアンスの新しいCloudBridge Connector トンネル構成は、それぞれのGUIの [ホーム] タブに表示されます。CloudBridge Connector トンネルの現在のステータスは、設定済みのCloudBridge Connector ペインに表示されます。緑色のドットは、トンネルがアップしていることを示します。赤い点は、トンネルがダウンしていることを示します。

CloudBridge Connector トンネルの監視

CloudBridge Connectorのトンネル統計カウンタを使用して、Citrix ADCアプライアンス上のCloudBridge Connectorトンネルのパフォーマンスを監視できます。Citrix ADCアプライアンスでのCloudBridge Connector トンネル統計の表示の詳細については、「 CloudBridge Connector トンネルの監視」を参照してください。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.