This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ダブルホップモードで展開されたNetScaler Gatewayアプライアンスのデータ収集の有効化

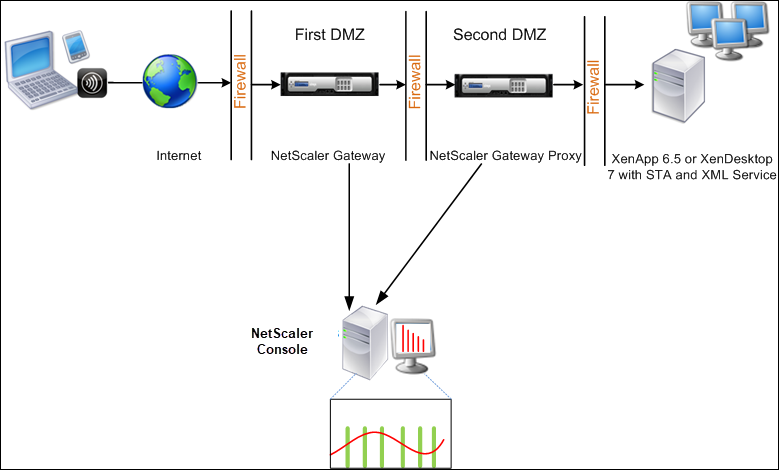

NetScaler Gatewayのダブルホップモードは、組織の内部ネットワークに追加の保護を提供します。これは、攻撃者がセキュアなネットワーク内のサーバーに到達するために、複数のセキュリティゾーンまたは非武装地帯(DMZ)を突破する必要があるためです。ICA接続が通過するホップ数(NetScaler Gatewayアプライアンス)を分析し、各TCP接続の遅延の詳細と、それがクライアントによって認識される総ICA遅延に対してどのように機能するかを知りたい場合は、NetScaler Consoleをインストールする必要があります。これにより、NetScaler Gatewayアプライアンスがこれらの重要な統計を報告できるようになります。

図3. ダブルホップモードで展開されたNetScaler Console

最初のDMZにあるNetScaler Gatewayは、ユーザー接続を処理し、SSL VPNのセキュリティ機能を実行します。このNetScaler Gatewayは、ユーザー接続を暗号化し、ユーザーがどのように認証されるかを決定し、内部ネットワーク内のサーバーへのアクセスを制御します。

2番目のDMZにあるNetScaler Gatewayは、NetScaler Gatewayプロキシデバイスとして機能します。このNetScaler Gatewayは、ICAトラフィックが2番目のDMZを通過して、サーバーファームへのユーザー接続を完了できるようにします。

NetScaler Consoleは、最初のDMZにあるNetScaler Gatewayアプライアンスに属するサブネット、または2番目のDMZにあるNetScaler Gatewayアプライアンスに属するサブネットのいずれかに展開できます。上の画像では、NetScaler Consoleと最初のDMZにあるNetScaler Gatewayは同じサブネットに展開されています。

ダブルホップモードでは、NetScaler Consoleは一方のアプライアンスからTCPレコードを収集し、もう一方のアプライアンスからICAレコードを収集します。NetScaler GatewayアプライアンスをNetScaler Consoleインベントリに追加し、データ収集を有効にすると、各アプライアンスはホップ数と接続チェーンIDを追跡してレポートをエクスポートします。

NetScaler ConsoleがどのNetScaler Gatewayアプライアンスがレコードをエクスポートしているかを識別できるようにするため、各アプライアンスにはホップ数が指定され、各接続には接続チェーンIDが指定されます。ホップ数は、クライアントからサーバーへのトラフィックが通過するNetScaler Gatewayアプライアンスの数を表します。接続チェーンIDは、クライアントとサーバー間のエンドツーエンド接続を表します。

NetScaler Consoleは、ホップ数と接続チェーンIDを使用して、両方のNetScaler Gatewayアプライアンスからのデータを関連付け、レポートを生成します。

このモードで展開されたNetScaler Gatewayアプライアンスを監視するには、まずNetScaler GatewayをNetScaler Consoleインベントリに追加し、NetScaler ConsoleでAppFlowを有効にし、その後、NetScaler Consoleダッシュボードでレポートを表示する必要があります。

NetScaler Consoleでのデータ収集の有効化

NetScaler Consoleで両方のアプライアンスからICA詳細の収集を開始するように有効にすると、収集される詳細は冗長になります。つまり、両方のアプライアンスが同じメトリックを報告します。この状況を克服するには、最初のNetScaler GatewayアプライアンスのいずれかでTCPのAppFlowを有効にし、次に2番目のアプライアンスでICAのAppFlowを有効にする必要があります。そうすることで、一方のアプライアンスはICA AppFlowレコードをエクスポートし、もう一方のアプライアンスはTCP AppFlowレコードをエクスポートします。これにより、ICAトラフィックの解析にかかる処理時間も節約されます。

NetScaler ConsoleからAppFlow機能を有効にするには:

-

インフラストラクチャ > インスタンス に移動し、分析を有効にするNetScalerインスタンスを選択します。

-

アクション リストから、Insightの有効化/無効化 を選択します。

-

VPN仮想サーバーを選択し、AppFlow®の有効化 をクリックします。

-

AppFlowの有効化 フィールドで true と入力し、ICAトラフィックとTCPトラフィックに対してそれぞれ ICA/TCP を選択します。

注

NetScalerアプライアンスのサービスまたはサービスグループでAppFlowロギングが有効になっていない場合、Insight列に「有効」と表示されていても、NetScaler Consoleダッシュボードにはレコードが表示されません。

-

OK をクリックします。

データのエクスポート用にNetScaler Gatewayアプライアンスを構成

NetScaler Gatewayアプライアンスをインストールした後、NetScaler Consoleにレポートをエクスポートするために、NetScaler Gatewayアプライアンスで以下の設定を構成する必要があります。

-

最初のDMZと2番目のDMZにあるNetScaler Gatewayアプライアンスの仮想サーバーが相互に通信するように構成します。

-

2番目のDMZにあるNetScaler Gateway仮想サーバーを、最初のDMZにあるNetScaler Gateway仮想サーバーにバインドします。

-

2番目のDMZにあるNetScaler Gatewayでダブルホップを有効にします。

-

2番目のDMZにあるNetScaler Gateway仮想サーバーで認証を無効にします。

-

いずれかのNetScaler GatewayアプライアンスでICAレコードのエクスポートを有効にします。

-

もう一方のNetScaler GatewayアプライアンスでTCPレコードのエクスポートを有効にします。

-

両方のNetScaler Gatewayアプライアンスで接続チェーンを有効にします。

コマンドラインインターフェイスを使用したNetScaler Gatewayの構成:

-

最初のDMZにあるNetScaler Gateway仮想サーバーが、2番目のDMZにあるNetScaler Gateway仮想サーバーと通信するように構成します。

add vpn nextHopServer [**-secure**(ON OFF)] [-imgGifToPng] … add vpn nextHopServer nh1 10.102.2.33 8443 –secure ON <!--NeedCopy--> -

2番目のDMZにあるNetScaler Gateway仮想サーバーを、最初のDMZにあるNetScaler Gateway仮想サーバーにバインドします。最初のDMZにあるNetScaler Gatewayで次のコマンドを実行します。

bind vpn vserver <name> -nextHopServer <name>

bind vpn vserver vs1 -nextHopServer nh1 <!--NeedCopy--> -

2番目のDMZにあるNetScaler GatewayでダブルホップとAppFlowを有効にします。

set vpn vserver [**- doubleHop** ( ENABLED DISABLED )] [- appflowLog ( ENABLED DISABLED )] set vpn vserver vpnhop2 –doubleHop ENABLED –appFlowLog ENABLED <!--NeedCopy--> -

2番目のDMZにあるNetScaler Gateway仮想サーバーで認証を無効にします。

set vpn vserver [**-authentication** (ON OFF)] set vpn vserver vs -authentication OFF <!--NeedCopy--> -

いずれかのNetScaler GatewayアプライアンスでTCPレコードのエクスポートを有効にします。

bind vpn vserver<name> [-policy<string> -priority<positive_integer>] [-type<type>]

bind vpn vserver vpn1 -policy appflowpol1 -priority 101 –type OTHERTCP\_REQUEST <!--NeedCopy--> -

もう一方のNetScaler GatewayアプライアンスでICAレコードのエクスポートを有効にします。

bind vpn vserver<name> [-policy<string> -priority<positive_integer>] [-type<type>]

bind vpn vserver vpn2 -policy appflowpol1 -priority 101 -type ICA\_REQUEST <!--NeedCopy--> -

両方のNetScaler Gatewayアプライアンスで接続チェーンを有効にします。

set appFlow param [-connectionChaining (ENABLED DISABLED)] set appflow param -connectionChaining ENABLED <!--NeedCopy-->

構成ユーティリティを使用したNetScaler Gatewayの構成:

-

最初のDMZにあるNetScaler Gatewayが2番目のDMZにあるNetScaler Gatewayと通信するように構成し、2番目のDMZにあるNetScaler Gatewayを最初のDMZにあるNetScaler Gatewayにバインドします。

-

構成 タブで NetScaler Gateway を展開し、仮想サーバー をクリックします。

-

右ペインで仮想サーバーをダブルクリックし、詳細設定 グループで 公開アプリケーション を展開します。

-

次ホップサーバー をクリックし、次ホップサーバーを2番目のNetScaler Gatewayアプライアンスにバインドします。

-

-

2番目のDMZにあるNetScaler Gatewayでダブルホップを有効にします。

-

構成 タブで NetScaler Gateway を展開し、仮想サーバー をクリックします。

-

右ペインで仮想サーバーをダブルクリックし、基本設定 グループで編集アイコンをクリックします。

-

その他 を展開し、ダブルホップ を選択して OK をクリックします。

-

-

2番目のDMZにあるNetScaler Gatewayの仮想サーバーで認証を無効にします。

-

構成 タブで NetScaler Gateway を展開し、仮想サーバー をクリックします。

-

右ペインで仮想サーバーをダブルクリックし、基本設定 グループで編集アイコンをクリックします。

-

その他 を展開し、認証の有効化 のチェックを外します。

-

-

いずれかのNetScaler GatewayアプライアンスでTCPレコードのエクスポートを有効にします。

-

構成 タブで NetScaler Gateway を展開し、仮想サーバー をクリックします。

-

右ペインで仮想サーバーをダブルクリックし、詳細設定 グループで ポリシー を展開します。

-

+ アイコンをクリックし、ポリシーの選択 リストから AppFlow を選択し、タイプの選択 ドロップダウンリストから Other TCP Request を選択します。

-

続行 をクリックします。

-

ポリシーバインディングを追加し、閉じる をクリックします。

-

-

もう一方のNetScaler GatewayアプライアンスでICAレコードのエクスポートを有効にします。

-

構成 タブで NetScaler Gateway を展開し、仮想サーバー をクリックします。

-

右ペインで仮想サーバーをダブルクリックし、詳細設定 グループで ポリシー を展開します。

-

+ アイコンをクリックし、ポリシーの選択 ドロップダウンリストから AppFlow を選択し、タイプの選択 ドロップダウンリストから Other TCP Request を選択します。

-

続行 をクリックします。

-

ポリシーバインディングを追加し、閉じる をクリックします。

-

-

両方のNetScaler Gatewayアプライアンスで接続チェーンを有効にします。

-

構成 タブで、設定 > Appflow に移動します。

-

右ペインの 設定 グループで、Appflow設定の変更 をクリックします。

-

接続チェーン を選択し、OK をクリックします。

-

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.