-

Bereitstellen einer NetScaler ADC VPX- Instanz

-

Optimieren der Leistung von NetScaler ADC VPX auf VMware ESX, Linux KVM und Citrix Hypervisors

-

Installieren einer NetScaler ADC VPX Instanz auf einem Bare-Metal-Server

-

Installieren einer NetScaler ADC VPX-Instanz auf Citrix Hypervisor

-

Installieren einer NetScaler ADC VPX-Instanz in der VMware Cloud auf AWS

-

Installieren einer NetScaler ADC VPX-Instanz auf Microsoft Hyper-V-Servern

-

Installieren einer NetScaler ADC VPX-Instanz auf der Linux-KVM-Plattform

-

Bereitstellen einer NetScaler ADC VPX-Instanz auf AWS

-

Bereitstellen einer eigenständigen NetScaler ADC VPX-Instanz auf AWS

-

Bereitstellen eines VPX-HA-Paar in derselben AWS-Verfügbarkeitszone

-

Bereitstellen eines VPX Hochverfügbarkeitspaars mit privaten IP-Adressen in verschiedenen AWS-Zonen

-

Bereitstellen einer NetScaler ADC VPX-Instanz auf AWS Outposts

-

Konfigurieren einer NetScaler ADC VPX-Instanz für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Konfigurieren einer NetScaler ADC VPX-Instanz für die Verwendung von Enhanced Networking mit AWS ENA

-

Bereitstellen einer NetScaler ADC VPX-Instanz auf Microsoft Azure

-

Netzwerkarchitektur für NetScaler ADC VPX-Instanzen auf Microsoft Azure

-

Mehrere IP-Adressen für eine eigenständige NetScaler ADC VPX-Instanz konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs über PowerShell-Befehle konfigurieren

-

NetScaler ADC VPX-Instanz für beschleunigte Azure-Netzwerke konfigurieren

-

HA-INC-Knoten über die Citrix Hochverfügbarkeitsvorlage mit Azure ILB konfigurieren

-

NetScaler ADC VPX-Instanz auf der Azure VMware-Lösung installieren

-

Konfigurieren von GSLB in einem Active-Standby-Hochverfügbarkeitssetup

-

Konfigurieren von Adresspools (IIP) für eine NetScaler Gateway Appliance

-

NetScaler ADC VPX-Instanz auf der Google Cloud Platform bereitstellen

-

Bereitstellung und Konfigurationen von NetScaler ADC automatisieren

-

Lösungen für Telekommunikationsdienstleister

-

Authentifizierung, Autorisierung und Überwachung des Anwendungsverkehrs

-

Wie Authentifizierung, Autorisierung und Auditing funktionieren

-

Grundkomponenten der Authentifizierung, Autorisierung und Audit-Konfiguration

-

Lokal NetScaler Gateway als Identitätsanbieter für Citrix Cloud

-

Authentifizierungs-, Autorisierungs- und Überwachungskonfiguration für häufig verwendete Protokolle

-

-

-

-

Konfigurieren von erweiterten Richtlinienausdrücken: Erste Schritte

-

Erweiterte Richtlinienausdrücke: Arbeiten mit Datumsangaben, Zeiten und Zahlen

-

Erweiterte Richtlinienausdrücke: Analysieren von HTTP-, TCP- und UDP-Daten

-

Erweiterte Richtlinienausdrücke: Analysieren von SSL-Zertifikaten

-

Erweiterte Richtlinienausdrücke: IP- und MAC-Adressen, Durchsatz, VLAN-IDs

-

Erweiterte Richtlinienausdrücke: Stream-Analytics-Funktionen

-

Zusammenfassende Beispiele für Standardsyntaxausdrücke und -richtlinien

-

Tutorial Beispiele für Standardsyntaxrichtlinien für Rewrite

-

Migration von Apache mod_rewrite-Regeln auf die Standardsyntax

-

-

-

-

-

-

-

-

Verwalten eines virtuellen Cache-Umleitungsservers

-

Statistiken für virtuelle Server zur Cache-Umleitung anzeigen

-

Aktivieren oder Deaktivieren eines virtuellen Cache-Umleitungsservers

-

Direkte Richtlinieneinschläge auf den Cache anstelle des Ursprungs

-

Verwalten von Clientverbindungen für einen virtuellen Server

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

-

Übersetzen die Ziel-IP-Adresse einer Anfrage in die Ursprungs-IP-Adresse

-

-

Unterstützung für NetScaler ADC-Konfiguration in einem Cluster

-

Verwalten des NetScaler ADC Clusters

-

Knotengruppen für gepunktete und teilweise gestreifte Konfigurationen

-

Entfernen eines Knotens aus einem Cluster, der mit Cluster-Link-Aggregation bereitgestellt wird

-

Überwachen von Fehlern bei der Befehlsausbreitung in einer Clusterbereitstellung

-

VRRP-Interface-Bindung in einem aktiven Cluster mit einem einzigen Knoten

-

-

-

Konfigurieren von NetScaler ADC als nicht-validierenden sicherheitsbewussten Stub-Resolver

-

Jumbo-Frames Unterstützung für DNS zur Handhabung von Reaktionen großer Größen

-

Zwischenspeichern von EDNS0-Client-Subnetzdaten bei einer NetScaler ADC-Appliance im Proxymodus

-

-

GSLB-Entitäten einzeln konfigurieren

-

Anwendungsfall: Bereitstellung einer Domänennamen-basierten Autoscale-Dienstgruppe

-

Anwendungsfall: Bereitstellung einer IP-Adressbasierten Autoscale-Dienstgruppe

-

-

-

IP-Adresse und Port eines virtuellen Servers in den Request-Header einfügen

-

Angegebene Quell-IP für die Back-End-Kommunikation verwenden

-

Quellport aus einem bestimmten Portbereich für die Back-End-Kommunikation verwenden

-

Quell-IP-Persistenz für Back-End-Kommunikation konfigurieren

-

Lokale IPv6-Linkadressen auf der Serverseite eines Load Balancing-Setups

-

Erweiterte Load Balancing-Einstellungen

-

Allmählich die Belastung eines neuen Dienstes mit virtuellem Server-Level erhöhen

-

Anwendungen vor Verkehrsspitzen auf geschützten Servern schützen

-

Bereinigung von virtuellen Server- und Dienstverbindungen ermöglichen

-

Persistenzsitzung auf TROFS-Diensten aktivieren oder deaktivieren

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

Standortdetails von der Benutzer-IP-Adresse mit der Geolocation-Datenbank abrufen

-

Quell-IP-Adresse des Clients beim Verbinden mit dem Server verwenden

-

Limit für die Anzahl der Anfragen pro Verbindung zum Server festlegen

-

Festlegen eines Schwellenwerts für die an einen Dienst gebundenen Monitore

-

Grenzwert für die Bandbreitenauslastung durch Clients festlegen

-

-

-

Lastausgleichs für häufig verwendete Protokolle konfigurieren

-

Anwendungsfall 5: DSR-Modus beim Verwenden von TOS konfigurieren

-

Anwendungsfall 6: Lastausgleich im DSR-Modus für IPv6-Netzwerke mit dem TOS-Feld konfigurieren

-

Anwendungsfall 7: Konfiguration des Lastenausgleichs im DSR-Modus mithilfe von IP Over IP

-

Anwendungsfall 8: Lastausgleich im Einarmmodus konfigurieren

-

Anwendungsfall 9: Lastausgleich im Inlinemodus konfigurieren

-

Anwendungsfall 10: Lastausgleich von Intrusion-Detection-System-Servern

-

Anwendungsfall 11: Netzwerkverkehr mit Listenrichtlinien isolieren

-

Anwendungsfall 12: Citrix Virtual Desktops für den Lastausgleich konfigurieren

-

Anwendungsfall 13: Citrix Virtual Apps für den Lastausgleich konfigurieren

-

Anwendungsfall 14: ShareFile-Assistent zum Lastausgleich Citrix ShareFile

-

Anwendungsfall 15: Layer-4-Lastausgleich auf der NetScaler ADC-Appliance konfigurieren

-

SSL-Offload und Beschleunigung

-

Unterstützung des TLSv1.3-Protokolls wie in RFC 8446 definiert

-

Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance

-

Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen

-

Unterstützung für Thales Luna Network Hardwaresicherheitsmodul

-

-

-

-

CloudBridge Connector-Tunnels zwischen zwei Rechenzentren konfigurieren

-

CloudBridge Connector zwischen Datacenter und AWS Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen einem Rechenzentrum und Azure Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen Datacenter und SoftLayer Enterprise Cloud konfigurieren

-

-

Konfigurationsdateien in einem Hochverfügbarkeitssetup synchronisieren

-

Hochverfügbarkeitsknoten in verschiedenen Subnetzen konfigurieren

-

Beschränken von Failovers, die durch Routenmonitore im Nicht-INC-Modus verursacht werden

-

HA-Heartbeat-Meldungen auf einer NetScaler ADC-Appliance verwalten

-

NetScaler ADC in einem Hochverfügbarkeitssetup entfernen und ersetzen

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Konfigurieren eines CloudBridge Connector-Tunnels zwischen einem Rechenzentrum und einer Azure-Cloud

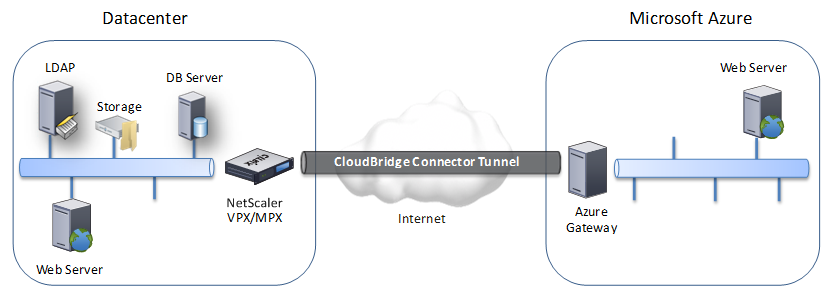

Die Citrix ADC Appliance bietet Konnektivität zwischen Ihren Unternehmensdatenzentren und dem Microsoft-Cloud-Hosting-Anbieter Azure, wodurch Azure eine nahtlose Erweiterung des Unternehmensnetzwerks darstellt. Citrix ADC verschlüsselt die Verbindung zwischen dem Enterprise-Rechenzentrum und der Azure-Cloud, sodass alle zwischen den beiden übertragenen Daten sicher sind.

Funktionsweise des CloudBridge Connector-Tunnels

Um ein Datencenter mit der Azure-Cloud zu verbinden, richten Sie einen CloudBridge Connector-Tunnel zwischen einer Citrix ADC Appliance, die sich im Rechenzentrum befindet, und einem Gateway in der Azure-Cloud ein. Die Citrix ADC Appliance im Rechenzentrum und das Gateway in der Azure-Cloud sind die Endpunkte des CloudBridge Connector-Tunnels und werden als Peers des CloudBridge Connector-Tunnels bezeichnet.

Ein CloudBridge Connector-Tunnel zwischen einem Rechenzentrum und einer Azure-Cloud verwendet die IPsec-Protokollsuite (Internet Protocol Security) im Tunnelmodus, um die Kommunikation zwischen Peers im CloudBridge Connector-Tunnel zu sichern. In einem CloudBridge Connector-Tunnel stellt IPsec Folgendes sicher:

- Datenintegrität

- Datenursprungauthentifizierung

- Datenvertraulichkeit (Verschlüsselung)

- Schutz vor Replay-Angriffen

IPsec verwendet den Tunnelmodus, in dem das komplette IP-Paket verschlüsselt und dann gekapselt wird. Die Verschlüsselung verwendet das ESP-Protokoll (Encapsulating Security Payload), das die Integrität des Pakets mithilfe einer HMAC-Hash-Funktion gewährleistet und die Vertraulichkeit mithilfe eines Verschlüsselungsalgorithmus gewährleistet. Das ESP-Protokoll generiert nach Verschlüsselung der Nutzlast und Berechnung des HMAC einen ESP-Header und fügt ihn vor dem verschlüsselten IP-Paket ein. Das ESP-Protokoll generiert auch einen ESP-Trailer und fügt ihn am Ende des Pakets ein.

Das IPsec-Protokoll kapselt dann das resultierende Paket, indem ein IP-Header vor dem ESP-Header hinzugefügt wird. Im IP-Header wird die Ziel-IP-Adresse auf die IP-Adresse des CloudBridge Connecter-Peers festgelegt.

Peers im CloudBridge Connector-Tunnel verwenden das IKEv1 (Internet Key Exchange Version 1) -Protokoll (Teil der IPsec-Protokollsuite), um eine sichere Kommunikation auszuhandeln, wie folgt:

-

Die beiden Peers authentifizieren sich gegenseitig, indem sie eine vorab geteilte Schlüsselauthentifizierung verwenden, bei der die Peers eine Textzeichenfolge namens Pre-Shared Key (PSK) austauschen. Die vorab geteilten Schlüssel werden zur Authentifizierung gegeneinander zugeordnet. Damit die Authentifizierung erfolgreich ist, müssen Sie daher den gleichen vorab freigegebenen Schlüssel auf jedem Peers konfigurieren.

-

Die Kollegen verhandeln dann, um eine Einigung zu erzielen über:

- Ein Verschlüsselungsalgorithmus

- Kryptografische Schlüssel zum Verschlüsseln von Daten auf einem Peer und zum Entschlüsseln auf dem anderen.

Diese Vereinbarung über das Sicherheitsprotokoll, den Verschlüsselungsalgorithmus und die kryptografischen Schlüssel wird als Security Association (SA) bezeichnet. SAs sind einseitig (Simplex). Wenn beispielsweise ein CloudBridge Connector-Tunnel zwischen einer Citrix ADC Appliance in einem Rechenzentrum und einem Gateway in einer Azure-Cloud eingerichtet wird, verfügen sowohl die Datencenter-Appliance als auch das Azure-Gateway über zwei SAs. Eine SA wird für die Verarbeitung ausgehender Pakete verwendet, und die andere SA wird für die Verarbeitung eingehender Pakete verwendet. SAs verfallen nach einem bestimmten Zeitintervall, das als Lebensdauer bezeichnet wird.

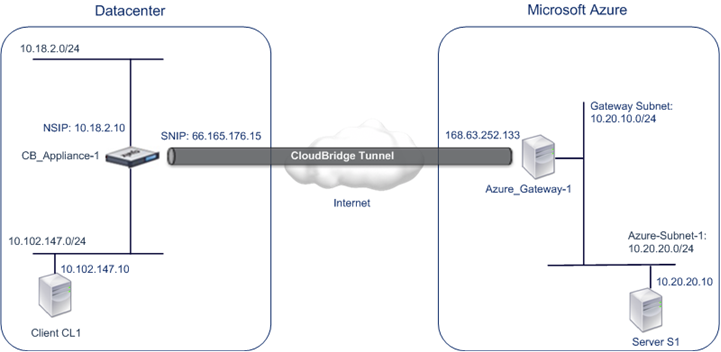

Beispiel für CloudBridge Connector-Tunnelkonfiguration und Datenfluss

Betrachten Sie als Illustration des CloudBridge Connector Tunnels ein Beispiel, in dem ein CloudBridge Connector-Tunnel zwischen der Citrix ADC appliance CB_Appliance-1 in einem Rechenzentrum und dem Gateway Azure_Gateway-1 in der Azure-Cloud eingerichtet wird.

CB_Appliance-1 fungiert auch als L3-Router, der es einem privaten Netzwerk im Rechenzentrum ermöglicht, über den CloudBridge Connector-Tunnel ein privates Netzwerk in der Azure-Cloud zu erreichen. Als Router ermöglicht CB_Appliance-1 die Kommunikation zwischen Client CL1 im Rechenzentrum und Server S1 in der Azure-Cloud über den CloudBridge Connector-Tunnel. Client CL1 und Server S1 sind in verschiedenen privaten Netzwerken.

In CB_Appliance-1 umfasst die CloudBridge Connector-Tunnelkonfiguration eine IPsec-Profilentität mit dem Namen CB_Azure_IPsec_Profile, eine CloudBridge Connector-Tunnelentität namens CB_Azure_Tunnel und eine richtlinienbasierte Routing-Entität mit dem Namen CB_Azure_Pbr.

Die IPsec-Profilentität CB_Azure_IPsec_Profile gibt die IPsec-Protokollparameter an, z. B. IKE-Version, Verschlüsselungsalgorithmus und Hash-Algorithmus, die vom IPsec-Protokoll im CloudBridge Connector-Tunnel verwendet werden sollen. CB_Azure_IPsec_Profile ist an die IP-Tunnelentität CB_Azure_Tunnel gebunden.

CloudBridge Connector-Tunnelentität CB_Azure_Tunnel gibt die lokale IP-Adresse (eine öffentliche IP-Adresse (SNIP), die auf der Citrix ADC Appliance konfiguriert ist), die Remote-IP-Adresse (die IP-Adresse des Azure_Gateway-1) und das Protokoll (IPsec) an, das zum Einrichten des CloudBridge Connector-Tunnels verwendet wird. CB_Azure_Tunnel ist an die PBR-Entität CB_Azure_Pbr gebunden.

Die PBR-Entität CB_Azure_Pbr gibt einen Satz von Bedingungen und eine CloudBridge Connector-Tunnelentität (CB_Azure_tunnel) an. Der Quell-IP-Adressbereich und der Ziel-IP-Adressbereich sind die Bedingungen für CB_Azure_PBR. Der Quell-IP-Adressbereich und der Ziel-IP-Adressbereich werden als Subnetz im Datencenter bzw. Subnetz in der Azure-Cloud angegeben. Jedes Anforderungspaket, das von einem Client im Subnetz im Rechenzentrum stammt und für einen Server im Subnetz in der Azure-Cloud bestimmt ist, entspricht den Bedingungen in CB_Azure_PBR. Dieses Paket wird dann für die CloudBridge-Verarbeitung berücksichtigt und über den CloudBridge-Connector-Tunnel (CB_Azure_Tunnel) gesendet, der an die PBR-Entität gebunden ist.

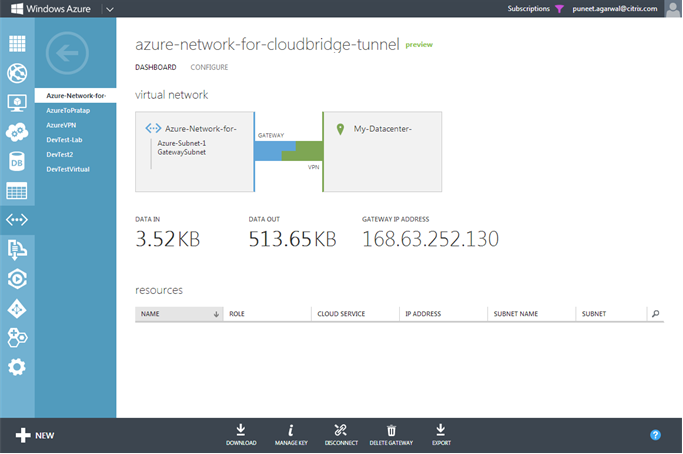

Unter Microsoft Azure umfasst die CloudBridge Connector-Tunnelkonfiguration eine lokale Netzwerkentität namens My-Datacenter-Network, eine virtuelle Netzwerkentität mit dem Namen Azure-Network-for-CloudBridge-Tunnel und ein Gateway mit dem Namen Azure_Gateway-1.

Die lokale Netzwerkeinheit (lokal in Azure) My-Datacenter-Network gibt die IP-Adresse der Citrix ADC Appliance auf der Datencenterseite und das Datencenter-Subnetz an, dessen Datenverkehr den CloudBridge Connector-Tunnel durchqueren soll. Die virtuelle Netzwerkeinheit Azure-Network-for-CloudBridge-Tunnel definiert in Azure ein privates Subnetz mit dem Namen Azure-Subnet-1. Der Datenverkehr des Subnetzes durchläuft den CloudBridge Connector-Tunnel. Der Server S1 wird in diesem Subnetz bereitgestellt.

Die lokale Netzwerkeinheit My-Datacenter-Network ist der virtuellen Netzwerkeinheit Azure-Network-for-CloudBridge-Tunnel zugeordnet. Diese Zuordnung definiert die Remote- und lokalen Netzwerkdetails der CloudBridge Connector-Tunnelkonfiguration in Azure. Gateway Azure_Gateway-1 wurde für diese Zuordnung als CloudBridge-Endpunkt am Azure Ende des CloudBridge Connector-Tunnels erstellt.

Weitere Informationen zu den Einstellungen finden Sie im PDF-Dokument CloudBridge Connector Tunnel Settings .

Punkte, die für eine CloudBridge Connector-Tunnelkonfiguration zu beachten sind

Bevor Sie einen CloudBridge Connector-Tunnel zwischen einer Citrix ADC Appliance im Rechenzentrum und Microsoft Azure konfigurieren, sollten Sie die folgenden Punkte beachten:

- Die Citrix ADC Appliance muss über eine öffentliche IPv4-Adresse (Typ SNIP) verfügen, die als Tunnelendpunktadresse für den CloudBridge Connector-Tunnel verwendet werden kann. Außerdem sollte sich die Citrix ADC Appliance nicht hinter einem NAT-Gerät befinden.

- Azure unterstützt die folgenden IPsec-Einstellungen für einen CloudBridge Connector-Tunnel. Daher müssen Sie bei der Konfiguration des Citrix ADC für den CloudBridge Connector-Tunnel dieselben IPsec-Einstellungen angeben.

- IKE Version = v1

- Verschlüsselungsalgorithmus = AES

- Hash-Algorithmus = HMAC SHA1

- Sie müssen die Firewall im Rechenzentrumsrand so konfigurieren, dass Folgendes zulässig ist.

- Alle UDP-Pakete für Port 500

- Alle UDP-Pakete für Port 4500

- Alle ESP-Pakete (IP-Protokollnummer 50)

- IKE Re-Keying, d. h. Neuverhandlung neuer kryptografischer Schlüssel zwischen den CloudBridge Connector-Tunnelendpunkten, um neue SAs einzurichten, wird nicht unterstützt. Wenn die Sicherheitszuordnungen (SAs) ablaufen, wechselt der Tunnel in den Status DOWN. Daher müssen Sie einen sehr großen Wert für die Lebensdauer von SAs festlegen.

- Sie müssen Microsoft Azure konfigurieren, bevor Sie die Tunnelkonfiguration auf dem Citrix ADC angeben, da beim Einrichten der Tunnelkonfiguration in Azure die öffentliche IP-Adresse des Azure-Endes (Gateway) des Tunnels und der PSK automatisch generiert werden. Sie benötigen diese Informationen, um die Tunnelkonfiguration auf dem Citrix ADC anzugeben.

Konfigurieren des CloudBridge Connector-Tunnels

Zum Einrichten eines CloudBridge Connector-Tunnels zwischen Ihrem Rechenzentrum und Azure müssen Sie CloudBridge VPX/MPX in Ihrem Rechenzentrum installieren, Microsoft Azure für den CloudBridge Connector-Tunnel konfigurieren und dann die Citrix ADC Appliance im Rechenzentrum für den CloudBridge Connector-Tunnel konfigurieren.

Das Konfigurieren eines CloudBridge Connector-Tunnels zwischen einer Citrix ADC Appliance im Rechenzentrum und Microsoft Azure umfasst die folgenden Aufgaben:

- Einrichten der Citrix ADC Appliance im Rechenzentrum. Diese Aufgabe umfasst die Bereitstellung und Konfiguration einer physischen Citrix ADC Appliance (MPX) oder die Provisioning und Konfiguration einer virtuellen Citrix ADC-Appliance (VPX) auf einer Virtualisierungsplattform im Rechenzentrum.

- Konfigurieren von Microsoft Azure für den CloudBridge Connector-Tunnel. Bei dieser Aufgabe werden lokale Netzwerk-, virtuelle Netzwerk- und Gateway -Entitäten in Azure erstellt. Die lokale Netzwerkentität gibt die IP-Adresse des CloudBridge Connector-Tunnelendpunkts (der Citrix ADC Appliance) auf der Datencenterseite und das Datencenter-Subnetz an, dessen Datenverkehr den CloudBridge Connector-Tunnel durchqueren soll. Das virtuelle Netzwerk definiert ein Netzwerk in Azure. Das Erstellen des virtuellen Netzwerks umfasst die Definition eines Subnetzes, dessen Datenverkehr den zu bildenden CloudBridge Connector-Tunnel durchqueren soll. Anschließend verknüpfen Sie das lokale Netzwerk mit dem virtuellen Netzwerk. Schließlich erstellen Sie ein Gateway, das zum Endpunkt am Azure-Ende des CloudBridge Connector-Tunnels wird.

- Konfigurieren der Citrix ADC Appliance im Rechenzentrum für den CloudBridge Connector-Tunnel. Diese Aufgabe umfasst das Erstellen eines IPsec-Profils, einer IP-Tunnelentität und einer PBR-Entität in der Citrix ADC Appliance im Rechenzentrum. Die IPsec-Profilentität gibt die IPsec-Protokollparameter an, z. B. IKE-Version, Verschlüsselungsalgorithmus, Hash-Algorithmus und PSK, die im CloudBridge Connector-Tunnel verwendet werden sollen. Der IP-Tunnel gibt die IP-Adresse sowohl der CloudBridge Connector-Tunnelendpunkte (der Citrix ADC Appliance im Rechenzentrum und des Gateway in Azure) als auch des Protokolls an, das im CloudBridge Connector-Tunnel verwendet werden soll. Anschließend verknüpfen Sie die IPsec-Profilentität mit der IP-Tunnelentität. Die PBR-Entität gibt die beiden Subnetze im Datencenter und in der Azure-Cloud an, die über den CloudBridge Connector-Tunnel miteinander kommunizieren sollen. Anschließend ordnen Sie die IP-Tunnelentität der PBR-Entität zu.

Konfigurieren von Microsoft Azure für den CloudBridge Connector-Tunnel

Um eine CloudBridge Connector-Tunnelkonfiguration in Microsoft Azure zu erstellen, verwenden Sie das Microsoft Windows Azure-Verwaltungsportal, das eine webbasierte grafische Oberfläche zum Erstellen und Verwalten von Ressourcen in Microsoft Azure ist.

Bevor Sie mit der CloudBridge Connector-Tunnelkonfiguration in der Azure-Cloud beginnen, stellen Sie sicher, dass:

- Sie haben ein Benutzerkonto für Microsoft Azure.

- Sie haben ein konzeptionelles Verständnis von Microsoft Azure.

- Sie sind mit dem Microsoft Windows Azure-Verwaltungsportal vertraut.

Um einen CloudBridge Connector-Tunnel zwischen einem Rechenzentrum und einer Azure-Cloud zu konfigurieren, führen Sie die folgenden Aufgaben unter Microsoft Azure mithilfe des Microsoft Windows Azure-Verwaltungsportal aus:

- Erstellen Sie eine lokale Netzwerkentität. Erstellen Sie eine lokale Netzwerkentität in Windows Azure, um die Netzwerkdetails des Rechenzentrums anzugeben. Eine lokale Netzwerkentität gibt die IP-Adresse des CloudBridge Connector-Tunnelendpunkts (Citrix ADC) auf der Datencenterseite und das Datencenter-Subnetz an, dessen Datenverkehr den CloudBridge Connector-Tunnel durchqueren soll.

- Erstellen Sie ein virtuelles Netzwerk. Erstellen Sie eine virtuelle Netzwerkentität, die ein Netzwerk in Azure definiert. Diese Aufgabe umfasst das Definieren eines privaten Adressraums, in dem Sie einen Bereich von privaten Adressen und Subnetzen angeben, die zu dem im Adressraum angegebenen Bereich gehören. Der Datenverkehr der Subnetze durchquert den CloudBridge Connector-Tunnel. Anschließend verknüpfen Sie eine lokale Netzwerkentität mit der virtuellen Netzwerkentität. Mit dieser Zuordnung kann Azure eine Konfiguration für einen CloudBridge Connector-Tunnel zwischen dem virtuellen Netzwerk und dem Rechenzentrumsnetzwerk erstellen. Ein Gateway (das erstellt werden soll) in Azure für dieses virtuelle Netzwerk ist der CloudBridge-Endpunkt am Azure Ende des CloudBridge-Connector-Tunnels. Anschließend definieren Sie ein privates Subnetz für das zu erstellende Gateway. Dieses Subnetz gehört zu dem Bereich, der im Adressraum in der virtuellen Netzwerkentität angegeben ist.

- Erstellen Sie ein Gateway in Windows Azure. Erstellen Sie ein Gateway, das zum Endpunkt am Azure-Ende des CloudBridge Connector-Tunnels wird. Azure weist aus seinem Pool öffentlicher IP-Adressen dem erstellten Gateway eine IP-Adresse zu.

- Sammeln Sie die öffentliche IP-Adresse des Gateway und den vorab freigegebenen Schlüssel. Bei einer CloudBridge Connector-Tunnelkonfiguration in Azure werden die öffentliche IP-Adresse des Gateway und der Pre-Shared Key (PSK) automatisch von Azure generiert. Notieren Sie sich diese Informationen. Sie benötigen es für die Konfiguration des CloudBridge Connector-Tunnels auf dem Citrix ADC im Rechenzentrum.

Hinweis:

Die Verfahren zum Konfigurieren von Microsoft Azure für einen CloudBridge Connector-Tunnel können sich je nach Microsoft Azure-Release-Zyklus im Laufe der Zeit ändern. Die neuesten Verfahren finden Sie in der Microsoft Azure-Dokumentation.

Konfigurieren der Citrix ADC Appliance im Rechenzentrum für den CloudBridge Connector-Tunnel

Um einen CloudBridge Connector-Tunnel zwischen einem Rechenzentrum und einer Azure-Cloud zu konfigurieren, führen Sie die folgenden Aufgaben auf dem Citrix ADC im Rechenzentrum aus. Sie können entweder die Citrix ADC Befehlszeile oder die GUI verwenden:

- Erstellen Sie ein IPsec-Profil. Eine IPsec-Profilentität gibt die IPsec-Protokollparameter an, z. B. IKE-Version, Verschlüsselungsalgorithmus, Hash-Algorithmus und PSK, die vom IPsec-Protokoll im CloudBridge Connector-Tunnel verwendet werden sollen.

- Erstellen Sie einen IP-Tunnel mit IPsec-Protokoll und ordnen Sie ihm das IPsec-Profil zu. Ein IP-Tunnel gibt die lokale IP-Adresse (eine öffentliche SNIP-Adresse, die auf der Citrix ADC Appliance konfiguriert ist), die Remote-IP-Adresse (die öffentliche IP-Adresse des Gateway in Azure), das zum Einrichten des CloudBridge Connector-Tunnels verwendet wird, und eine IPsec-Profilentität an. Die erstellte IP-Tunnelentität wird auch als CloudBridge Connector-Tunnelentität bezeichnet.

- Erstellen Sie eine PBR-Regel, und ordnen Sie den IP-Tunnel zu. Eine PBR-Entität gibt einen Satz von Bedingungen und eine IP-Tunnelentität (CloudBridge Connector Tunnel) an. Der Quell-IP-Adressbereich und der Ziel-IP-Bereich sind die Bedingungen für die PBR-Entität. Sie müssen den Quell-IP-Adressbereich festlegen, um das Datencenter-Subnetz anzugeben, dessen Datenverkehr den Tunnel durchqueren soll, und den IP-Zieladressbereich, um das Azure-Subnetz anzugeben, dessen Datenverkehr den CloudBridge Connector-Tunnel durchqueren soll. Jedes Anforderungspaket, das von einem Client im Subnetz im Rechenzentrum stammt und für einen Server im Subnetz in der Azure-Cloud bestimmt ist, entspricht dem Quell- und Ziel-IP-Bereich der PBR-Entität. Dieses Paket wird dann für die CloudBridge Connector-Tunnelverarbeitung berücksichtigt und über den CloudBridge Connector-Tunnel gesendet, der der PBR-Entität zugeordnet ist.

Die GUI kombiniert all diese Aufgaben in einem einzigen Assistenten namens CloudBridge Connector Wizard. So erstellen Sie ein IPSEC-Profil mit der Citrix ADC Befehlszeile:

Geben Sie an der Eingabeaufforderung Folgendes ein:

add ipsec profile <name> -psk <string> -ikeVersion v1

So erstellen Sie einen IPSEC-Tunnel und binden das IPSEC-Profil mithilfe der Citrix ADC Befehlszeile an dieses Profil:

Geben Sie an der Eingabeaufforderung Folgendes ein:

add ipTunnel <name> <remote> <remoteSubnetMask> <local> -protocol IPSEC –ipsecProfileName <string>

So erstellen Sie eine PBR-Regel und binden den IPSEC-Tunnel mit der Citrix ADC Befehlszeile

add pbr <pbrName> ALLOW –srcIP <subnet-range> -destIP <subnet-range> ipTunnel <tunnelName> apply pbrs

Beispielkonfiguration

Mit den folgenden Befehlen werden alle Einstellungen der Citrix ADC Appliance CB_Appliance-1 erstellt, die in Beispiel für CloudBridge Connector-Konfiguration und Datenfluss verwendet werden.

> add ipsec profile CB_Azure_IPSec_Profile -psk DkiMgMdcbqvYREEuIvxsbKkW0FOyDiLM -ikeVersion v1 –lifetime 31536000

Done

> add iptunnel CB_Azure_Tunnel 168.63.252.133 255.255.255.255 66.165.176.15 –protocol IPSEC –ipsecProfileName CB_Azure_IPSec_Profile

Done

> add pbr CB_Azure_Pbr -srcIP 10.102.147.0-10.102.147.255 –destIP 10.20.0.0-10.20.255.255 –ipTunnelCB_Azure_Tunnel

Done

> apply pbrs

Done

<!--NeedCopy-->

So konfigurieren Sie einen CloudBridge Connector-Tunnel in einer Citrix ADC Appliance mit der GUI

-

Greifen Sie mithilfe eines Webbrowsers auf die Benutzeroberfläche zu, um eine Verbindung mit der IP-Adresse der Citrix ADC Appliance im Rechenzentrum herzustellen.

-

Navigieren Sie zu System > CloudBridge Connector .

-

Klicken Sie im rechten Bereich unter Erste Schritteauf CloudBridge erstellen/überwachen.

-

Klicken Sie auf Erste Schritte.

Hinweis: Wenn Sie bereits einen CloudBridge Connector-Tunnel auf der Citrix ADC Appliance konfiguriert haben, wird dieser Bildschirm nicht angezeigt, und Sie gelangen zum Setup-Bereich von CloudBridge Connector.

-

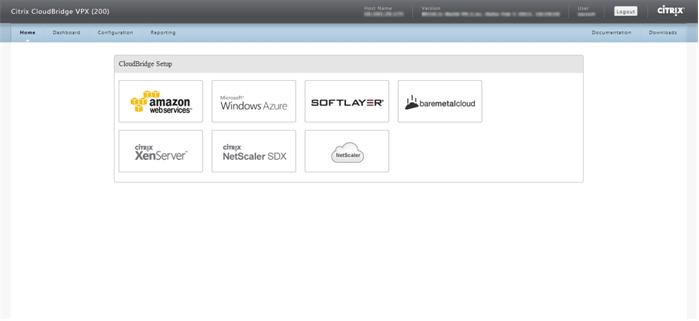

Klicken Sie im Bereich CloudBridge-Setup auf Microsoft Windows Azure.

-

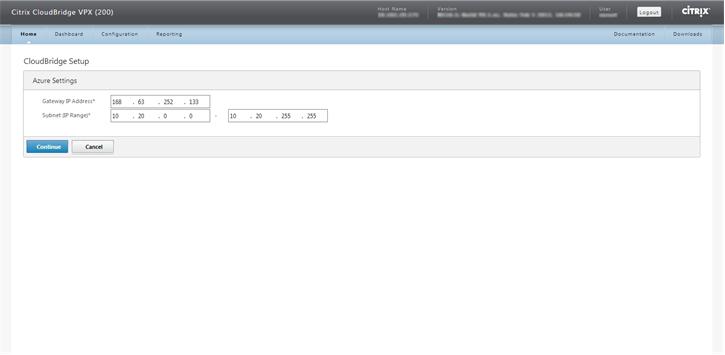

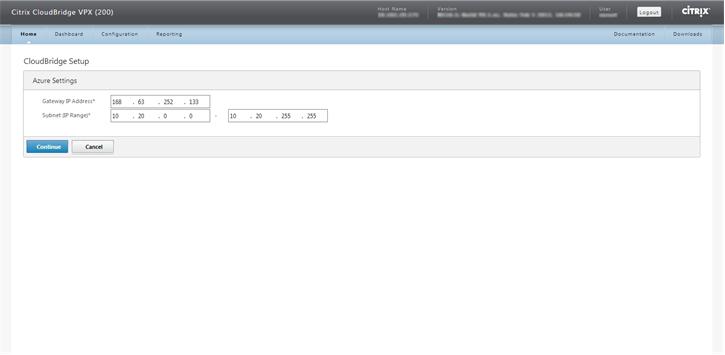

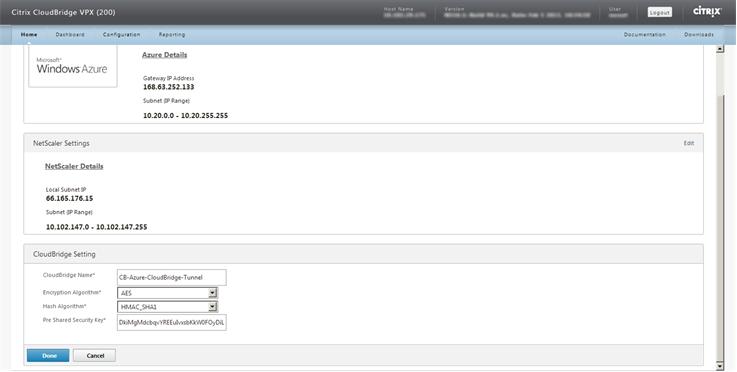

Geben Sie im Bereich Azure-Einstellungen im Feld Gateway-IP-Adresse die IP-Adresse des Azure-Gateways ein. Der CloudBridge Connector-Tunnel wird dann zwischen der Citrix ADC Appliance und dem Gateway eingerichtet. Geben Sie in den Textfeldern Subnet (IP-Bereich) einen Subnetzbereich (in der Azure-Cloud) an, dessen Datenverkehr den CloudBridge Connector-Tunnel durchqueren soll. Klicken Sie auf Weiter.

-

Wählen Sie im Bereich Citrix ADC-Einstellungen aus der Dropdownliste Lokale Subnetz-IP eine öffentlich zugängliche SNIP-Adresse aus, die auf der Citrix ADC Appliance konfiguriert ist. Geben Sie in Subnetz-Textfeldern (IP-Bereich) einen lokalen Subnetzbereich an, dessen Datenverkehr den CloudBridge Connector-Tunnel durchqueren soll. Klicken Sie auf Weiter.

-

Geben Sie im Bereich CloudBridge-Einstellung im Textfeld CloudBridge-Name einen Namen für die CloudBridge ein, die Sie erstellen möchten.

-

Wählen Sie in den Dropdownlisten Verschlüsselungsalgorithmus und Hash-Algorithmus die Algorithmen AES bzw. HMAC_SHA1 aus. Geben Sie im Textfeld Pre Shared Security Key den Sicherheitsschlüssel ein.

-

Klicken Sie auf Fertig.

Überwachung des CloudBridge Connector-Tunnels

Sie können Statistiken zur Überwachung der Leistung eines CloudBridge Connector-Tunnels zwischen der Citrix ADC Appliance im Rechenzentrum und Microsoft Azure anzeigen. Verwenden Sie GUI- oder Citrix ADC Befehlszeile, um CloudBridge Connector-Tunnelstatistiken auf der Citrix ADC-Appliance anzuzeigen. Verwenden Sie das Microsoft Windows Azure-Verwaltungsportal, um CloudBridge Connector-Tunnelstatistiken in Microsoft Azure anzuzeigen.

Anzeigen von CloudBridge Connector-Tunnelstatistiken in der Citrix ADC Appliance

Informationen zum Anzeigen von CloudBridge Connector-Tunnelstatistiken auf einer Citrix ADC Appliance finden Sie unter Monitoring von CloudBridge Connector Tunnels.

Anzeigen von CloudBridge Connector-Tunnelstatistiken in Microsoft Azure

In der folgenden Tabelle sind die statistischen Leistungsindikatoren aufgeführt, die für die Überwachung von CloudBridge Connector-Tunneln in Microsoft Azure verfügbar sind.

| Statistischer Zähler | Gibt an |

|---|---|

| DATA IN | Gesamtanzahl der Kilobyte, die vom Azure-Gateway über den CloudBridge Connector-Tunnel seit der Erstellung des Gateways empfangen wurden. |

| DATA OUT | Gesamtanzahl der Kilobyte, die vom Azure-Gateway über den CloudBridge Connector-Tunnel seit der Erstellung des Gateways gesendet wurden. |

So zeigen Sie CloudBridge Connector-Tunnelstatistiken mithilfe des Microsoft Windows Azure-Verwaltungsportal an

-

Melden Sie sich mit den Anmeldeinformationen Ihres Microsoft Azure-Kontos am Windows Azure Management Portal an.

-

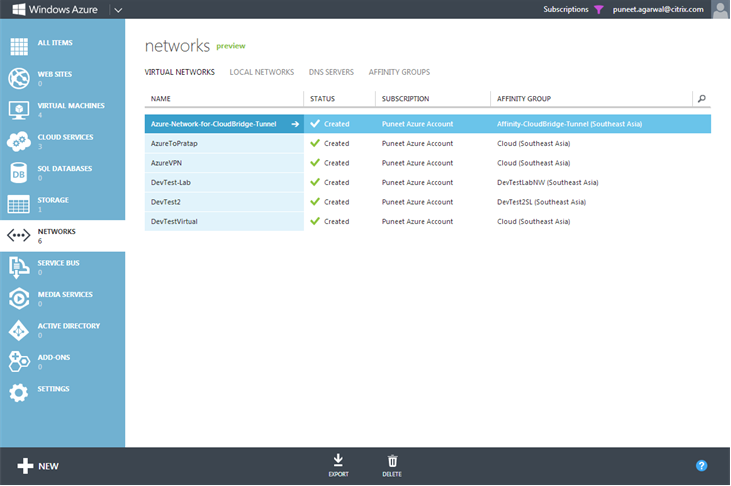

Klicken Sie im linken Bereich auf NETWORKS.

-

Wählen Sie auf der Registerkarte Virtuelles Netzwerk in der Spalte Name die virtuelle Netzwerkentität aus, die einem CloudBridge Connector-Tunnel zugeordnet ist, dessen Statistiken Sie anzeigen möchten.

-

Zeigen Sie auf der Seite Dashboard des virtuellen Netzwerks die Leistungsindikatoren DATA IN und DATA OUT für den CloudBridge Connector-Tunnel an.

Teilen

Teilen

In diesem Artikel

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.